「ロシア語修飾x509証明書を表示するための英語のクロスプラットフォームユーティリティ」という記事へのコメントでは、少なくとも非抽出キーを持つトークンの証明書について、「証明書の解析」だけでなく「ルート証明書のチェーンを受け取り、PKI検証を実行する」 Pasユーザーからの要望がありました「。 証明書のチェーンの取得については、以前の記事のいずれかで説明しました。 確かに、ファイルに保存された証明書に関するものでしたが、PKCS#11トークンに保存された証明書を操作するメカニズムを追加することを約束しました。 そして、それが最後に起こったことです。

「ロシア語修飾x509証明書を表示するための英語のクロスプラットフォームユーティリティ」という記事へのコメントでは、少なくとも非抽出キーを持つトークンの証明書について、「証明書の解析」だけでなく「ルート証明書のチェーンを受け取り、PKI検証を実行する」 Pasユーザーからの要望がありました「。 証明書のチェーンの取得については、以前の記事のいずれかで説明しました。 確かに、ファイルに保存された証明書に関するものでしたが、PKCS#11トークンに保存された証明書を操作するメカニズムを追加することを約束しました。 そして、それが最後に起こったことです。

解析および表示ユーティリティはTcl / Tkで記述されており、PKCS#11トークン/スマートカードを追加し、証明書を表示し、証明書の有効性を確認するには、いくつかの問題を解決する必要がありました。

- トークン/スマートカードから証明書を取得するメカニズムを決定します。

- 失効したCRL証明書のリストに対して証明書を確認します。

- OCSPメカニズムによって有効性の証明書を確認してください。

PKCS#11トークンへのアクセス

トークンとそれに保存されている証明書にアクセスするには、 TclPKCS11パッケージを使用します。 パッケージは、バイナリとソースコードの両方で配布されます。 ソースコードは、後でロシアの暗号化によるトークンサポートをパッケージに追加するときに役立ちます。 TclPKCS11パッケージをダウンロードするか、次の形式のtclコマンドを使用するには、2つの方法があります。

load < tclpkcs11> Tclpkcs11

または、tclpkcs11ライブラリとpkgIndex.tclファイルを便利なディレクトリ(この場合は現在のディレクトリのpkcs11サブディレクトリ)に入れ、auto_pathに追加した後、単にパッケージpki :: pkcs11としてダウンロードします。

#lappend auto_path [file dirname [info scrypt]] lappend auto_path pkcs11 package require pki package require pki::pkcs11

主にロシアの暗号化をサポートするトークンに関心があるため、TclPKCS11パッケージから次の関数を使用します。

ここで、ログインおよびログアウト機能が考慮されないように、すぐに予約してください。 これは、この記事のフレームワークでは証明書のみを扱い、それらは公開トークンオブジェクトであるという事実によるものです。 パブリックオブジェクトにアクセスするには、トークンのPINコードを使用してログインする必要はありません。::pki::pkcs11::loadmodule <filename> -> handle ::pki::pkcs11::unloadmodule <handle> -> true/false ::pki::pkcs11::listslots <handle> -> list: slotId label flags ::pki::pkcs11::listcerts <handle> <slotId> -> list: keylist ::pki::pkcs11::login <handle> <slotId> <password> -> true/false ::pki::pkcs11::logout <handle> <slotId> -> true/false

最初の関数:: pki :: pkcs11 :: loadmoduleは、証明書が置かれているトークン/スマートカードをサポートするPKCS#11ライブラリをロードすることです。 ライブラリは、トークンを購入するか、インターネットからダウンロードするか、コンピューターにプリインストールされています。 いずれにしても、トークンをサポートしているライブラリを知る必要があります。 loadmodule関数は、ロードされたライブラリへのハンドルを返します。

set filelib "/usr/local/lib64/librtpkcs11ecp_2.0.so" set handle [::pki::pkcs11::loadmodule $filelib]

したがって、ロードされたライブラリをアンロードする機能があります。

::pki::pkcs11::unloadmodule $handle

ライブラリがロードされ、ハンドルを取得したら、このライブラリでサポートされているスロットのリストを取得できます。

::pki::pkcs11::listslots $handle {0 {ruToken ECP } {TOKEN_PRESENT RNG LOGIN_REQUIRED USER_PIN_INITIALIZED TOKEN_INITIALIZED REMOVABLE_DEVICE HW_SLOT}} {1 { } {REMOVABLE_DEVICE HW_SLOT}} . . . {14 { } {REMOVABLE_D EVICE HW_SLOT}}

この例では、リストには15個(0〜14個の15個)の要素が含まれています。 これは、トークンのRuTokenファミリがサポートできるスロットの数です。 同様に、リスト自体の各要素は3つの要素のリストです。

{{ } { } { }}

リストの最初の要素はスロット番号です。 リストの2番目の要素は、トークンスロットにあるラベル(32バイト)です。 スロットが空の場合、2番目の要素には32個のスペースが含まれます。 そして、リストの最後の3番目の要素にはフラグが含まれています。 フラグのセット全体を考慮しません。 これらのフラグに関心があるのは、TOKEN_PRESENTフラグの存在です。 このフラグは、トークンがスロット内にあり、関心のある証明書がトークン上にあることを示します。 フラグは非常に便利なもので、トークンの状態、PINコードのステータスなどを記述します。 フラグの値に基づいて、PKCS#11トークンが管理されます。

現在、slots_with_tokenプロシージャを書くことを妨げるものはありません。これは、トークンのラベルを含むスロットのリストを返します。

#!/usr/bin/tclsh lappend auto_path pkcs11 package require pki package require pki::pkcs11 # proc ::slots_with_token {handle} { set slots [pki::pkcs11::listslots $handle] # puts "Slots: $slots" array set listtok [] foreach slotinfo $slots { set slotid [lindex $slotinfo 0] set slotlabel [lindex $slotinfo 1] set slotflags [lindex $slotinfo 2] if {[lsearch -exact $slotflags TOKEN_PRESENT] != -1} { set listtok($slotid) $slotlabel } } # parray listtok return [array get listtok] } set filelib "/usr/local/lib64/librtpkcs11ecp_2.0.so" if {[catch {set handle [::pki::pkcs11::loadmodule $filelib]} res]} { puts "Cannot load library $filelib : $res" exit } # set listslots {} set listslots [::slots_with_token $handle] # while {[llength $listslots] == 0} { puts " " after 3000 set listslots [::slots_with_token $handle] } # foreach {slotid labeltok} $listslots { puts "Number slot: $slotid" puts "Label token: $labeltok" }

このスクリプトを実行すると、slots_with_token.tclファイルに保存した後、次の結果が得られます。

$ ./slots_with_token.tcl listtok(0) = ruToken ECP listtok(1) = RuTokenECP20 Number slot: 0 Label token: RuTokenECP20 Number slot: 1 Label token: ruToken ECP $

このライブラリで使用可能な15個のスロットのうち、関与するのはゼロと最初の2つだけです。

現在、特定のトークンにある証明書のリストを取得することを妨げるものはありません。

set listcerts [::pki::pkcs11::listcerts $handle $slotid]

各リスト項目には、1つの証明書に関する情報が含まれています。 証明書から情報を取得するには、関数:: pki :: pkcs11 :: listcertsは、pkiパッケージの関数:: pki :: x509 :: parse_certを使用します。 しかし、関数:: pki :: pkcs11 :: listcertsは、PKCS#11プロトコルに固有のデータでこのリストを補完します。

- pkcs11_ label要素(PKCS#11属性CKA_LABELの用語で);

- pkcs11_id要素(PKCS#11属性CKA_IDの用語で);

- ロードされたPKCS#11ライブラリの指示を含むpkcs11_handle要素。

- この証明書が配置されているトークンを持つスロットの番号を含むpkcs11_slotid要素。

- トークン上にある証明書のpkcs11値を含むtype要素。

残りの要素は主にpki :: parse_cert関数によって決定されることを思い出してください。

以下は、証明書(CKA_LABEL、pkcs11_label)のラベルのリスト(listCert)および解析された識別子の配列(:: certs_p11)を取得する手順です。 証明書配列の要素にアクセスするためのキーは、証明書ラベル(CKA_LABEL、pkcs11_label)です。

# proc listcerttok {handle token_slotlabel token_slotid} { # set listCer {} # array set ::arrayCer [] set ::certs_p11 [pki::pkcs11::listcerts $handle $token_slotid] if {[llength $::certs_p11] == 0} { puts {Certificates are not on the token:$tokenslotlabel} return $listCer } foreach certinfo_list $::certs_p11 { unset -nocomplain certinfo array set certinfo $certinfo_list set certinfo(pubkeyinfo) [::pki::x509::parse_cert_pubkeyinfo $certinfo(cert)] set ::arrayCer($certinfo(pkcs11_label)) $certinfo(cert) lappend listCer $certinfo(pkcs11_label) } return $listCer }

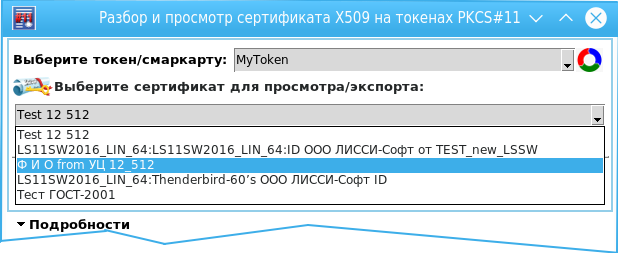

そして今、証明書を解析したので、コンボボックスにラベルのリストを静かに表示します:

前の記事で検討したGOST公開キーの解析方法。

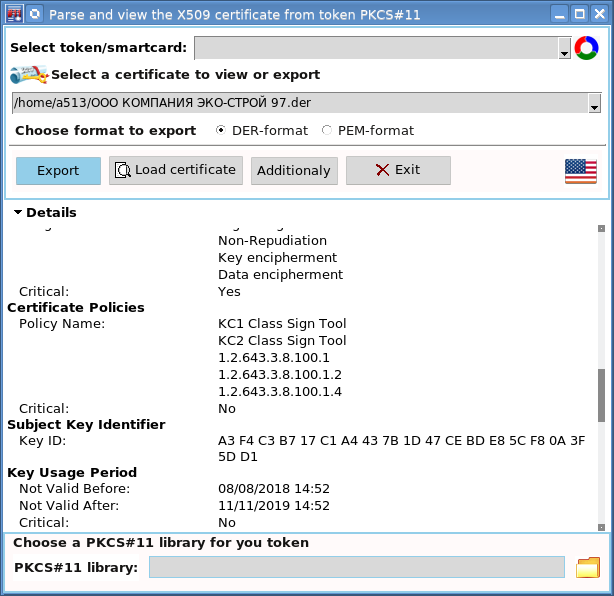

証明書のエクスポートに関する2つの言葉。 証明書は、PEMエンコーディングとDERエンコーディング(DERボタン、PEM形式)の両方でエクスポートされます。 pkiパッケージには、PEM形式に変換するための便利な関数pki :: _ encode_pemがあります。

set bufpem [::pki::_encode_pem <der-buffer> <Headline> <Lastline>]

例えば:

set certpem [::pki::encode_pen $cert_der "-----BEGIN CERTIFICATE-----" "-----END CERTIFICATE-----"]

comboboxで敗血症性証明書ラベルを選択することにより、証明書本体にアクセスできます。

# set nick [.saveCert.labExp.listCert get] # foreach certinfo_list $::certs_p11 { unset -nocomplain cert_parse array set cert_parse $certinfo_list if {$cert_parse(pkcs11_label) == $nick} { # set cert_parse(pubkeyinfo) [::pki::x509::parse_cert_pubkeyinfo $cert_parse(cert)] break } } # file|pkcs11 set ::tekcert "pkcs11"

証明書を分析してそれを表示するためのさらなるメカニズムは以前にここで議論されました 。

証明書の検証

証明書を解析するとき、変数:: notbeforeおよび:: notafterは、暗号化操作で証明書を使用できる日付(署名、暗号化など)、および証明書の有効期限を格納します。 証明書の有効性を検証する手順は次のとおりです。

proc cert_valid_date {} { # # set startdate $::notbefore # set enddate $::notafter # set now [clock seconds] set isvalid 1 set reason "Certificate is valid" if {$startdate > $now} { set isvalid 0 # set reason "Certificate is not yet valid" } elseif {$now > $enddate} { set isvalid 0 # set reason "Certificate has expired" } return [list $isvalid $reason] }

返されるリストには2つのアイテムが含まれます。 最初の要素には、0(ゼロ)または1(1)を含めることができます。 「1」の値は証明書が有効であることを示し、0は証明書が無効であることを示します。 証明書が無効な理由は、2番目の要素で明らかにされています。 この要素には、次の3つの値のいずれかを含めることができます。

- 有効な証明書(リストの最初の要素は1):

- 証明書はまだ有効ではありません(証明書の有効期限はまだ切れていません)

- 証明書の有効期限が切れています。

証明書の有効期間は、その有効期間だけでなく決定されます。 証明書の有効性は、イニシアチブと証明書所有者の要求の両方で、たとえば秘密鍵を持つキャリアが紛失した場合、認証センターによって一時停止または終了できます。 この場合、証明書は、CAによって配布された取り消されたCOS / CRL証明書のリストに認証局によって含まれています。 通常、CRL配布ポイントは証明書に含まれています。 失効した証明書のリストから、証明書の有効性が確認されます。

SOS / CRLによる証明書の有効性の検証

最初のステップは、SOSを取得し、それを解析して証明書を確認することです。

COS / CRL発行ポイントのリストは、oid 2.5.29.31(id-ce-cRLDistributionPoints)の証明書拡張にあります。

array set extcert $cert_parse(extensions) set ::crlfile "" if {[info exists extcert(2.5.29.31)]} { set ::crlfile [crlpoints [lindex $extcert(2.5.29.31) 1]] } else { puts "cannot load CRL" }

実際にSOS / CRLを使用してファイルをロードする方法は次のとおりです。

set filecrl "" set pointcrl "" foreach pointcrl $::crlfile { set filecrl [readca $pointcrl $dir] if {$filecrl != ""} { set f [file join $dir [file tail $pointcrl]] set fd [open $fw] chan configure $fd -translation binary puts -nonewline $fd $filecrl close $fd set filecrl $f break } # CRL . CRL } if {$filecrl == ""} { puts "Cannot load CRL" }

実際には、readcaプロシージャを使用してCOC / CRLをロードします。

proc readca {url dir} { set cer "" # if { "https://" == [string range $url 0 7]} { # tls http::register https 443 ::tls::socket } # if {[catch {set token [http::geturl $url -binary 1] # set ere [http::status $token] if {$ere == "ok"} { # set code [http::ncode $token] if {$code == 200} { # set cer [http::data $token] } elseif {$code == 301 || $code == 302} { # , set newURL [dict get [http::meta $token] Location] # set cer [readca $newURL $dir] } else { # set cer "" } } } error]} { # , set cer "" } return $cer }

dir変数には、COS / CRLが格納されるディレクトリへのパスが格納され、url変数には、以前に受信したCRL配布ポイントのリストが含まれます。

SOS / CRLを受信すると、一部の証明書では、匿名モードでhttps(tls)プロトコルを介してこのリストを受信する必要があるという事実に突然直面しなければなりませんでした。 正直なところ、これは驚くべきことです。CRLリストは公開文書であり、その完全性は電子署名によって保護されており、匿名のhttpsを介してアクセスできることは、私の意見では破産です。 しかし、何もする必要はありません。tlsパッケージを接続する必要があります-パッケージにはtlsが必要です。

SOS / CRLをダウンロードできなかった場合、OCSPサービスを持つアクセスポイントが証明書で指定されていないと、証明書を検証できません。 ただし、これについては次のいずれかの記事で説明します。

そのため、検証用の証明書があり、COS / CRLのリストがあり、その証明書を検証するために残っています。 残念ながら、pkiパッケージには対応する関数はありません。 したがって、失効した証明書のリストから証明書の有効性(非失効)を確認する手順を作成する必要がありました。

validaty_cert_from_crl:

proc validaty_cert_from_crl {crl sernum issuer} { array set ret [list] if { [string range $crl 0 9 ] == "-----BEGIN" } { array set parsed_crl [::pki::_parse_pem $crl "-----BEGIN X509 CRL-----" "-----END X509 CRL-----"] set crl $parsed_crl(data) } ::asn::asnGetSequence crl crl_seq ::asn::asnGetSequence crl_seq crl_base ::asn::asnPeekByte crl_base peek_tag if {$peek_tag == 0x02} { # .CRL ::asn::asnGetInteger crl_base ret(version) incr ret(version) } else { set ret(version) 1 } ::asn::asnGetSequence crl_base crl_full ::asn::asnGetObjectIdentifier crl_full ret(signtype) ::::asn::asnGetSequence crl_base crl_issue set ret(issue) [::pki::x509::_dn_to_string $crl_issue] # /CRL if {$ret(issue) != $issuer } { #/CRL set ret(error) "Bad Issuer" return [array get ret] } binary scan $crl_issue H* ret(issue_hex) # ::asn::asnGetUTCTime crl_base ret(publishDate) # ::asn::asnGetUTCTime crl_base ret(nextDate) # ::asn::asnPeekByte crl_base peek_tag if {$peek_tag != 0x30} { # return [array get ret] } ::asn::asnGetSequence crl_base lcert # binary scan $lcert H* ret(lcert) while {$lcert != ""} { ::asn::asnGetSequence lcert lcerti # ::asn::asnGetBigInteger lcerti ret(sernumrev) set ret(sernumrev) [::math::bignum::tostr $ret(sernumrev)] # CRL if {$ret(sernumrev) != $sernum} { continue } # . ::asn::asnGetUTCTime lcerti ret(revokeDate) if {$lcerti != ""} { # ::asn::asnGetSequence lcerti lcertir ::asn::asnGetSequence lcertir reasone ::asn::asnGetObjectIdentifier reasone ret(reasone) ::asn::asnGetOctetString reasone reasone2 ::asn::asnGetEnumeration reasone2 ret(reasoneData) } break; } return [array get ret] }

この関数のパラメーターは、証明書失効リスト(crl)、検証される証明書のシリアル番号(sernum)、および発行者(発行者)です。

証明書失効リスト(crl)は次のようにロードされます。

set f [open $filecrl r] chan configure $f -translation binary set crl [read $f] close $f

検証済み証明書(sernum)とその発行者(発行者)のシリアル番号は、解析された証明書から取得され、変数:: sncertおよび:: issuercertに保存されます。

すべての手順はソースコードに記載されています。 Linux、OS X(macOS)、およびMS Windows用のユーティリティとそのディストリビューションのソースコードは、ここにあります。

このユーティリティは、ファイルに保存されている証明書を表示および検証する機能も保持しています。

ちなみに、ファイルから表示された証明書、およびトークンに保存されている証明書もエクスポートできます。 これにより、証明書ファイルをDER形式からPEMに、またはその逆に簡単に変換できます。

これで、ファイルとPKCS#11トークン/スマートカードの両方に保存された証明書の単一のビューアーができました。

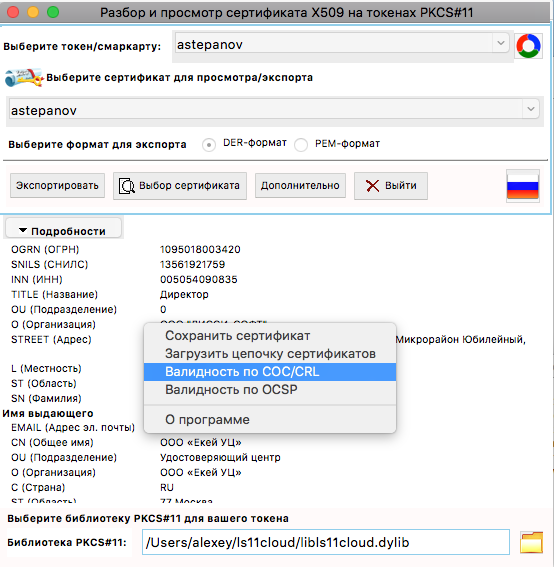

はい、ポイントを見逃しました:証明書の有効性を確認するには、「追加」ボタンをクリックしてメニュー項目「Validaty by CRL」を選択するか、マウスの右ボタンをクリックしてカーソルがメイン情報にあるときまた、メニュー項目「Validaty by CRL」を選択します。

このスクリーンショットは、クラウドトークン内の証明書の参照と検証を示しています。

結論として、次のことに注意してください。 記事に対する彼のコメントの中で、ユーザーPasはPKCS#11トークンについて「自分自身ですべてを数えることができる」と非常に正確に述べています。 はい、トークンは実際には暗号化コンピューターです。 また、次の記事では、OCSPプロトコルを使用して証明書を検証する方法についてだけでなく、トークン/スマートの暗号化メカニズム(もちろんGOST暗号化)を使用してハッシュを計算する方法についても説明します(GOST R 34-10- 94/2012)、署名の作成と検証など。