情報セキュリティの明らかな一見の側面について説明したいと思います。 皮肉なことに、多くの人がセキュリティの重要性を過小評価しているか、その対策が十分であると考えています。 Dunning-Krueger効果を思い出す価値があります。その本質は、一部の地域で資格の低い人々が誤った結論を下すことです。 したがって、彼らが実現することができないビジネスの失敗した決定。 情報セキュリティ-これは、「種のためにやる」という原則に基づいて行動することは許されない領域です。 情報セキュリティは最終的には目標であり、損失とコストを最小限に抑え、データを保護するビジネスの手段です。 会社にとって最大の危険は人的要因です。 実際、従業員の巧妙な操作のおかげで、攻撃者はシステムを危険にさらすことができます。 残念ながら、強力な技術的保護(あらゆる種類のIDS、不正防止システム、ウイルス対策、DLP、ファイアウォール)がある場合、ビジネスは安全であるという誤解がありますが、そうではありません。 私たちの心理学は予測可能であり、ほとんどの場合、私たちの衝動は恐怖と発疹の行動によって引き起こされます。 たとえば、メールによる平凡な攻撃を考えてみましょう。従業員は、登録されているシステムが侵害されていることを示す手紙を受け取りました。 このニュースは確かに彼を怖がらせ、彼はリンクをたどり、攻撃者に彼のデータを提供する可能性が非常に高くなります。 したがって、アクセスを正しく構成し、情報セキュリティの従業員のスキルを向上させることが重要です。 「科学」全体がこのトピックに当てられています-ソーシャルエンジニアリングですが、次回はそれについてどうにかして、今日はアクセス制御の整理についてお話します。

すべてのタスクは異なる角度から見るのが最適です。これはアクセス制御にも当てはまります。アンチウイルスやその他の保護手段をインストールするだけでは不十分です。 論理的推論から、オプションとして、次の式が現れます。優れたアクセス制御システム=管理手段+技術的手段+物理的保護。

管理措置には何が含まれますか? はい、すべてが非常に簡単です! これは、情報セキュリティ管理システムのドキュメントの正しい編成です。 優れたセキュリティポリシー、リスク評価手法、内部監査、手順、スタッフトレーニング-これらすべてが、ビジネスにおけるセキュリティの適切な組織化に貢献します。

セキュリティポリシーでは、会社の目的と範囲(このポリシーが対象とする単位)を反映し、ビジネス、パートナー、および顧客の要件も考慮することが最も重要です。 会社は情報資産を特定する必要があり、より慎重な取り扱いが必要な資産は重要性と価値によって分類する必要があります。 誰が資産にアクセスし、情報セキュリティ対策の実装を担当するかを決定するには、ロールテーブルを使用できます(テーブルはロールと、割り当てられたものの担当者を示します)。 もう1つの重要な段階はトレーニングです:専門家を招待するか、従業員にネットワークセキュリティルールを教えてくれる人を雇います(たとえば、フィッシングとは何か、それを認識する方法、ソーシャルエンジニアをクラックする方法、安全なサイト)。 最も脆弱なリンクは人的要因であるため、これらは非常に重要な側面です。 内部監査は、情報セキュリティ管理システムの欠点を特定し、どの部門が脆弱であり、どの部門が高度なトレーニングを必要とするかを判断し、ポリシーで指定された要件に従っているかどうかを理解するのに役立ちます。 システムの状態を慎重にチェックしてルールを順守する有能な監査人を選ぶことが重要です。 リスク評価方法論のおかげで、特定の脅威の確率を計算したり、既存の脅威を検出したり、リスクに関するさらなるアクションを選択したりできます。

ハードウェアごとに、さまざまなソフトウェアとハードウェア、情報セキュリティサービスを割り当てます。 パスワードシステム、ファイアウォール、セキュリティスキャナー、安全なプロトコル、オペレーティングシステムなどがあります。 非常に慎重にパスワードシステムを使用する必要があります。 彼らは常に攻撃者の監視下にあるため、最も危険にさらされています。 膨大な数の人々とコミュニケーションをとりながら、攻撃者が簡単にパスワードを解読できることに気づかずに、パスワード保護(簡単なパスワードを考え出し、アクセス可能な場所に保管する)がいかに簡単で過失であるかに気付きました。 たとえば、ブルートフォース(ブルートフォースパスワードを意味する)などの種類の攻撃を行います。 パスワードを本当に空想しておらず、一般的なハッカーを利用したと仮定します。一方、メールを知って、さまざまな辞書を使用すると、一致するものが見つかり、システムが危険にさらされます。 すべてがシンプルです! また、従業員にフィッシングメールについて思い出して思い出させる価値があります。リンクを開いたり、パスワードを入力したり、一息ついて把握したりしないでください。

3番目は物理的な保護です。ロック、特別な保護、ビデオカメラ、アクセスシステムなどです。

また、3つのアクセス制御方法にも注目したいと思います。 作業が機密データおよび機密情報、状態の秘密に関連している場合、必須のアクセス制御方法に注意する必要があります。 従業員とオブジェクト(ファイル、ドキュメントなど)には特定の階層レベルのセキュリティが割り当てられているため、このメソッドの特性はその階層にあります。 オブジェクトのセキュリティレベルはその値を特徴付け、レベルに応じてセキュリティラベルが割り当てられます。

セキュリティのレベルは、従業員に対する信頼の度合いと、この情報に対する従業員の責任を特徴づけます。 オペレーティングシステムは、特定の属性を従業員に割り当てます。これにより、従業員は公的な権限の枠内でアクセスが許可されます。 次の例を考えてみましょう。いくつかのアクセスレベルがあるとします。

- 極秘情報(アクセス拒否);

- 秘密情報;

- アクセス制限情報;

- 無料のアクセス情報。

上記の情報へのアクセスレベルが異なるユーザーもいます。

- ユーザー1-機密情報を操作します。

- ユーザー2-アクセスが制限されている情報を操作します。

- ユーザー3-無料のアクセス情報を使用します。

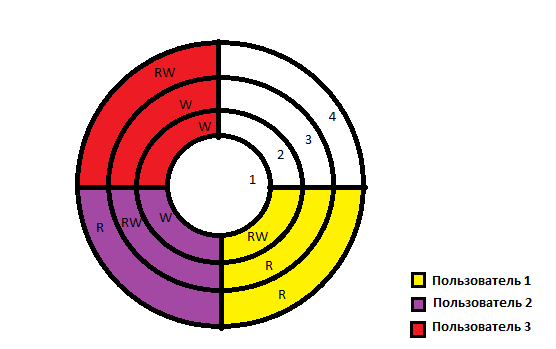

システムの構造を次の図の形式で表します。RW-読み取りおよび書き込み権、R-読み取り権、W-書き込み権:

図から、次のことがわかります。

ユーザー1は、機密情報を扱うためのオブジェクトを読み書きする権利、および情報が制限された自由なオブジェクトを読む権利を持っています。

ユーザー2は、制限付きアクセス情報に属するオブジェクトを読み書きする権利を持ち、自由なアクセス情報を持つオブジェクトを読み取る権利と、秘密情報を持つオブジェクトを書き込む権利もあります。

ユーザー3:無料のアクセス情報を持つオブジェクトの読み取りと書き込みの権限、およびアクセスと秘密情報が制限されているオブジェクトの書き込み権限があります。

ただし、すべてのユーザーは、極秘情報を持つオブジェクトへのアクセスを拒否されます。

最も単純な方法は任意であると考えられており、非常に一般的です。 アクセスの本質は簡単です。オブジェクトの所有者が、誰にアクセスを許可し、どのような形式(読み取り、書き込みなど)であるかを決定します。 このメソッドは、アクセスリストまたはアクセスマトリックスを使用して実装できますが、特定の権限を持つ従業員が通知せずにオブジェクトを別のユーザーに転送できることを考慮する必要があります。 したがって、重要な情報を扱う場合は、この方法に注意する必要があります。

次に、役割ベースのアクセス制御方法について説明します。 この方法の本質は簡単です。システムのユーザーとその特権の間には、ロールと呼ばれる中間エンティティが表示されます。 この方法では、各ユーザーに複数の役割を割り当て、必要な情報へのアクセスを提供できると想定しています。 この方法は、最小特権の原則を実装するため、権利の悪用を排除します。

従業員の責任範囲内にあるそのレベルのアクセスのみを提供します。 また、このメソッドは、情報資産の管理を簡素化する職務分離の原則を実装しています。 この方法の欠点は、膨大な数のユーザーとロールが存在する場合、コストがかかるため実装が難しいことです。

他の方法もありますが、最も重要なことについて話しました。 上記のアクセスを整理する方法はすべて、会社のセキュリティにおける重要なステップであるため、細心の注意を払う必要があります。