ブートローダーモジュール

12月19日に、実行可能ファイル( md5:faf833a1456e1bb85117d95c23892368 )を含む悪意のあるメール送信に気付きました 。 このファイルには、「December.exeの調整」、「Docs wednesday.exe」、「Documents 19.12.exe」、「Closing documents wednesday.exe」などのさまざまな名前が付けられました。

興味深いことに、ファイルは.Netで記述されていますが、これはこの犯罪グループには一般的ではありません。 .Netを逆コンパイルするには、 Reflector 、 dotPeek 、 dnSpy 、 ILSpyのソフトウェアを使用できます。 この記事では、このファイルの実装の機能と分析方法について説明します。

ブートローダーの初期検査

分析のために、 dnSpyを使用しました。以降のすべてのスクリーンショットはそこから取得されます。

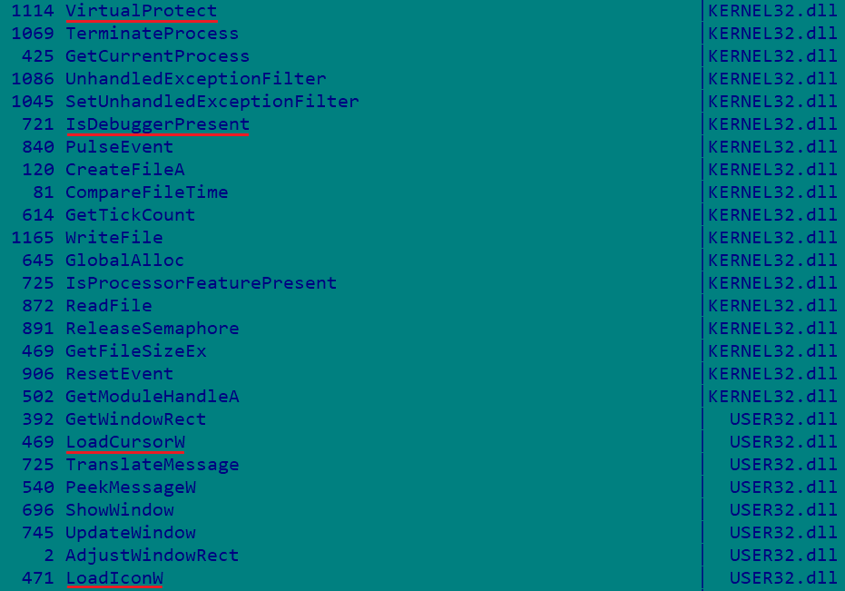

習慣から、 IDA Proで実行可能ファイルを開き、インポートセクションを見てください。 例:

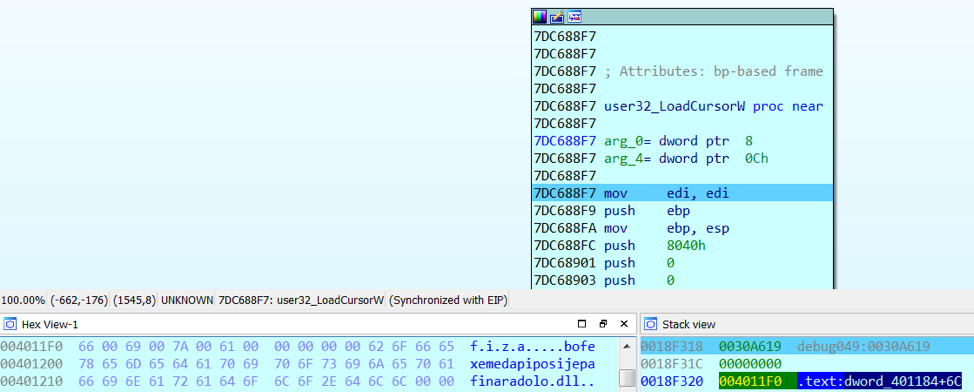

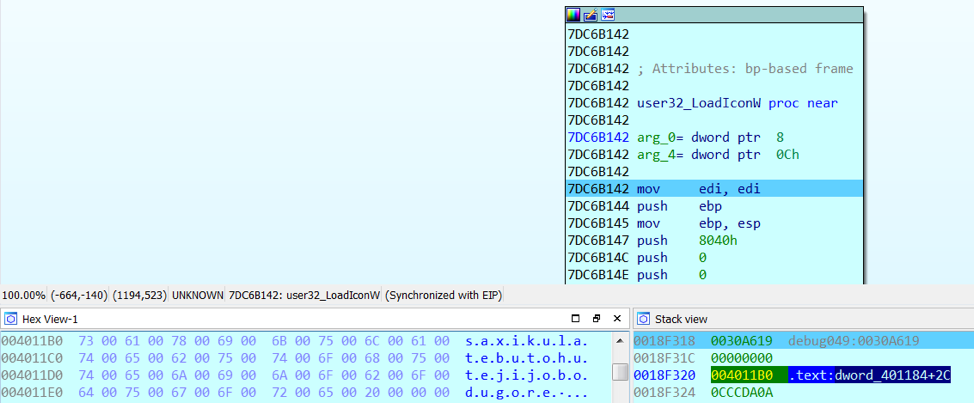

一部の関数の存在は、パックされたペイロード( LoadCursorW 、 LoadIconW-リソースからオブジェクトを取得、 VirtualProtect-ページ属性を変更してからコードを実行できる)、および単純なアンチデバッグ( IsDebuggerPresent )の存在を示唆しています。 しかし、すべてがさらにシンプルになりました。 実行はIsDebuggerPresentにも到達せず、LoadCursorWとLoadIconWは、存在しないリソース(「 fiza 」のLoadCursorWと「 saxikulatebutohutejijobodugore 」のLoadIconWにアクセスしようとしたため役に立たなかった):

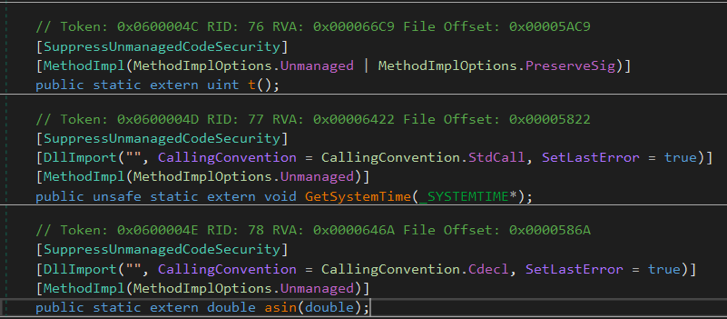

しかし、 dnSpyデコンパイラに戻ります。 実行可能ファイルには、かなりの量のアンマネージコードがあります。

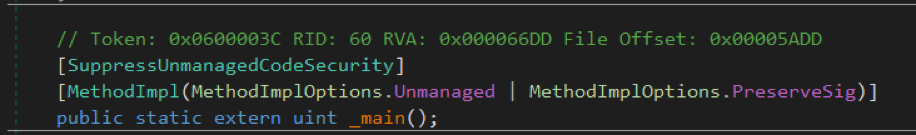

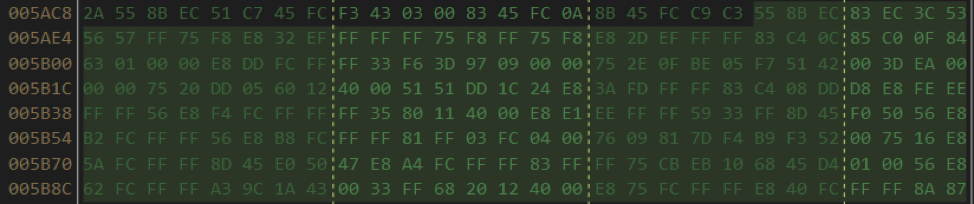

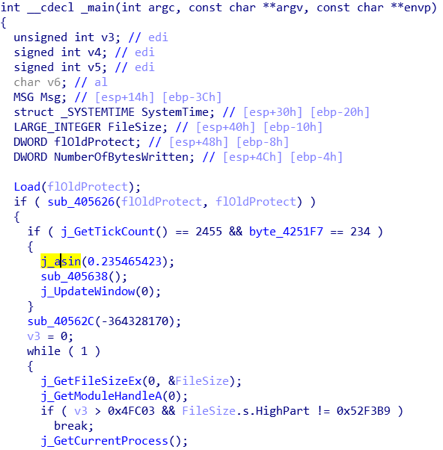

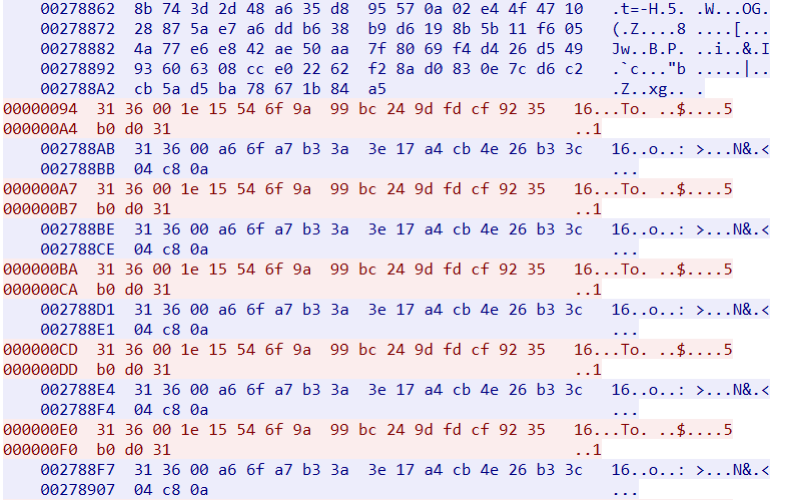

調査対象のファイルに含まれるアンマネージコードを理解するために、IDA Proを使用します。 最も簡単な方法は、アンマネージコードの本文を16進形式で表示することです。 これを行うには、オフセットファイルオフセットに移動します。 例として_main()関数を使用します。

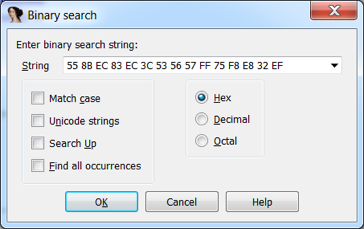

次に、 IDA Proで 16進数シーケンスで検索します。

出力では、アンマネージ関数_main()を取得します。これにより、idovskayaデコンパイラーの助けを借りて便利に作業できます。

ペイロードを取得する

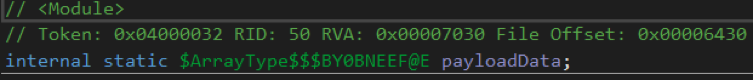

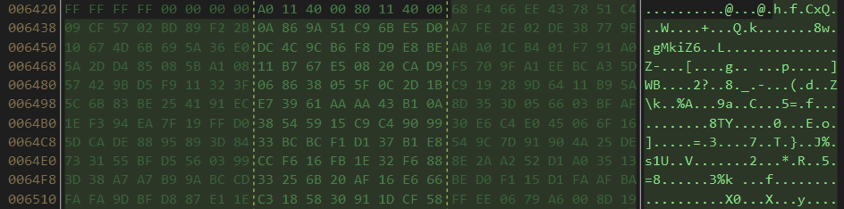

dnSpyに戻ります。 payloadData変数に注意が引かれます。

IDA Proでこのシーケンスを見つけ、それへのリンクを取得し、呼び出しが_main()関数でのみ発生することを確認します。

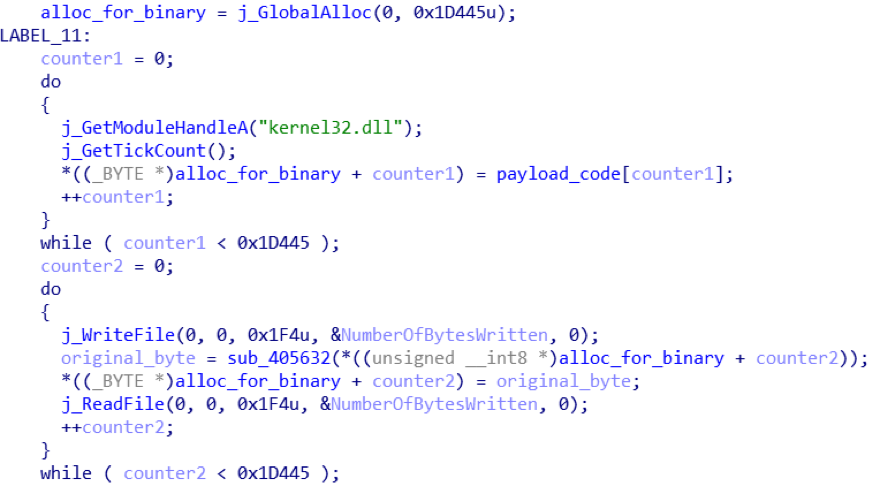

このバッファを使用した逆コンパイルされたコードは次のようになります。

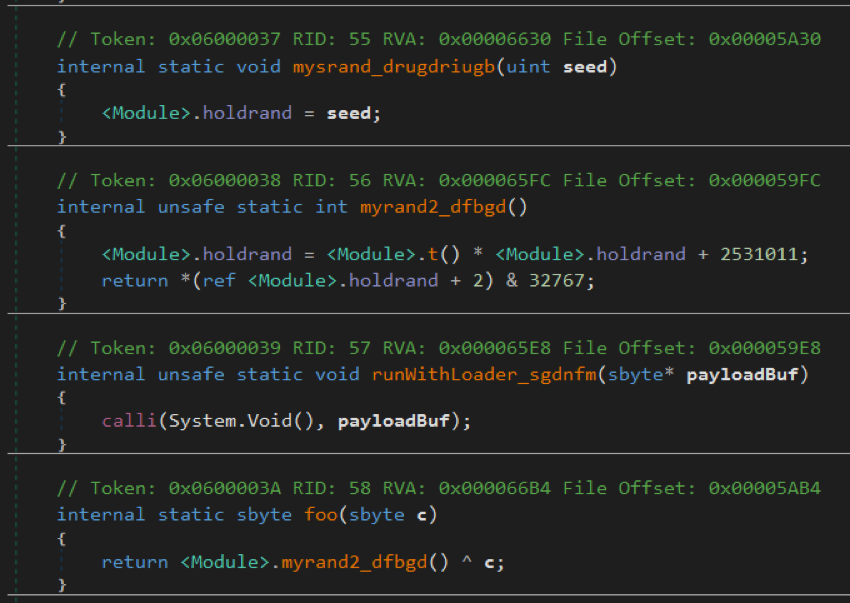

次の関数は、このバッファーの変換を担当します。

ここで、 holdrand変数は0xEA48CB16に初期化され、 foo()関数がpayloadDataからの各バイトのループで呼び出されます ( sbyte cパラメーター )。 t()関数は安全でないコードからのものであることに注意してください:コードを見ると、常に0x343FDを返すことを確認できます。

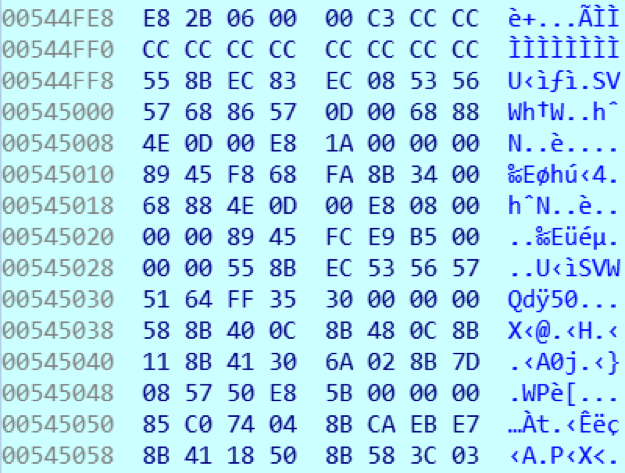

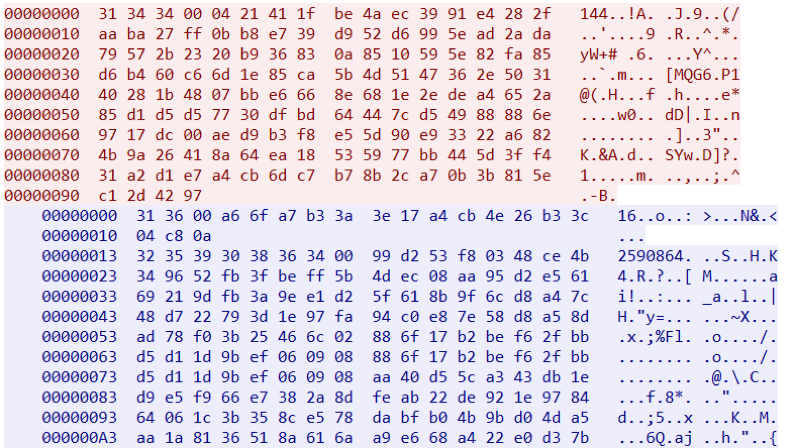

IDA Proを使用して、結果のアンパックバッファーを見ると、先頭にいくつかのコードが含まれていることがわかります。

バッファの先頭からのオフセット0x15A0で、実行可能ファイルは次の場所にあります。

後で分析するために保存します。

さて、実行可能コード自体には、かなり些細なことが実装されています。 最初に、次の構造が形成されます( ここで、mz_baseはアンパックされたPEを持つバッファーのオフセットアドレスであり、残りのフィールドは必要な関数とライブラリハンドルのアドレスです )。

次に、取得した関数を使用して、同じ実行可能ファイルのプロセスが作成され( md5:faf833a1456e1bb85117d95c23892368 )、解凍された実行可能ファイルが新しいプロセスの仮想アドレスにマップされます。 実行可能命令( GetThreadContextとSetThreadContextの束)のアドレスを変更すると、新しいプロセスのスレッドが開始され、親プロセス自体が強制終了されます。

それでは、結果の実行可能ファイル(ペイロード)の分析に移ります。

ペイロードの開梱

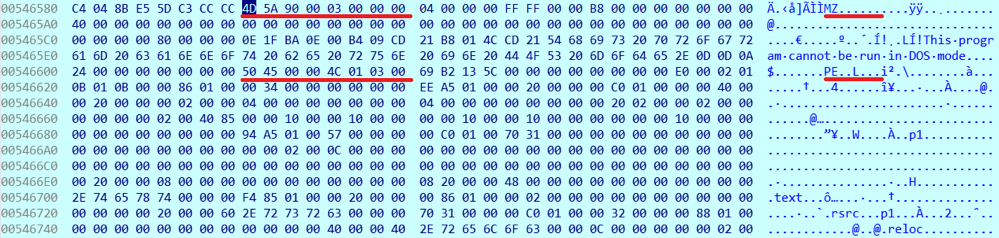

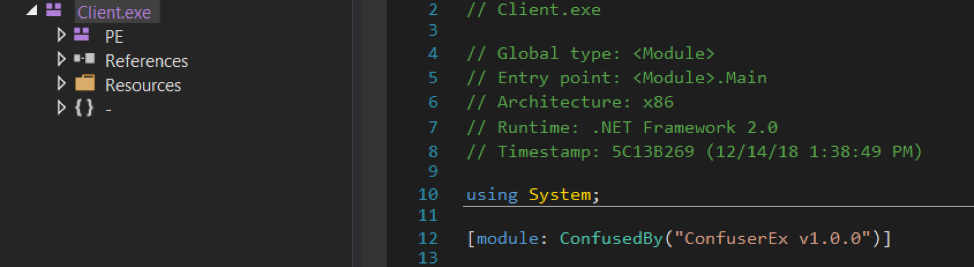

ペイロード( md5ダンプ:d8f40c7060c44fab57df87ab709f058f )も.Net Frameworkに書き込まれます。

静的および動的分析から保護するため、 マルウェア開発者は最新の人気のあるConfuserExプロテクターを使用しました。

ConfuserExは、定評のあるオープンソースプロテクターです。

一次開梱

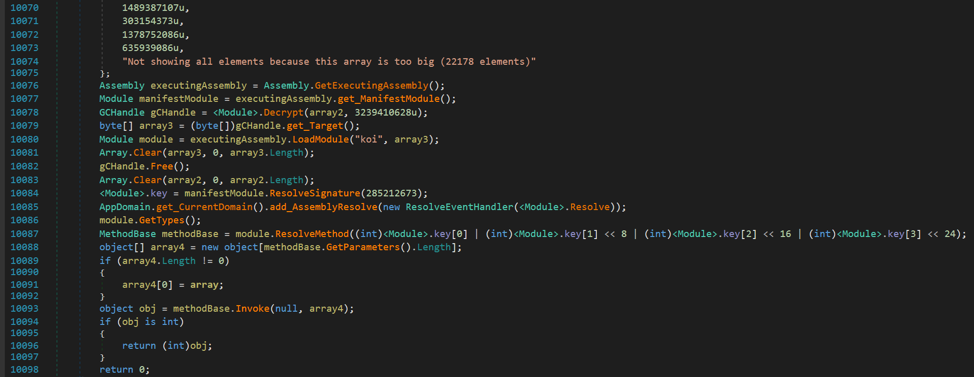

このプロテクターで保護されているファイルのエントリポイントは次のとおりです。

復号化後、バイト配列はkoiというモジュールとしてメモリにロードされます。 次に、このモジュールのメインメソッドが決定され、呼び出されます。 .Netプラットフォームでは、モジュールのメソッドまたはコンストラクターは、関数Module.ResolveMethod()を呼び出すことにより、メタデータトークンから取得できます。 受信したメソッドに制御を移すには、 MethodBase.Invoke()関数を使用します。

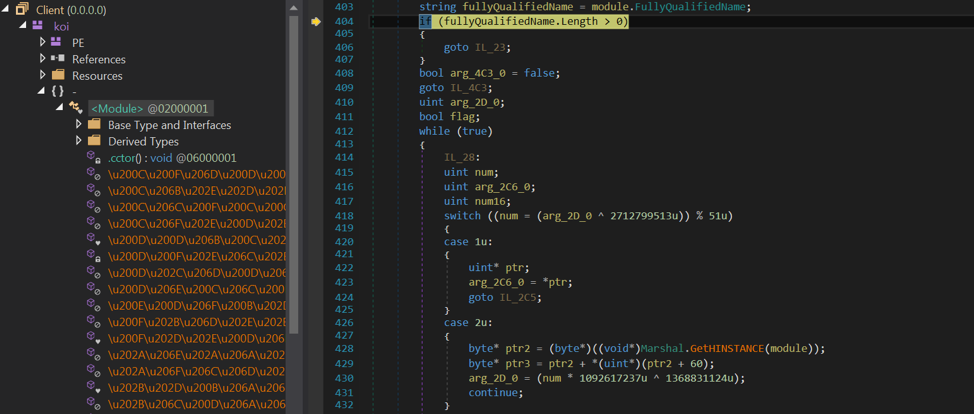

koiモジュールの実行可能コードは次のとおりです。

トレッドを削除するために、次のユーティリティを使用しました。

ConfuserEx-Unpackerはメソッド内の行とコードを解読し、 de4dotはメソッドの名前を読みやすくしました。

結果は、静的分析に適したコードです。

もちろん、読みやすいコードを入手できて幸運でした。 ウイルス作成者は、 ConfuserExトレッドのソースコードを変更して、分析をさらに複雑にすることができます。

ファイルを快適に分析するには、さらに2つの問題を解決する必要がありました。

第一の問題

トレッドを削除した後、デコンパイラはメソッドの一部を解析できませんでした。 例:

ILコードに切り替えると、nullポインターでの呼び出しに気付くでしょう。

逆コンパイルエラーを修正するために、誤った指示をnop指示に置き換えます。 ( dnSpyユーティリティを使用すると、逆コンパイルされたコードとILコードの両方を変更できます 。)

置換後、逆コンパイルされたコードは正しく見えます。

問題のあるすべてのメソッドでILコードを変更すると、完全に逆コンパイルされたファイルが得られました。

第二の問題

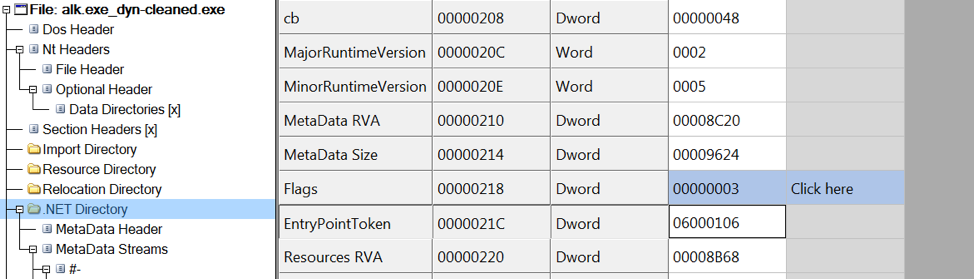

結果のファイルが開始される可能性は低いため、動的分析の可能性は除外されます。 この問題を解決するには、実行可能ファイルの構造でインプットメソッドのトークンを指定する必要があります。

次の2つの方法のいずれかで見つけることができます。

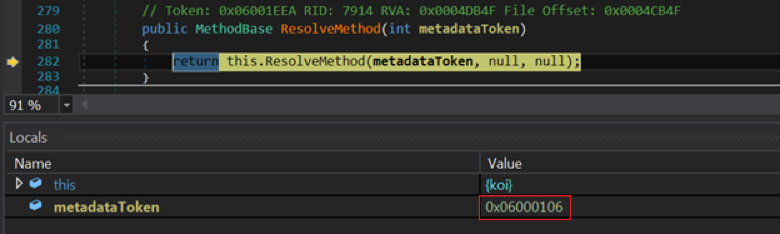

- 関数が呼び出されたパラメータを使用してデバッグを確認します

Module.ResolveMethod()ファイルを展開する前:

- 解凍されたファイルで、ラベル[STAThread]のメソッドを見つけます。

この場合、入力メソッドのメタデータトークンは0x6000106です。 CFF Explorerユーティリティを使用して変更します。

変更を保存すると、解凍されたファイルが起動し、正しくデバッグされます。

ブートローダー分析

作業を開始した直後に、ブートローダーは仮想環境で実行されているかどうかを確認します。

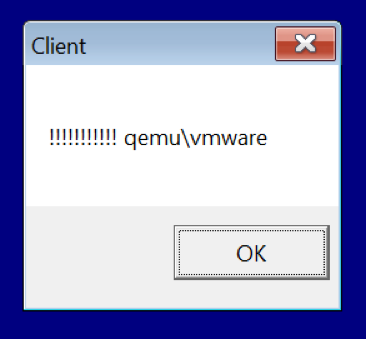

VMWareまたはQEMUで実行するかどうかは、次のレジストリ値でサブストリング「vmware」および「qemu」を検索することにより決定されます。

- [HKLM \システム\ CurrentControlSet \サービス\ディスク\列挙\ 0]。

仮想マシンが検出されると、ブートローダーは対応するウィンドウメッセージを表示します。

興味深いことに、このメッセージの出力はプロセスの動作に影響しません。

その後、マルウェアは次のリストからライブラリをメモリにロードしようとします: SbieDll.dll、dbghelp.dll、api_log.dll、dir_watch.dll、pstorec.dll、vmcheck.dll、wpespy.dll、snxhk.dll、guard32.dll

さらに、ローダーはDebugger.IsLogging()およびDebugger.get_IsAttached()関数の呼び出しを使用して、 デバッガーで実行されているかどうかを確認します。

ライブラリの少なくとも1つが正常にロードされるか、ローダーがデバッガーで実行されていることを検出すると、コマンド「 cmd / C ping 8.8.8.8 -n 1 -w 3000> Nul&Del 」を使用して自己削除します 。 興味深いことに、ブートローダは、 dbghelp.dl lライブラリをロードすることにより、実際のシステム上でも自己削除できます。

次に、マルウェアは、Mozillaサブストリングを含むディレクトリから起動されたかどうかを確認します。

サブストリング「Mozilla」を含むディレクトリからプロセスが開始されない場合

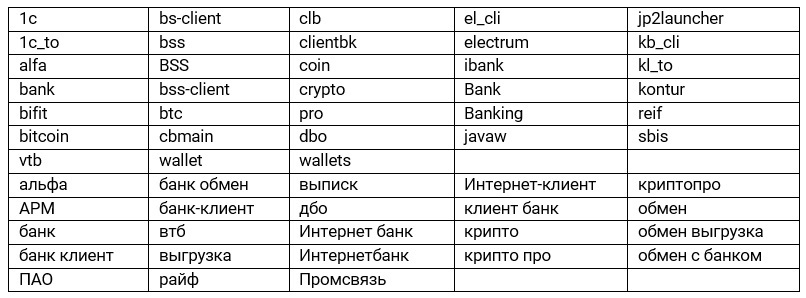

- マルウェアは、デスクトップにあるディレクトリのリストを作成し、次のサブストリングを含みます(ブートローダー内のすべての行はAES-256-ECBアルゴリズムを使用して暗号化され、暗号化キーはハードコードされたパスワードを使用して生成されます):

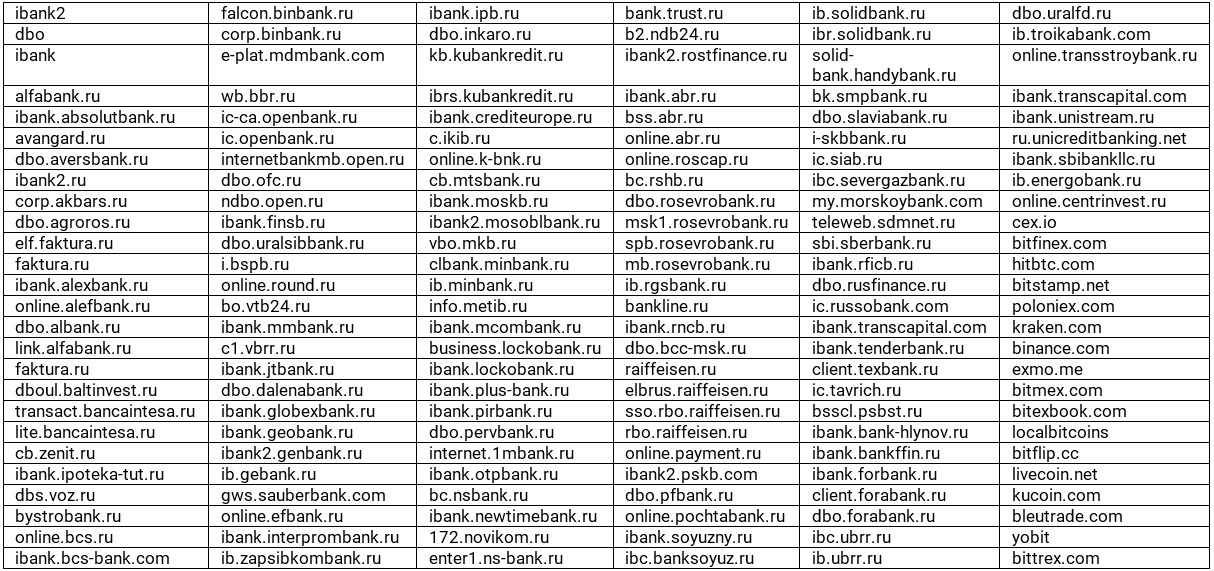

- 次のサブストリングを含むブラウザー履歴からURLのリストを生成します。

- ディレクトリ「%UserProfile%\\ Desktop」、「%AppData%」、「C:\\ Program Files(x86)」、「C:\\ Program Files(x86)(x86)」にあるファイルのリストを生成します。次の名前があります。

- 銀行業務に関連するインジケーターから空でないリストの数をカウントします(現在のバージョンのブートローダーでは、この機能は何にも影響しません)。

- ユーザーがコマンド「schtasks / create / f / sc ONLOGON / RL HIGHEST / tn LimeRAT-Admin / tr」を使用してログインするたびに、このファイルを実行するタスクを作成します。

- タスクを作成できなかった場合は、「%Appdata%\\ Mozilla \\ xaudiodg.exe」を示すショートカット「%AppData%\\ Microsoft \\ Windows \\ Start Menu \\ Programs \\ Startup \\ MozillaUpdate.lnk」を作成します、システムが再起動されるたびにxaudiodg.exeファイルが起動されるようにします。

- パス「%AppData%\\ Mozilla \\ xaudiodg.exe」に沿って自分自身をコピーします。

- ファイル<self_path>:Zone.Identifierを削除し、xaudiodg.exeを実行して自己削除します。

サブストリング「Mozilla」を含むディレクトリからプロセスが開始された場合

- マルウェアは、感染したシステム内の銀行業務の上記の指標も探します。

- 管理サーバーに送信するための他のシステム情報を収集します。

- 別のストリームで、情報をC&Cに送信し、サーバーからの応答を待ちます。

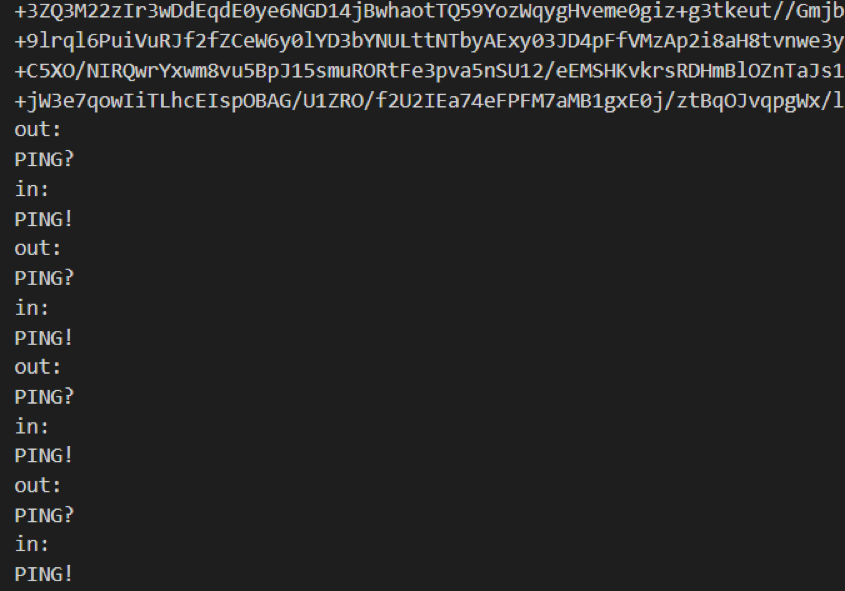

- 別のスレッドの無限ループで、暗号化された文字列「PING?」をサーバーに送信します。

管理サーバーの相互作用

テストしたマルウェアサンプルのサーバーIPアドレスは213.252.244 [。] 200です。 接続は、リストからランダムに選択されたポートによって初期化されます。

•8989、

•5656、

•2323。

接続が初期化された直後に、ブートローダーは感染したシステムに関する情報をC&Cに送信します。

•ユーザーID

•ユーザー名

•OSバージョン、

•独自のバージョン(ローダーv0.2.1)、

•感染したシステムで見つかった銀行業務の指標のリスト。

ローダーによって管理サーバーに送信される行の例:

«INFO<NYANxCAT>9D3A4B22D21C<NYANxCAT>IEUser<NYANxCAT> Windows 7 Enterprise SP 1 <NYANxCAT>loader v0.2.1<NYANxCAT><NYANxCAT><NYANxCAT>1c, »

この行は、感染したユーザーのデスクトップに「1c」フォルダーがあり、他のインジケーターがない場合に送信されます。

サーバーからの応答を処理する機能は次のとおりです。

サーバーからの復号化された応答は次のとおりです。

COMMAND<NYANxCAT>DATA1<NYANxCAT>DATA2<NYANxCAT>…

スクリーンショットからわかるように、COMMANDは次のいずれかの値を取ることができます。

- CLOSE-接続を終了し、現在のプロセスを閉じます。

- DW -DATA2からbase64コンテンツをデコードし、DATA1から拡張子を付けて<temp_file_name>ファイルに書き込み、実行のためにファイルを起動します。

- 更新 -DATA1からbase64コンテンツをデコードし、名前を<temp_file_name>および拡張子.exeのファイルに書き込み、新しい実行可能ファイルを起動して、それ自体をクリアします。

- RD--応答として文字列「RD-」を送信します。

- RD + -管理サーバーにスクリーンショットを送信します。

- DEL-自己削除。

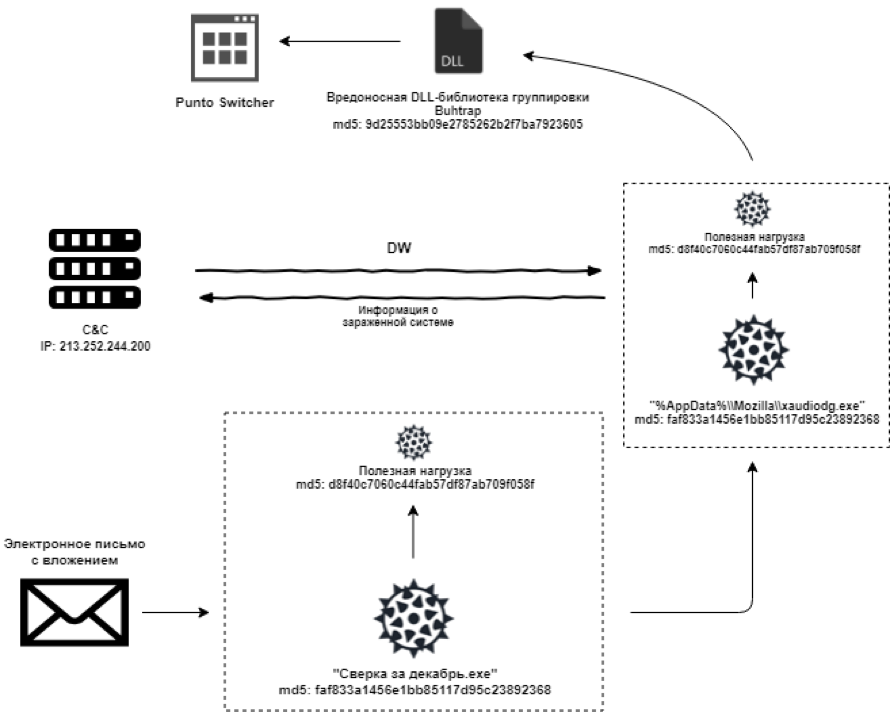

ブートローダーの調査中に、攻撃者サーバーからDWコマンドを取得することができました。 この結果、Punto Switcherソフトウェアは、悪意のあるwinmm.dll DLL(md5:9d25553bb09e2785262b2f7ba7923605)とともにインストールされました。これはBuhtrapスパイウェアモジュールです。

TCPストリームは次のとおりです。

クライアントと管理サーバー間で送信されるデータを暗号化するために、 AES-128-ECBアルゴリズムが使用されます。 暗号化キーは、ハードコードされたパスワードで初期化されます。

復号化後、トラフィックは次のようになります。

base64から、NSISインストーラーは次の内容でデコードされます:

興味深いことに、銀行の指標のリストは空でしたが、サーバーは応答しました。

悪意のあるDLL

winmm.dllライブラリは 、dllハイジャック技術を使用して実行されます。 悪意のあるモジュールは、感染したシステムに関する情報とアクティブなスマートカードリーダーのリストをC&Cに送信します。 さらに、キーロガーコンポーネントがあり、管理サーバーから他の悪意のあるモジュールを受信し、ディスクまたは現在のプロセスのメモリで実行できます。 調査中のサンプルのC&Cサーバーは、次のアドレスにあります。

- hxxp:// my1cprovider [。] xyz:6060 / klog [。] php

- hxxp:// tinderminderorli1999 [。] xyz:7764 / klog [。] php

おわりに

感染プロセスは、次のスキームとして表すことができます。

分析からの良好な保護にもかかわらず、現時点ではブートローダーが正しく動作せず、おそらく開発中です:

- 実際のシステムでも自己削除できます。

- 「%AppData%\\ Mozilla \\ xaudiodg.exe」に自分自身をコピーする前に、C&Cとやり取りする前に、感染したシステムと銀行業務の接続をチェックしますが、この情報は一切使用しません。

最後に、奇妙なウィンドウメッセージを思い出してください。 興味深いことに、これは開発者の欠陥ですか?それとも、ユーザーが仮想環境を離れて実際のマシンで起動することを奨励するために特別に行われたのですか? コメントにようこそ。

IOC

MD5:

faf833a1456e1bb85117d95c23892368

9d25553bb09e2785262b2f7ba7923605

URL:

hxxp:// my1cprovider [。] xyz:6060 / klog [。] php

hxxp:// tinderminderorli1999 [。] xyz:7764 / klog [。] php

IP:

213.252.244 [。] 200