先日、Cerfta Lab社の情報セキュリティの専門家が、多数のハッキングユーザーアカウントYahoo MailとGmailの調査結果を公開しました。 結局のところ、これらのサービスで使用される2要素認証技術には、攻撃者が行動することを可能にする多くの欠点があります。

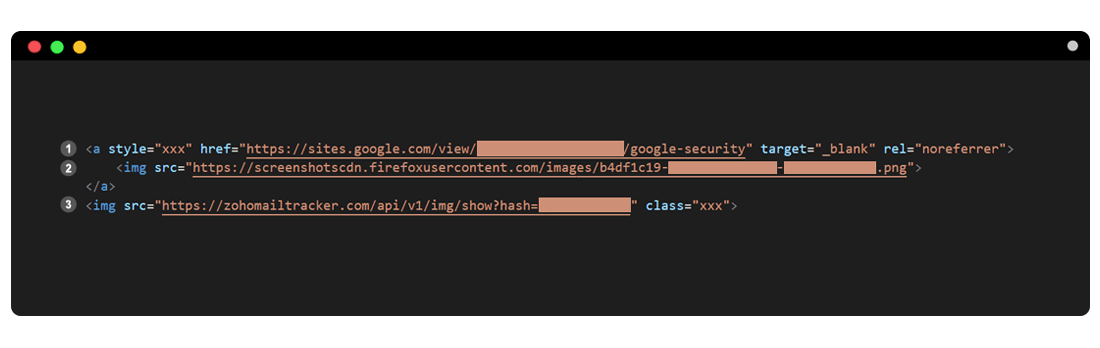

調査の著者は、ハッキングがイラン政府の命令によって行われたと信じています。 キャンペーン全体の目的は、情報ハッキングアカウントです。 攻撃は、隠された画像とスクリプトを含む電子メールを使用して実行されました。

手紙自体は、言及されたメールサービスのユーザーアカウントで疑わしい活動が検出されたというメッセージでした。 これらの電子メールは、mailservices @ gmail [。] Com、noreply.customermails @ gmail [。] Com、顧客]メール配信[。]情報などのアドレスから送信されました。 したがって、これらのメッセージのあまり高度なユーザーは疑わなかった。

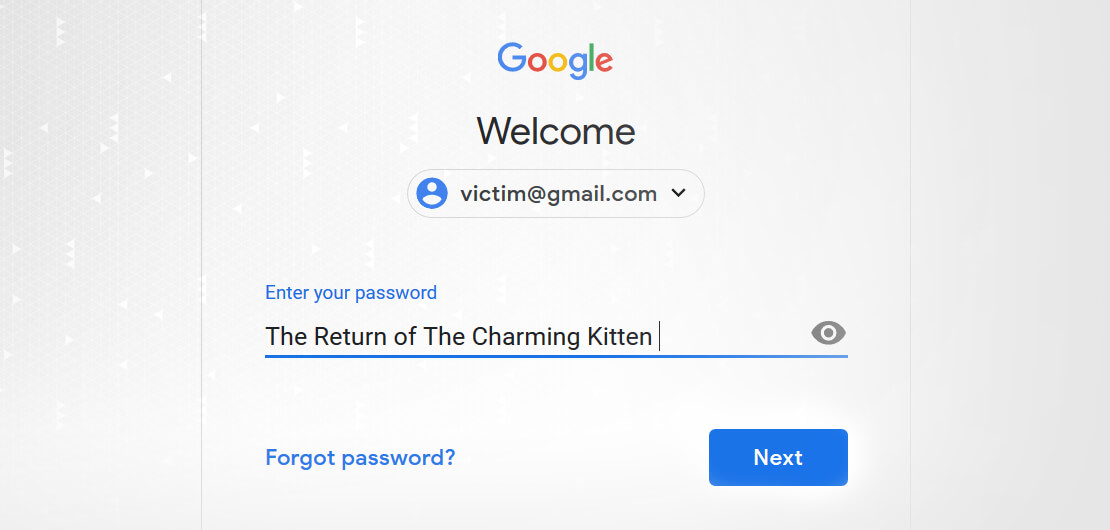

それどころか、多くの人が「アカウントを保護する」ボタンをクリックしようとしたため、ユーザーはメールサービスの偽のログインページにリダイレクトされました。 ユーザーがデータを入力すると、攻撃者によってほぼリアルタイムで実際のアカウントにアクセスするために使用されました。 二要素認証が有効になっているユーザーが、電話でワンタイムパスワード付きのSMSを受信すると、攻撃者は何らかの形でアカウントにログインする機会を得ました。 彼らはGoogle認証システムの保護を回避することを学びました。

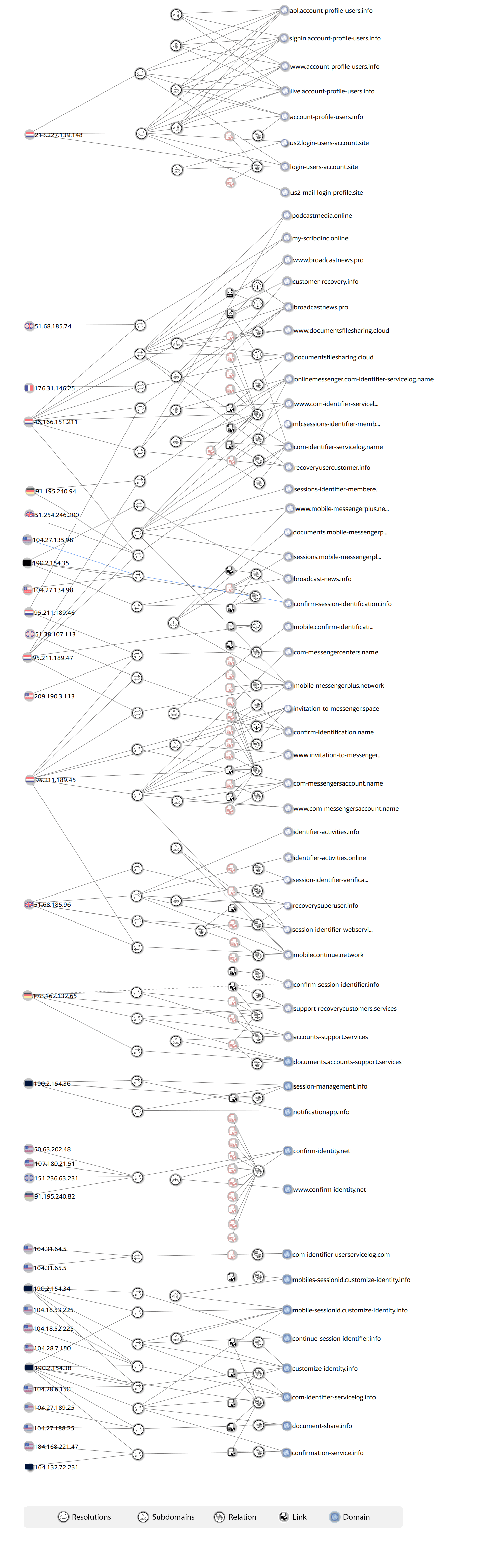

研究者は、それらに関連付けられているドメインとサーバーを図表化しました。

攻撃者は、VPNシステムとプロキシを使用して、居場所を隠しました。 しかし、研究者は、攻撃が実行された元のIP範囲を復元することに成功しました。 これらはイランの住所でした。 さらに、イラン政府に関連するチャーミングな子猫クラッカーグループでも、同様の作業方法が使用されています。

攻撃者が狩りをしていた犠牲者は、何よりもまず、世界の多くの国からのジャーナリスト、政治家、さまざまな種類の公的活動家でした。

この種の攻撃から身を守る主な方法は、疑わしい電子メールを開かないことです。 残念ながら、この方法は常に機能するとは限りません。これは、多くの人がGoogleやYahooによって書かれた手紙に疑わしいものを見ないからです。 USBデバイスをポートに接続するときに認証を許可するハードキー(YubiKeyなど)を使用すると役立ちます。

Googleは、USBキーの方が2要素認証に使用できるスマートフォンや他のシステムよりもはるかに信頼性が高いことを明確に示す調査を実施しました。

また、情報セキュリティの専門家は、保護コンポーネントの1つとしてSMSを送信する際に2要素認証を使用しないことを推奨しています。