情報セキュリティの専門家David WellsがWindows 10でUACユーザーアカウント制御をバイパスする方法を公開

みなさんこんにちは!

ユーザーアカウント制御(UAC)のいくつかの新しい回避策を調査しているときに、この記事の執筆時点でUACのまったく新しい回避策を発見しました。 マイクロソフトはUACをセキュリティの境界とは見なしていないことに注意する価値がありますが、マイクロソフトではさまざまなバグを報告していますので、ここで見つけた脆弱性の詳細を共有したいと思います。 この方法は、Windows 10 Build 17134で正常にテストされています。検索結果の詳細を説明する前に、まずUACサービスの仕組みについて簡単に説明します。

UACプライマー

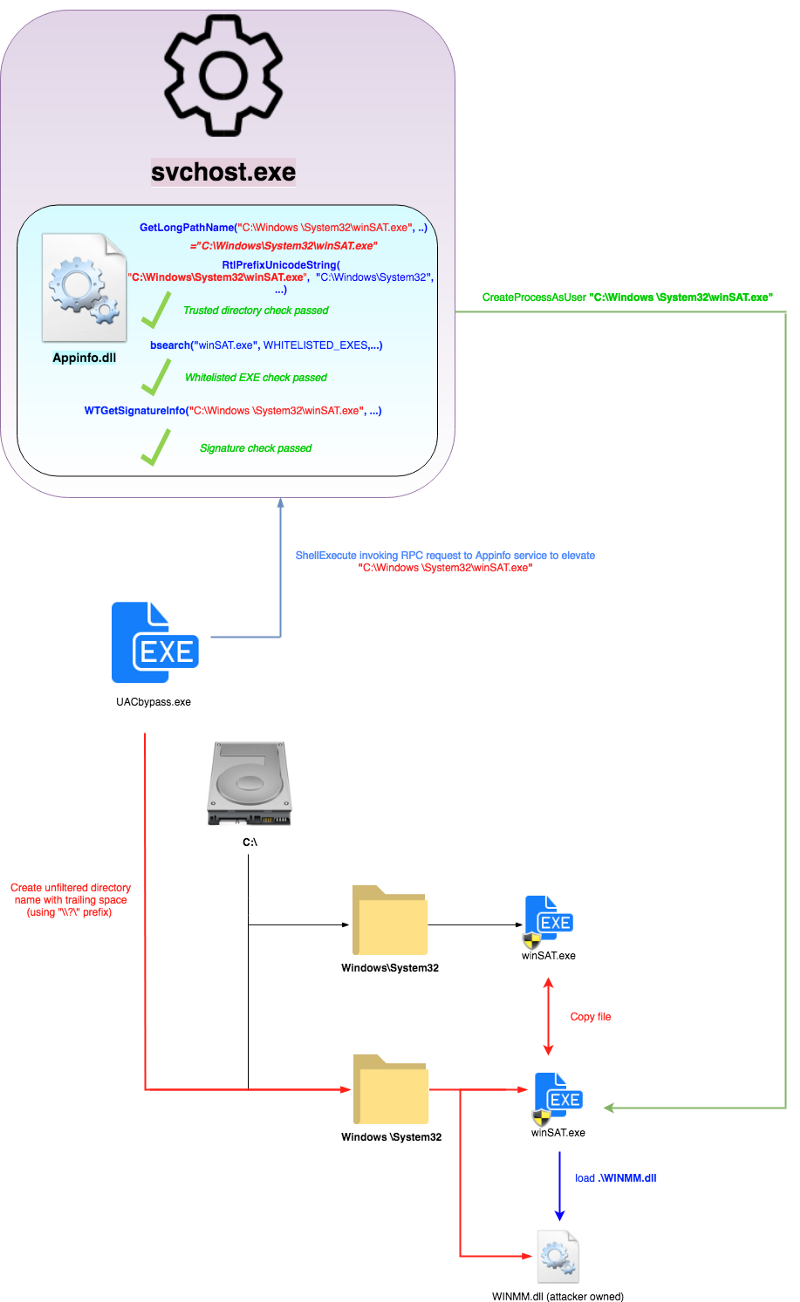

Administratorsグループのメンバーであるユーザーが昇格した特権を必要とするアプリケーションを実行する場合、UACは対応する要求を表示し、Administratorsグループのメンバーであるユーザーはアクションを確認する必要がありますが、このUAC要求はWindows上のすべての管理上実行可能なファイルに対しては発生しません。 UACをバイパスし、UACをバイパスせずに実行可能ファイルの特権を「自動的に」昇格させるいくつかの例外があります(驚いたことに!)。 選択されたこの信頼できる実行可能ファイルの特定のグループは、これらのファイルが実際に信頼できることを確認するために、システムによる追加のセキュリティチェックを受けます。 このアプローチは、以前のUACバイパス方法で使用されており、私の新しいバイパス方法の基礎となります。 ただし、攻撃を成功させるために取る必要のある抜け穴がいくつかあります。 実行可能ファイルを「特権に自動的に昇格させる」場合に満たす必要がある要件を見てみましょう。 これを行うために、逆アセンブルされたappinfo.dllライブラリの写真をいくつか示します(特権エスカレーション要求を処理するAISサービスは、UACの主要コンポーネントの1つです)。

要件1:特権を自動的に昇格するように構成されたファイル

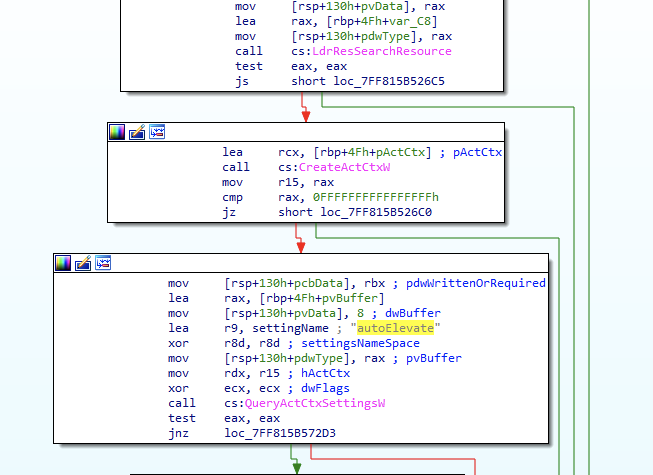

プログラムの特権昇格の要求が発生すると、AISサービス(appinfo.dll)は、引数として渡されたターゲット実行可能パスを使用してRPC呼び出しを行います。 このサービスは、読み取り対象のファイルのターゲット実行可能コンテンツをマップします。 実行可能ファイルのマニフェストでは、値を読み取って「autoElevate」キー(存在する場合)を取得しようとします。

図1-キー値「autoElevate」を取得するための実行可能ファイルのマニフェストの読み取り

値が「True」である場合、ファイルは「自動」昇格特権実行可能ファイルと見なされ、昇格した特権で実行され、UACサービスダイアログボックスを呼び出しません(以下の要件を満たしている場合)。

図2-「bsearch」を呼び出して、「自動昇格」実行可能ファイルのリストで実行可能ファイルの名前を確認する

ホワイトリストにあるこれらのハードプログラムされたファイルの一部は次のとおりです。

「cttunesvr.exe」、「inetmgr.exe」、「migsetup.exe」、「mmc.exe」、「oobe.exe」、「pkgmgr.exe」、「provisionshare.exe」、「provisionstorage.exe」、「spinstall」 .exe '、' winsat.exe '

要件2:適切に署名されている

UACに要求を送信した後に特権を「自動的に」増やすための2番目の条件は、「wintrust! WTGetSignatureInfo」。

これは、攻撃者のバイナリファイルが誤って署名される可能性が高く、最後の要件である実行も失敗するため、攻撃者は「自動」特権エスカレーションに必要な独自のマニフェストまたは実行可能ファイルを単に作成できないことを意味します。信頼できるディレクトリから。

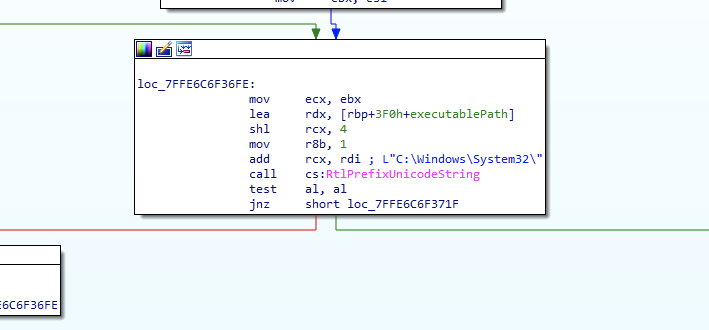

要件3:信頼できるディレクトリからの実行

「自動的な」特権の昇格を取得するための最後の要件は、ターゲット実行可能ファイルが「信頼できるディレクトリ」(「C:\ Windows \ System32」など)にあることです。 図3は、AISがアップグレード要求でパスのこのチェックを実行することを示しています。この場合、「信頼できる」と見なされるパスの1つは「C:\ Windows \ System32」です。

図3

この記事のタイトルは「信頼できるディレクトリを模倣することによりユーザーアカウント制御(UAC)をバイパスする」です。したがって、おそらく次に何が起こるか簡単に推測できます。

UACバイパス

UAC入門セクションで前述したように、次の実行可能ファイルに対して自動特権(UACバイパス)が実行されます。

- 「自動」特権エスカレーションを受信するように構成

- 正しく署名

- 信頼できるディレクトリから実行します( "C:\ Windows \ System32")

Appinfo.dll(AIS)は、RtlPrefixUnicodeString APIを使用して、実行可能ファイルのパスが「C:\ Windows \ System32 \」と一致するかどうかを確認し、信頼できるディレクトリの1つを確認します。 これは、正規ファイルの場所との比較を考えると、かなり強化されたコンクリートのテストです。

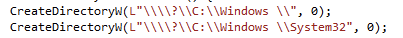

したがって、このチェックのバイパスを整理するために、「C:\ Windows \」というディレクトリを作成します(「Windows」の後のスペースに注意)。 もちろん、このアクションを使用しても、RtlPrefixUnicodeStringチェックを渡すことはできません。また、Windowsはディレクトリを作成するときに名前の末尾にスペースを追加できないため、これは多少無効な(または少なくとも「友好的でない」)ディレクトリ名であることにも言及します(試してみてください) )

ただし、CreateDirectory APIを使用して「\\? \ "作成するディレクトリ名に対して、これらの名前フィルタリングルールの一部をバイパスし、ファイルシステムに直接ディレクトリを作成する要求を送信できます。

これにより、実際の「C:\ Windows \」と一緒にファイルシステムに問題なく共存できる不便なディレクトリが作成されます(Windows Explorerで何かをしようとする場合を除く)。

「C:\ Windows \」ディレクトリができたので、その中に「System32」ディレクトリを作成し、署名済みの実行可能ファイルの1つ(システムが「自動的に」権限を昇格することを許可する)を実際のディレクトリ「C: \ Windows \ System32 "。

これを行うために、「winSAT.exe」(Windows実行可能ファイルのホワイトリストにある、「自動」特権昇格システムが有効になっているファイルの1つ)をコピーしました。

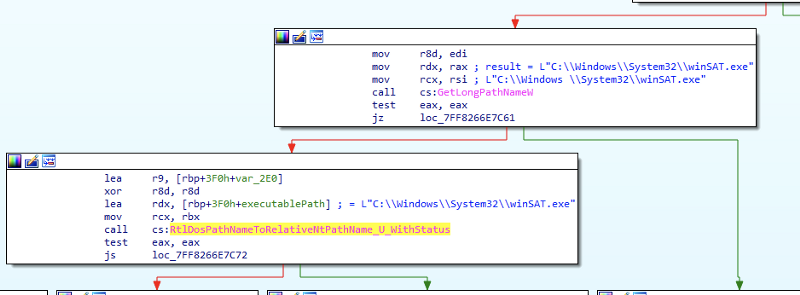

新しいディレクトリ「C:\ Windows \ System32 \ winSAT.exe」からこのファイルを実行しようとすると、信頼できるディレクトリチェックを実行する前に、appinfo.dllの次のAPI(図6を参照)を通過します。 これは重要であり、この回避策が機能する理由の基礎です。

図6

スペースを含むこの不便なパスがAISに送信され、特権の昇格を要求すると、パスはGetLongPathNameWに渡され、「C:\ Windows \ System32 \ winSAT.exe」に変換されます(スペースは削除されました)。

いいね!

これは、残りのチェックで(RtlPrefixUnicodeStringを使用して)有効なディレクトリチェックに合格した行です。

私のソリューションの素晴らしい点は、信頼できるディレクトリをチェックした後、この変換されたパスが実行され、それが解放され、残りのチェック(および特権エスカレーションの最終リクエスト)が実行可能ディレクトリの元の名前(余分なスペース)で実行されることです。

これにより、他のすべてのチェックを通過でき、appinfo.dllがwinSAT.exeのコピーを「自動」特権の昇格と同様に受け入れるようにします(これは正しく署名され、「自動」特権の昇格のホワイトリストに追加されるため)。

実際に悪意のあるコードを使用するには、現在のディレクトリ「C:\ Windows \ System32 \」にある偽のWINMM.dll(winSAT.exeをインポート)をコピーして、ローカルdllを偽装しました。 完全な概念は、以下の図に見ることができます。

図7

→ Githubへのリンク