bleepingcomputer.comのイラスト

これは前に起こったことがない、そしてここで再び...

米国の研究者Nathaniel Sachiは、Telegramはユーザーの通信のローカルコピーを暗号化しないことを発見しました。

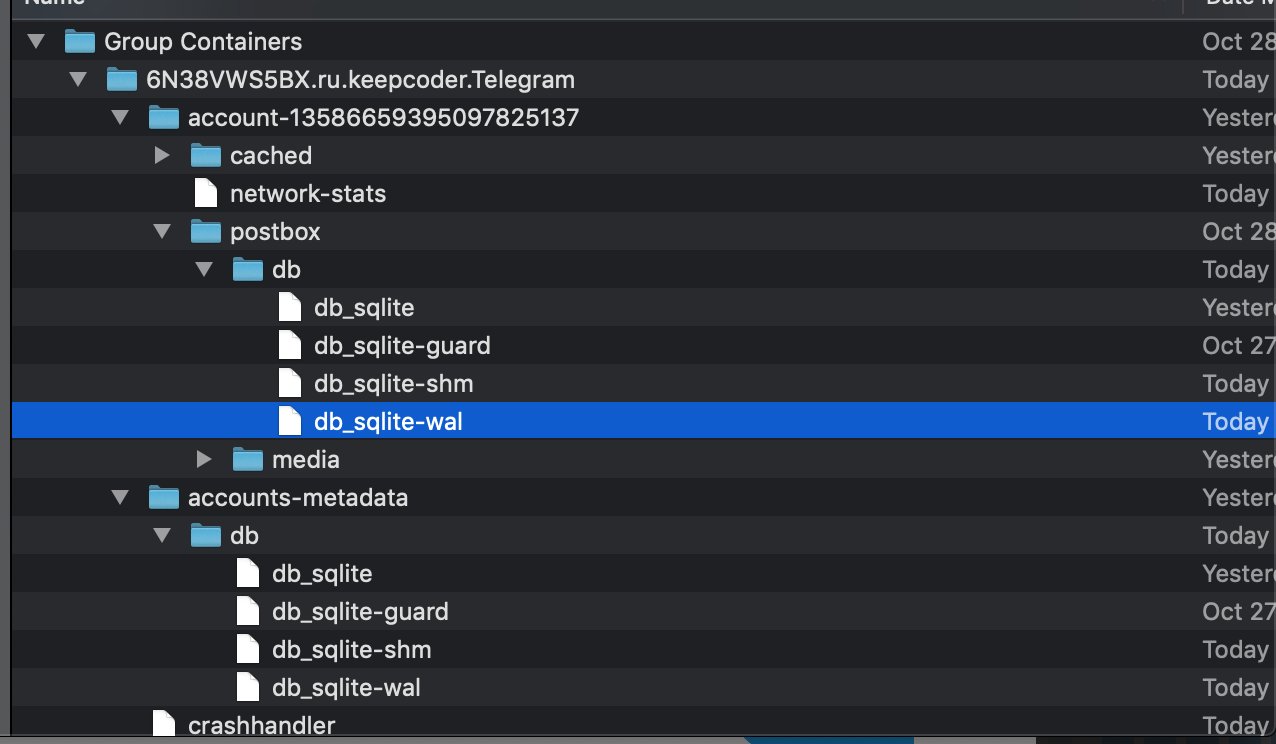

Telegramは、暗号化されていないSQLiteデータベースにメッセージを保存します。 少なくとも、今回はキーを見つけるために努力する必要はありませんでした。 [メッセージ]を表示するのは非常に困難ですが(おそらく、Pythonで何らかの補助スクリプトを作成する必要がありますか?)-これはSignalの問題に非常に似ています

UPD情報は、 元のソースおよび研究者のtwitterにあった形式で送信されます。

UPD 2 Pavel Durovから明らかになるコメントを受け取りました

Nathaniel Sachiは、 macOSアプリケーションのTelegramの「秘密チャット」機能もチェックしました( Windowsバージョンには秘密チャットはありません。mwizardに感謝し ますが、元のソースにはTelegram Desktopが記載されています)。 シークレットチャットからのメッセージは、通常のメッセージと同じデータベースでクリアに取得されることが判明しました。 つまり 秘密のチャットのデータ転送はかなり保護されていますが、そのようなチャットからのメッセージのローカルコピーは、アプリケーション自体からの保護なしでローカルに保存されます。

Telegramは、実行中のアプリケーションへの不正アクセスを防ぐためにローカルPINコードのインストールをサポートしていますが、この機能は、メッセージ履歴(研究者による)を使用したローカルSQLiteデータベースの追加保護を意味しません。

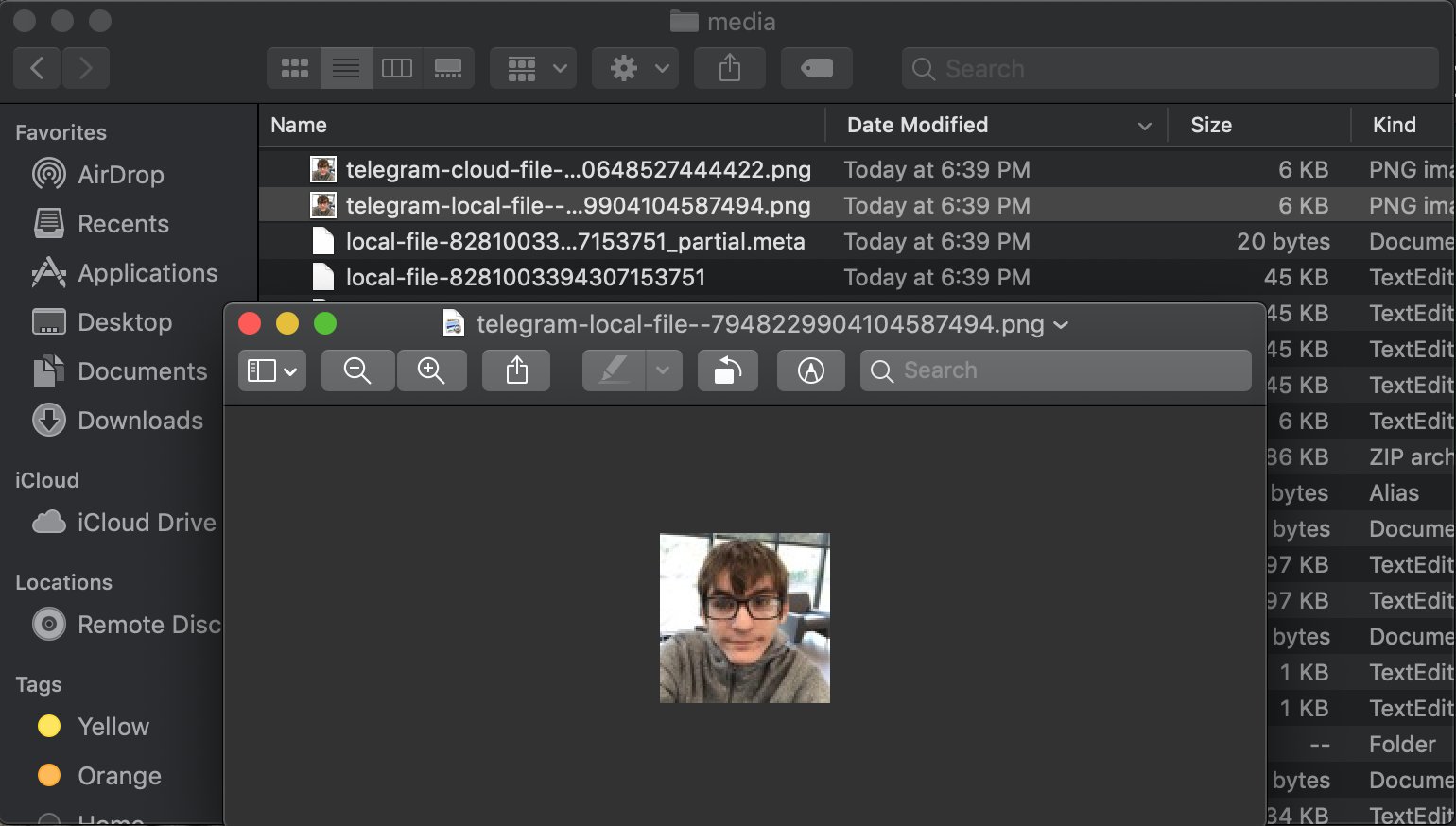

通信で送信されたメディアファイルも特に非表示ではなく、難読化されているだけです。 Nathaniel Sachiは、チャットの写真を表示するためにファイル拡張子を変更するだけで済みました。

数日前、ハッカーのMatthew Xuish が 、Signalアプリケーションのローカルメッセージ履歴データベースの保護の欠如に関する同様の問題を明らかにしました 。

更新されました!

Pavel Durovは状況を否定しませんが、問題はまったく問題ではないと考えています。