調査の一環として、当社USSC-Guestのゲストネットワークのセキュリティ分析が実施されました。 テストは外部の侵入者のモデルに従って実行されました。つまり、選択されたネットワークに直接アクセスすることはなかったため、攻撃者の主な目標は、接続するためのパスワードを取得することでした。 パスワードを知っていると、攻撃者はネットワークを介して送信されたデータを傍受および解読でき、同じ名前と接続方法で偽のアクセスポイントを作成できることに注意してください。

ワイヤレスブロードキャストの初期スキャンでは、WPSテクノロジーが無効になっているWPA2アルゴリズムを使用して、調査対象のネットワークの送信データを暗号化することが示されました。 執筆時点では、WPA2はワイヤレスネットワークを保護するための最も安全なアルゴリズムであり、攻撃者が妥当な時間内にパスワードを明らかにできる脆弱性は含まれていません。 2017年に知られるようになった「KRACK」と呼ばれる攻撃には、オープンで実用的な実装はありません。 攻撃者は2つの技術的な攻撃シナリオを引き続き利用できます:辞書内のパスワードをさらに列挙してクライアント認証(ハンドシェイク、ハンドシェイク)に関連するパケットをインターセプトし、実際のアクセスポイントで並行してサービス拒否攻撃を行う偽のアクセスポイントを作成します。

辞書ブルートフォース攻撃

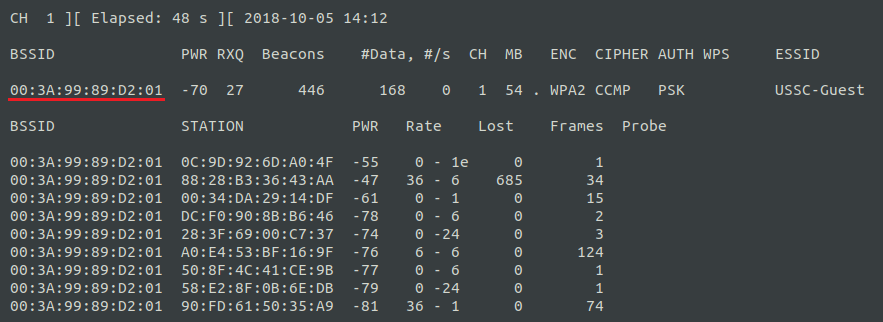

ワイヤレス接続がクライアント認証に関連するパケットをインターセプトできるようにするには、まずネットワークアダプターを「モニター」状態に設定する必要があります。これは、アダプターが可視範囲の周波数で通過するすべてのパケットを受信する状態です。 この後、攻撃者は可視のアクセスポイントとアクティブなクライアントに関する詳細情報を入手できるようになります。

図1.ワイヤレススキャンの結果

テストが実施されたオフィスから、「USSC-Guest」という名前の2つのアクセスポイントが見つかったことがわかります。 攻撃を行うために、利用可能な範囲で最も頻繁に使用されるように、MACアドレスが00:3A:99:89:D2:01のアクセスポイントが選択されました。

図2.選択したアクセスポイントのユーザーのMACアドレス

ネットワークスキャンの開始後しばらくして、新しいクライアントへの接続が確立されたため、必要な認証パケットを傍受することができました。 これは、「WPAハンドシェイク:00:3A:99:89:D2:01」という行で証明されています。

図3.認証パケットのインターセプトの結果

さらに、最も人気のある辞書のパスワード(「rockyou」、「top-wpa-passwords」、および一連の数値パスワード)を選択しようとしました。 辞書検索攻撃の結果、接続のパスワードを見つけることができませんでした。 同時に、攻撃者は徹底的な検索によってパスワードを決定することを拒否する可能性が最も高いでしょう。なぜなら、この方法ではせいぜい数年しかかからないからです。

偽のアクセスポイントを作成する

このシナリオの実装は、2つの段階で構成されていました。

- 攻撃されたアクセスポイントと同じ名前の偽のアクセスポイントを作成しますが、接続するためにパスワードを入力する必要はありません。

- 調査中のアクセスポイントでサービス拒否攻撃を行う。

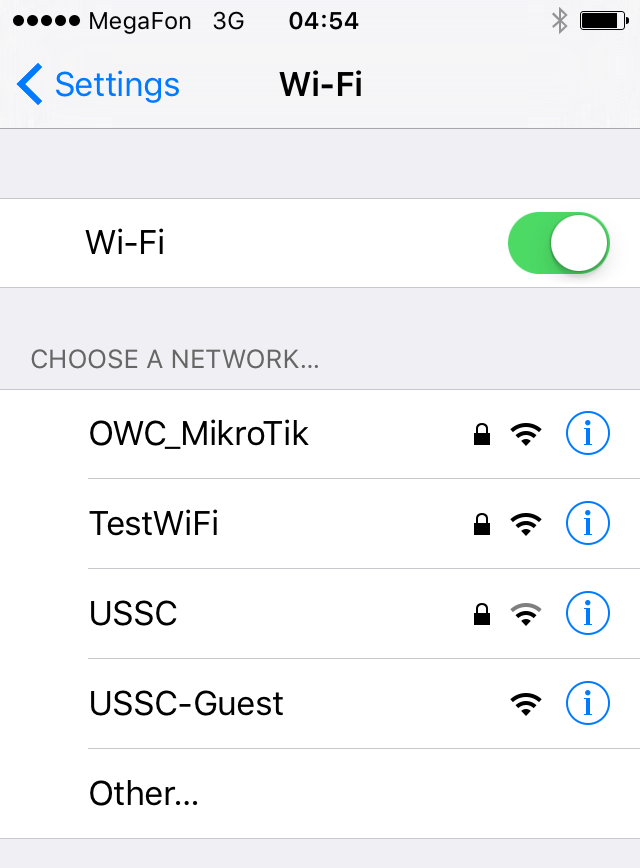

ユーザーにとっては、すでに接続されていたUSSC-Guestゲストネットワークが利用可能なネットワークのリストから消えてしまい、まったく同じネットワークが表示されますが、認証はありません。

図4.調査中のアクセスポイントに対するサービス拒否攻撃の結果

偽のアクセスポイントに接続するとき、ユーザーはWPA2のパスワードの入力を求められました。 ここでは、たとえば、iOSユーザーを探しました。

図5.偽のアクセスポイントに接続した後にパスワードを入力する提案

偽のアクセスポイントは攻撃者によって完全に制御されていたため、無線ネットワークを介して送信されたすべてのデータは、攻撃者によって傍受および分析される可能性がありました。 そのため、たとえば、指定されたフォームに入力する必要があるパスワードは、侵入者のサーバーに直接送信されました。 偽のアクセスポイントに接続するユーザーは、これを接続方法の変更と見なし、必要なデータを入力すると想定されていました。

テストは平日、12〜15時間で実施されました。 この間、4つの異なるデバイスが偽のアクセスポイントに接続されましたが、パスワードは入力されませんでした。 調査中のゲストネットワークが運用上の問題を解決するために必要であり、正常に機能する必要があるという事実により、さらなるテストは中止されました。 そのような攻撃を行った攻撃者は、特定のワイヤレスネットワークの動作を完全に麻痺させ、しばらくすると必要なパスワードを取得する可能性があります。

おわりに

USSC-Guestゲストネットワークのアクセスポイントの1つをスキャンした結果によると、セキュリティ設定に問題はありませんでした:強力なパスワードを使用した信頼できるWPA2-CCMPアルゴリズムが送信データの暗号化に使用され、WPSテクノロジーが無効になっています。 攻撃者が必要に応じてワイヤレスネットワークを停止し、偽のアクセスポイントを作成できるという事実にもかかわらず、この攻撃を実装するには、攻撃者はワイヤレスネットワークの範囲内(たとえば、下の階)にいる必要があり、これにより検索範囲が大幅に縮小され、攻撃が複雑になります。

記事の最後で、ワイヤレスWi-Fiネットワークの使用に関する主な推奨事項を強調します。

- ワイヤレスネットワークを介して送信されるデータのセキュリティを確保するには、強力なパスワードを使用したWPA2-CCMP暗号化を使用します(1桁のパスワードは強力ではありません)。

- 可能であれば、オープンWi-Fiネットワークに接続しないでください。たとえその名前が本当のように思えても、攻撃者によってタップされるか、完全に制御される可能性があります。 これが不可能な場合は、VPNを使用し、

- 閉じられたWi-Fiネットワークも攻撃者によって制御される可能性があります。 安全な接続がわからない場合は、VPNを使用し、

- ワイヤレスネットワークを使用する場合は、ブラウザが使用する接続の種類(HTTPまたはHTTPS)に常に注意してください。 接続の最後のタイプは安全です-HTTPS。

投稿者:Dmitry Morozov、アシスタントアナリスト、分析センター、UTSB LLC