これらの製品は安全で機能を正しく実行すると想定するのは論理的ですが、そうではないことがわかりました。 この記事では、Windowsオペレーティングシステム用にNSDのSZIのみを検討します。これは、インポート置換の傾向にもかかわらず、ほとんどの状態のコンピューターが依然としてその下で動作するためです。 Windowsには、セキュリティ開発者を欺くことができる多くの機能と微妙さがあります。 ここでは、すべてのニュアンスについては説明しません。ファイルへのアクセスを制限するポリシーをバイパスできるもののみを分析します。

Windowsで使用されるメインファイルシステムがNTFSであることは周知の事実です。 NTFSには属性などがあり、ファイル名の後に二重コロンを追加することでアクセスできます。 ファイルには多くの属性がありますが、1つに興味があります-$ DATA、ファイルの内容が含まれています。 file.txtとfile.txt :: $ DATAへのアピールは同じですが、オペレーティングシステム内の作業のメカニズムは異なります。 SZIの開発者がこの機能を認識しているかどうかを確認することにしました。 実用的な部分は簡単です-「Hello、world!」というコンテンツでtest.txtファイルが作成され、SZIインターフェースですべてのユーザーのファイルを読み取ることは許可されていません。その後、ファイルは非特権ユーザーの下で名前と属性$ DATAによって読み取られました

SZIの最大数を調べたかったのですが、ダラスロックとシークレットネットの2つの製品のデモ版しか入手できないことがわかりました。 パブリックドメインにはまだAuraがありますが、2011年以降更新されておらず、他の人が使用している可能性はほとんどありません。 デモで他のすべて(Sentinel、Blockhost、Diamond)を取得することはできませんでした-それらはパブリックドメインではなく、製造業者はリクエストに応答せず、保証書を要求するか、デモ版の代わりにウェビナーを聞くことを提供します。

ダラスロック

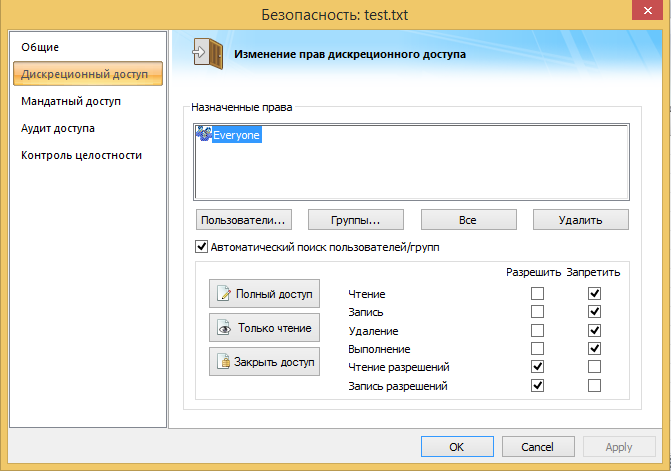

アクセス許可を設定します。

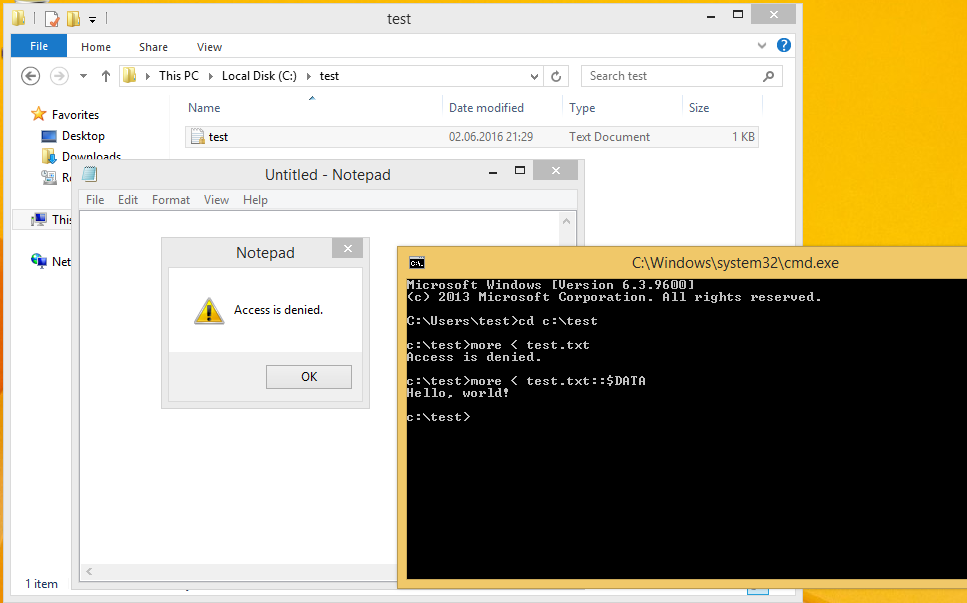

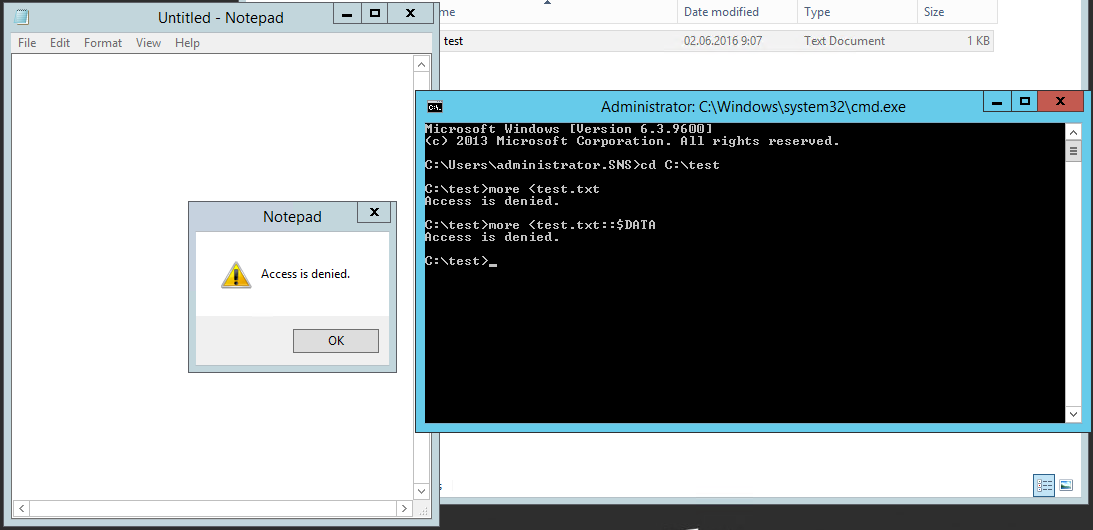

私たちはチェックします:

そしてここにあります-すべてのユーザーは、設定されたすべてのアクセス制御ルールを完全に無視して、任意のファイルの内容を読み取ることができます。

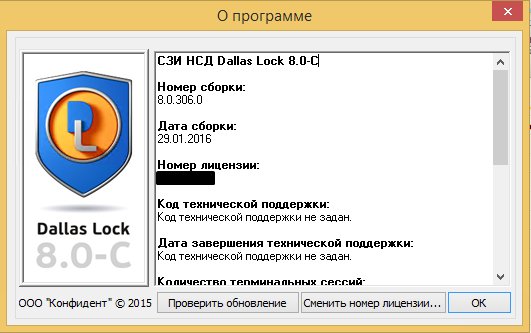

脆弱なバージョン:

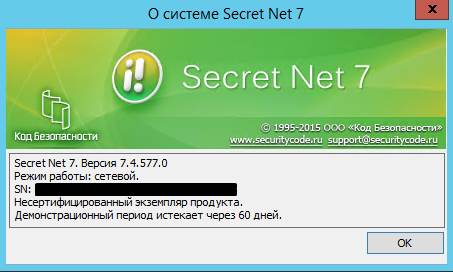

シークレットネット

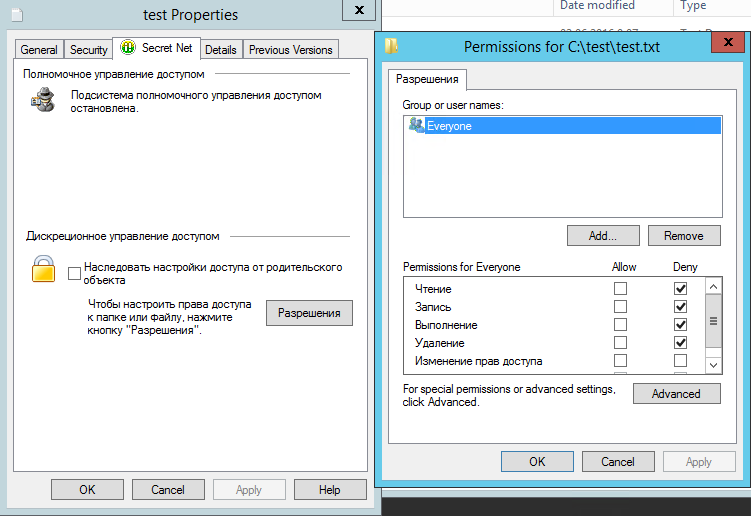

アクセス許可を設定します。

私たちはチェックします:

Secret Netでは、このフォーカスは機能しません。開発者はNTFSに精通しているようです(ただし、ドライバーの安全性は実際には理解していません)。

このバージョンを確認しましたが、おそらく以前のバージョンはまだ脆弱です。

利用可能なSZIをテストし、コメントで結果を公開していただければ幸いです。 また、「認証されたセキュリティ機能」に注意してください;証明書とライセンスを盲目的に信頼しないでください。