はい、Telegramで2要素認証が有効になっている場合、アカウントを乗っ取った攻撃者は通信の履歴を受信しません-しかし、この2要素は盗難から保護しませんが、そうするようです。

つまり、攻撃者がログインコードでSMSを受信できる場合、2要素認証が有効になっているかどうかに関係なく、攻撃者はアカウントを盗むことが保証されます。

「ハイジャック」とは、「あなたの電話番号でTelegramアプリケーションにアクセスできる」ことを意味し、あなたに代わって連絡先にメッセージを書き込みます。

次のように発生します。

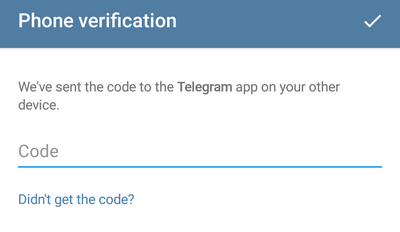

1.アプリケーションの攻撃者は被害者の電話番号を示し、アカウントにログインしようとします。 次に、SMSではなく、別のデバイスでこの番号に登録されたアプリケーションにコードが送信されたというメッセージが表示されます。

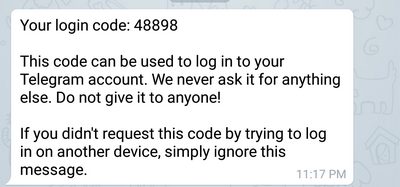

2.この時点で、被害者は自分のTelegramアプリケーションでシステム通知を受け取ります:

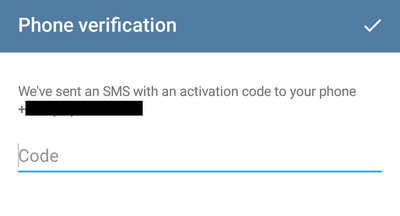

3.攻撃者が「コードを取得できませんでした」をクリックすると、TelegramはSMSを介してコードを送信します。

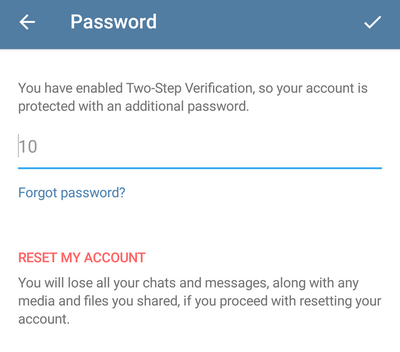

4.ここで、攻撃者はSMSからコードを入力し、アカウント設定で2要素認証が有効になっており、パスワードを入力する必要があることを確認します(この場合、「10」は2要素が有効な場合に選択されるパスワードヒントです):

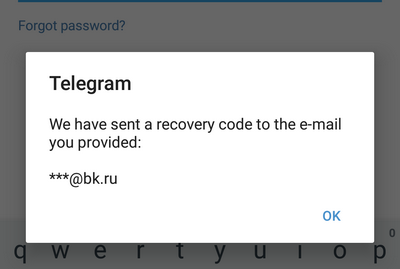

5.次に、攻撃者はパスワードを忘れたように見せかけます-「パスワードを忘れましたか?」。 次に、回復コードが電子メールに送信されたことを攻撃者に通知します(2要素認証を有効にするときに被害者が電子メールアドレスを指定した場合)。 攻撃者はメールアドレスを見ません-「犬」の後にあるものだけを見ます:

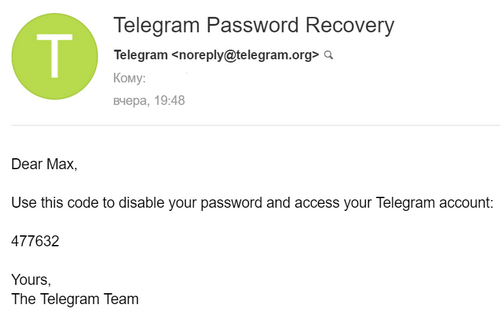

6.この時点で、被害者はパスワードを電子メールアドレスにリセットするコードを受け取ります(2要素認証が有効なときに電子メールアドレスを提供した場合)。

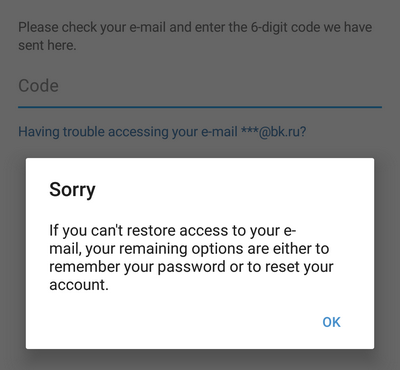

7.攻撃者は「OK」をクリックし、電子メールで送信されたパスワードをリセットするコードを入力する必要があるウィンドウが表示されます。 次に、攻撃者は自分の電子メールへのアクセスに問題があると言います-「電子メールへのアクセスに問題がありますか?」。 次に、Telegramは「アカウントのリセット」を提供します。

8.攻撃者は「OK」をクリックして、2つのオプションを確認します。パスワードを入力するか、「アカウントをリセット」を押します。 Telegramは、アカウントを「再インストール」すると、すべてのチャットからのすべての通信とファイルが失われると説明しています。

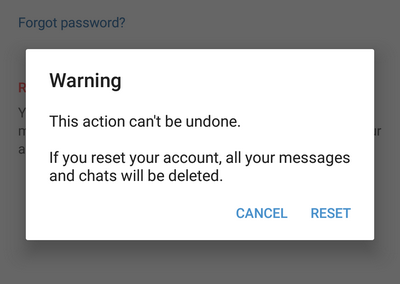

9.攻撃者が「アカウントのリセット」をクリックすると、このアクションを元に戻すことができず、同時にすべてのメッセージとチャットが削除されるという警告が表示されます。

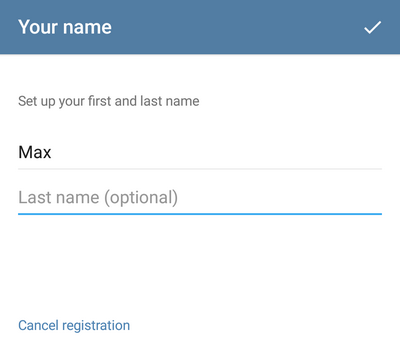

10.攻撃者が「リセット」を押すと、テレグラムは「リセット」アカウントの名前を要求します。

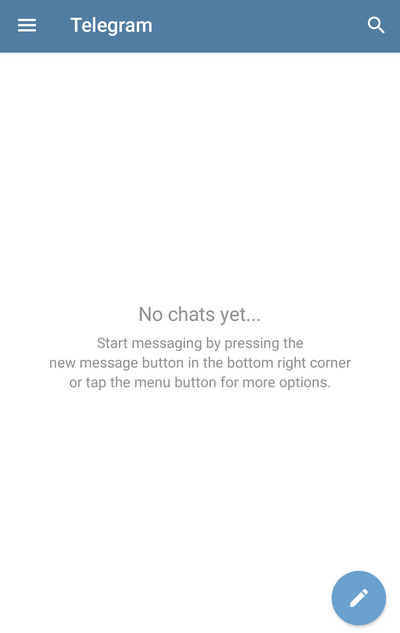

11.実際、すべて、攻撃者はアカウントをハイジャックしました。被害者の電話番号で入力し、彼女に代わってメッセージを書き込むことができます。

12.同時に、被害者はインストール直後のアプリケーションを見ることができます。 ようこそ画面では、Telegramについて説明し、既存のアカウントの登録またはログインを提案します。

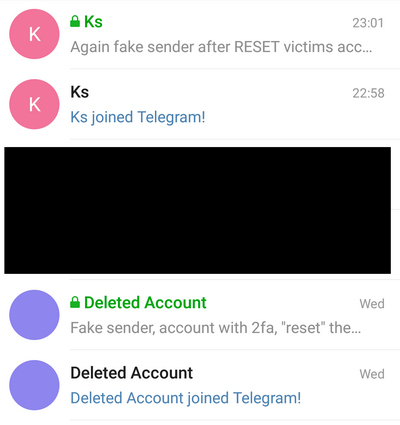

13.攻撃者が被害者に代わって被害者の連絡先の1つに書き込むと、この連絡先は、被害者がテレグラム(疑わしい)に参加したばかりでなく、被害者からの新しいチャットの新しいメッセージ(またはメッセージ)を確認します。 12〜16時間後、連絡先は、古いチャットでは、被害者の名前の代わりに、「削除されたアカウント」が示されていることもわかります。

被害者がこの電話番号へのSMSを受信する機会がある場合、デバイスでTelegramアプリケーションを入力できます。 ハイジャックされたアカウントの攻撃者が2要素認証を有効にしていない場合、被害者は[設定] => [プライバシーとセキュリティ] => [アクティブセッション]メニューに入り、他のすべてのセッション(つまり、攻撃者のセッション)を終了できます:

ハイジャックされたアカウントの攻撃者が二要素認証を有効にしている場合、被害者は同様に自分のアカウントを「盗む」ことができます。

Telegramの2要素認証の唯一の利点は、攻撃者が通常の非秘密チャットから通信を受け取らないことです(2要素チャットを有効にせずにアカウントを盗むと、攻撃者は分類されていないチャットから通信の履歴全体を受け取り、秘密のチャットからは何も得られません) ) つまり、2要素認証を有効にしたTelegramは、SignalとWhatsAppが提供するものとほぼ同じものを提供するため、2要素認証はありません。

言い換えれば、Telegramの2要素認証は現実的ではありません。Telegramでは、SMSからのコードという1つの要素のみを使用してログインできます。

状況はやや逸話的です:ここにいるのは、ユーザー、二要素認証です。 最初の要素はSMSからのコード(私が持っているもの)、2番目の要素はパスワード(私が知っているもの)です。 それは超聞こえますが、ユーザーが言うとき-しかし、私はパスワードを忘れた、テレグラムは言います-まあ、何も、それは起こりません、パスワードなしで入ってあなたの健康を楽しんでください:)

Telegram、WhatsApp、Signalのわずかに大規模な調査のフレームワークで実験的に調べることが可能でした-「 どのように」保護された「メッセンジャーはSMS盗難から保護されます 」