フィルムのスクリーンセーバーが画面に表示され、スピーカーのポートレートが表示されます。

クレジットには次のものがあります。

Denis DeVito-手頃な価格のIPv4トースター、Arnold Schwarzeneggerとして-TP-Link TD-W8961NDルーターなどとして...

それで、数ヶ月前に上映された映画「Too Many Cooks」を見たことがない人のために、それを見るのをお勧めします。本当に気に入りました。 ご覧になった方は、プレゼンテーションで使用した「面白い写真」に感謝します。

そのため、私たちはマルウェアと脆弱性の研究者であり、テルアビブにあるCheckPoint ITセキュリティソフトウェアの開発者である会社で働いています。 当社のスローガンは「インターネットを保護する」です。 私たちの仕事は、機器の脆弱性を見つけ、メーカーにそのことを伝え、情報を一般に公開することです。

今日は次のことについて話します。

- DEFCONカンファレンスでのスピーチの一種であるCWMP TR-069プロトコルの仕様のクイックレビューを実施します。

- 私たちの研究の動機。

- 2014年のTR-069の最新版では、研究とその技術的詳細に関する興味深い情報が提供されます。

- 実際に私たちの研究について。

- 大量ユーザー;

- 物事の悲観的な見方について。

したがって、TR-069は仕様番号69であり、CPE WAN制御プロトコル(CPE-クライアントの敷地内に設置された機器、ホームルーター、WAN-多数のコンピューターを備えた広範なインターネットネットワーク)について説明しています。 この仕様のバージョン1.0は、ブロードバンド標準を開発している企業グループによって2004年にBroadband Forumで初めて登場しました。 この仕様にはいくつかのエディションがありましたが、ほぼ10年前に開発されたことを思い出してください。 2013年にはバージョン1.4(修正5)が登場しましたが、おそらく2015年にはこの仕様の6番目の修正がリリースされるでしょう。

これはISPが使用するものです:

- 初期インストール用(いわゆるゼロ構成)。

- デバイスの誤動作や悪意のあるアクティビティを監視するには

- MACアドレスの割り当て、ネットワークのホスト名の割り当てなど、ホームルーターを構成する。

- 追加のWI-Fiネットワークを作成します。

- ファームウェアを更新します。

- さらに多くの追加操作。

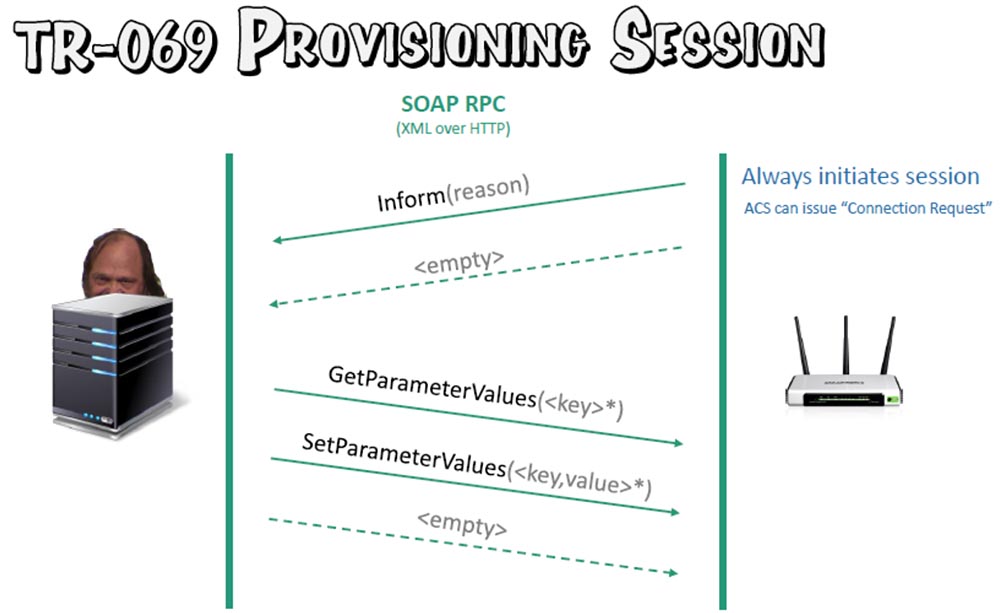

次のスライドは、この仕様に従って作業セッションがどのように見えるかを示しています。

右側にはCPEユーザー機器があります。TR-069クライアントを搭載したホームルーター、左側にACS自動構成サーバーとも呼ばれるTR-069サーバーがあります。 XMLをHTTP経由で使用して、SOAP RPSを使用して互いに「通信」します。

セッションは常にルーターによって開始されます。これは、コンピューターがネットワークに接続するための単一のIP接続です。 ASCは接続要求を使用し、コマンド「パラメーター値の取得」と「パラメーター値の設定」をルーターに送信します。

ご覧のとおり、これは非常に簡単です。 二重認証メカニズムが含まれます。 CPEは、信頼できるASCに接続することを確認する必要があり、ASCは許可されたユーザーのみがセッションを許可します。

DEFCON 22では、このプロセスで発見したことについて話しました。 私たちの調査では、ネットワークプロバイダー(ISP)の多くのACSサーバーによって生成された実装と構成に欠陥が見つかりました。

- ACSは、最新のISPインフラストラクチャにおけるインターネットの「所有権」の唯一のポイントです。

- TR-069の多くの実装は単に深刻ではありません。ユーザールーターのハイジャックにつながる可能性のあるいくつかの製品の脆弱性を発見しました。

接続要求に関するTR-069仕様からの抜粋は次のとおりです。「ACSは、CPEが接続要求通知メカニズムを使用してCPEに接続を開始することをいつでも要求できます。 このメカニズムのサポートは、CPEに必須です。 実際、これは、世界中のすべてのTR-069クライアントも、要求するポート上の接続要求サーバーであり、すべてのTR-069で同じポート7547であり、デフォルトで使用されることを意味します。

昨年、Dead Mapのメンバーは非常に興味深い研究を実施しました。これはミシガン大学のZachary Rumrichと彼の友人でした。 ほぼ1万の各ポートで200万のランダムアドレスをスキャンし、TR-069のデフォルトポートであるCWMP 7547が世界で2番目に人気のあるオープンポートであると判断しました。 インターネットのヒット率の使用率は1.12%です。 このプロトコルは10年前に作成されたことを思い出させてください。考えてみてください。 約4,500万のデバイスがこのポートを使用してインターネットに接続し、この開いているポートを介して「タップ」できます。

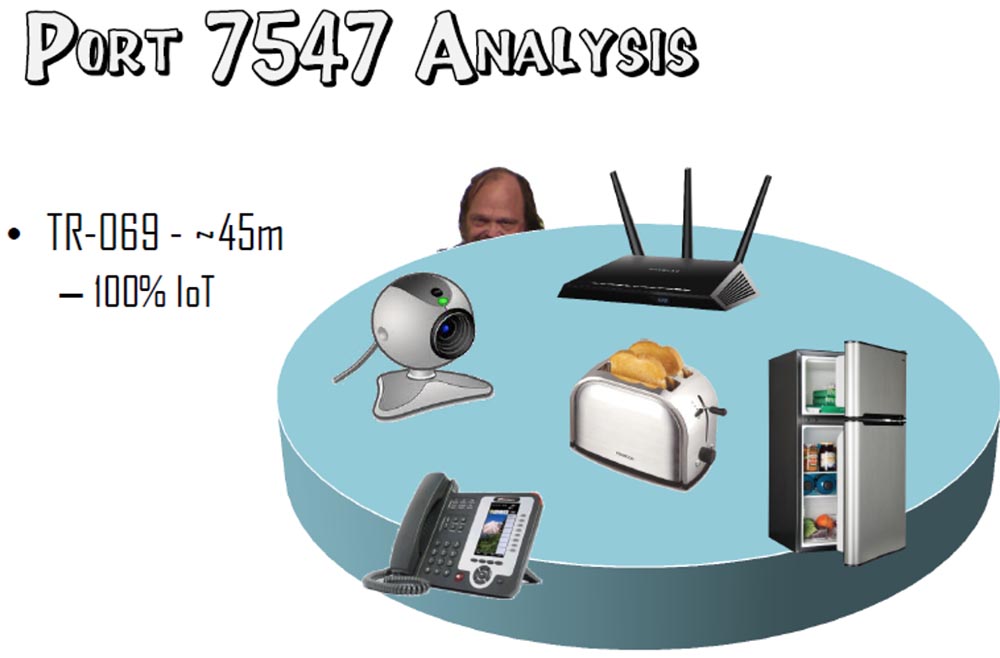

さまざまなデバイスがインターネットとの通信に使用する、世界で最も人気のあるポートの簡単なレビューを行います。

ポート80は、約7000万台のデバイスで使用され、その半分はグローバルインターネット上のWebサーバーとの通信に使用されます。 それらのほとんどはApacheサーバーであり、nginx、IIS 8などがそれに続きます。 デバイスの後半は、モノのインターネット用に80番目のポートを使用します。 これらのデバイスは、ルーター、ウェブカメラ、VoIP電話、トースターです。

さて、ついに、人々はこれらのものへのオープンアクセスが単に危険であることを認識し始めています。 そのため、ローカルエリアネットワーク用にポート80のみを使用するできるだけ多くのデバイスを探しています。

オープンポート7547は通常のユーザーだけでなく、ユーザーデバイスと対話するプロバイダーのサーバーのソフトウェアによって使用されることに注意してください。 また、TR-069を使用する4,500万台のデバイスはすべて、モノのインターネットです。

これらのデバイスはすべて、接続要求を使用してオンラインになります。

セキュリティの問題を調査し、この脆弱性の犠牲者の数を見つけることにしました。 推測をやめて、事実に移る必要がありました。 先月(2014年11月)、友人Rapid 7とミシガン大学のスタッフの助けを借りて、IPv4アドレス空間全体で7547ポートを数回スキャンしました。 その結果、ポート7547から単純な「スラッシュ」(/)が入力された後、パブリックインターネットのすべてのデバイスの1.18%が回答し、その総数は世界中で46 093 733個でした。 つまり、これはこれらの港が開かれている国ではなく、世界189か国です。

思い出すと、TR-069の仕様では、ASC要求に対してこのポートを開く必要があります。 したがって、昨年、この要件を満たす新しいデバイスがさらに0.06%ありましたが、これは最大220万です! つまり、成長傾向は明らかです。

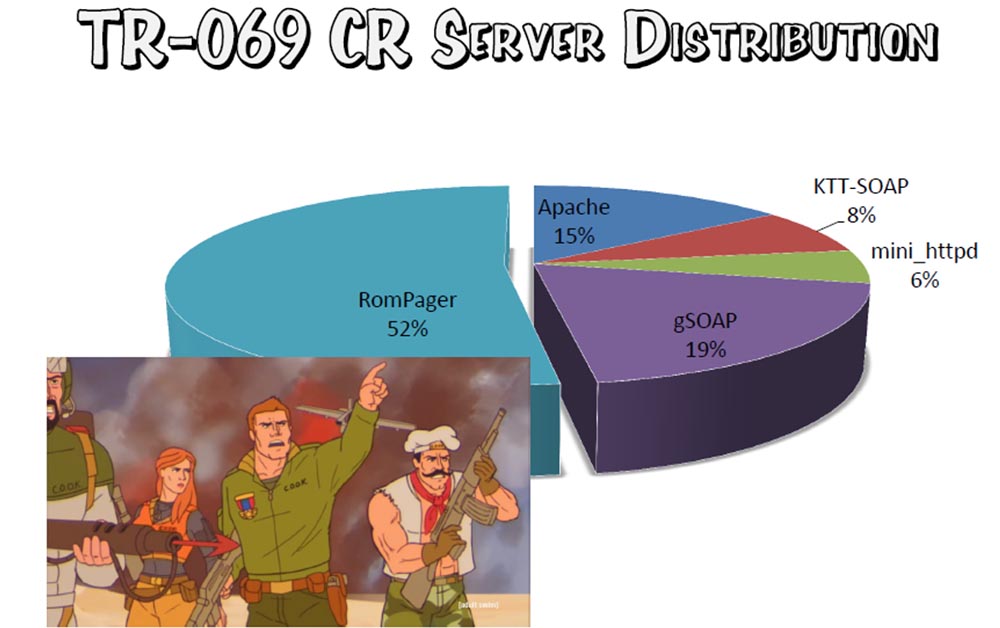

クライアント側でTR-069を実装する問題に対処しました。受け取った統計は次のとおりです。

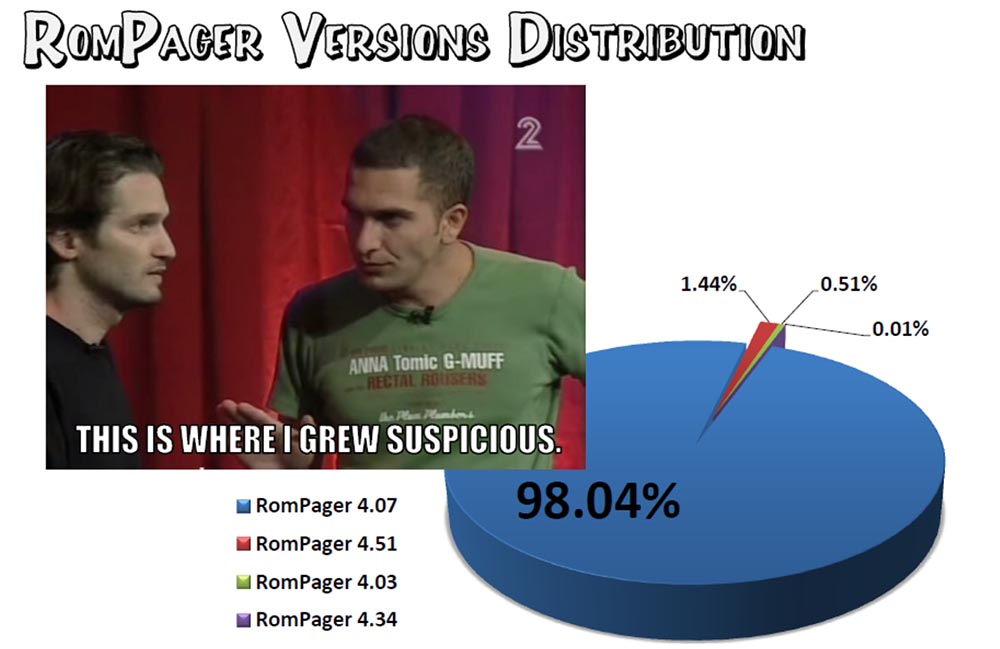

接続要求を使用して、5つの主要なサーバーを取得しました。 半分以上がRomPagerと呼ばれるものから来ました。 これは、マサチューセッツ州に本社を置くAllegro Softwareの組み込みHTTPサーバーであり、ほとんどのルーターのファームウェアに含まれています。 最小要件(バイナリコード、最小メモリ)向けに最適化されており、1996年に初めて導入されました。 それ以来多くのバージョンがあり、最後のバージョンは5.4です。 私たちはそれに集中することに決め、クライアント機器がRomPagerの4つのバージョンを使用していることがわかりました。

その結果、デバイスの98.04%が古いバージョン4.07を使用し、1.44%がバージョン4.51、0.51%-4.03、および0.01%4.34を使用していることがわかりました。 シリーズで述べたように、「その後、私は不審になりました。」 RomPagerの唯一のバージョンの信じられないほどの人気を説明するものは何ですか?

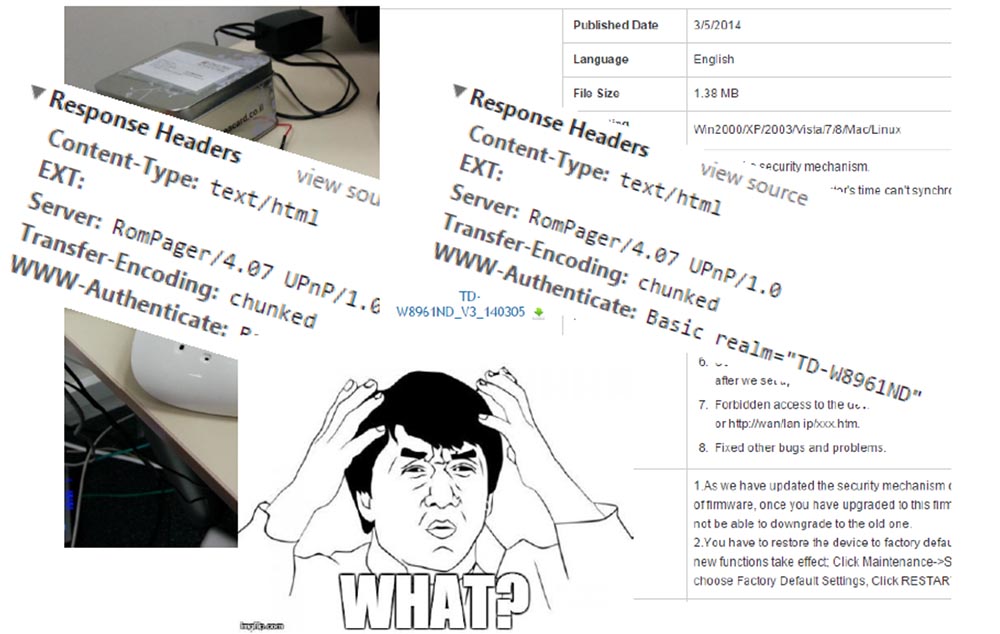

新しいTP Linkルーターを購入し、開梱してネットワークに接続しました。 RomPager 4.07がインストールされました。 古いファームウェアの古いルーターである可能性があると考え、TP Link Webサイトから2014年の新しいファームウェアをダウンロードし、更新し、ルーターを再起動した結果、バージョン4.07を再度取得しました。

したがって、古いバージョンの人気の説明が得られました。これは、ルーターメーカーのWebサイトにある唯一の最新バージョンのファームウェアでした。

開梱された新しいルーターがあるのはどれですか? ありえない、これは幸運です!

ホールから来た人はルーターのある箱を通り、スピーカーはテーブルの上に置きます。

私はあなたを保証します、この人は私のために働きません! このボックスについては後ほど説明します。

RomPagerバージョン4.07の構成要素を調査することにしました。 2002年にリリースされ、多くの最新のデバイスに登場しています。

- 2,249,187個のデバイスがポート80を介して使用しました。

- 11,328,029台のデバイスがポート7547を介して使用しました。

この調査には、50を超えるブランドの200の異なるデバイスモデルが含まれていました。 そのため、1100万以上のルーターが、最新のインターネット用に2002年にリリースされた非常に古いバージョンの組み込みサーバーを使用しています。 これは、機器の脆弱性を調査するための優れた候補です。

非常に重要な点は、最も一般的なバージョンの仕様がインターネットで入手できることです。

そして、Liorを続けましょう-彼はこのファームウェアをどのように分析したかについて話します。

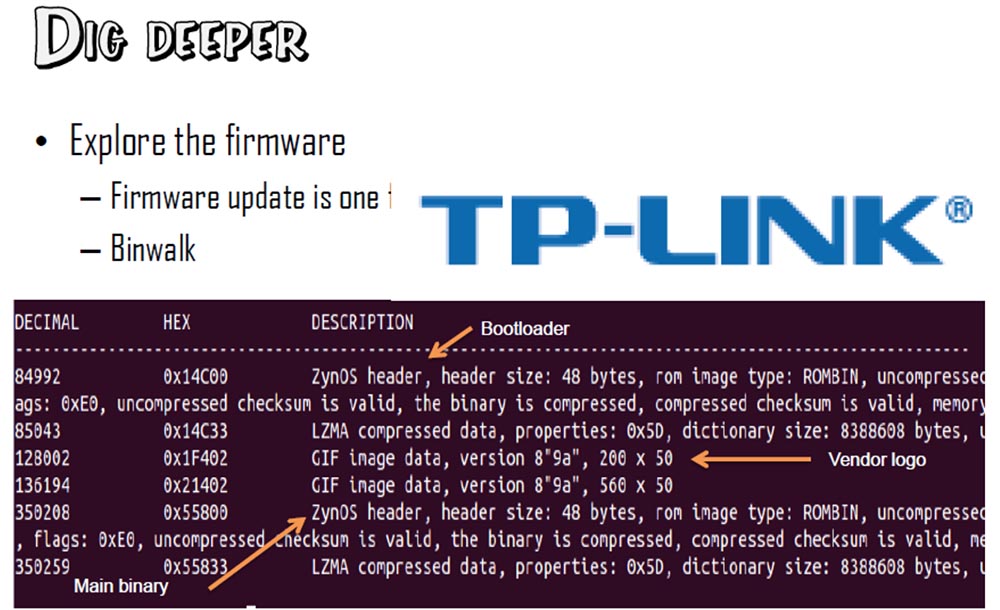

こんにちは 私の名前はLiorです。RomPagerバージョン4.07の動作を分析し、興味深い結果を見つけました。 TPリンクルーターの製造元のサイトから独自のファームウェアをダウンロードしました。 圧縮されたデータ配列のように見えたため、Binwalkを使用しました。これは、指定されたバイナリイメージ内のファイルと実行可能コードを見つけるためのツールです。 アーカイブをクラックし、パックされたファイルを抽出するために使用されます。

そのため、ファームウェア内に、ブートローダーブートローダー、製造元の.gifイメージ形式のロゴ、およびメインバイナリのメインバイナリが見つかりました。

より客観的な分析のために、インターネットで見つけることができるすべてのRomPagerファームウェアバージョン4.07をダウンロードすることにし、ZyXELが製造したネットワークデバイスを使用するオペレーティングシステムであるZyNOS(mipsb32)ヘッダーがすべて含まれていることがわかりました。 異なるメーカーのデバイスが同じファームウェアを持っている理由を理解できませんでした。 私はZyNOSが何を表すかを研究し始めました。

これはリアルタイムのメインオペレーティングシステムです。リアルタイムOS、RTOS、ファイルシステムおよび特別な権限はなく、要件を満たすように設計された1つの大きなバイナリファイルで構成されます。

このシステムには、よく知られている脆弱性「rom-0」(CVE-2014-4019)があります。 2014年5月現在、世界中の1,219,985台のデバイスにこの脆弱性があります。 この脆弱性により、攻撃者は許可なしでポート80を介してWebブラウザパネルから直接設定ファイルをダウンロードするだけで、ルーターを制御できます。その結果、攻撃者はパスワードとユーザー名を受け取るだけです。 そして、この脆弱性は世界中の120万のデバイスに影響を及ぼします。

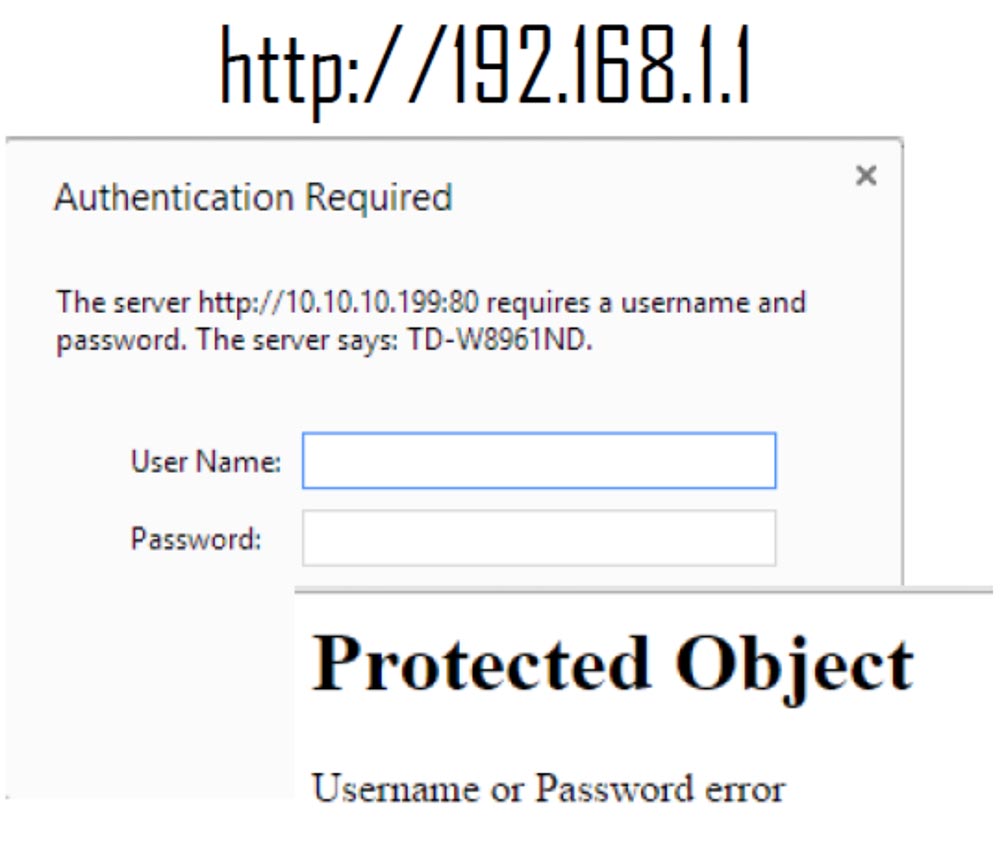

ポート80から攻撃インターフェースがどのように見えるかを検討してください。承認リクエストを受信しました。ユーザー名とパスワードがわからなかったため、ポート7547から入力しようとしました。

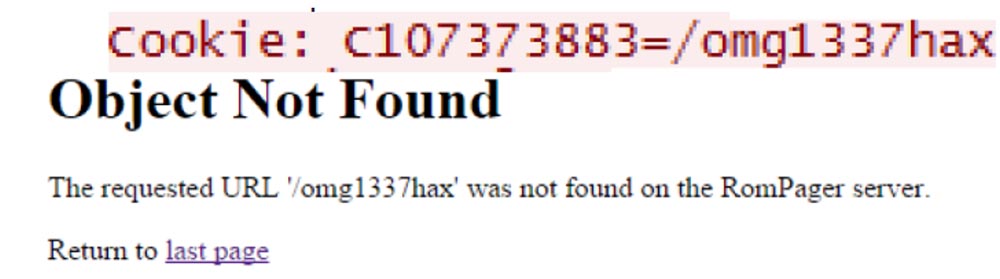

ここで、正しいアドレス以外のパスについて、指定されたアドレス「Object not found」でメッセージを受信しました。

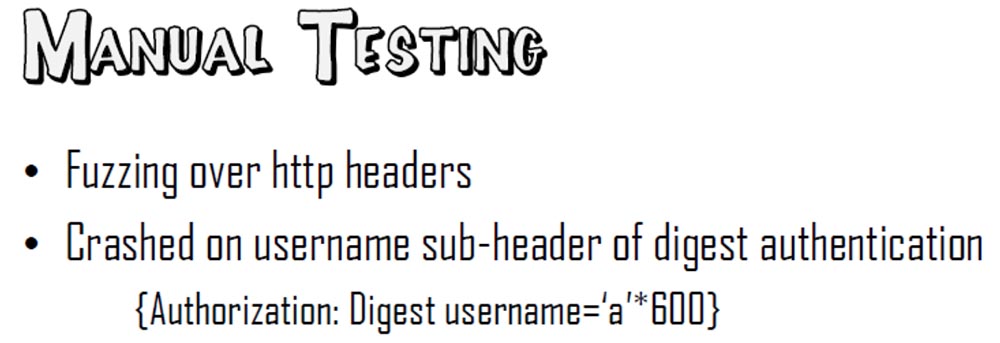

正しいアドレスを見つけること、つまり、正しい方法でリクエストを送信することにしました。 コードを理解し始める前に、HTTPヘッダーを使用して手動でテストすることにしました。予期せず、ユーザーダイジェスト名を送信し、ダイジェスト認証ヘッダーを値 'a'#600でオーバーフローさせることに成功しました。

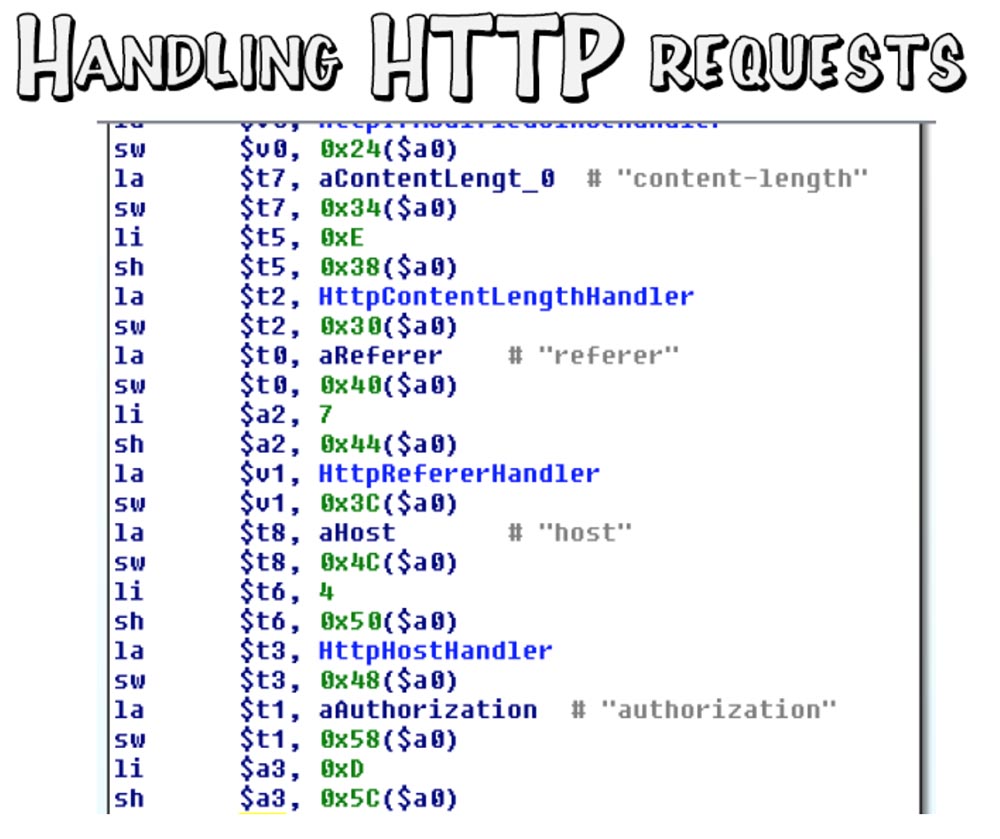

これが私を最初の脆弱性に導きました。 これが起こっている理由を理解するために、RomPagerコードの構造を見てみましょう。 ここの各行は、HTTPヘッダーと、そのヘッダーを処理するプロデューサー関数で構成されています。

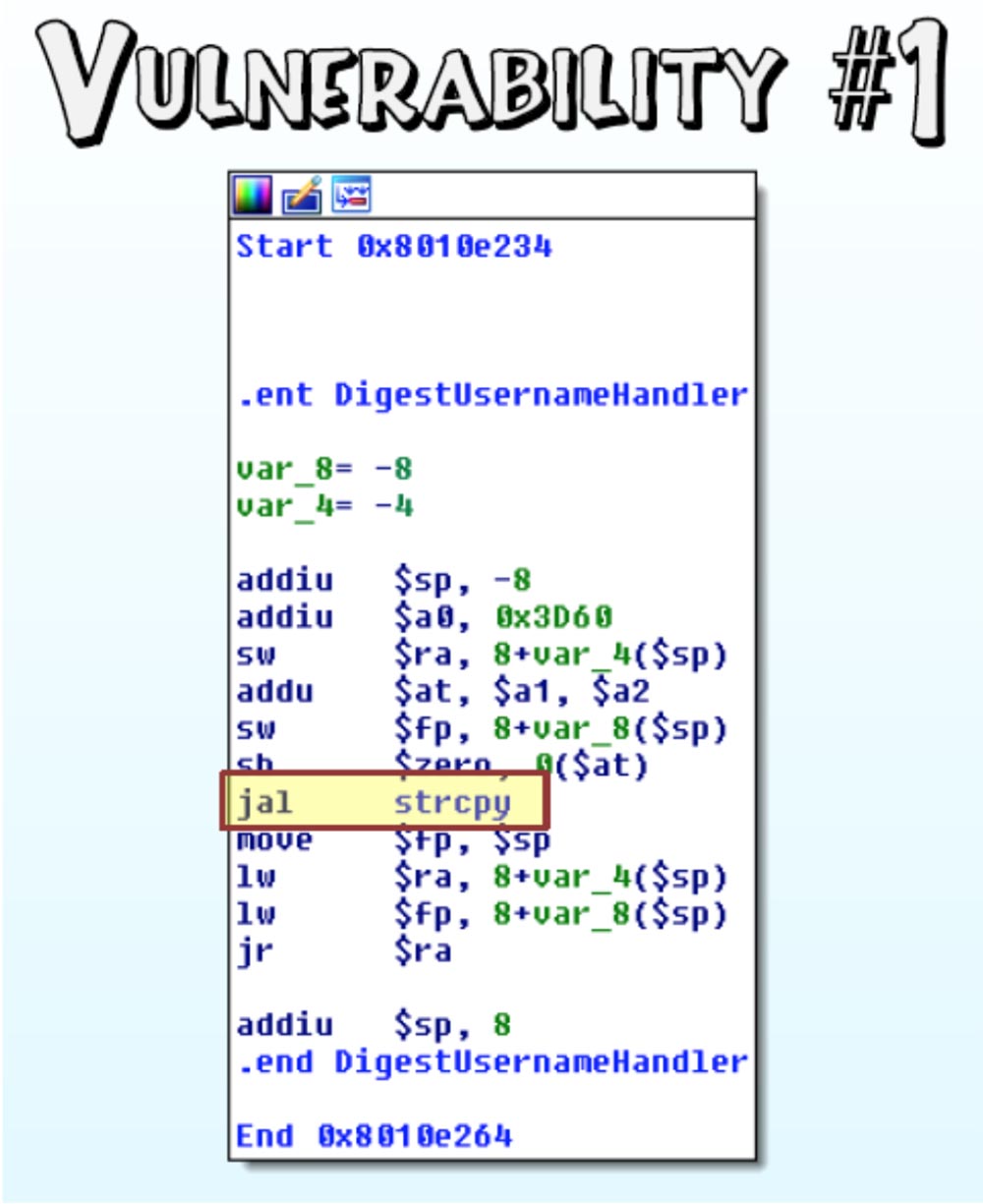

ユーザー名を担当する機能を検討してください。

この脆弱性の原因はわかります。これは、安全でないstrcpyであり、nullで終わる文字列(nullで終わる文字列を含む)をバッファにコピーするための標準ライブラリ関数です。 しかし、実際にルーターをハッキングする可能性につながるのは、シンボルの欠如と動的分析の可能性です。 これを理解するのは非常に困難です。

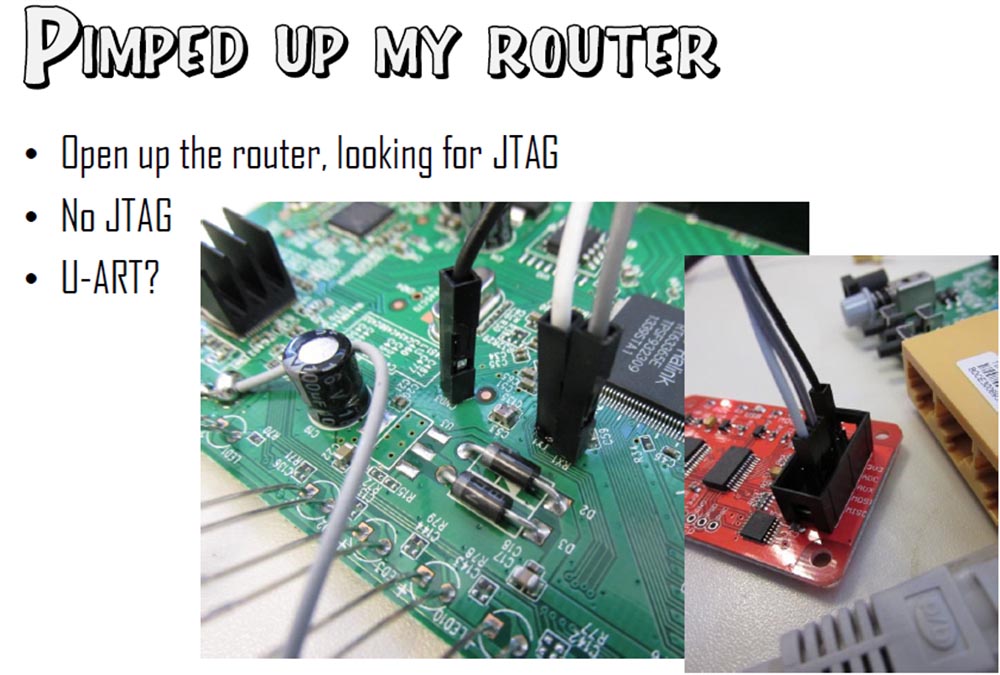

ルーターを開いてJTAGを探し始めました。 JTAGはファームウェアのデバッグとチェックのためのインターフェースです。 しかし、ケースを取り外したとき、JTAGコネクタは見つかりませんでしたが、別のチップ上のU-ARTシリアルポートのようなものが見つかりました。これは他のデジタルデバイスとの通信用に設計されたコネクタです。

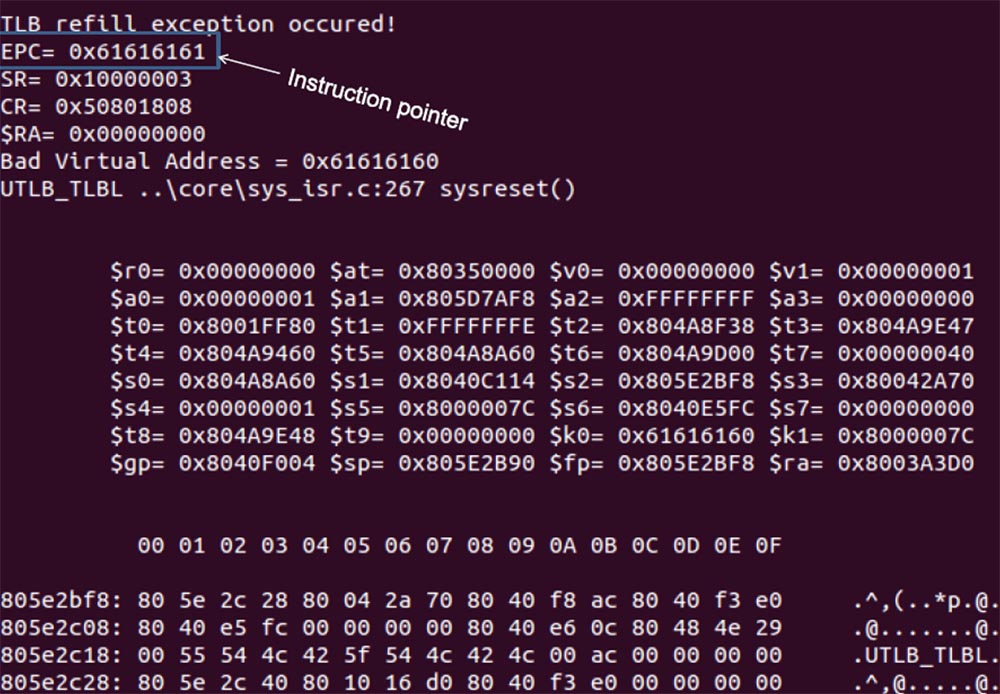

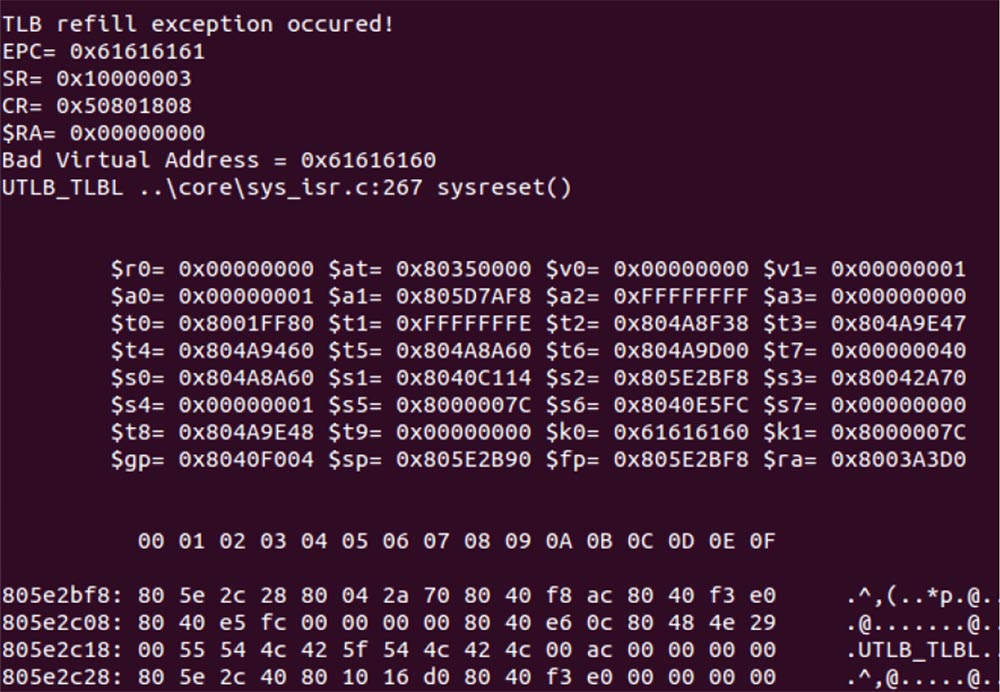

はんだ付けを開始してルーター自体に接続し、USBアダプターを介してこのU-ARTをコンピューターに接続しました。 ルーターをダウンロードしたとき、ルーターをデバッグする非常に良い機会を見つけました。 ルータをハッキングした後に得られたものを表示します-これは、すべてのレジスタとスタックを含む非常に素晴らしいクラッシュダンプであり、緊急記録の理由を示します-「TLBオーバーフロー」。 上部には、MIPSマイクロプロセッサ用のEPS行の命令があります。 ご覧のとおり、これは私によって書き直されました。これは、ルーターを制御することを意味します。 クラッシュダンプをさらに分析することにより、脆弱性の原因を完全に特定することが可能になりました。

そのため、安全でないstrcpyを使用すると、EPCを完全に書き換えることができます。EPCは、ユーザー名の後にある584の16進バイトで構成されているため、ルーターのハッキングは非常に簡単です。

これは悪用#1です。

- 長いユーザー名を送信する必要があります。

- シェルコード-メインプロセッサのバイナリ実行可能コードを示す命令ポインタを書き換えます。

- ルーターをリモートで制御できるようになります!

このハッキング方法の難しさは次のとおりです。

- 各デバイスとファームウェアの各バージョンには、NatureのASLRアドレス空間の異なる場所があります。つまり、命令ポインターのどの値を書き換える必要があるかはわかりません。

- 特定のファームウェアファイル内のメモリの場所がわかっている場合、「犠牲」ルーターをクラックするために必要なコードを簡単に実行できます。

- 「クラッシュ」の後、IPアドレスの動的な割り当てがあるため、ルーターは新しいIPアドレスを受信するため、ハッカーが攻撃に成功する可能性は1回しかありません。

理論的には、別のルーター情報漏洩の脆弱性を介してシェルコードを挿入しようとすると、これらの問題を回避できます。 仕組みを見てみましょう。

私は完全にデバッグする能力を持っていなかったので、シリアルポートを介してRomPager自体に組み込まれたプリミティブデバッグ機能を使用して、「貧しい人々」にデバッグオプションを使用しました。 これにより、ダウンロードする前にファームウェアにパッチを適用することが可能になりました。これは十分便利ですが、非常に面倒です。

数回再起動した後、ZyNOSオペレーティングシステムの隠された機能を見つけました。これにより、インターネット経由でルーターのメモリにアクセスできました。 これは、ZynOsリモートデバッガーまたはZORDONです。 この関数を使用すると、ブレークポイントを作成し、メモリを表示および編集し、オンラインでレジスタを読み書きできます。

脆弱性2号を考えてみましょう。

覚えているなら、動的なメモリ割り当てはないので、各着信HTTPリクエストは以前に割り当てられた「リクエスト構造」を満たします。

RomPager 4.07は、最大3つの同時要求(3つの事前に割り当てられた構造)を処理します。

3つの連続したリクエストを送信する場合、そのうちの1つで、先ほど見たHTTP構造を書き換えることができます。 また、安全でないstrcpyにより可能になり、EPCを再び制御しました。

では、エクスプロイト番号2とは何ですか?

- HTTPヘッダー行を置き換えることによるメモリのブラインドリーディング。

- 問題:この手法はポート80でのみ機能し、これにはrom-0の脆弱性もあります。

脆弱性3に進みましょう。

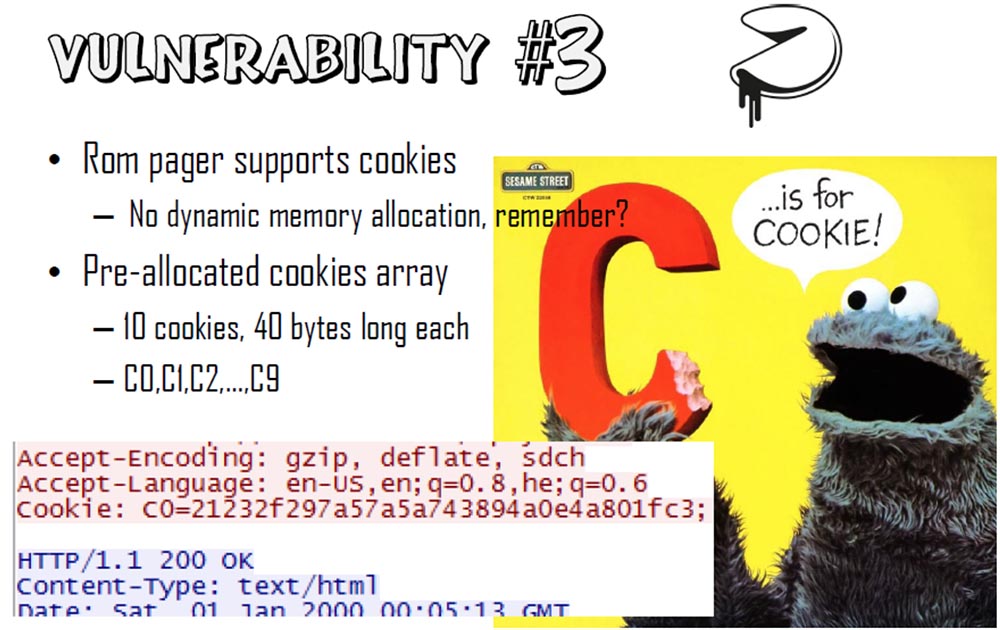

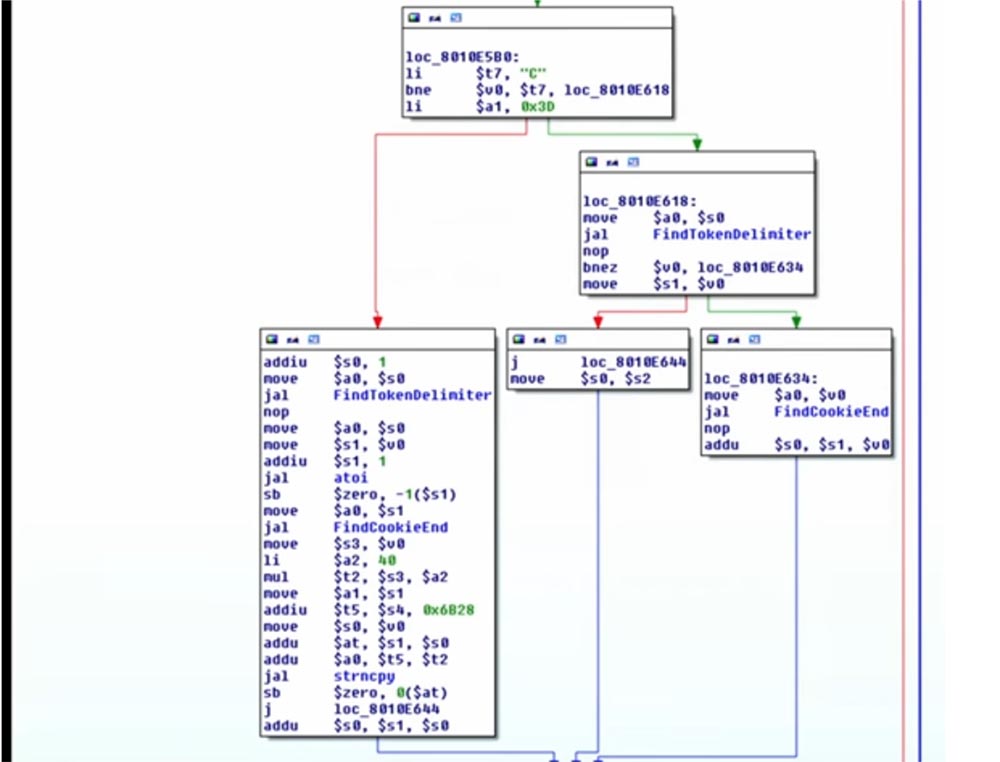

RomPagerはCookieをサポートしています。 覚えているように、動的なメモリ割り当てはないため、Cookieの各配列には予備のメモリ割り当てがあり、合計10個、各40バイト長です。 Cookieの名前は一定です-C0、C1、C2 ... C9から。 次のスライドは、C0の外観を示しています。

RomPagerがCookieを「盗む」、つまりCookieファイルを処理する方法を見てみましょう。 スライドの上部で、最初に大文字で「cookies」という名前を最初にチェックしていることがわかります。 その場合、Cookie名の残りの部分を整数に変換し、Cookie配列のインデックスとして使用します。

次に、s3を掛けてロードします。これが40のインデックスになり、strncpyの宛先で使用されます。

したがって、脆弱性3は次のようになります。

RomPagerコントロールの内部構造の固定点を基準にしてメモリへの任意の書き込みを実行すると、RomPagerが行うすべての操作を制御できます。 さらに、インフラストラクチャに悪影響を与えるために32ビット整数値をオーバーフローさせる機能も追加のボーナスです。

0、1などの代わりに「Cookie」を送信すると、次の答えが返されます。

この手法は、法的アクセス権のあるあらゆるブランドのルーターのモデルで機能します。 したがって、エクスプロイト#3は次のとおりです。リクエストに追加されたいくつかのマジックCookieを使用して、認証をバイパスし、開いているポートを介して管理者として構成インターフェイスを表示します。

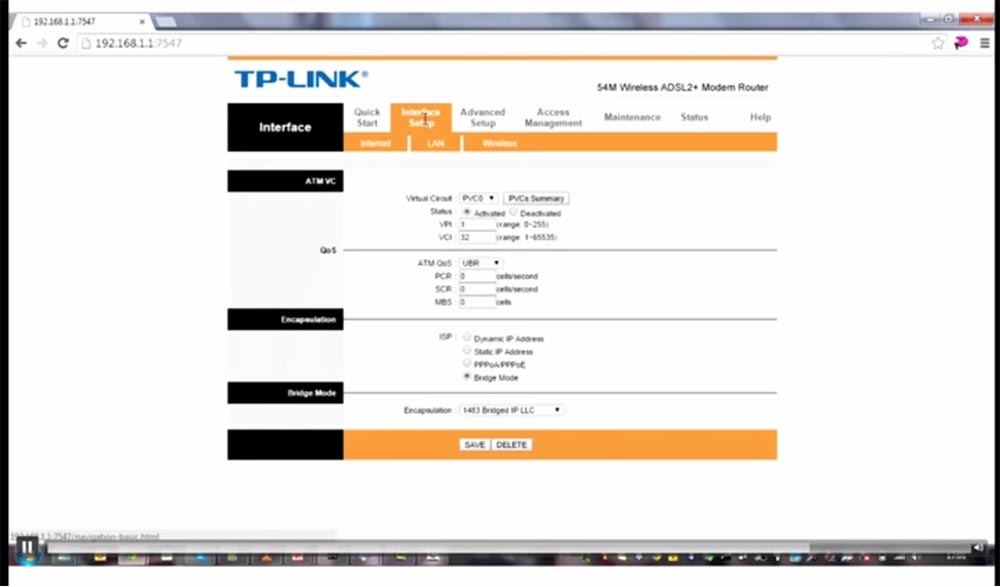

言われたことのデモンストレーションを見てみましょう-私たちの行動のビデオがあります。 インターネットブラウザーを起動し、ルーターのIPアドレスと承認要求をアドレスバーに入力します。 7547という行に書き込むと、前述のメッセージが表示されます。

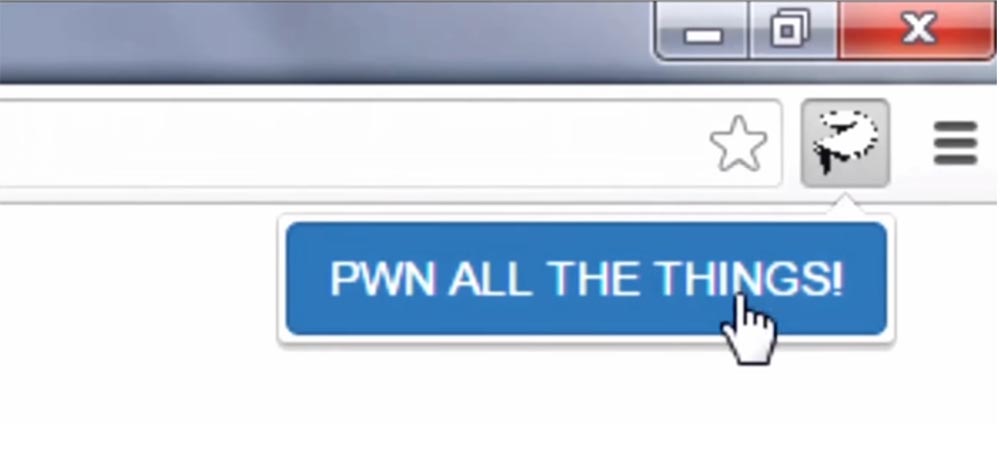

したがって、私たちは「私たちの」Chromeブラウザプラグインを使用します。つまり、組み込みのエクスプロイトで、そのアイコンはブラウザのアドレスバーの右側にあります(プラグインは「これらすべてを制御する!」と呼ばれます)。

アイコンをクリックして、このプラグインを有効にします。

文字通り2番目のパスで、TP-Linkルーターの設定ウィンドウを開く前に。 承認プロセスを試しました!

その後、プラグインをもう一度クリックして、リーガルモードを復元できます。

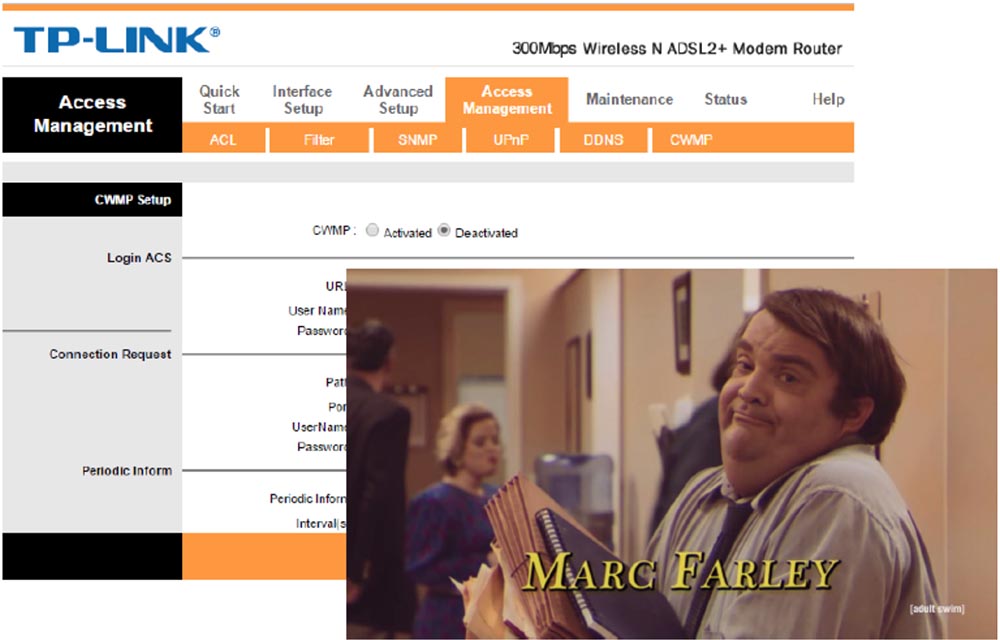

もう一度説明します。ルーター192.168.1.1のIPアドレスを行に入力し、プラグインを接続した状態でページを更新します...うまくいきませんでした...もう一度更新を試みます-完了です! 認証要求なしでルーター設定ページに移動しました。ユーザー名とパスワードを入力するウィンドウはまったく表示されませんでした。

もう一度繰り返します。2014年にリリースされたメーカーの新しいルーターをすぐに接続できるようになりました。10年以上前に発見され、説明されたのと同じ脆弱性の影響を受けます。

プレゼンテーションに戻りましょう。 このスライドに、私たちが説明した問題の本質に関する情報が掲載されているサイトへのリンクを配置しました。

このマップは、この脆弱性の影響を受ける国を示しています。 これらは世界189か国であり、全IPアドレスの52%以上を占めています。

あなたが今何を考えているのか知っています。インターネットにアクセスするためにデバイスのポート7547の使用をすぐに停止する必要があります。 ただし、ルーター設定でCWMP機能を無効にしようとしても、ポート7547は開いたままです。

これに対処するには、次のようにします。

- インターネットの使用をまったく拒否します。

- 代替ルーターファームウェアを使用します。

- 脆弱性が解消されるまでこれらのルーターモデルを購入しないでください-ここにmis.fortunecook.ie/misfortune-cookie-suspected-vulnerable.pdfのリストを含む当社のWebサイトへのリンクがあります。

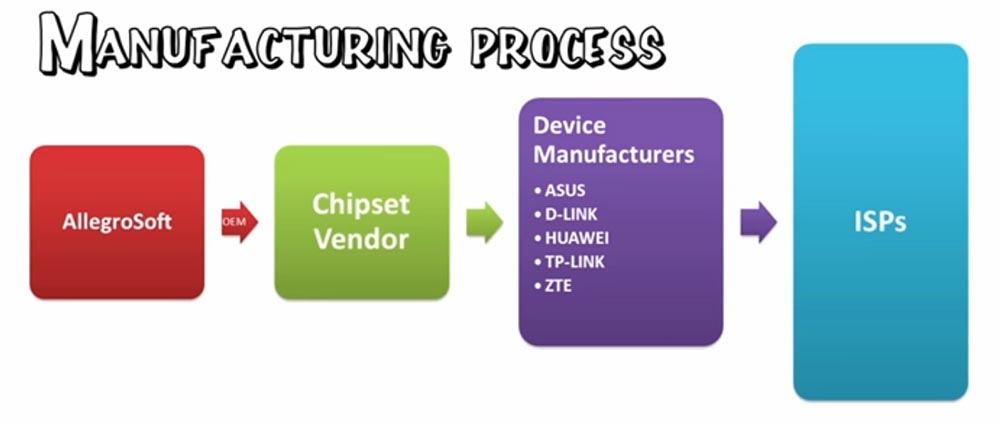

ルーターの製造プロセスがどのように進むかを検討してください。

Allegro SoftはRomPagerをチップセットメーカーに提供し、ASUS、D-Link、Huawei、TP-Link、ZTEルーターのメーカーに送信します。 ソフトウェアをさまざまなモデルに適合させ、ロゴをファームウェアに挿入し、既製のルーターを機器のエンドユーザーに販売します。

このような実稼働チェーンでセキュリティ更新がどの程度ゆっくり発生するかを検討してください。

Allegro Softは、RomPagerの固定バージョンをチップメーカーに提供します。これは、SDKに含めてルーターメーカーに転送する必要があります。 その後、各製品ラインおよび各モデルのファームウェアを再コンパイルする必要があり、定期的な更新も実行する場合、これは製造業者にとって本当の悪夢になります。

この場合、「料理人が多すぎるとスープが台無しになります」、つまり「7人の乳母には目がない子がいる」と言われます(英語からの翻訳:「料理人が多すぎるとスープが台無しになります」)。

ほとんどの人はルーターのファームウェアを更新しないことに注意してください。 これは、このような脆弱性が数か月または数年にわたって修正されない理由の1つです。

メーカーとの協力の問題を検討してください。 Allegro Softと最も影響力のあるルーターのメーカーに連絡し、脆弱性の詳細な説明を提供し、オペレーティングシステム(POS)の非破壊的な「パッチ」を提案して修正しました。 英語が壊れていますが、ほとんどの人は私たちの推奨事項に注意を払い、Huaweiなどの推奨事項に基づいてファームウェアの更新をリリースしました。

しかし、Allegro Softは、2005年に最新の更新バージョンを発表したという事実にもかかわらず、「メーカーに最新バージョンへのアップグレードを強制することはできません」と述べました。 2005年の更新プログラムがこのチェーン全体をまだ通過していない場合、何かが明らかに故障しているという事実を考えてください。

そして今、よくある質問に答えます:

RomPagerがそんなに悪いのは本当ですか?

-いいえ、「パッチ」を使用すると非常に便利で、信頼性が高く、安全です。ファームウェアの脆弱なバージョンを調査したところ、世界中で非常に人気があります。

この「バックドア」が意図的に開いたままになっている可能性はありますか?

「いいえ、そうではありません。」

エクスプロイトを共有できますか?

-いいえ、できません!

この理由で、私の国でどのIPアドレスが脆弱であるかを教えてもらえますか?

-ポート80および7547と、接続を要求するために使用されるISP TR-069ユーザーポートをスキャンします。異なるポートはデフォルトで異なるポートを使用する可能性があるためです。

結論:IPプロトコルの4番目のバージョンであるIPv4の非常に深刻な脆弱性を発見しました。これは、今日では主要なものであり、ほとんどのインターネットに対応しています。

ルーターメーカー、あなたはそれを修正しなければなりません!

ご清聴ありがとうございました。これでご質問にお答えする準備ができました。

質問:

-リストにD-Link GSL 320ルーターがあります。これはLinuxベースのOSを使用していますが、最新のセキュリティ要件を満たしていると言えますか?

答えは:

-リストから各デバイスにアクセスできず、インターネット接続を提供するすべてのルーターをチェックするタスクを設定しなかったため、リストに表示されている各デバイスの機能はわかりませんが、このルーターについては後で説明します詳細情報を提供してください。

質問:

- 脆弱な機器のリストを公開したとき、ZoneAlarmファイアウォールを保護として使用することをお勧めしました。 パーソナルファイアウォールをインストールせずにコンピューターを保護する方法を教えてください。

答えは:

「これは、ここで説明した方法とはまったく異なる方法であり、おそらく後で説明します。」

質問:

-少なくともドイツではプロバイダーが提供するモデムを使用しているため、ケーブルモデムをテストしましたか?これらは特別なモデルであり、エクスプロイトはよく知られていますが、簡単に制御することもできますか? この特定のISPの使用を拒否できないため、興味があります。

答えは:

-ケーブルモデムやDSLモデムの分類は行いませんでしたが、モデルが潜在的に脆弱な機器のリストに載っていれば、テストするのは難しくありません。

どの国のどのデバイスが脆弱であるかを知ることはできないため、これらの問題を可能な限り迅速に解決するようメーカーに圧力をかけることを期待して、調査を公開しています。 そのため、脆弱性が見つかった場合は、プロバイダーに報告してください。これはセキュリティの非常に重要な側面です。

質問:

-gSOAPを使用して問題を解決してみてください。

答えは:

-このSDKはまったく異なる研究分野であるため、このSDKを使用したことはありませんが、興味のある人は誰でもこのような場合に使用できます。

質問:

-ルーターをクラックしてファームウェアを変更するためにエクスプロイトを使用することは可能ですか?

答えは:

-もちろんできます!

質問:

-ポート7547の使用をブロックすることにより、脆弱性を取り除くことは可能ですか?

答えは:

-何らかの方法でこのポートを魔法のようにブロックすると、IPの取得など、インターネットプロバイダーが提供する重要な機能をルーターから奪い、WANへのアクセスを完全に失う可能性があります。 ただし、このポートを使用してローカルエリアネットワークLANでIPを取得し、別のポートを使用してインターネットにアクセスする場合、この脆弱性を回避できます。 また、一部のインターネットサービスプロバイダーは、この機会を顧客に提供しています。

質問:

-ルーターを箱から取り出してネットワークに接続した直後にACSが別のデフォルトポートを割り当てた場合、この脆弱性を取り除くことができますか?

答えは:

-おそらく、プロバイダーにそれを行うことをお勧めする理由です。いずれにしても、これにより、デフォルトで開いているポートを探してインターネット全体をスキャンするハッカーによる攻撃から保護されます。

質問:

-最新のファームウェアバージョンはこの脆弱性の影響を受けませんか?

答えは:

-はい、多くの製造業者はこの問題を考慮に入れ、それからの保護を提供しました。

ご滞在いただきありがとうございます。 私たちの記事が好きですか? より興味深い資料を見たいですか? 注文するか、友人に推奨することで、私たちをサポートします。Habrユーザーが独自に発明したエントリーレベルサーバーのユニークな類似品で30%割引: VPS(KVM)E5-2650 v4(6コア)10GB DDR4 240GB SSD 1Gbps 20ドルまたはサーバーを分割する方法? (オプションはRAID1およびRAID10、最大24コア、最大40GB DDR4で利用可能です)。

Dell R730xdは2倍安いですか? オランダとアメリカで249ドルからIntel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TVを2台持っているだけです! インフラストラクチャビルの構築方法について読んでください。 クラスRは、1米ドルで9,000ユーロのDell R730xd E5-2650 v4サーバーを使用していますか?