情報セキュリティインシデントの調査やトラブルシューティングのトラブルシューティングを行う際に、Microsoft Windowsオペレーティングシステムのログで少なくとも重要な情報を見つけようとした技術専門家は、必要なものがすべてイベント監査ログに含まれているわけではないことを知っています。 Windows環境との互換性が保証されているツールを使用して、追加の金銭的投資なしでこの状況を修正することは可能ですか? もちろんできます!

注:Hacker誌の記事の完全版の出版物シリーズを継続します。 著者のスペルと句読点が保存されました。

この記事の範囲外の意図的なログのクリーニングまたはドメイン内の監査ポリシー(監査ポリシー)の設定の「曲線」の問題が残ることを直ちに予約してください。 ここでは、Windows環境(クライアントノードの場合はWindows 7から、サーバーの場合はWindows Server 2008 R2から)でシステムモニター(Sysmon)ユーティリティを使用して、情報コンテンツを増やし、イベント監査機能の機能を拡張する方法についてのみ説明します。

シスモン

このユーティリティは、Microsoft Docs WebサイトのWindows Sysinternals ダウンロードセクションからダウンロードできます 。 Windows Sysinternalsには、Mark Russinovich and Coのユーティリティがさらにたくさんあります。時間をかけて「触って」ください。 さらに、GitHub マテリアルのマテリアルの選択をご覧ください。

しかし、この記事では、 ION-STORMからのSysmon Threat Intelligence Configuration構成ファイルを含むGitHubをダウンロードした特別な既製のアセンブリを使用します。 情報セキュリティインシデントの特定に特に焦点を当てており、独自の構成ファイルを作成するための品質基盤を提供できます。

このユーティリティは、各ワークステーションに個別にインストールするか、ドメインのグループポリシーを使用してインストールできます。

この構成ファイルでは、ほとんどの場合、いくつかのソフトウェアの完全な標準パスが示されています。

<Image condition="is">C:\Program Files\OpenVPN\bin\openvpn-gui.exe</Image> <ImageLoaded condition="contains">C:\Program Files (x86)\Notepad++</ImageLoaded>

したがって、特定のITインフラストラクチャでは、たとえば企業ポリシーに従って、プログラムをC:ではなくD:\ドライブにインストールできるため、これには多少の調整が必要になる場合があります。

このツールキットは非常に柔軟性が高いため、特定のアクションを追跡したり、視野から除外したりすることを目的とした構成を設定できます。

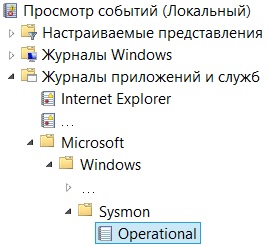

インストール後、新しいジャーナル(チャネル)Microsoft-Windows-Sysmon / Operationalを受け取ります。Sysmonは18のカテゴリのタスク(タスクカテゴリ)を割り当てます。その中には、プロセス作成、ネットワーク接続、ドライバロード、プロセスアクセス、ファイル作成があります。

ネットワーク監査

Sysmonの実用的なアプリケーションに移りましょう。

2つのネットワークノード間のネットワーク相互作用を想像してください。ノードAはノードBにアクセスしますが、このアピールは合法ではありません。つまり、情報セキュリティインシデントの疑いがあります。 彼らは、オペレーティングシステムでこのネットワーク相互作用の痕跡を最後の瞬間に検索し、アクティブなネットワーク機器から始めます。

このネットワーク相互作用を制御する場合、ファイアウォールまたはルーターは何を伝えますか?

<190>%ASA-6-302014: Teardown TCP connection 2047052539 for outside:IP_1/60307 (DOMAIN\USER_NAME) to dmz-0:IP_2/22 duration 0:00:16 bytes 5675 TCP FINs (USER_NAME)

誰がIP_1で、どこがIP_2であるかのみが表示されます。

概して、ここでは追加の作業が必要になります。ネットワークアクティビティの実際のソースを見つけるには、半自動または手動モードでノードA(IP_1)を分析する必要があります。

ネットワークアクティビティがファイアウォールによって制御されているネットワークセグメントを超えない場合、または対応するイベントがこのファイアウォールに記録される場合(頻繁に発生する)、ログには何も見つからないことに注意してください。

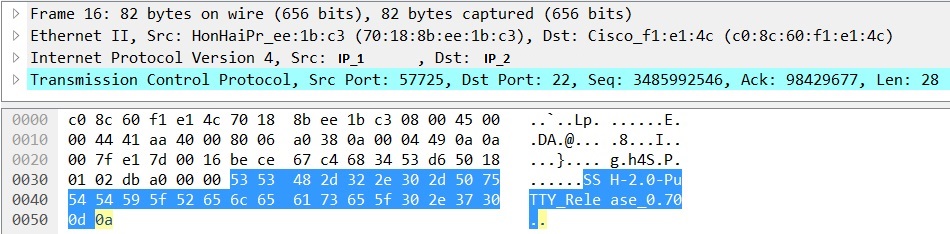

その時点でスニファーを使用するか、事前にSPANポートを介してトラフィックを分岐してPCAPファイルを作成したと仮定します。 それは何を与えますか?

誰が、どこで、非常に幸運であれば、何の助けを借りて、つまりこの場合はPuTTYを確認します。

ただし、アプリケーションをインストールする場所も、実行可能ファイルの名前も、作成時もありません。 PuTTYの場合、これは非常にフェッチされた属性のように見えるかもしれませんが、不正なアクションやマルウェアの痕跡を探している場合、これらはすでに重要なものです。 さらに、マルウェアは正当なアプリケーションに「出現」し、ネットワークセキュリティダンプから受信したアプリケーション名のみに基づいて判断して、この情報セキュリティインシデントを誤検知として閉じるように促すことができます。

次に、Microsoft-Windows-Sysmon / Operationalチャネルを見てください。 次のイベントがあります。

Network connection detected: UtcTime: 2018-02-08 11:33:49.672 ProcessGuid: {4e1a728b-358a-5a7c-0000-00108901d000} ProcessId: 4636 Image: C:\Users\USER_NAME\Desktop\putty.exe User: DOMAIN\USER_NAME Protocol: tcp Initiated: true SourceIsIpv6: false SourceIp: IP_1 SourceHostname: COMP_NAME.DOMAIN SourcePort: 60307 SourcePortName: DestinationIsIpv6: false DestinationIp: IP_2 DestinationHostname: DestinationPort: 22 DestinationPortName: ssh

誰が、どこで、どのような助けを借りて、ネットワーク相互作用の追加パラメーター(プロトコル、ポート)を確認します。 同じチャネルで、ProcessGuidフィールドの値によって、Process Createカテゴリのイベントを見つけて、このネットワークアクティビティのソースに関する詳細情報を直接取得します。

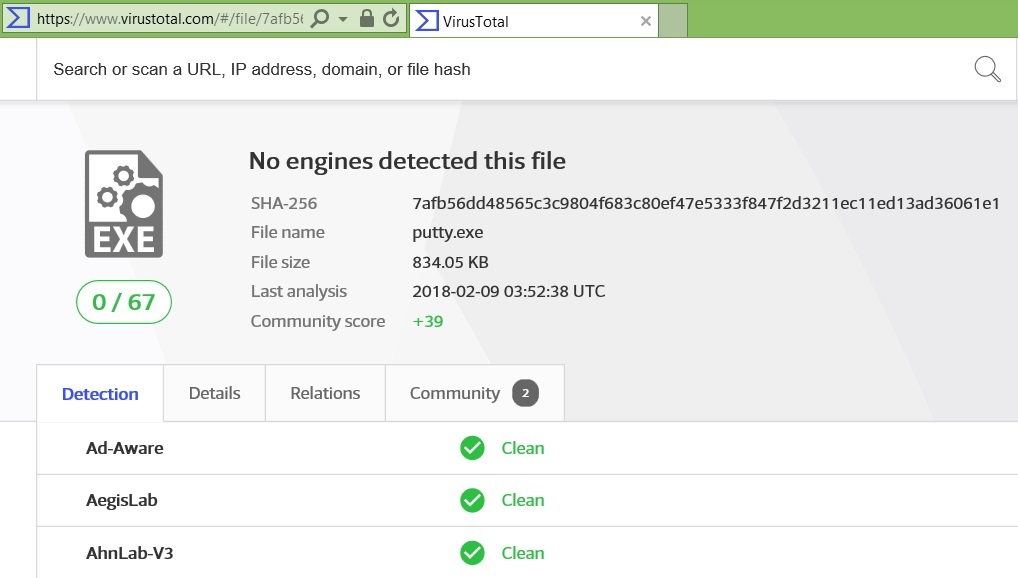

Process Create: UtcTime: 2018-02-08 11:33:30.583 ProcessGuid: {4e1a728b-358a-5a7c-0000-00108901d000} ProcessId: 4636 Image: C:\Users\USER_NAME\Desktop\putty.exe CommandLine: "C:\Users\USER_NAME\Desktop\putty.exe" CurrentDirectory: C:\Users\USER_NAME\Desktop\ User: DOMAIN\USER_NAME LogonGuid: {4e1a728b-268c-5a7c-0000-0020d3a20600} LogonId: 0x6A2D3 TerminalSessionId: 1 IntegrityLevel: Medium Hashes: SHA256=7AFB56DD48565C3C9804F683C80EF47E5333F847F2D3211EC11ED13AD36061E1,IMPHASH=EFE162FD3D51DED9DD66FA4AC219BF53 ParentProcessGuid: {4e1a728b-268d-5a7c-0000-001023de0600} ParentProcessId: 3632 ParentImage: C:\Windows\explorer.exe ParentCommandLine: C:\Windows\Explorer.EXE

このプロセスの先駆者であるファイルのハッシュ値を含むプロセスが作成されたことがわかります。

これで、このファイルをハッシュで確認できます。

- 許可されたソフトウェアの企業「ホワイトリスト」。

- このソフトウェアの製造元のWebサイトの標準に準拠するため。

- Threat Intelligenceサービスの評価。

- VirusTotalなどのリソース。

アンチウイルス保護ツール(ディスパッチャー端末、技術ワークステーションなど)のインストールに制限があるネットワークノード、自動分析を含むハッシュ分析、たとえばセキュリティ情報クラスのシステムの脅威インテリジェンスサービスからのデータを照合することに注意してくださいおよびイベント管理(SIEM)-悪意のあるソフトウェアと戦うための非常に効果的な補償手段となります。

ファイルに関連するアクションの追跡のテーマを開発する際、デフォルトでは、指定された構成ファイルにより、デジタル証明書、実行可能ファイル、ライブラリファイル、PowerShellファイル、RDPなど、情報セキュリティインシデントの潜在的なソースとなる可能性があるオペレーティングシステム内のファイルの作成を追跡できることに注意する必要があります-files、マクロをサポートするMS Officeファイル、およびファイルシステムの特定のディレクトリに作成されたファイル:

File created: UtcTime: 2018-02-08 11:50:39.893 ProcessGuid: {4e1a728b-283b-5a7c-0000-00107b384a00} ProcessId: 2780 Image: C:\Program Files\Microsoft Office\Office15\WINWORD.EXE TargetFilename: C:\Users\USER_NAME\Desktop\Doc1.docm CreationUtcTime: 2018-02-08 11:50:39.893

レジストリ設定の変更につながるファイルまたはアクションもログの対象となります。 たとえば、Doc1.docmファイルの作成時にオペレーティングシステムで最初に使用されたDOCMファイルタイプ(上記の例を参照)とMS Wordアプリケーションとの関連付け:

Registry value set: EventType: SetValue UtcTime: 2018-02-08 11:50:40.550 ProcessGuid: {4e1a728b-268d-5a7c-0000-001023de0600} ProcessId: 3632 Image: C:\Windows\Explorer.EXE TargetObject: \REGISTRY\USER\S-1-5-21-1626002472-1445367128-3583509536-1113\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.docm\OpenWithList\a Details: WINWORD.EXE

セキュリティガードにとって、これは、悪意のあるファイルが特定の種類のファイルに対して法的に保護された企業アプリケーションを再関連付けし、それによって脆弱なアプリケーションの使用を「課す」場合に興味深いかもしれません。 別の例:次回の再起動後にセキュリティレベルを下げるために、オペレーティングシステムのブートパラメータに影響するオペレーティングシステムのレジストリキーを変更する(ウイルス対策またはその他の情報保護ツールを無効にする)。

イベントの収集と保存を集中化する

攻撃者が攻撃されたノードのログを消去する能力を低下させるなど、すべてのネットワークノードのログからイベントを集中的に収集および保存するために、専用ノードでのデータ統合が行われます。 このノードでWindows Event Collectorサービスが実行されている必要があります。 最終的に、イベントはForwarded Eventsジャーナルに表示されます。

各職場で、またはドメイン内のグループポリシーを使用して、次の手順を実行する必要があります。

- 「COLLECTOR」イベントがローカルグループ「Event log reader」に収集されるユーザーに代わってユーザーを追加します。

- 管理者として実行(別のユーザーとして実行)コマンド

winrm quickconfig -quiet - 管理者として実行(別のユーザーとして実行)コマンド

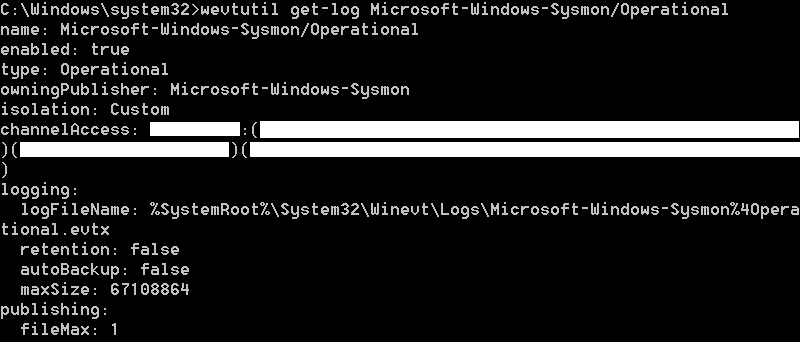

wevtutil get-log Microsoft-Windows-Sysmon / Operational、

文字列「channelAccess」DATAを取得します

- 管理者として実行(別のユーザーとして実行)コマンド

wmic useraccount where name = 'COLLECTOR' get sid

UID_COLLECTORを取得 - 管理者として実行(別のユーザーとして実行)コマンド

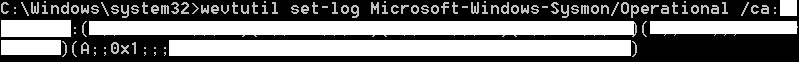

wevtutil set-log Microsoft-Windows-Sysmon / Operational / ca:DATA(A ;; 0x1 ;;; UID_COLLECTOR)

COLLECTORアカウントの拡張Microsoft-Windows-Sysmon /操作チャネルのアクセス許可を取得します。

- このイベントを特別に作成されたサブスクリプション(サブスクリプション)に追加して、Windowsイベントコレクターサービスを実行する専用ノードでイベントを集中的に収集および保存します。

おわりに

ネットワーク上の疑わしいイベントを完全に分析するには、特に組織への標的型攻撃について話している場合は、通常のログツールでは不十分なことがよくあります。 この場合、Sysmonは非常に有望なソリューションになる可能性がありますが、その可能性は、究極の情報セキュリティスペシャリストの想像力によってのみ制限されます。

これはハッカー誌の記事の完全バージョンであることを思い出します。 著者はアレクサンダー・クズネツォフとアレクセイ・フェドロフです。