これは、 APNIC ブログ (アジア太平洋ネットワーク情報センター)で公開されたArtem ximaera Gavrichenkovによる「memcached増幅攻撃の事実を理解する」という元の出版物の翻訳です。

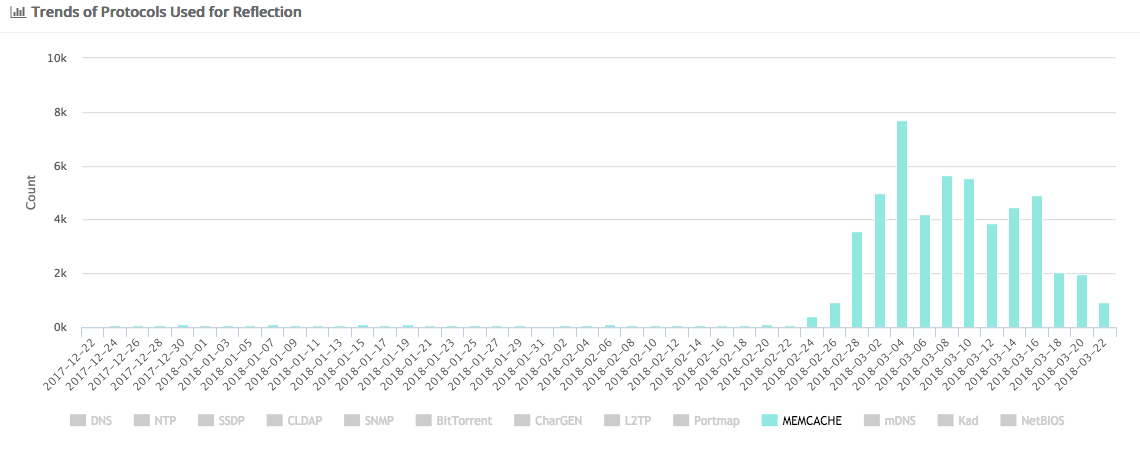

2月25日から3月3日までの週は、世界中のすべての場所、つまりインターネット上で、memcachedで増幅されたDDoS攻撃の点で高かった。

それにもかかわらず、増幅された攻撃について知っているすべての事実をもう一度思い出してみましょう。

事実その1:アンプはありました

NTP(Network Time Protocol)は、2013年にDDoS攻撃の増幅器として悪用された最初のプロトコルでした。 当時、数千、数十万のNTPサーバーがネットワーク全体に展開されていたため、この増幅ベクトルの使用は攻撃者にとって非常に有益でした。 そしてNTPは、増幅されたNTP DDoS攻撃の波をもたらすような機会を与えました。 2014年の初め、しばらくの間、メインアンプとしてのNTPは、DNS(ドメインネームシステム)プロトコルよりもさらに一般的になりました。

2015年には、ボットネットが大幅に増加しました。 彼らはUDP(User Datagram Protocol)ベースのアンプを使用し、当時観察されたDDoS攻撃の帯域の記録を樹立しました。 ボットネットごとに異なる手法を使用しましたが、DynとOVHによるサービス拒否が2016年に示したように、数千の侵害されたデバイスとNTPまたはDNS増幅の組み合わせにより、このような攻撃は非常に危険になりました。ボットネット(C&C)ネットワーク全体のボットネット制御をキャプチャします。

同じ年の2016年には、NTPとDNSだけがアンプとして使用されるプロトコルではないことが明確に示されました。 Portmap、SNMP、SSDP、Chargen、MSSQL、CLDAP、およびその他のネットワークプロトコルは、DDoS攻撃を強化する優れた機会を提供します。 それにもかかわらず、次の2017年には、他のプロトコルの暗黒面を悪用する可能性のあるさまざまな脆弱性がもたらされました。これは、知識を持つ攻撃者が休暇をとらず、これまで研究されていない新しい攻撃ベクトルを探そうとするためです。

DNS増幅攻撃に関する英語のビデオインタビュー

事実2:増幅は変更されておらず、進化もしていません-新しい脆弱性が発見されたばかりです

さらに、2018年2月下旬と3月上旬のイベントを目撃したのは脆弱性です。 2017年に0Keeの中国人研究者グループがmemcachedを介した増幅経路について説明した後、攻撃者が保護されていないmemcachedサーバーを使用した増幅DDoS攻撃の世界記録を樹立するのにたった数か月しかかかりませんでした。 ほぼすべてのLinuxディストリビューションに無料で無料で存在するmemcachedは、仮想的に無限の増幅係数を提供する強力な破壊ツールです(アカマイによると、増幅係数は10000x以上-50000x以上)。 この場合、このようなリンクレベルの攻撃の下で生き残るための主な要件として、中継接続のスループットに再び立ち向かいます。

元のプレゼンテーション0Keeへのリンク 。

10年前にUDPトラフィックの盗聴が基本的なmemcached構成に追加されたとき、新しいアンプの誕生は単純に明らかでした。 ほんの10年前、アンプ自体はほとんど誰も気にしませんでした。 20年前から続いているパケットおよびパケット処理速度の増加という状況において、これが問題になりました。

反射と増幅の一般的な概念はまったく変わっていません。 最初に、不正なリクエストが脆弱な(ポート11211で世界中に公開されている)memcachedサーバーに送信されます(この手法は従来、 IPスプーフィングと呼ばれています )。 その後、UDPサーバーは応答を準備し、攻撃者の助けを借りて数千の応答をターゲットに送信し、memcached応答の観点からこの完全に正当なものでターゲットホストを満たします。 PPSとBPSの膨大な値は、一般的な方法や手段ではバイパスできません。そのような大量のトラフィックは、リソースの枯渇によりネットワーク境界のルーティングデバイスにアクセスできなくなるためです。

事実その3:何かが機能するとき、それは機能します。 しかし、時にはあなたに対して

そのため、DDoS攻撃の帯域では新しい世界記録がすでに設定されています。ArborNetworksは、クライアントの1つで1.7 Tbpsを示しましたが 、アカマイの保護下にあるGitHub は 1.3 Tbpsを生き残りました 。 GitHubへの攻撃は多くのメディアの注目を集めました。これは大規模で人気のあるリソースであり、その通常の運用は世界中の多くのサービスと製品に依存しているためです。 Qrator Labsクライアント-Qiwi決済システムは、480 Gbps増幅されたmemcached UDPトラフィックの攻撃を無力化できました。

Shodanの統計では、世界中のどこからでも攻撃者に開かれた多数のアクティブなmemcachedアンプが依然として表示されています。

ポート11211のShodan統計

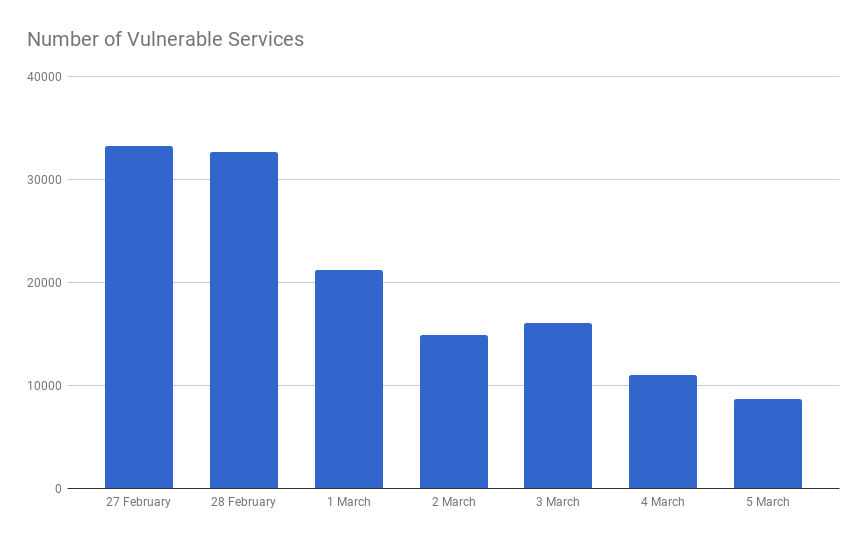

このスクリーンショットからわかるように、中国本土と米国は、memcachedアンプの2つの主要なソースです。 Qrator.Radarは、アクセス可能で脆弱なmemcachedサーバーの数に関する統計も収集しました。

脆弱なmemcachedサーバーの総数に関するQrator.Radar統計

そのようなサーバーの数は非常に急速に減少しています。 なんで? 誰も殺したくない、殺されたくない。 オペレーター(古典的な電気通信プロバイダーと輸送オペレーター)は、彼らのネットワークについて心配しており、「違法」と簡単に呼ばれるものを強化するツールとして使用できることを心配しています。

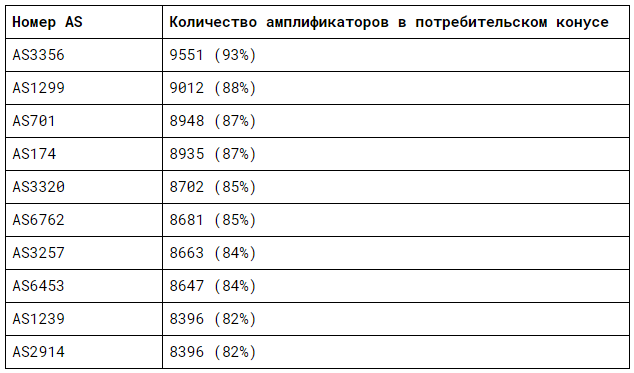

この情報をさらにわかりやすく理解しやすくするために、個々の自律システムの顧客コーン内の増幅器の数に関する統計を収集しました。このリストの一番上の例を次に示します。

DDoSmonは、memcachedで増幅されたDDoS攻撃のターゲット数に関するかなり詳細な統計を取得する機能も提供します。現在の傾向も表示されます: https : //ddosmon.net/memcached_amplification_attack

事実その4:修正できるものはすべて修正する必要があります

Memcachedユーザーは、データ転送にUDPを使用しない場合、UDPサポートを無効にする必要があります。 また、memcachedはlocalhostのみをリッスンする必要があります-一部のデフォルトのインストールで発生するため、使用可能なすべてのインターフェースではありません。

単独の会社または特定のリソースを担当する1人の会社よりも大きいプレーヤーは、ネットワークの他の部分からmemcachedサーバーが見えず、ファイアウォールによって閉じられていないことを100%保証する必要があります。

Explotable Port Filtersの実装に関するAUSNOG(Australian Network Operators 'Group) の推奨事項に注意してください。

また、ネットワーク上の脆弱なサーバーの数は減りますが、攻撃者は脆弱性を悪用する新しい強力な方法を探し続けており、一般的に現在この検索に成功しています。 memcachedサーバーを担当していると思われるシステム管理者は、無謀または無知な振る舞いをするため、問題を引き起こす残りのキャッシュを閉じようとする長い試行から逃れることはできません。 そのため、オペレータレベルのmemcached増幅の問題に対処することが非常に重要です。

現時点では、これを行う最善の方法は、外向きのすべてのポートにレート制限を適用し、ポート11211でUDPトラフィックを制御できるようになるまで制御することです。 これにより、インフラストラクチャ、顧客、および偶発的な被害者が保護されます。

一度にいくつかの推奨事項が含まれています: http : //www.senki.org/memcached-on-port-11211-udp-tcp-being-exploited/

NTTは、memcached UDP / 11211を、NTP、CHARGEN、SSDPと同じ「悪用可能なポート」のリストに追加することをお勧めします。 次に、IOS XRの設定例を示します。これにより、増幅の影響を受けやすいUDPポートで最大1%のレート制限を設定できます。 Qrator Labsは、memcachedトラフィックを処理するこの方法を非常に有用かつ効果的であると考えており、展開に推奨しています。

ipv4 access-list exploitable-ports

permit udp any eq ntp any

permit udp any eq 1900 any

permit udp any eq 19 any

permit udp any eq 11211 any

!

ipv6 access-list exploitable-ports-v6

permit udp any eq ntp any

permit udp any eq 1900 any

permit udp any eq 19 any

permit udp any eq 11211 any

!

class-map match-any exploitable-ports

match access-group ipv4 exploitable-ports

match access-group ipv6 exploitable-ports-v6

end-class-map

!

policy-map ntt-external-in

class exploitable-ports

police rate percent 1

conform-action transmit

exceed-action drop

!

set precedence 0

set mpls experimental topmost 0

!

class class-default

set mpls experimental imposition 0

set precedence 0

!

end-policy-map

!

interface Bundle-Ether19

description Customer: the best customer

service-policy input ntt-external-in

ipv4 address xxx/x

ipv6 address yyy/y

...

!

interface Bundle-Ether20

service-policy input ntt-external-in

...

... etc ...