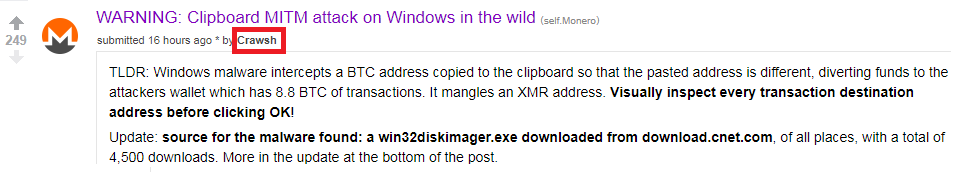

malvariの犠牲者の1人はsubreddit / r / moneroのユーザーであるCrawshでしたが、彼の場合、話はうまく終わりました。

Crawshは、Moneroウォレットの住所をコピーして貼り付けて資金を送ろうとしたときに何かが間違っていると疑い、突然住所が無効であるというメッセージを見ました。 彼は、エラーの原因を特定し、問題がマルウェアであることがわかりました。 Malvarは、クリップボード内のユーザーのウォレットアドレスをインターセプトし、独自のハードコーディングされたビットコインウォレットアドレスに置き換えました。

Crawshにとって幸いなことに、攻撃者のアドレスはビットコイントランザクションを目的としていました。 ユーザーが資金を転送する前に、宛先アプリケーションはMoneroを拒否しました。 ビットコインで作業した他の犠牲者とは異なり、彼らの転送は失敗することなく実行されました。 これまでに、攻撃者は8.8 MTCを収集しました-約400万ルーブル(3月15日の為替レートで)。

「ほとんど影響を受けています」とクローシュはsubreddit / r / Moneroでこの事件について書きました。 この投稿はESETで発見され、感染の状況を確認し、潜在的な被害者を支援するために調査を実施しました。

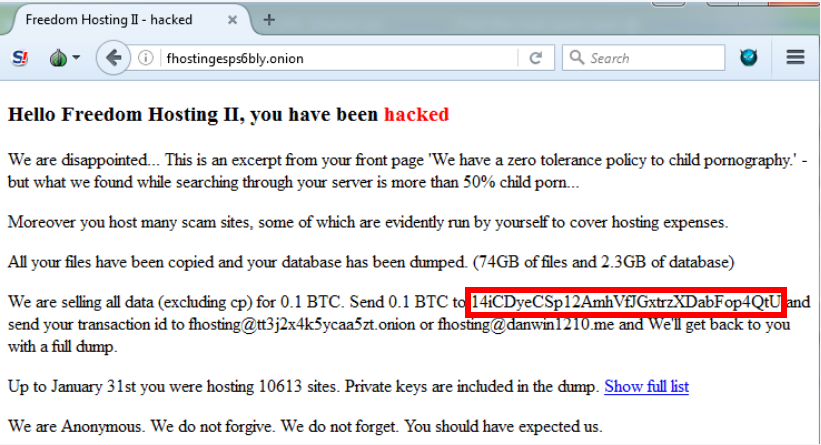

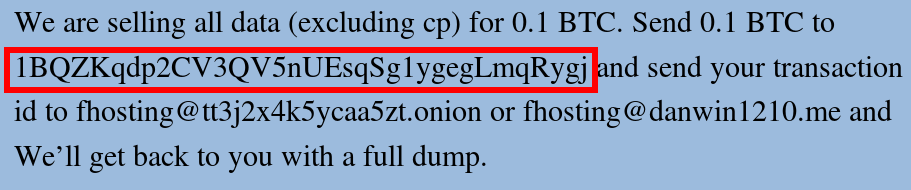

Googleで攻撃者のビットコインアドレスを確認したところ、数人の被害者が見つかりました。 特に、誰かがサイトのハッキングに関する投稿を書きました(このマルウェアとは関係ありません)。 しかし、本文では、ビットコインウォレットの元のアドレスは、ビットコインの誘kid犯の既に馴染みのあるアドレスに置き換えられました(下図を参照)。 投稿の作者がCrawshと同じマルウェアに遭遇した可能性があります。

配布

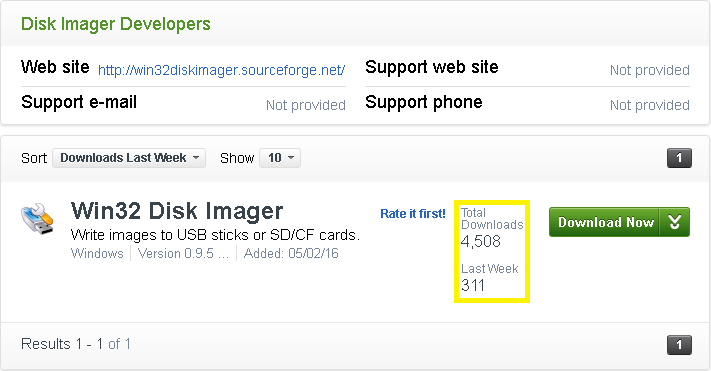

Crawshユーザーのコンピューターは、2016年5月2日にホストされたdownload.comからダウンロードされたトロイの木馬Win32 Disk Imagerに感染していることがわかりました。

ESETウイルス対策製品は、このアプリケーションをMSIL / TrojanDropper.Agent.DQJとして検出します。 プログラムは、先週のみCNETから311回ダウンロードされ、合計で4,500回以上ダウンロードされました。

後で、Win32 Disk Imagerだけがdownload.com上のトロイの木馬化されたアプリケーションではないことがわかりました。 同じ著者の少なくとも2つのプログラムが見つかりました。 1つ目はCodeBlocksで、同じペイロード(MSIL / CLipBanker.DF)が含まれており、すでにCNETによってブロックされています。 CodeBlocksは、オープンソースコードに基づく人気のあるクロスプラットフォーム開発環境(IDE-統合開発環境)であり、多くのC / C ++開発者によって使用されています。

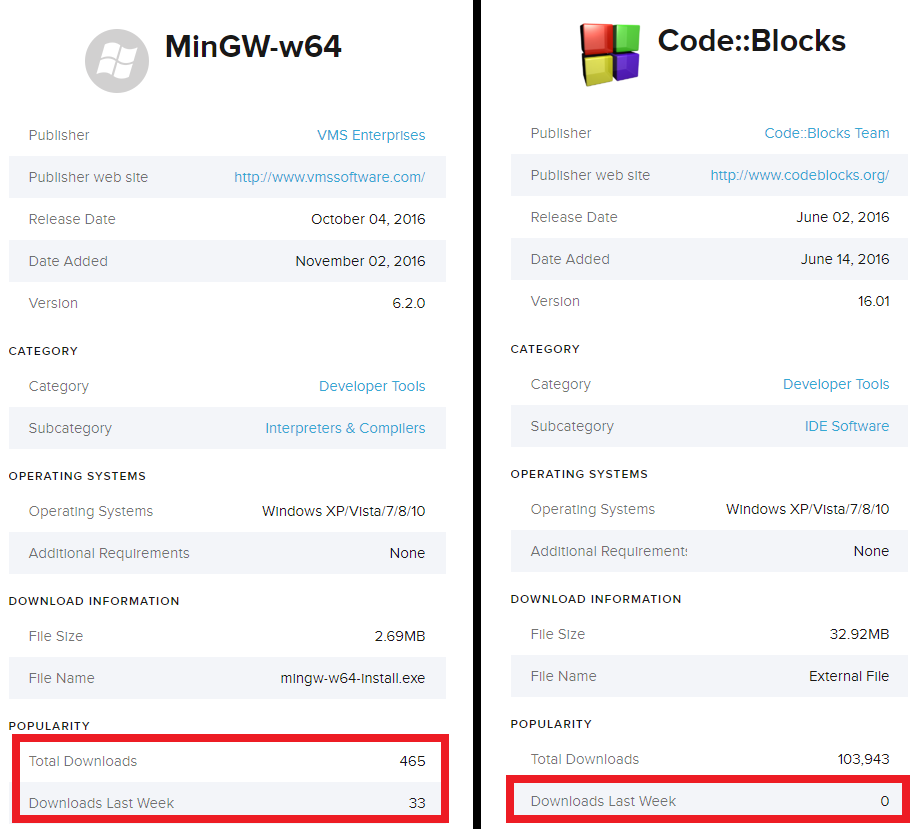

2番目のトロイの木馬化されたアプリケーションはMinGW-w64であり、調査開始時にダウンロードできます。 そのペイロードには、ビットコインとウイルスを盗むマルウェアが含まれています。 MinGWは、Microsoft Windows用のコンパイラ、GNU Compiler Collectionソフトウェアポートです。

以下は、これらのアプリケーションのダウンロード統計です(download.comからの情報)。 プログラムがCNETによってアンインストールされたため、最近のCodeBlocksのダウンロード数はゼロであることに注意してください。 削除の正確な日付はわかりませんが、テレメトリによると、これは2017年3月に発生する可能性があります。

ESETの警告に続いて、CNETは悪意のあるアプリケーションを即座に削除しました。

分析

トロイの木馬化されたドロッパー(MSIL / TrojanDropper.Agent.DQJ)

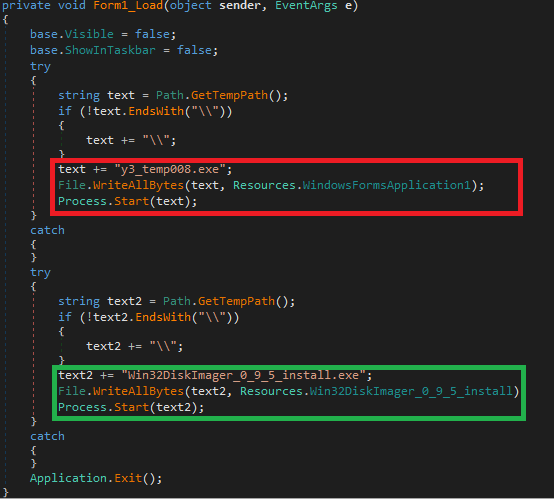

最初の段階で、単純なドロッパーが正当なアプリケーションインストーラー(Win32DiskImager、CodeBlocks、MinGw)とリソースからペイロードを抽出し、両方のファイルを%temp%フォルダーに保存して実行します。

悪意のあるクリップボードのなりすましウォレットアドレス

1. MSIL / ClipBanker.DF

Malvariのペイロードは、シンプルさの点でドロッパーに似ています。 プログラムは自身を

%appdata%\Dibifu_8\go.exe

コピーし、自動実行キーをレジストリに追加して永続性を確保します。

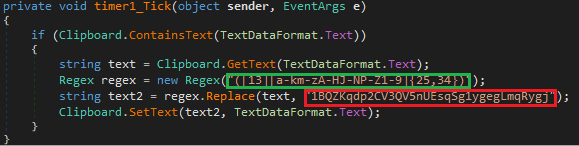

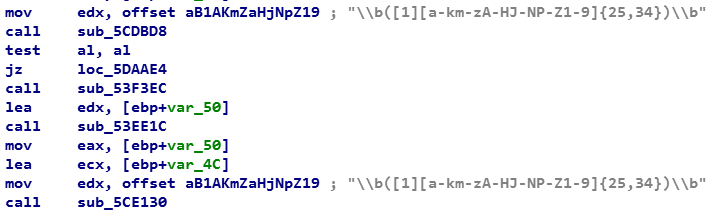

ビットコインウォレットアドレスは、次の図に示す単純なコードを使用して置き換えられます。 コードは正規表現を使用してビットコインアドレスを検索し、ハードコードされた攻撃者のウォレットのアドレスで置き換えます:1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj。

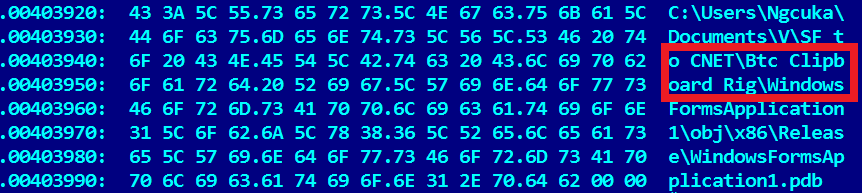

ドロッパーとClipBankerのデバッグシンボルのパスでさえ意図を示しているため、攻撃者はアクティビティを隠すために多くの努力をしませんでした。 SF to CNET(以下を参照)はSourceForce to CNETを意味すると考えています。3つのアプリケーションすべてがソースコードリポジトリにクリーンなインスタンスを持っているからです。

C:\Users\Ngcuka\Documents\V\SF to CNET\Btc Clipboard Rig\WindowsFormsApplication1\obj\x86\Release\WindowsFormsApplication1.pdb

被害者が確認できる追加の感染インジケータがいくつかあります。 特に、ペイロードとトロイの木馬化されたパッケージは、それぞれy3_temp008.exeとWin32DiskImage_0_9_5_install.exeという名前で%temp%にリセットされ、実行されます。

2. Win32 / ClipBanker.DY

Malvariペイロードは、トロイの木馬化されたMinGW-w64アプリケーションによってリセットされます。 これはやや複雑なオプションで、同様の正規表現を使用してウォレットを検索します。

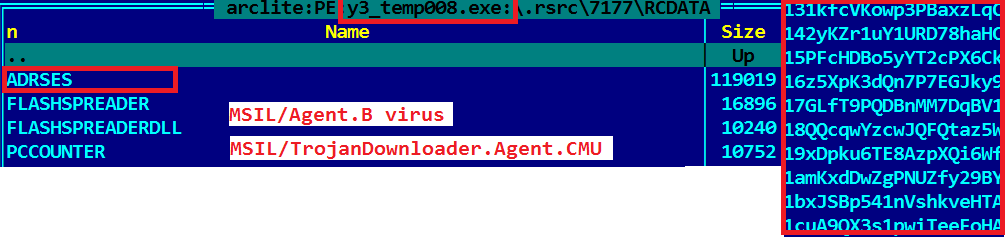

さらに、リソースで暗号化された追加の悪意のあるコンポーネント、および約3,500のビットコインウォレットアドレスが含まれています(図を参照)。

Bitcoin盗難マルウェアで配信される追加のペイロードには、PDBパスもあります。 それらの1つは

C:\Users\Ngcuka\Documents\V\Flash Spreader\obj\x86\Release\MainV.pdb

です。

ユーザー名は、最初のmalvariのPDBパスで見つかった名前と同じです。 したがって、これらの悪意のあるプログラムは同じ作者によって開発されたと確信しています。

感染したシステムをきれいにする方法

-次のダウンロードしたインストーラーを削除します:win32diskimager.exe(SHA1:0B1F49656DC5E4097441B04731DDDD02D4617566); codeblocks.exe(SHA1:7242AE29D2B5678C1429F57176DDEBA2679EF6EB); ダウンロードフォルダーからのmingw-w64-install.exe(SHA1:590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918)

-%appdata%\ dibifu_8 \フォルダー内の実行可能ファイルを削除します(SHA1:E0BB415E858C379A859B8454BC9BA2370E239266)

-%temp%\フォルダーからy3_temp008.exeファイルを削除します(SHA1:3AF17CDEBFE52B7064A0D8337CAE91ABE9B7E4E3; C758F832935A30A865274AA683957B8CBC65DFDE)

-HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunからScdBcdレジストリエントリを削除します

調査の過程で、問題についてCNETに通知し、トロイの木馬化されたアプリケーションをサイトから迅速に削除して、さらなるマルウェアの拡散を防ぎました。

コンピューターが感染した疑いがある場合は、ファイルを自動的に削除する最新のウイルス対策ソリューションをインストールしてください。 クリップボードの内容のなりすましに対する最も効果的な保護手段は、トランザクション中のアドレスの二重チェックです。

侵害インジケータ

トロイの木馬アプリケーション:

win32diskimager.exe 0B1F49656DC5E4097441B04731DDDD02D4617566 MSIL / TrojanDropper.Agent.DQJトロイの木馬

codeblocks.exe 7242AE29D2B5678C1429F57176DDEBA2679EF6EB MSIL / ClipBanker.EYトロイの木馬

mingw-w64-install.exe 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918 MSIL / TrojanDropper.Agent.DQJトロイの木馬

ClipBankers:

mingw-w64ペイロード#1 BE33BDFD9151D0BC897EE0739F1137A32E4437D9 Win32 / ClipBanker.DYトロイの木馬

mingw-w64ペイロード#1 2EABFFA385080A231156420F9F663DC237A9843B Win32 / ClipBanker.DYトロイの木馬

mingw-w64ペイロード#1 7B1E9A6E8AF6D24D13F6C561399584BFBAF6A2B5 Win32 / ClipBanker.DYトロイの木馬

codeblocks.exeペイロードE65AE5D0CE1F675962031F16A978F582CC67D3D5 MSIL / ClipBanker.ABトロイの木馬

win32diskimager.exeペイロードE0BB415E858C379A859B8454BC9BA2370E239266 MSIL / ClipBanker.DFトロイの木馬

URLアドレス:

MinGW-w64: download.cnet.com/MinGW-w64/3000-2069_4-77411782.html

Win32ディスクイメージャー: download.cnet.com/Win32-Disk-Imager/3000-2242_4-76554991.html

CodeBlocks: download.cnet.com/Code-Blocks/3000-2212_4-10516243.html