シリーズの最初の部分

シリーズの後半

用語集

このシリーズでは、次の略語と略語が使用されます。

- PKI ( 公開鍵インフラストラクチャ )-秘密鍵と公開鍵に基づく暗号化タスクをサポートするために一緒に使用される、公開鍵インフラストラクチャ、一連のツール(技術、材料、人間など)、分散サービスおよびコンポーネント。 略語PKIは一般的ではないため、以下では、より馴染みのある英語の略語PKIが使用されます。

- X.509は、公開鍵インフラストラクチャおよび特権管理インフラストラクチャのITU-T標準です。

- CA ( 認証局 )-デジタル証明書を発行するサービス。 証明書は、公開鍵が所有者に属していることを確認する電子文書です。

- CRL ( 証明書失効リスト )-証明書失効リスト。 CAによって発行され、外部の理由により有効性が終了した失効した証明書のリストを含む署名付き電子文書。 失効した証明書ごとに、シリアル番号、失効の日付と時刻、および失効の理由(オプション)が示されます。 アプリケーションは、CRLを使用して、提示された証明書が有効であり、発行者によって取り消されていないことを確認できます。アプリケーションは、CRLを使用して、提示された証明書が有効であり、発行者によって取り消されていないことを確認できます。

- SSL ( Secure Sockets Layer )またはTLS ( Transport Layer Security )は、オープンネットワークを介したクライアントとサーバー間のデータ転送のセキュリティを保証する技術です。

- HTTPS ( HTTP / Secure )-セキュアHTTPは、SSLを使用する特殊なケースです。

- インターネットPKIは、オープンデータ送信チャネル上のX.509標準に基づいてデータ送信を保護するための単一の(統一された)メカニズムを提供する一連の標準、合意、手順、および実践です。

- CPS ( Certificate Practice Statement )は、公開鍵インフラストラクチャとデジタル証明書を管理するための手順を説明する文書です。

一般的な展開計画

証明書サービスを展開するには、次の機能を実行するWindows Server 2016を実行する4台のマシンが必要です。

- ドメインコントローラー -Active Directoryドメインの機能に必要です。

- Webサーバー -クライアントにCA証明書とフィードバックリストへのアクセスを提供します。

- ルートCA-ルートCAの機能を実行します。

- 下位CA-発行CAの機能を実行します。

PKIの展開は、上記の順序で各サーバーで段階的に行われます。 ドメインコントローラーの準備は、Active Directory、GPO、およびアカウントの機能を提供するために削減されます。

ドメインコントローラーの準備

PKIを展開する前に、Active Directoryドメインが動作していること、および必要なすべてのサーバー(つまり、Webサーバーと下位CA)がドメインに入力されていることを確認する必要があります。 また、必要なアカウントが準備されていること。 この段階では、Enterprise Admins権限を持つアカウントのみが必要です。

下位CAでの操作の多くは、構成名前付けコンテキストセクションに書き込まれるため、Enterprise Admins権限が必要です。 これがフォレストのルートドメインである場合、これらの操作にはDomain Adminsで十分です。

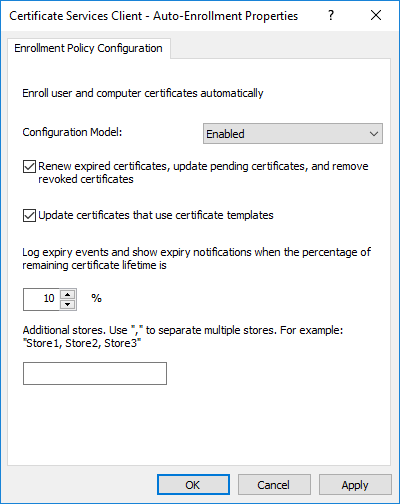

次のステップは、自動登録ポリシーを構成することです。 このポリシーは、証明書サービスの操作中に、クライアント上の有効期限が切れた証明書を自動的に発行および更新するために必要になります。 ポリシーは、コンピューターとユーザーの構成で構成されます。

- コンピューターの構成\ポリシー\ Windowsの設定\セキュリティの設定\公開キー基盤\証明書サービスクライアント-自動登録

- ユーザーの構成\ポリシー\ Windowsの設定\セキュリティの設定\公開キー基盤\証明書サービスクライアント-自動登録

次の図に示すように、両方のセクションのポリシーを構成する必要があります。

構成済みのグループポリシーオブジェクト(GPO)は、ドメインのルートにドッキングする必要があります。 この手順は、現在のActive Directoryフォレスト内のすべてのドメインで繰り返す必要があります。

次に、DNSサーバーにCDPという名前のCNAMEレコードを作成する必要があります。これは、Webサーバー(IIS)を指します。 この手順は、内部および外部(インターネット上のゾーンにサービスを提供する)DNSサーバーの両方で実行する必要があります。 PowerShellを使用してレコードを作成できます。

Add-DnsServerResourceRecord -CName -Name "cdp" -HostNameAlias "iis.contoso.com" -ZoneName "contoso.om"

Webサーバーのプロビジョニング

Webサーバーで、以下を実行する必要があります。IISをインストールし(まだインストールされていない場合)、共有フォルダーを作成し、このフォルダーを使用するようにWebサイトを構成します。

- IISをインストールする

次のコマンドを使用してIISをインストールできます。

Install-WindowsFeature -Name Web-Server, Web-WebServer -IncludeManagementTools

- PKIdataフォルダーの作成

構成テーブル(パート2を参照)によると、CA証明書と失効リストを保存するには、次のパスにPKIネットワーク名を持つ共有フォルダーが必要です。C:\ InetPub \ wwwroot \ PKIdata

New-Item -ItemType Directory -Path C:\InetPub\wwwroot -Name PKIdata -Force New-SmbShare -Path C:\inetpub\wwwroot\PKIdata -Name PKI -FullAccess everyone

その後、Cert Publishersグループに対して、このフォルダーへのNTFS書き込みアクセス許可を付与する必要があります。

- ウェブサイトの作成

ここで、「CDP」という名前と「cdp.contoso.com」というホスト名を持つ別のWebサイトを作成する必要があります。

New-Website -Name CDP -HostHeader cdp.contoso.com -PhysicalPath C:\inetpub\wwwroot\PKIdata New-WebVirtualDirectory -Site cdp -Name pki -PhysicalPath C:\inetpub\wwwroot\PKIdata

- Delta CRLサポートの有効化

このシナリオでは、発行CAはファイル名にプラス記号「+」を含むDelta CRLを公開します(たとえば、contoso-pica + .crl)。 既定では、IISは要求内のこの文字をメタ文字として扱い、クライアントがレビューリストをダウンロードできないようにします。 これを行うには、リクエスト内のプラス記号をリテラルとして扱うために、IIS設定でダブルエスケープを有効にします。

Import-Module -Name WebAdministration Set-WebConfigurationProperty -PSPath 'MACHINE/WEBROOT/APPHOST' -Filter /system.webServer/security/requestFiltering -name allowdoubleescaping -Value 'true'

ルートCAをインストールする

CAの実際のインストールには、いくつかの段階が含まれます。

- インストール前の構成ファイル(CAPolicy.inf)の準備。

- CAコンポーネントのインストール

- インストール後の構成の実行。

- インストールの検証。

ルートCAをインストールする前に、構成テーブルに再び戻る必要があります。

| パラメータ名 | パラメータ値 |

|---|---|

| CAサーバー | |

| CAクラス | スタンドアロンCA |

| CAの種類 | ルートルート |

| 証明書 | |

| 証明書名 | Contoso Labルート証明機関 |

| 追加の接尾辞 | OU = IT部門、O = Contoso Pharmaceuticals、C =米国 |

| キープロバイダー | RSA#Microsoftソフトウェアキーストレージプロバイダー |

| キーの長さ | 4096ビット |

| 署名アルゴリズム | SHA256 |

| 有効期限 | 15年 |

事前設定

コンポーネントのインストール中に(グラフィカルインターフェイス、コマンドライン、PowerShellのいずれでも)設定できない多くの設定には、予備の構成ファイルが必要です。 これらには通常、CA証明書拡張設定が含まれます。 たとえば、証明書ポリシー証明書の拡張子を構成するには、拡張子設定が構成されている予備構成ファイルを使用する必要があります。 Microsoft ADCSの場合、このファイルはCAPolicy.infファイルであり、次のパスに配置する必要があります:%windir%\ CAPolicy.inf。 このファイルの構文は、次の記事に記載されています: CA証明書の仕組み 。 ルートCA証明書に特定の設定や非標準の設定を行わないため、ここで予備の構成ファイルは必要ありません。

CAコンポーネントのインストール

まず、AD CSのインストールコンポーネントを追加する必要があります。

Install-WindowsFeature AD-Certificate, ADCS-Cert-Authority -IncludeManagementTools

その後、前の表を参照してインストールパラメーターを決定します。 テーブルデータに基づいて、 Install-AdcsCertificationAuthorityコマンドレットのパラメーターを設定します。

Install-AdcsCertificationAuthority -CACommonName "Contoso Lab Root Certification Authority" ` -CADistinguishedNameSuffix "OU=Division Of IT, O=Contoso Pharmaceuticals, C=US" ` -CAType StandaloneRootCA ` -CryptoProviderName "RSA#Microsoft Software Key Storage Provider" ` -KeyLength 4096 ` -HashAlgorithmName SHA256 ` -ValidityPeriod "years" ` -ValidityPeriodUnits 15 ` -DatabaseDirectory $(Join-Path $env:SystemRoot "System32\CertLog")

最終セットアップ

CAコンポーネントをインストールした後、CAの動作パラメーターを構成する必要があります。 構成する必要がある要素をもう一度考えてみましょう。

| パラメータ名 | パラメータ値 |

|---|---|

| CAサーバー | |

| 発行された証明書の有効性 | 15年 |

| CRT公開ポイント | 1)デフォルトで

2)C:\ CertData \ contoso-rca < CertificateName

> .crt 3)IIS:\ InetPub \ PKIdata \ contoso-rca < CertificateName

> .crt * |

| CRT配布ポイント | 1) cdp.contoso.com/pki/contoso-rca < CertificateName

> .crt |

| CRL発行ポイント | 1)デフォルトで

2)C:\ CertData \ contoso-rca < CRLNameSuffix

> .crt 3)IIS:\ InetPub \ PKIdata \ contoso-rca < CRLNameSuffix

> .crt * |

| CRL配布ポイント | 1) cdp.contoso.com/pki/contoso-rca < CRLNameSuffix

> .crt |

| 証明書 | |

| CRLの構成 | ベースCRL |

| ベースCRL | |

| 種類 | ベースCRL |

| 有効期限 | 6ヶ月 |

| 有効期限 | 1ヶ月 |

| 署名アルゴリズム | SHA256 |

| ADに公開 | いや |

構成スクリプト

CAの設定を構成するには、certutil.exeユーティリティを使用してBATCHスクリプトを使用します。

:::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :: Root CA post-installation script :: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :: (::) :: :: SET CrlLocal=C:\CertData\contoso-rca%%8.crl SET CDP=http://cdp.contoso.com/pki/contoso-rca%%8.crl SET AIA=http://cdp.contoso.com/pki/contoso-rca%%4.crt :: , . :: , CertEnroll Windows. md C:\CertData :: . certutil -setreg CA\CRLPublicationURLs "1:%windir%\system32\CertSrv\CertEnroll\%%3%%8.crl\n1:%CrlLocal%\n2:%CDP%" certutil -setreg CA\CACertPublicationURLs "1:%windir%\system32\CertSrv\CertEnroll\%%1_%%3%%4.crt\n2:%AIA%" :: , :: CertData ren %windir%\system32\CertSrv\CertEnroll\*.crt contoso-rca.crt copy %windir%\system32\CertSrv\CertEnroll\contoso-rca.crt C:\CertData :: certutil -setreg CA\ValidityPeriodUnits 15 certutil -setreg CA\ValidityPeriod "Years" :: certutil -setreg CA\CRLPeriodUnits 180 certutil -setreg CA\CRLPeriod "Days" certutil -setreg CA\CRLOverlapPeriod "Months" certutil -setreg CA\CRLOverlapUnits 1 :: ( Delta CRL) certutil -setreg CA\CRLDeltaPeriodUnits 0 :: - certutil -setreg ca\CRLFlags +CRLF_DISABLE_ROOT_CROSS_CERTS :: certutil –setreg ca\CRLFlags +CRLF_PUBLISH_EXPIRED_CERT_CRLS :: ** certutil -setreg CA\AuditFilter 127 :: , Windows Server 2016 . :: Windows Server 2016 SHA256. Certutil -setreg ca\csp\CNGHashAlgorithm SHA256 :: . net stop certsvc && net start certsvc :: . certutil -CRL

多くのチームには、より詳細な説明が必要です。 CRL配布ポイントと機関情報アクセス拡張機能を構成するコマンドには、特定の構文があります。 最初に、パブリケーションおよび配布パスは1行で示され、改行文字「\ n」で区切られます。 各パスは数字で始まり、コロン記号によってパス自体から分離されています。 パスの先頭にあるこの番号は、特定のパスの公開フラグのビットマスクを示しています。 CDPおよびAIA拡張の各ビットの意味を次の表に示します。

| MMCのチェックマーク名 | 数値 | MMCのチェックマーク名 | 数値 |

|---|---|---|---|

| この場所にCRLを公開します。 | 1 | 発行済みのAIA拡張機能に含める

証明書。 | 2 |

| 発行された証明書のCDP拡張機能に含めます。 | 2 | オンライン証明書ステータスに含めます。 プロトコル(OCSP)拡張。 | 32 |

| CRLに含めます。 クライアントはこれを使用して、Delta CRLの場所を見つけます。 | 4 | ||

| すべてのCRLに含めます。 手動で公開する場合、AD DSで公開する場所を指定します。 | 8 | ||

| Delta CRLをこの場所に公開します。 | 64 | ||

| 発行されたCRLのIDP拡張機能に含めます。 | 128 |

二重パーセント記号「%%」を持つ変数は、各パスに含まれています。 これらは、変数のタイプに基づいてパスを形成するときにCAが自動的に入力する変数です。

最初のパーセント記号はエスケープ文字として使用されるため、コマンドラインプロセッサは次のパーセント記号をリテラルとして解釈します。 実際、CMDコマンドプロセッサのパーセント記号はサービスシンボルです。 また、CAサーバーはパーセント記号を使用して、変数であることを示します。 シェル内の競合を排除するために、一連の2つのパーセント記号が使用されます。

次の表には、使用可能なすべての変数の説明と簡単な説明が含まれています。

| CDPおよびAIA拡張エディターの変数 | スクリプトの変数 | 使用場所 | 価値 |

|---|---|---|---|

< ServerDNSName

> | %1 | CDP / AIA | CAサーバーの完全なDNS名 |

< ServerShortName

> | %2 | CDP / AIA | 短い(NetBIOS)CAサーバー名 |

< CaName

> | %3 | CDP / AIA | CA名(証明書のCN属性) |

< CertificateName

> | %4 | アイア | CA証明書のインデックス。 CA証明書を更新する場合にのみ使用されます。 |

< ConfigurationContainer

> | %6 | CDP / AIA | Active Directoryの構成名前付けコンテキストへのパス |

< CATruncatedName

> | %7 | CDP / AIA | CA証明書の短縮された(サニタイズされた)名前。 一般的に、CAのフルネームと一致します |

< CRLNameSuffix

> | %8 | CDP | このCRLが署名されたCAキーのインデックス。 CAのキーペアを更新するときに使用されます。 |

< DeltaCRLAllowed

> | %9 | CDP | Delta CRLの接尾辞(「+」記号)を追加します。 |

< CDPObjectClass

> | %10 | CDP | Active Directoryのオブジェクトクラス |

< CAObjectClass

> | %11 | CDP / AIA | Active Directoryのオブジェクトクラス |

特別な注意がチームに値します。これには、CAサーバーでの操作の監査が含まれ、これはSecurity.evtx syslogに記録されます。 これらには、サービスの開始/停止、リクエストの送信、証明書の発行または拒否、失効リストの発行など、すべての基本的な操作が含まれます。 この行は、CAのほとんどすべてのインストール後スクリプトにあり、インターネット上の同様の記事にあります。 そして実際には、その作業のメカニズムの詳細な説明を気にする人はいません。彼らは単にそれを記事から記事にコピーするだけです。

CA監査を実施する特性は、CAに監査フラグを設定することが必要ですが、十分な条件ではないということです。 監査メカニズムは、Security.evtxジャーナルへのイベントの登録に基づいています。これは、グループポリシーのオブジェクトアクセスの監査ポリシーの構成に依存しています。 つまり グループポリシーを設定しないと、監査は行われません。

経験豊富な管理者は、Audit Object Accessを含めると何が起こるかを知っています-他のOSコンポーネントからジャーナルエントリを作成する雪崩。 たとえば、ファイルシステムアクセス、レジストリアクセス、インストールされている他の役割などの監査。 その結果、ジャーナルは1〜2日で文字通り失敗するまでになります。 したがって、監査を効果的に使用するには、たとえば、対象のイベントにサブスクリプション機能を使用するなど、不要なイベントを除外する手段が必要です。 誰もそれを読んで効果的に分析できない場合、監査には意味がありません。 しかし、このトピックはすでにこの記事の範囲外です。

その他の設定

ルートCAをインストールして構成した後、すべてがスムーズに行われたことを確認します。

- 証明機関MMCスナップイン(certsrv.msc)を開き、サービスが実行されていることを確認します。

- CAノードのプロパティを選択し、期待される値と一致する証明書フィールドを確認します。

- システムドライブのルートにあるCertDataフォルダーを見つけ、そこに証明書と失効リストの2つのファイルがあることを確認します。 レビューリストのフィールドが期待どおりであることを確認します。

すべてが正常であれば、C:\ CertDataフォルダーの内容をPKIDataフォルダーのIISサーバーにコピーします。 ルートCA証明書は、PKIを使用するすべてのデバイスに既にインポートできます。

ドメインクライアントの証明書をインポートするには、Active Directoryにアップロードするだけで、クライアントのグループポリシーを更新した後、証明書はフォレスト全体のローカル証明書ストアにインストールされます。 証明書をADに公開するには、次のコマンドを実行します。

Certutil -f -dspublish path\contoso-rca.crt RootCA

ワークグループおよびモバイルデバイスのクライアントに証明書をインストールするには、使用可能な他のツールを使用する必要があります。 たとえば、System Center Configuration Managerまたはモバイルデバイス管理。 適切なツールがない場合は、certutil.exeユーティリティを使用してコンピューターに証明書をコピーしてインストールできます。 ローカル証明書ストアに証明書をインストールするには、次のコマンドを実行します。

Certutil -f -addstore Root path\contoso-rca.crt

発行CAのインストール

ルートCAと同様に、発行CAのインストールには4つの手順が必要です。

- インストール前の構成ファイル(CAPolicy.inf)の準備。

- CAコンポーネントのインストール

- インストール後の構成の実行。

- インストールと構成を確認します。

プリセット構成

ルートCAのインストール前の構成ファイルが必要ない場合は、発行CAに必要です。 その中で、CA証明書の証明書ポリシーと基本制約拡張を構成します。 政治家のすべてが明確な場合、基本制約拡張では、発行元CAから他のCAへの証明書の発行を禁止します。これは、2レベルの階層があり、新しいレベルを追加すると構造が複雑になり、クライアントが証明書を検証する時間が長くなるためです。 また、Active Directoryから発行されたテンプレートのリストへのテンプレートの自動ロードをオフにします。 デフォルトでは、CAサーバーは発行用の証明書テンプレートのセットをアップロードします。 これは2つの理由で有害です。

- ドメインコントローラは、ほぼ瞬時にフォレスト内のCAの出現を検出し、自動発行ポリシーが無効になっている場合でも、それ自体が証明書を要求します。

- 管理者は、組織で使用するテンプレートを決定する必要があります。

したがって、発行するテンプレートのリストが空になるようにCAを構成します。 これはCAPolicy.infを介してのみ実行できます。 私たちの場合、次の内容になります。

; INI [Version] Signature= "$Windows NT$" ; , . ; AllIssuancePolicies. [PolicyStatementExtension] Policies = AllIssuancePolicy ; . Certificate Practice ; Statement (CPS) [AllIssuancePolicy] URL = http://cdp.contoso.com/pki/contoso-cps.html OID = 2.5.29.32.0 [BasicConstraintsExtension] IsCA = True PathLegth = 0 IsCritical = True ; [certsrv_server] ; LoadDefaultTemplates = 0

CAをインストールする前に、CAPolicy.infという名前のファイルをWindowsシステムフォルダーにコピーする必要があります。

CAコンポーネントのインストール

まず、AD CSのインストールコンポーネントを追加する必要があります。

Install-WindowsFeature AD-Certificate, ADCS-Cert-Authority -IncludeManagementTools

その後、インストールテーブルを見て、インストールパラメータを決定します。

| パラメータ名 | パラメータ値 |

|---|---|

| CAサーバー | |

| CAクラス | エンタープライズCA |

| CAの種類 | 従属CA |

| テンプレートの自動読み込み | いや |

| 証明書 | |

| 証明書名 | Contoso Lab発行認証局 |

| 追加の接尾辞 | OU = IT部門、O = Contoso Pharmaceuticals、C =米国 |

| キープロバイダー | RSA#Microsoftソフトウェアキーストレージプロバイダー |

| キーの長さ | 4096ビット |

| 署名アルゴリズム | SHA256 |

| 有効期限 | 15年(上位CAにより決定) |

| 引き渡しポリシー | 1)名前:すべての発行ポリシー

OID = 2.5.29.32.0 URL = http://cdp.contoso.com/pki/contoso-cps.html |

| 基本的な制約 | isCA = True(証明書タイプ-CA証明書)

PathLength = 0(現在のCAの下の他の中間CAの作成は禁止されています)。 |

Install-AdcsCertificationAuthority -CACommonName "Contoso Lab Issuing Certification authority" ` -CADistinguishedNameSuffix "OU=Division Of IT, O=Contoso Pharmaceuticals, C=US" ` -CAType EnterpriseSubordinateCa ` -CryptoProviderName "RSA#Microsoft Software Key Storage Provider" ` -KeyLength 4096 ` -HashAlgorithmName SHA256

このコマンドの実行後、CAのインストールが完了していないことを示すメッセージが表示されます。完了するには、生成された要求(システムディスクのルートにある)を上位CAに送信し、署名済み証明書を受信する必要があります。 したがって、システムドライブのルートで拡張子「.req」を持つファイルを見つけて、ルートCAにコピーし、ルートCAで次のコマンドを実行します。

# . certreq -submit 'C:\CA-01.contoso.com_Contoso Lab Issuing Certification authority.req' # . # 2 certutil -resubmit 2 # . # , certreq -retrieve 2 C:\subca.crt

結果のファイル(subca.crt)を発行元CAにコピーし直して、インストールを完了する必要があります。

certutil -installcert c:\subca.crt net start certsvc

発行された証明書をCAにインストールし、証明書サービスを開始します。 インストールが正常に完了したら、証明機関MMCスナップイン(certsrv.msc)を実行して、証明書が正常にインストールされ、CAが動作していることを確認できます。 これで、インストール後の構成が決まりました。

最終セットアップ

ルートCAとの類推により、発行元CAにいくつかのパラメーターを構成する必要があります。 これを行うには、certutil.exeユーティリティを使用してBATCHスクリプトを再度作成します。 しかし、まず最初に、インストールテーブルを見て、設定する必要があるパラメーターを見つけましょう。

同様の表が発行元CA向けにコンパイルされています。

| パラメータ名 | パラメータ値 |

|---|---|

| CAサーバー | |

| 発行された証明書の有効性 | 最大:5年(残りは証明書テンプレートによって制御されます) |

| AD(コンテナ)に公開する | アイア

NTAuthCertificates |

| CRLの構成 | ベースCRL

デルタCRL |

| CRT公開ポイント | 1)デフォルトで

2)\\ IIS \ PKI \ contoso-pica < CertificateName

> .crt |

| CRT配布ポイント | 1) cdp.contoso.com/pki/contoso-pica < CertificateName

> .crt |

| CRL発行ポイント | 1)デフォルトで

2)\\ IIS \ PKI \ contoso-pica < CRLNameSuffix

> < DeltaCRLAllowed

> DeltaCRLAllowed

|

| CRL配布ポイント | 1) cdp.contoso.com/pki/contoso-pica < CRLNameSuffix

> < DeltaCRLAllowed

> DeltaCRLAllowed

|

| ベースCRL | |

| 種類 | ベースCRL |

| 有効期限 | 1週間 |

| 有効期限 | デフォルトで |

| 署名アルゴリズム | SHA256 |

| ADに公開 | いや |

| デルタCRL | |

| 種類 | デルタCRL |

| 有効期限 | 1日 |

| 有効期限 | デフォルトで |

| 署名アルゴリズム | SHA256 |

| ADに公開 | いや |

:::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :: Issuing CA post-installation script :: :::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::::: :: (::) :: :: SET CrlLocal=\\IIS\PKI\contoso-pica%%8%%9.crl SET CDP=http://cdp.contoso.com/pki/contoso-pica%%8%%9.crl SET AIA=http://cdp.contoso.com/pki/contoso-pica%%4.crt :: . certutil -setreg CA\CRLPublicationURLs "1:%windir%\system32\CertSrv\CertEnroll\%%3%%8%%9.crl\n65:%CrlLocal%\n6:%CDP%" certutil -setreg CA\CACertPublicationURLs "1:%windir%\system32\CertSrv\CertEnroll\%%1_%%3%%4.crt\n2:%AIA%" :: , :: ren %windir%\system32\CertSrv\CertEnroll\*.crt contoso-pica.crt copy %windir%\system32\CertSrv\CertEnroll\contoso-pica.crt \\IIS\PKI :: certutil -setreg CA\ValidityPeriodUnits 5 certutil -setreg CA\ValidityPeriod "Years" :: :: CRL certutil -setreg CA\CRLPeriodUnits 1 certutil -setreg CA\CRLPeriod "weeks" :: Delta CRL certutil -setreg CA\CRLDeltaPeriodUnits 1 certutil -setreg CA\CRLDeltaPeriod "days" :: ** certutil -setreg CA\AuditFilter 127 :: Certificate Policies certutil -setreg Policy\EnableRequestExtensionList +"2.5.29.32" :: OcspRevNoCheck, :: (Online Responder OCSP ) certutil -v -setreg policy\editflags +EDITF_ENABLEOCSPREVNOCHECK :: , Windows Server 2016 . :: Windows Server 2016 SHA256. Certutil -setreg ca\csp\CNGHashAlgorithm SHA256 :: . net stop certsvc && net start certsvc :: . certutil -CRL

, CRLDistribution Points, ( Delta CRL) %9 .

, PKI IIS, .

, , :

- Certification Authorities MMC (certsrv.msc), ,

- , .

- PKI ( IIS) , ( ) ( , ). , .

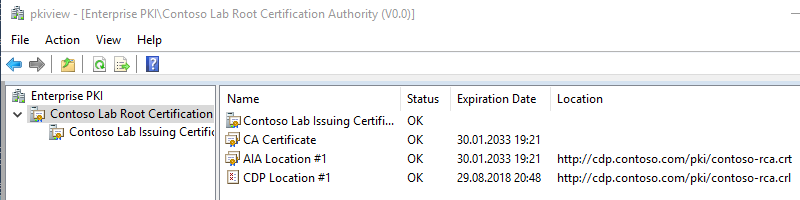

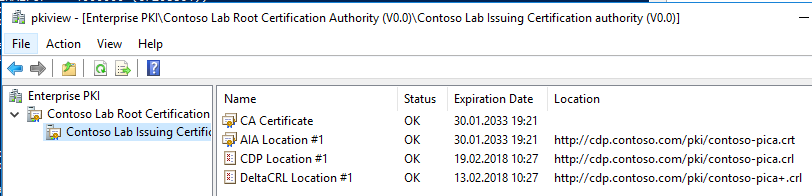

, . ( , , ) Enterprise PKI Health (pkiview.msc). . . , . :

:

Enterprise PKI Health , , PKI .

推奨事項

, , , . , , PKI.

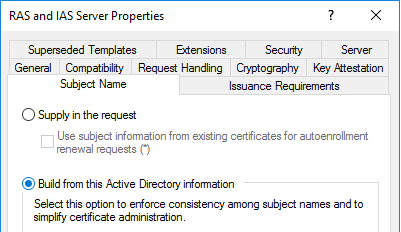

, Active Directory . Certificate Templates MMC (certtmpl.msc). :

, . , Duplicate Template . , . , Contoso Web Server, Contoso Smart Card Logon . .

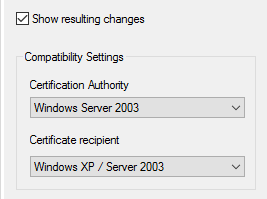

Windows Server 2012, . :

(, Windows 7 ), . , CNG (Cryptography Next Generation), , . , Windows Server 2003/Windows XP, . , , .NET, System Center, (AD FS) .. ( ).

, .NET, CryptoAPI. , , IIS, Remote Desktop Services.

Subject Subject Alternative Names

Subject Subject Alternative Names: . , Subject Name.

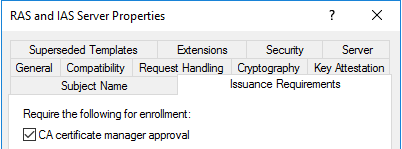

( ), , . (, -) . . , Issuance Requirements «CA certificate manager approval».

, . , Active Directory. . , Pending Requests , . つまり , . .

Active Directory configuration naming context, . . .

. , .

:

- ;

- ;

- ;

- ( ).

, , ?

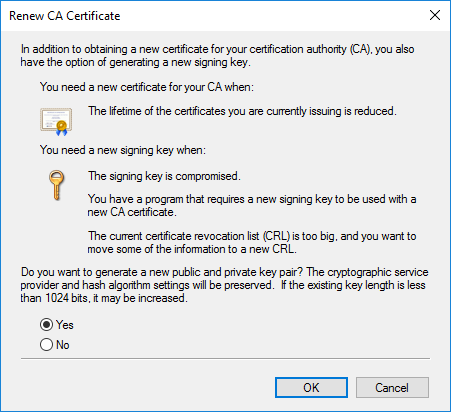

. 15 , 5 (. ). , 10 . , .

. , , . , .

: :

Microsoft . , , . . . Microsoft . :

- Certificate validation fails when a certificate has multiple trusted certification paths to root CAs .

- «0x80092013, CRYPT_E_REVOCATION_OFFLINEA» error message when you try to verify a certificate that has multiple chains in Windows Server 2008 or in Windows Vista.

.

. , .

Microsoft Active Directory Certificate Services :

- Certification Authority MMC (certsrv.msc);

- certutil.exe -backup.

. . . :

HKLM\System\CurrentControlSet\Services\CertSvc

. REG .

, :

- ;

- ;

- ;

- ;

- .

, .

著者について

— PowerShell Public Key Infrastructure, Microsoft MVP: Cloud and Datacenter Management 2009 PowerShell PKI. 9 PKI . PKI PowerShell .

— PowerShell Public Key Infrastructure, Microsoft MVP: Cloud and Datacenter Management 2009 PowerShell PKI. 9 PKI . PKI PowerShell .