みなさんこんにちは!

多くの場合、組織ではあらゆる種類のプロキシ、プロキシをソフトウェアゲートウェイの一部として使用するか、独立したクラシックバージョンのsquid +ログアナライザーなどを使用します。

IdecoとIKSのソリューションを実装しようとしましたが、最終的にはsquidに落ち着きました。 カットの下で、パスの歴史と古き良きイカの設定に関する技術情報。

おそらく、2018年にhabrでsquidを設定することに関する記事を見るのは確かに奇妙であるという事実から始めますが、それでも、現在でも、有料製品は、美しいインターフェースを備えた有料製品の根底にあるオープンソースソフトウェアよりも劣る場合があります。

それはすべて、管理者がインターネット課金を購入する余裕があることを明確にしたという事実から始まりました。

要件は、Windows ADへの統合、ADからの完全なユーザー管理、スピードシェーパー、コンテンツタイプ、サイトリストによるフィルタリング、ネットワーク全体からローカル企業リソースへのアクセスを許可する機能です。

会社のネットワークには550台を超えるコンピューターがあります。 それらのほとんどは、内部リソースにアクセスする必要があります。

仮想環境、Hyper-vコア仮想化サーバーですべてが展開されていました-間違った選択です。記事の最後で理由を説明します。

出場者の選択について少し説明します。UserGate私はITで働き始めたときから覚えています。古いメモリのために、Windowsアプリケーションはデフォルトでは適切ではありません。

Internet Control Server(IKS)-テストになりました。 10回のうち2回しか正しくロードできず、その優れた不安定性がさらに進んだことに注目しました。 ところで、私は開発者のユーモアに注意するしかありませんが、開発者は知っているでしょう! 製品は開発中で、すでに問題はないかもしれませんが、問題は解決されています。

Ideco-私はそれが素晴らしいソリューションであると言っていましたが、機能にはインターネット請求だけでなく、すべての利点を備えた本格的なゲートウェイが含まれています。 それでも、彼は完全なテストに合格し、乗り越えられない2つの障害が生じました。

1.ネットワーク全体の特定のリソースまたはドメインのすべてのユーザーにアクセスを許可することはできません。デフォルトでは、ライセンスを必要とするユーザーをカウントしません。

1.1-ポイント1は、かなりの価格を意味します。 社内にはかなりの数のコンピューターがあり、内部Webサービスに接続する必要があり、インターネットにアクセスする必要はありません。内部リソースを使用するためのライセンスを購入する予定も、インターネットを配信するサーバー用の動物園を設定する予定もありません。

2.コンピューターの IPアドレスは、プロキシで最初に認証されたユーザーの名前に厳密に関連付けられているため、従業員を変更するときは管理が必要でした。 手動モードでバインドを削除するパネル。もちろん、ADを介してすべてを管理する要件を満たしていません。

ちなみに、idecoゲートウェイは、ADにバインドせずに、最大40ユーザーまで無料バージョンで利用できます。 IDECO SELECTAも登場したか、そのリリースに気付かなかったか、すべてのテスト後にリリースされました。

すべてのステップが終了した後、私たち自身でsquidですべてを行うことが決定されましたが、技術的な要件に合わせて調整されました。

まず、ネットワーク上に正しい完全なマニュアルはなく、いくつかの部分がありますが、すべての指示は新しいsquidリリースによって無効にされました。

私たちはubuntuサーバーを使用しているため、次の情報はこのOSに関連しており、他のOSとは大きく異なる可能性があります。

コマンドラインのすべてをsudoの下から実行する必要があります。その後、各コマンドにsudoを追加しません。

OS ubuntuサーバー16.04の構成:

apt-get update apt-get upgrade apt-get install mc g++ libecap3-dev libdb-dev libldap2-dev libpam0g-dev libldb-dev libsasl2-dev libkrb5-dev gcc libssl-dev krb5-user libpam-krb5 libkrb5-3 libsasl2-modules-gssapi-mit linux-virtual-lts-xenial linux-tools-virtual-lts-xenial linux-cloud-tools-virtual-lts-xenial linux-image-virtual linux-tools-virtual linux-cloud-tools-virtual squid3

なぜなら Hyper-v仮想化を使用してから、必要なパッケージをインストールしました。

サイトのサイトからイカをダウンロードします。この投稿ではバージョン3.5.26を解析します。他のバージョンではおそらく無関係です。 DockerのUPDは、3.5.28の通常のフライトを構成しました。

wget http://www.squid-cache.org/Versions/v3/3.5/squid-3.5.26.tar.gz

自宅またはその他のディレクトリに解凍します。

tar xzf squid-3.5.26.tar.gz cd /home/squid-3.5.26/

chmod +x configure

必要なパッケージを示します。不要なパッケージを削除するか、何かを追加します。 誰かにとっては余分なものがたくさんあるようです。 インストールされているsquidのバージョンからリストを取得すると、追加のパッケージが追加されます。

./configure '--enable-ssl' '--with-openssl=/usr/lib/ssl/' '--disable-ipv6' '--enable-ssl-crtd' '--build=x86_64-linux-gnu' '--prefix=/usr' '--includedir=${prefix}/include' '--mandir=${prefix}/share/man' '--infodir=${prefix}/share/info' '--sysconfdir=/etc' '--localstatedir=/var' '--libexecdir=${prefix}/lib/squid3' '--srcdir=.' '--disable-maintainer-mode' '--disable-dependency-tracking' '--disable-silent-rules' 'BUILDCXXFLAGS=-g -O2 -fPIE -fstack-protector-strong -Wformat -Werror=format-security -Wl,-Bsymbolic-functions -fPIE -pie -Wl,-z,relro -Wl,-z,now' '--datadir=/usr/share/squid' '--sysconfdir=/etc/squid' '--libexecdir=/usr/lib/squid' '--mandir=/usr/share/man' '--enable-inline' '--disable-arch-native' '--enable-async-io=8' '--enable-storeio=ufs,aufs,diskd,rock' '--enable-removal-policies=lru,heap' '--enable-delay-pools' '--enable-cache-digests' '--enable-icap-client' '--enable-follow-x-forwarded-for' '--enable-auth-basic=DB,fake,getpwnam,LDAP,NCSA,NIS,PAM,POP3,RADIUS,SASL,SMB' '--enable-auth-digest=file,LDAP' '--enable-auth-negotiate=kerberos,wrapper' '--enable-auth-ntlm=fake,smb_lm' '--enable-external-acl-helpers=file_userip,kerberos_ldap_group,LDAP_group,session,SQL_session,unix_group,wbinfo_group' '--enable-url-rewrite-helpers=fake' '--enable-eui' '--enable-esi' '--enable-icmp' '--enable-zph-qos' '--enable-ecap' '--disable-translation' '--with-swapdir=/var/spool/squid' '--with-logdir=/var/log/squid' '--with-pidfile=/var/run/squid.pid' '--with-filedescriptors=65536' '--with-large-files' '--with-default-user=proxy' '--enable-build-info=Ubuntu linux' '--enable-linux-netfilter' 'build_alias=x86_64-linux-gnu' 'CFLAGS=-g -O2 -fPIE -fstack-protector-strong -Wformat -Werror=format-security -Wall' 'LDFLAGS=-Wl,-Bsymbolic-functions -fPIE -pie -Wl,-z,relro -Wl,-z,now' 'CPPFLAGS=-Wdate-time -D_FORTIFY_SOURCE=2' 'CXXFLAGS=-g -O2 -fPIE -fstack-protector-strong -Wformat -Werror=format-security' make make install

--with-openssl = / usr / lib / ssl /-opensslへのパスを指定します。ubuntuサーバーのデフォルトパスが指定されます。

--disable-ipv6-ipv6をオフにします-以下の理由をお読みください。

--enable-ssl-crtd-これは、バンプ用のSSL証明書を生成するバンドル用です。

依存関係がある可能性があるため、インストールする必要があります。

デフォルトでは、すべてが/ etc / squid /にインストールされます

SSL証明書用に/ etc / squid内にフォルダーを作成します。

mkdir /etc/squid/ssl/private

証明書を作成します。

ディレクトリに移動します

cd mkdir /etc/squid/ssl/private

キーを作成する

openssl genrsa -aes256 -out private.pem 2048

証明書を作成する

openssl req -x509 -sha256 -nodes -days 3650 -newkey rsa:2048 -keyout private.pem -out public.pem

証明書をブラウザーに適した形式に変換する

openssl x509 -outform der -in public.pem -out squid3domainlocal.der

証明書データベースを作成します。

/usr/lib/squid/ssl_crtd -c -s /etc/squid/ssl/ssl_db/

アクセスを割り当てる:

chown root:proxy -R /etc/squid/ssl chmod 640 -R /etc/squid/ssl/private chmod 660 -R /etc/squid/ssl/ssl_db

プロキシサーバーの名前と証明書の作成時に指定された名前は同じである必要があることに注意してください。 形式はsquid3.domain.localです。

グループポリシーを使用してsquid3domainlocal.derを取得するか、信頼できる証明機関に手動で入力しました。 ブラウザのプロキシサーバーは、ipではなく、コンピューターのフルネーム(squid3.domain.localなど)を示します。

ドメインに普通のユーザーを作成し、squid3にします。

Kerberosを介して認証を渡すには、プリンシパルHTTP/squid3.DOMAIN.LOCAL@DOMAIN.LOCALのsquid3ユーザーのキータブが必要です。ネット広告を介したドメインへの標準ログインで、keytab /etc/krb5.keytabが作成されますが、httpとhostではないプリンシパルを示します。 Webブラウザを介してユーザーを認証することを不可能にするもの。 keytabを/etc/krb5.keytabに配置し、マシン自体をドメインに入力すると、keytabに新しいプリンシパルが追加されるだけですが、sambaパッケージをインストールしてマシンをドメインに入力する必要がないことに注意してください。ユーザー。

次に、ドメインコントローラーに移動して、簡単なコマンドを実行します。

ktpass -princ HTTP/squid3.DOMAIN.LOCAL@DOMAIN.LOCAL mapuser squid3@DOMAIN.LOCAL -crypto AES128-SHA1 -pass XXXXXXXXXXXXXX -ptype KRB5_NT_PRINCIPAL -out c:\krb5.keytab

受信したファイルをプロキシサーバーに転送してから、便利な場所に配置し、/ etc / krb5.keytabを選択します。

Webサイト、統計、または会社の内部ポータルに対しても承認を行う場合は、グループを作成し、そこにプロキシおよびwww-dataユーザーを含める必要があります。

グループを作成します。

groupadd allowreadkeytab

グループに必要なユーザーを追加します。

adduser proxy allowreadkeytab adduser www-data allowreadkeytab

所有者をkrb5.keytabに割り当てる

chown root:allowreadkeytab /etc/krb5.keytab

追加のサービスへのアクセス権を付与する必要がない場合、グループを作成せず、単に所有者と権利を設定します。

chown root:proxy /etc/krb5.keytab

アクセスを割り当てる:

chmod 640 /etc/krb5.keytab

取得するもの:

-rw-r----- 1 root allowreadkeytab /etc/krb5.keytab

または

-rw-r----- 1 root proxy /etc/krb5.keytab

ルートの読み取りと書き込み、allowreadkeytabの読み取りのみ、残りのアクセスは禁止。

krb5.confを構成する

mcedit /etc/krb5.conf

krb5.conf

[libdefaults] krb4_config = /etc/krb.conf krb4_realms = /etc/krb.realms kdc_timesync = 1 ccache_type = 4 forwardable = true proxiable = true default_tgs_enctypes = aes256-cts-hmac-sha1-96 rc4-hmac des-cbc-crc des-cbc-md5 default_tkt_enctypes = aes256-cts-hmac-sha1-96 rc4-hmac des-cbc-crc des-cbc-md5 permitted_enctypes = aes256-cts-hmac-sha1-96 rc4-hmac des-cbc-crc des-cbc-md5 default_keytab_name = FILE:/etc/krb5.keytab v4_instance_resolve = false v4_name_convert = { host = { rcmd = host ftp = ftp } plain = { something = something-else } } fcc-mit-ticketflags = true [realms] DOMAIN.LOCAL = { kdc = DC1.DOMAIN.LOCAL kdc = DC2.DOMAIN.LOCAL admin_server = DC1.DOMAIN.LOCAL admin_server = DC2.DOMAIN.LOCAL default_domain = DOMAIN.LOCAL } [domain_realm] .domain.local = domain.LOCAL domain.local = domain.LOCAL [login] krb4_convert = true krb4_get_tickets = false

保存します。

squid.confの下にはすべてのaclとすべてのルールが含まれるわけではないことに注意してください。構成の例は1つだけで、aclの完全な構成とサイトへのアクセスリストなどがあります。 大きすぎます。 次の構成は、ニーズに合わせて変更が必要と見なすことができます。

squidの構成に進みます。

mcedit /etc/squid/squid.conf acl SSL_ports port 443 acl Safe_ports port 80 acl Safe_ports port 21 acl purge method PURGE acl CONNECT method CONNECT http_access allow purge localhost http_access deny purge http_access deny CONNECT !SSL_ports

これは重要なポイントです。接続を直接「コンピューター」に上げるサイトがあり、ユーザー認証は実行されません。 その結果、接続がブロックされます。 この問題を回避するには、特定のIPに特定のサイトへのアクセス権を付与します。

!!! 重要な注意!!! ルールは、認証basic、ntlm、kerberosなどのルールの上に配置する必要があります。

acl authip src "/etc/squid/pools/ip.txt" acl domainautip dstdomain "/etc/squid/exceptions/domain.txt" http_access allow authip domainautip http_reply_access allow authip domainautip

ACLを定義します。

→ ドキュメント

コンテンツのタイプを決定するACL:

acl application_mime rep_mime_type application / octet-stream

acl video_mime rep_mime_type "/etc/squid/ban/mime_type_video.txt"

mime_type_video.txt

ビデオ/ mpeg

ビデオ/ mp4

ビデオ/ ogg

ビデオ/クイックタイム

ビデオ/ webm

ビデオ/ x-ms-wmv

ビデオ/ x-flv

ビデオ/ 3gpp

ビデオ/ 3gpp2

ビデオ/ avi

ビデオ/ msvideo

ビデオ/ x-msvideo

ビデオ/ x-dv

ビデオ/ dl

ビデオ/ x-dl

ビデオ/ vnd.rn-realvideo

ビデオ/ mp4

ビデオ/ ogg

ビデオ/クイックタイム

ビデオ/ webm

ビデオ/ x-ms-wmv

ビデオ/ x-flv

ビデオ/ 3gpp

ビデオ/ 3gpp2

ビデオ/ avi

ビデオ/ msvideo

ビデオ/ x-msvideo

ビデオ/ x-dv

ビデオ/ dl

ビデオ/ x-dl

ビデオ/ vnd.rn-realvideo

一部のコンテンツをURLでフィルタリングすることもできます。そのために、aclを作成します。

acl blockextention urlpath_regex -i "/etc/squid/ban/blockextention.txt"

blockextention.txt

\ .snapshot $

\ .windows $

\ .mac $

\ .zfs $

\ .action $

\ .apk $

\ .app $

\ .bat $

\ .bin $

\ .cmd $

\ .com $

\ .command $

\ .cpl $

\ .csh $

\ .exe $

\ .gadget $

\ .inf1 $

\ .ins $

\ .inx $

\ .ipa $

\ .isu $

\ .job $

\ .ksh $

\ .msc $

\ .msi $

\ .msp $

\ .mst $

\ .osx $

\ .out $

\ .paf $

\ .reg $

\ .rgs $

\ .run $

\ .sct $

\ .sh $

\ .shb $

\ .shs $

\ .u3p $

\ .vb $

\ .vbe $

\ .vbs $

\ .vbscript $

\ .workflow $

\ .ws $

\ .wsf $

\ .bin $

\ .inf $

\ .com $

\ .cpp $

\ .msu $

\ .pif $

\ .7z $

\ .ace $

\ .arj $

\ .cab $

\ .cbr $

\ .deb $

\ .gz $

\ .gzip $

\ .jar $

\ .one $

\ .pak $

\ .ppt $

\ .rpm $

\ .sib $

\ .sis $

\ .sisx $

\ .sit $

\ .sitx $

\ .spl $

\ .tar $

\ .tar-gz $

\ .tgz $

\ .xar $

\ .zipx $

\ .asf $

\ .asm $

\ .c $

\ .cfm $

\ .cgi $

\ .class $

\ .cpp $

\ .cs $

\ .dot $

\ .dtd $

\ .fla $

\ .ged $

\ .gv $

\ .h $

\ .icl $

\ .java $

\ .jse $

\ .kml $

\ .lua $

\ .m $

\ .mb $

\ .mdf $

\ .mod $

\ .obj $

\ .pkg $

\ .pl $

\ .po $

\ .pot $

\ .ps1 $

\ .pub $

\ .py $

\ .rss $

\ .sln $

\ .so $

\ .sql $

\ .ts $

\ .vc4 $

\ .vcproj $

\ .vc4 $

\ .vcproj $

\ .vcxproj $

\ .wsc $

\ .xcodeproj $

\ .xsd $

\ .torrent $

\ .windows $

\ .mac $

\ .zfs $

\ .action $

\ .apk $

\ .app $

\ .bat $

\ .bin $

\ .cmd $

\ .com $

\ .command $

\ .cpl $

\ .csh $

\ .exe $

\ .gadget $

\ .inf1 $

\ .ins $

\ .inx $

\ .ipa $

\ .isu $

\ .job $

\ .ksh $

\ .msc $

\ .msi $

\ .msp $

\ .mst $

\ .osx $

\ .out $

\ .paf $

\ .reg $

\ .rgs $

\ .run $

\ .sct $

\ .sh $

\ .shb $

\ .shs $

\ .u3p $

\ .vb $

\ .vbe $

\ .vbs $

\ .vbscript $

\ .workflow $

\ .ws $

\ .wsf $

\ .bin $

\ .inf $

\ .com $

\ .cpp $

\ .msu $

\ .pif $

\ .7z $

\ .ace $

\ .arj $

\ .cab $

\ .cbr $

\ .deb $

\ .gz $

\ .gzip $

\ .jar $

\ .one $

\ .pak $

\ .ppt $

\ .rpm $

\ .sib $

\ .sis $

\ .sisx $

\ .sit $

\ .sitx $

\ .spl $

\ .tar $

\ .tar-gz $

\ .tgz $

\ .xar $

\ .zipx $

\ .asf $

\ .asm $

\ .c $

\ .cfm $

\ .cgi $

\ .class $

\ .cpp $

\ .cs $

\ .dot $

\ .dtd $

\ .fla $

\ .ged $

\ .gv $

\ .h $

\ .icl $

\ .java $

\ .jse $

\ .kml $

\ .lua $

\ .m $

\ .mb $

\ .mdf $

\ .mod $

\ .obj $

\ .pkg $

\ .pl $

\ .po $

\ .pot $

\ .ps1 $

\ .pub $

\ .py $

\ .rss $

\ .sln $

\ .so $

\ .sql $

\ .ts $

\ .vc4 $

\ .vcproj $

\ .vc4 $

\ .vcproj $

\ .vcxproj $

\ .wsc $

\ .xcodeproj $

\ .xsd $

\ .torrent $

好奇心が強いacl allowerrorsertもあります。 デフォルトでは、曲がった証明書を持つサイトへのアクセスを許可していません。allowerrorsertを使用して、「曲がった」SSLを持つ許可サイトのリストを決定します。 これはそれほど低くはありません。

acl banksites dstdomain "/etc/squid/allow/bank.txt" acl allofficesites dstdomain "/etc/squid/allow/alloffice.txt" acl manual dstdomain "/etc/squid/ban/manual.txt" acl allowerrorsert dstdomain "/etc/squid/exceptions/allowerrorsert.txt"

SSLルールに基づいてサイトへのアクセスを制御することも可能ですが、私の意見では、http_accessを使用して管理する方が効率的です。 SSLルールで使用するaclの例を次に示します。

acl sslproxy ssl::server_name "/etc/squid/ban/proxy.txt"

以下では、このタイプのACLとそのアプリケーションに戻ります。

詳細モードでPOSTおよびMIMEリクエストを表示できます。

strip_query_terms off log_mime_hdrs on

Kerberosを介したアクティブなディレクトリグループでの認証とユーザー承認:

auth_param negotiate program /usr/lib/squid/negotiate_kerberos_auth -s HTTP/squid3.domain.local@DOMAIN.LOCAL auth_param negotiate children 20 startup=10 idle=10 auth_param negotiate keep_alive on

ここで、停止してより詳細に分析する必要があります、子-開始できるプロセスの最大数、常に実行されているプロセスの数を起動し、アシスタントの最大キューをアイドル状態にし、指定された数を超えると、新しいアシスタントプロセスが起動されます。

承認作業に関する小さな余談:

特殊性があります。実際、一部のサイトは他のサイトのさまざまなリソースと写真の車を接続し、多くの統計を収集するなど、各リクエストは承認を渡します。これにより、承認アシスタントプロセスに大きなキューが発生する可能性があり、子供を増やす、アイドルを増やすことができます...しかし、これは一見しただけで、1人のユーザーから数万件のリクエストが送信され、大きなキューが送信される場合があります。 大きなキューが表示されると、CPUの負荷がロールオーバーします。 多数のPCと完全なインターネットアクセスを持つ少数のユーザーの状況では、PCにインストールされたクロムは驚くほど多くの接続を作成しました-1日あたりclients.google.comへの50万リクエスト。 その結果、線のピークがありました。

記事の最後にあるソリューションの詳細。デバッグプロセス中に発生した問題を解決するための技術的な側面のいくつかについて説明します。

グループ内のユーザーを検索します。

external_acl_type domainusers ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -T d09fd0bed0bbd18cd0b7d0bed0b2d0b0d182d0b5d0bbd0b820d0b4d0bed0bcd0b5d0bdd0b0 -D DOMAIN.LOCAL external_acl_type allow-all ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-allow-all -D DOMAIN.LOCAL

squid3 / ext_kerberos_ldap_group_acl -a -T d09fd0bed0bbd18cd0b7d0bed0b2d0b0d182d0b5d0bbd0b820d0b4d0bed0bcd0b5d0bdd0b0 -D DOMAIN.LOCALexternal_acl_type domainusers ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -T d09fd0bed0bbd18cd0b7d0bed0b2d0b0d182d0b5d0bbd0b820d0b4d0bed0bcd0b5d0bdd0b0 -D DOMAIN.LOCAL external_acl_type allow-all ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-allow-all -D DOMAIN.LOCAL

上記の2行で、1つの機能を実行し、グループ内のユーザーを検索するアシスタントをロードし、コマンドラインで/ usr / lib / squid3 / ext_kerberos_ldap_group_acl -a -g internet-allow-all -D DOMAIN.LOCALを実行し、Enterを押してユーザー名を入力します。指定されたグループでユーザーが見つかった場合、答えはOKで、見つからなかった場合はERRです。 指定されたグループInternet-allow-allがADで作成されたという事実に注目します。

あなたが気づいたなら、2つの行が異なり、2番目の1つの不可解な文字と数字のセットですべてが明らかです...最初の行にグループ「ドメインユーザー」が示されており、イカの設定とヘルパー作業でキリル文字を扱いたくないので、これを行うことにしましたキリル文字で記述された名前を持つこのサービスに関連付けられているAD内の唯一のグループ。 構文も変更され、gはT上のグループを意味します。

彼はipv6を切断した理由を伝えることを約束しました、それは長い話でした、私は行でexternal_acl_typeを指定しなかったので、許可はユーザーに行きませんでした....... ipv4 私たちはipv6を使用せず、ローカルネットワークで使用する人はほとんどいません。そのような問題を回避するために、完全に無効にすることが決定されました。 これは、インターネットサーフィンにも反映されていません。

速度制限のグループ:

external_acl_type disable-speed ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-deny-speed -D DOMAIN.LOCAL external_acl_type allow-speed ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-allow-speed -D DOMAIN.LOCAL

インターネット許可速度-ADで作成されたグループ。

外部ヘルパーからグループとユーザーを取得するため、http_accessが機能するように、squid構文でaclを定義する必要があります。

acl domainusers external domainusers acl allow-all external allow-all acl allow-speed external allow-speed acl disable-speed external disable-speed

以下は、許可ルールとブロックルールです。 ルールは通常通りチェーンで機能し、上記のすべてがより重要です。

http_access allow localhost http_access deny manual http_reply_access deny application_mime http_access allow allow-all http_reply_access allow allow-all http_access allow domainusers banksites http_access deny domainusers

ここでバンプが始まります。http_port行でポートを指定し、ssl-bump関数を指定してから、証明書の生成をオンにしてからキャッシュサイズをオンにし、ドメインコンピューターの信頼できる認証局として追加された単語に証明書自体を指定し、次にキーを指定します。

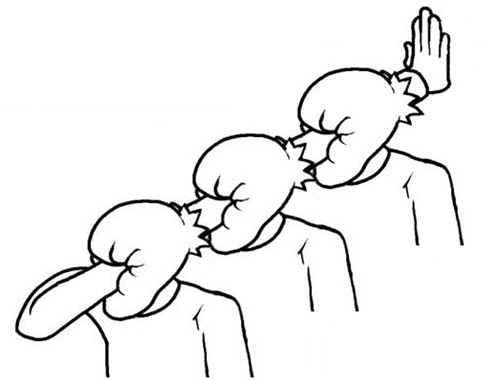

作業のスキームは次のとおりです。クライアントはgoogle.comに移動し、クライアントはプロキシとのssl接続を確立し、プロキシはサイトと順番に接続します。プロキシはサイトとのsslを解除し、クライアントを仲介として動作するsslを個別に解除します。

接続の完全なバンプを備えたこのスキームは、完全に分解することはできませんが、一方の当事者のみがこのアプリケーションを見つけられなかったため、使用しません。 さらに、httpなどのすべてのトラフィックをオープンに表示するには、このスキームのみが適しています。

http_port 3128 ssl-bump generate-host-certificates=on dynamic_cert_mem_cache_size=16MB cert=/etc/squid/ssl/private/public.pem key=/etc/squid/ssl/private/private.pem

サイトのSSL証明書を生成する設定ヘルパー:

sslcrtd_program /usr/lib/squid/ssl_crtd -s /etc/squid/ssl/ssl_db -M 16MB sslcrtd_children 20 startup=10 idle=10 visible_hostname = squid3.domain.local

バンプステップでaclを作成します。3つのステップしかありません。sslbump1は証明書内の公開情報を確認します。これは誰でも利用できます。

sslbump2はサイトへの接続を作成し、sslbump3はクライアントへの接続を作成します。

acl step1 at_step SslBump1 acl step2 at_step SslBump2 acl step3 at_step SslBump3

sslbumpを使用するときにスローされるaclを指定します

acl sslbanksites ssl::server_name "/etc/squid/exceptions/bank.txt" acl allowsplice ssl::server_name "/etc/squid/exceptions/allowsplice.txt"

bank.txtおよびallowplice.txtには、ドメイン名が入ります。

このルールにより、エラーのある証明書を受け入れることができます。 有効期限切れ、自己署名、別のホストへの発行など。 上記のこのルールのaclを作成しました。

sslproxy_cert_error allow allowerrorsert

splice-後続のすべてのアクション、つまり そのままスキップをバンプしないでください。

ピーク-完全なバンプなしでアクセス可能な情報をのぞき見

終了-接続を閉じます。使用しないで、http_accessでフィルタリングします

バンプ-接続に「侵入」し、httpsをhttpとして表示する

ssl_bump splice allowsplice ssl_bump splice sslbanksites ssl_bump peek step1 all ssl_bump bump step2 all ssl_bump bump step3 all

すべての人への接近アクセス。

http_access deny all icp_access deny all htcp_access deny all

その他の設定

cache deny all error_directory /etc/squid/errors/ forwarded_for off

速度を落とし、使用する遅延プールの数を示します。

delay_pools 3

VIPユーザー、速度制限のない選択されたサイト

delay_class 1 1 delay_access 1 allow allow-speed delay_access 1 allow banksites delay_parameters 1 -1/-1 delay_access 1 deny all

時間外-インターネットが切断されています(最大100KB /秒)

delay_class 2 2 delay_access 2 allow !workhours delay_parameters 2 -1/-1 10000/10000 delay_access 2 deny all

ダウンロード制限-制限なしで最大10MBのチャンネル全体をダウンロードします。100KB / sのみです

delay_class 3 2 delay_access 3 allow disable-speed delay_parameters 3 -1/-1 32000/10485760 delay_access 3 deny all

ログ構文では、文字aは大きなAに変更されています。ここでは、%6tr%> Aです。 これにより、IPアドレスの代わりにログでコンピューター名を確認できるようになります。もちろん、より便利です。

logformat squid %ts.%03tu %6tr %>A %Ss/%03>Hs %<st %rm %ru %[un %Sh/%<a %mt

問題や生じた機能についてはあまりありません。

プロキシサーバーは別のdmzに表示され、ファイアウォールはdmzとのアクセスを厳しく制限しています。 なぜなら Squidは、主にudpによってdnsとkerberosを常にポーリングし、1 ipから別のdmzにあるADサーバーへの接続の許容数をすぐに超え、接続がリセットされました。 問題は明らかではなく、認証ヘルパーがクラッシュし、クライアントは認証ウィンドウを受け取りました。

エラーは次のようになります。

support_krb5.cc(64):pid = 36139:2017/10/24 08:53:51 | kerberos_ldap_group:エラー:keytabから資格情報を初期化中にエラーが発生しました:レルム 'DOMAIN.LOCAL'のKDCに接続できません

プロキシサーバーでバインドを上げることで問題を解決し、リクエストの数が大幅に減少しました。 一般に、ファイアウォールの制限を無効にすることはできましたが、それはそうでしたが、バインドは接続の数を大幅に減らすことができるまだ良い考えです。

さらに1つのエラーがありました。

support_sasl.cc(276):pid = 8872:2017/10/24 06:26:31 | kerberos_ldap_group:エラー:ldap_sasl_interactive_bind_sエラー:ローカルエラー

support_ldap.cc(957):pid = 8872:2017/10/24 06:26:31 | kerberos_ldap_group:エラー:SASL / GSSAPIを使用してLDAPサーバーにバインド中にエラーが発生しました:ローカルエラー

バインドでは、逆ゾーンをコピーする必要があります。

UPD-最も興味深い

CPUとIOの負荷が高いという問題があり、負荷率の大部分はnegotiate_kerberos ioがext_kerberos_ldap_group_aclをロードしました。negotiate_kerberosがext_kerberos_ldap_group_aclを開始したことは明らかで、負荷は1日に2回30分でした。

子とアイドルの数の比率を変更しても、望ましい結果は得られませんでした。 デバッグプロセス中に、ピーク時の設定で、最大数の認証プロセスが開始された明確な状況がありました。 Access.logが分析されました。分析の結果、ピーク負荷時に多くのssl接続があったことが強調されました。これにより、問題は認証ではなく、ssl_bumpでは実験でssl_bumpが無効になり、結果として負荷が完全になくなったことがわかりました一日中。 一般に、日中は、イカとそのアシスタントの仕事は満足のいくものではありませんでしたが、特定の時間に膨大な数の接続が入りました。乾燥した数:単位時間(5〜15分)あたり1台のコンピューターから、バンプルールに該当するSSL接続に対して10,000のリクエストが受信されました。 翌日、別のコンピューターの同じもの* Whatsapp.net。

最終的に、ssl_bumpはオンになり、問題なく動作します。 タイムアウトまでに到達できないホストへのリクエストが多数ある場合、ピークがあります。 キューの減少は、主にclient1.google.comおよびclients2.google.comがプロキシから除外されることにより影響を受けました。

clients1.google.comおよびclients2.google.comへのアクセスを許可するか、更新タスクを無効にするか、これらのホストをプロキシから除外するかを決定するのはユーザー次第です。

hyper-vに関しては、一般にすべてが安定して動作し、通常、稼働時間は2か月を超えますが、仮想マシンが完全にフリーズする日が来るか、ログまたはリブートにエラーがなく、その後のブートはしません動作状態の読み込み。 リセットする必要があり、その後のダウンロードは正常です。トートロジーについては謝罪します。 すべてが同じで、2台のubuntuサーバー16.04仮想マシンが指定されたサーバー上で回転しており、両方ともodeと同じ問題があり、数日間の差があります。 この問題を解決するために、squidをdockerに転送します。dockerでのsquidのセットアップに関する次の記事を作成します。全体的には、依存関係全体を除いてそれほど違いはありません。

バインド設定:

nano /etc/bind/named.conf.options

編集して貼り付けます:

zone "domain.local" { type slave; masters { 192.168.XX.XX; 192.168.XX.XX;}; file "bak.domain.local"; forwarders {}; zone "XX.168.192.in-addr.arpa" { type slave; masters { 192.168.XX.XX; 192.168.XX.XX;}; file "XX.168.192.in-addr.arpa.zone"; };

ログアナライザー:

スクイッドアナライザー

→ ウェブサイト

→手順: 1つと 2つ

動作するには、apache2をインストールする必要があります。

apt-get install apache2

私がそれを主張しない方法について話します、リンクはかなり明確でアクセス可能です。 最初のレポートが生成されるまで、Webアドレスには何も表示されず、エラーが発生します。

最初のレポートが生成されるとすぐに、切望されたレポートのページが表示されます。

レポートのあるページは、あなたの会社のために様式化され、ロゴ、署名、背景などを変更できることに注意してください。 メイン構成で一部を変更する必要があります。

/etc/squidanalyzer/squidanalyzer.conf

/ usr / bin / squid-analyzerのテンプレートであるスクリプトでは:

/usr/local/share/perl/5.22.1/SquidAnalyzer.pm

この記事は断続的に書かれ、定期的に更新および調整されました。これが役立つことを願っています。

以下はクリーンアップされた構成のリストです。コピーペーストの対象ではなく、サンプルとして使用する必要があります。これは作業コピーを提供しません。aclで指定されたファイルを作成し、それらを埋める必要があります。

Awkは、列を表示してグループ化するコマンドであるデバッグプロセスを本当に助けました。

cat /var/log/squid/access.log | awk '{print $}' | cut -d: -f1 | sort | uniq -c | sort -n

grepを追加できます。

squidログの日付と時刻の形式を変換するには、次を使用できます。

%tl%6tr%> A%Ss /%03> Hs%<st%rm%ru%[un%Sh /%<a%mt

squid.conf

acl SSL_ports port 443 acl SSL_ports port 80 acl Safe_ports port 88 acl Safe_ports port 443 acl purge method PURGE acl CONNECT method CONNECT acl blockip src "/etc/squid/ban/blockip.txt" http_access deny blockip http_reply_access deny blockip acl allnet src 192.168.XX.0/18 acl allnet src 192.168.0.0/24 acl javaapletclient src "/etc/squid/pools/javaaplet.txt" acl javaapletdomain dstdomain "/etc/squid/exceptions/javaaplet.txt" acl microsoftcrt url_regex -i "/etc/squid/exceptions/microsoftCRT.txt" http_access allow javaapletclient javaapletdomain http_access allow allnet microsoftCRT http_reply_access allow allnet microsoftCRT http_access deny allnet manual http_access allow purge localhost http_access deny purge http_access deny CONNECT !SSL_ports acl application_mime rep_mime_type "/etc/squid/ban/mime_type_application.txt" acl audio_mime rep_mime_type "/etc/squid/ban/mime_type_audio.txt" acl video_mime rep_mime_type "/etc/squid/ban/mime_type_video.txt" acl blockextention urlpath_regex -i "/etc/squid/ban/blockextention.txt" acl blockextention2 urlpath_regex -i "/etc/squid/ban/blockextention2.txt" acl allowextention urlpath_regex -i "/etc/squid/exceptions/allowextention.txt" acl others src 192.168.XX.0/20 192.168.XX.0/18 192.168.XX.0/24 acl localnet dst 192.168.0.0/24 acl workhours time 7:00-18:59 strip_query_terms off log_mime_hdrs on acl manual_reg url_regex -i "/etc/squid/ban/manual_url.txt" acl banner_reg url_regex -i "/etc/squid/ban/adv/urls" acl dating_reg url_regex -i "/etc/squid/ban/dating/urls" acl redirector_reg url_regex -i "/etc/squid/ban/redirector/urls" acl porno_reg url_regex -i "/etc/squid/ban/porn/urls" acl shopping_reg url_regex -i "/etc/squid/ban/shopping/urls" acl socialnet_reg url_regex -i "/etc/squid/ban/socialnet/urls" acl spyware_reg url_regex -i "/etc/squid/ban/spyware/urls" acl allowerrorsert dstdomain "/etc/squid/exceptions/allowerrorsert.txt" auth_param negotiate program /usr/lib/squid/negotiate_kerberos_auth -s HTTP/squid3.DOMAIN.local@DOMAIN.LOCAL auth_param negotiate children 50 startup=15 idle=15 auth_param negotiate keep_alive on external_acl_type domainusers ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -T d09fd0bed0bbd18cd0b7d0bed0b2d0b0d182d0b5d0bbd0b820d0b4d0bed0bcd0b5d0bdd0b0 -D DOMAIN.LOCAL external_acl_type allow-all ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-allow-all -D DOMAIN.LOCAL external_acl_type allow-speed ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-allow-speed -D DOMAIN.LOCAL external_acl_type standart ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-standart -D DOMAIN.LOCAL external_acl_type bankusers ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-bank -D DOMAIN.LOCAL external_acl_type disable-speed ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-deny-speed -D DOMAIN.LOCAL external_acl_type allowformat ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-allowFormat -D DOMAIN.LOCAL external_acl_type denyformat ttl=300 negative_ttl=60 ipv4 %LOGIN /usr/lib/squid3/ext_kerberos_ldap_group_acl -a -g internet-denyFormat -D DOMAIN.LOCAL acl domainusers external domainusers acl allow-all external allow-all acl allow-speed external allow-speed acl standart external standart acl bankusers external bankusers acl disable-speed external disable-speed acl allowformat external allowformat acl denyformat external denyformat http_access deny blockextention denyformat http_access deny blockextention2 allowformat http_access deny localnet others http_access deny spyware http_access deny spyware_reg http_access deny porno http_access deny porno_reg http_access deny ra http_access deny proxy http_access deny other http_access deny banner http_access deny banner_reg http_access deny dating http_access deny dating_reg http_access deny redirector http_access deny redirector_reg http_access deny standart audiovideo http_access deny standart shopping http_access deny standart shopping_reg http_access deny standart socialnet http_reply_access deny denyformat application_mime http_reply_access allow allowformat application_mime http_access deny manual http_reply_access allow all http_access allow localhost http_access allow allow-all http_access allow standart http_access allow bankusers banksites http_access allow domainusers allofficesites http_access deny domainusers !allofficesites http_port 3128 ssl-bump generate-host-certificates=on dynamic_cert_mem_cache_size=100MB cert=/etc/squid/ssl/private/public.pem key=/etc/squid/ssl/private/private.pem sslcrtd_program /usr/lib/squid/ssl_crtd -s /etc/squid/ssl/ssl_db -M 100MB visible_hostname = squid3.DOMAIN.local sslcrtd_children 70 startup=5 idle=10 acl step1 at_step SslBump1 acl step2 at_step SslBump2 acl step3 at_step SslBump3 acl sslbanksites ssl::server_name "/etc/squid/exceptions/bank.txt" acl allowsplice ssl::server_name "/etc/squid/exceptions/allowsplice.txt" sslproxy_cert_error allow allowerrorsert ssl_bump splice allowsplice ssl_bump splice sslbanksites ssl_bump peek step1 all ssl_bump bump step2 all ssl_bump bump step3 all http_access deny all icp_access deny all htcp_access deny all cache deny all cache_mgr support@DOMAIN.COM dns_v4_first on negative_ttl 10 seconds hosts_file /etc/hosts error_directory /etc/squid/errors/ forwarded_for off delay_pools 3 delay_class 1 1 delay_access 1 allow allow-speed delay_access 1 allow allofficesites delay_access 1 allow allowspeeddomain delay_parameters 1 -1/-1 delay_access 1 deny all delay_class 2 2 delay_access 2 allow !allow-speed delay_access 2 allow !allowspeeddomain delay_access 2 allow !workhours delay_parameters 2 -1/-1 625000/625000 delay_access 2 deny all delay_class 3 2 delay_access 3 allow disable-speed delay_parameters 3 -1/-1 320000/10485760 delay_access 3 deny all deny_info ERR_ACCESS_DENIED_BANNERS banner banner_reg deny_info ERR_ACCESS_DENIED_DATING dating dating_reg deny_info ERR_ACCESS_DENIED_REDIRECTOR redirector redirector_reg deny_info ERR_ACCESS_DENIED_PORNO porno porno_reg deny_info ERR_ACCESS_DENIED_SOCIALNET socialnet socialnet_reg deny_info ERR_ACCESS_DENIED_SPYWARE spyware spyware_reg deny_info ERR_ACCESS_DENIED_MANUAL manual manual_reg deny_info ERR_ACCESS_DENIED_AUDIOVIDEO audiovideo deny_info ERR_ACCESS_DENIED_BLOKEXTENTION blockextention deny_info ERR_ACCESS_DENIED_BLOKEXTENTION2 blockextention2 logformat squid %ts.%03tu %6tr %>A %Ss/%03>Hs %<st %rm %ru %[un %Sh/%<a %mt