まず、マイニングは情報セキュリティに対する典型的な脅威ではありません。 暗号通貨マイニングソフトウェアは、情報資産を直接害しません。 データの盗難や変更はありません(通常)。 技術または生産プロセスの制御の傍受も。 アクセシビリティ違反? おそらくも。 しかし、ブレーキ用コンピューター、電力網への負荷(および会社が電気代を支払う)、インターネットトラフィックコスト(トラフィックが限られている場合は実際の問題になる可能性があります)、およびゼロまで低下するラップトップバッテリーがあります。簡単ではありません)。 最も不快なのは、あなたの費用で誰かが利益を得て素晴らしい利益を得ることができるということです(暗号通貨レートを見て、あなたの肘を神経質に噛み、良心はあなたが企業リソースを自分で採掘できないことを後悔します)。 しかし...それはまた、マイニングがマルウェアを伴うことも起こり、それはすでに情報セキュリティの専門家にとってより深刻な問題となっています。 いずれにせよ、情報セキュリティ(およびITも)のタスクの1つは、その経済で何が起こっているのかを把握し、合法か否かにかかわらず、あらゆる活動を制御するツールを持つことです。 したがって、鉱夫を検出し、しばしばブロックするという問題は、ますます重要になっています。

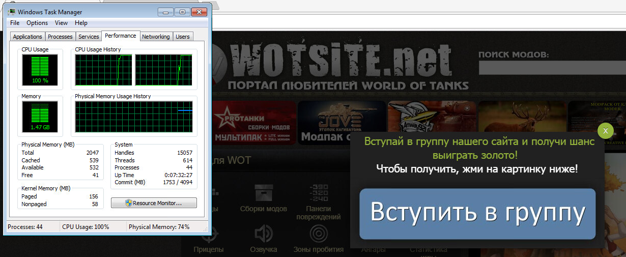

コンピューターでマイナーを見つける方法についてインターネットで多くのメモを読んでいる場合、通常はすべての推奨事項が1つにまとめられます-PCのスローダウンに注意してください。これは感覚またはタスクスケジューラー(WindowsのタスクマネージャーまたはMacOSのアクティビティモニター)。さまざまなアプリケーションやプロセスのCPU使用率を表示します。 ただし、この推奨事項は、数百および数千のコンピューターのプロセッサ負荷を追跡できない企業ユーザーよりもホームユーザーに適しています。 そのため、マイニングソフトウェアを起動する過程で、マイニングの問題をわずかに異なる視点から、より正確には、侵入者が実行する一連の手順を表示するキルチェーンの観点から見ようとしますノード上で自分自身。 これがユーザーの場合、通常、シーケンスは次のようになります。

- 鉱業のためのサイトを訪問

- マイニングソフトウェアのダウンロード

- マイニングソフトウェアのインストール

- マイニングソフトウェアの起動

- マイニング

- 受信したブロックとハッシュに関する情報を交換するためのマイナープールとの対話

- 報酬を受け取ります。

疑いを持たないユーザーのコンピューターへのマイナーの不正インストールは、キルチェーンの最初と最後の段階で少し異なります。

- 被害者検索

- ブリッジヘッドの準備(サイトへのマイニングスクリプトの導入、マイニングソフトウェアの作成、無料またはシェアウェアまたは海賊版ソフトウェアへのマイニングソフトウェアの導入、マルウェアへのマイニング機能の導入)

- マイニングソフトウェアを使用したユーザーの「感染」(サイト上のスクリプトを使用する、インターネットからダウンロードする、メールまたはUSBフラッシュドライブで添付ファイルとして受信する)

- マイナー打ち上げ

- マイニング

- 計算の結果として受け取った情報を送信するためのマイナープールまたはコマンドセンターとの対話。

マイナーの通常のダウンロードや、たとえばトレントクライアントでのマイニング機能の追加に加えて、さまざまなマルチパススキームが可能です。 たとえば、悪意のあるソフトウェア(したがって、ウイルス対策ツールまたは保護ツールでは検出できない)は、最初に特別なインストーラー(ダウンローダー)によって読み込まれたユーザーのコンピューターに侵入し、インターネットマイナーからダウンロードして、疑いを持たないユーザーのコンピューターに密かにインストールします。 ダウンロードしたファイルではなく、アクセスしているサイトのスクリプトである可能性があることに注意してください(Coin Hiveスクリプトは非常に人気があります)。

あまり一般的ではありませんが、可能性のある方法は、電子メールへの添付ファイルまたはレター内のリンク、ならびに広告バナーまたはサイト上の偽ボタンを使用してコンピューターにマイナーを取得することです。これをクリックすると、マイナーがコンピューターにダウンロードされます。 鉱夫自体には悪意のある機能はないということを再度注意したいと思います。 さらに、ユーザーは自分で合法的にインストールできます。 このため、従来のアンチウイルスでは、このタイプのソフトウェアはデフォルトではブロックされませんが、検出できるのは(アンチウイルスに適切なシグネチャセットがある場合のみ)です。

もう1つの重要な点は、鉱山労働者は単独では機能しないということです。 通常、ボットネット全体(マイナープール)の一部であり、コマンドセンターとやり取りします(コマンドの受信または結果の送信)。 したがって、マイナーの検出は、ノードでのアクティビティだけでなく、ハッシュの送信後または計算用の新しいコマンドまたはデータの受信後のネットワーク相互作用のプロセスでも検出できます。

シスコはマイニングソフトウェアの取り扱いをどのように提供していますか? 私たちは、攻撃のライフサイクルまたはその他の制御されたアクティビティを考慮に入れて、従来の戦略「 BEFORE-TIME-AFTER 」に従って、すべての制御および保護対策を3つの部分に分けることを提案します。

- BEFORE-マイニングのためのサイトとの相互作用の防止、またはさまざまなチャネルを介したマイナーのネットワークへの侵入

- 期間中 -マイニングソフトウェアのインストールと操作の検出

- AFTER-企業または部門のネットワーク内にあるファイルの動作のレトロスペクティブ分析。

最初の段階では、端末デバイスをマルウェアから保護するための標準的な推奨事項に加えて、マイニングWebサイトアドレスへのアクセスをブロックするために、ネットワーク機器、ファイアウォール、またはインターネットアクセス制御を構成することをお勧めします。 たとえば、coin-hive.comまたはminergate.comへ。 これは、 Cisco ISR 、 Cisco Firepower 、 Cisco Webセキュリティアプライアンス 、 Cisco Umbrella 、 Cisco ASAなどを使用して実行できます。 このようなドメインの既製のリストは提供しません。今日、マイニング用のプールはすでに1,000を超えており、コンピューティングタスクの複雑さが増すにつれて、それらはますます多くなるからです。 したがって、インターネット上で自由に見つけられるマイニングプールの評価を定期的に監視することをお勧めします。 いくつかの名前だけを挙げます。

- suprnova [。] cc、

- nanopool [。] org、

- zpool [。] ca、

- コインマイム[。] pl、

- eth.pp [。] ua、

- zcash.flypool [。] org、

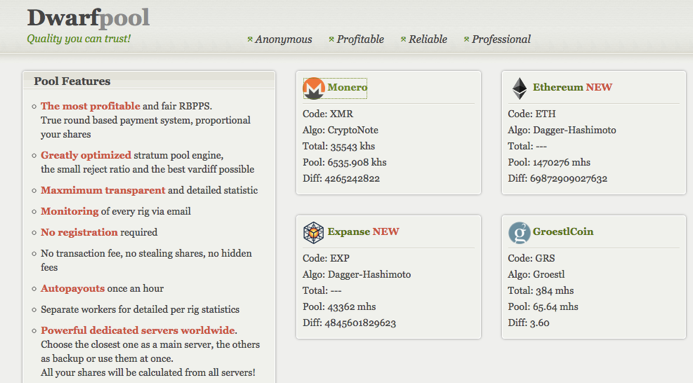

- dwarfpool [。] org、

- p2pool [。] org、

- bitclubnetwork [。] com、

- miningrigrentals [。] com、

- マイナーゲート[。] com、

- nicecash [。] com、

- hashing24 [。] com、

- ハッシュコイン[。] io、

- hashflare [。] io、

- eobot [。] com、

- antpool [。] com、

- pool.btcchina [。] com、

- bw [。] com、

- mining.bitcoin [。] cz、

- エリギウス[。] st、

- ガッシュ[。] io、

- bitminter [。] com、

- bitfury [。] org、

- kncminer [。] com、

- 21 [。] Co、

- slushpool [。] comなど

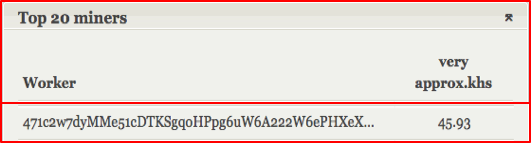

プールリストは、btc [。] Comおよびblockchain [。] Infoで追跡できます。 ところで、最後の2つのドメイン(Firepower、Umbrella、またはWebセキュリティアプライアンスを介してユーザーアカウントを参照して実装できます)へのワーカーのアクセスを制御することで、どのユーザーがマイニングに興味があり、暗号通貨の操作に挑戦するかを理解できます。これは、将来の管理を強化するための重要な情報です。

上記のドメインへのアクセスをブロックすることで、マイニング用ソフトウェアのダウンロードを防止するだけでなく(ステージ「前」)、対応するソフトウェアが何らかの形で(電子メールへの添付ファイルを介して)ユーザーのコンピューターに到達した場合にプールとの相互作用をブロックすることもできます、USBフラッシュドライブを介して、シェアウェアのマルウェアまたは機能の助けを借りて、マイニングは知覚できない「負荷」または「価格」であり、それらと対話しようとします(「TIME」段階)。

残念ながら、マイニングプールへのアクセスの完全なブロックを除外できないことを認める必要があります-それらは絶えず表示され、追跡が困難な場合があります(これらは悪意のあるリソースではないことを忘れないでください、その制御はCisco Talos部門の優先事項です)。 さらに、ユーザーまたはマルウェアは、それぞれのプールでトンネリング(SSHなど)または他の通信方法(Torなど)を使用する場合があります。 したがって、鉱山労働者の作業をリアルタイムで追跡できる必要があります(「オンタイム」ステージ)。 これは、前述の対応するドメインとの相互作用の追跡を使用することと、マイニングソフトウェアがプールおよびコマンドセンターとの相互作用に使用するポートを監視することの両方によって実行できます。 これらのポートは次のとおりです。

- 3333(ビットコイン)

- 3336(ライトコイン)

- 8333(ビットコイン)

- 8545(イーサリアム)、

- 9333(ライトコイン)

- 9999(ダッシュコイン)、

- 10034(ypool.net)

- 22556(Dogecoin)、

- 30301(イーサリアム)、

- 30303(イーサリアム)、

- 45550(バイトコイン)、

- 45560(monero)、

- 45620(DigitalNote)、

- 45570(QuazarCoin)、

- 45610(ファントムコイン)、

- 45640(MonetaVerde)、

- 45690(イオンコイン)、

- 45720(ダッシュコイン)、

- 45750(Infinium-8)。

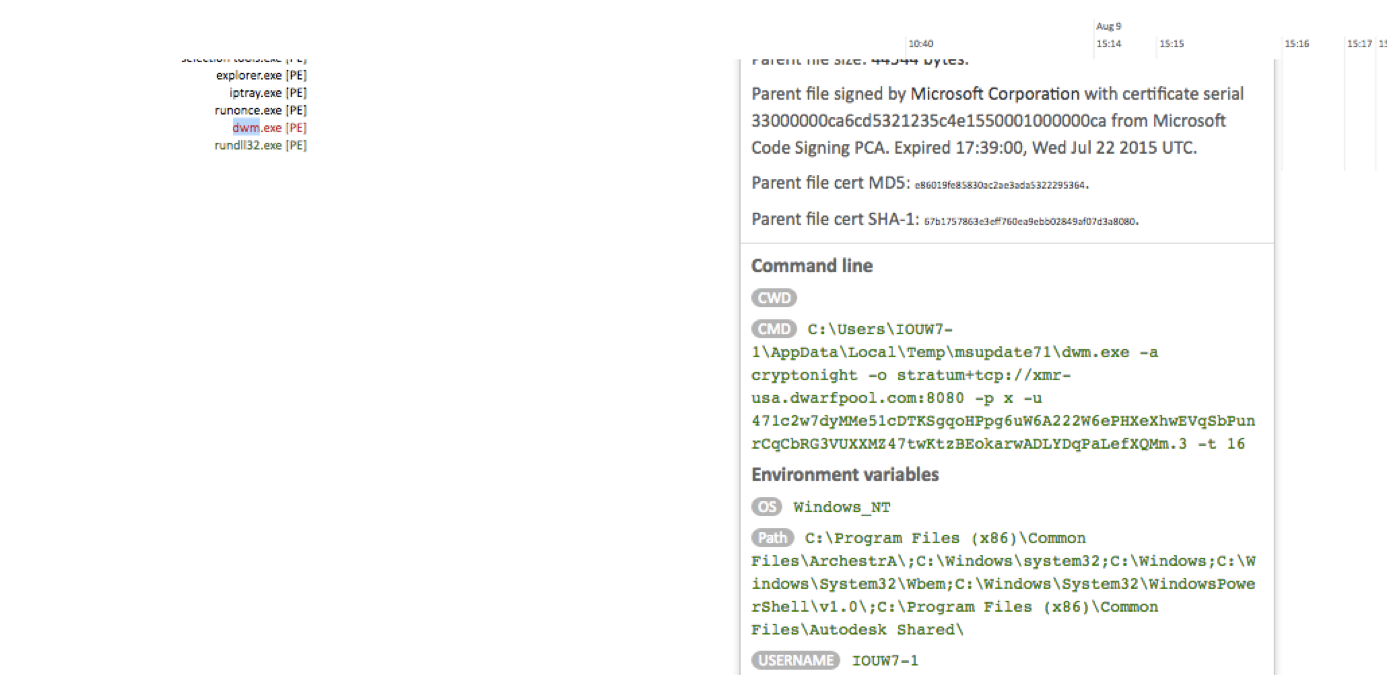

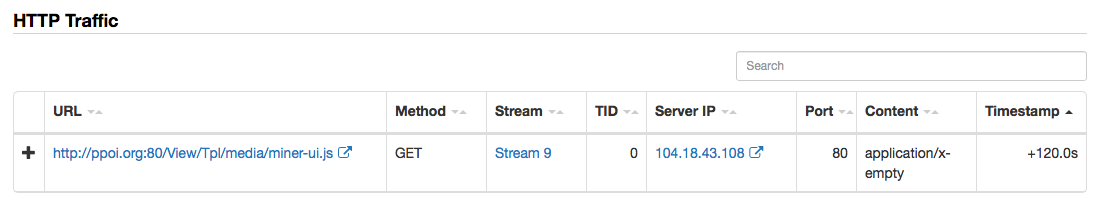

, . -, 8080 8081 — (Cisco Stealthwatch), HTTP ( Cisco Firepower, Cisco Cognitive Threat Analytics, Cisco AVC) DNS ( Cisco Umbrella). -, . -, . , Zotob 3333, , , . Cisco Firepower, Cisco ASA, Cisco Stealthwatch, Cisco ISR , , , , .

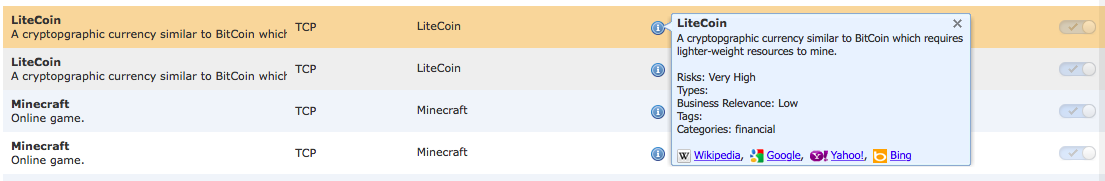

, Cisco Firepower , , , Bitcoin Litecoin. , ( , ), , . Cisco ISR AVC (Application Visibility and Control), , .

Cisco NGIPS , , . , SID 1-40840, 1-40841, 1-40842, Stratum . SID 1-31273 1-20057 , , (CoinMiner Win.Trojan.Vestecoin), . . , :

alert tcp $EXTERNAL_NET any -> $HOME_NET any (msg:"Possible Bitcoin/LiteCoin Mining"; flow:established; content:"|7B 22 70 61 72 61 6D 73 22 3A 20 5B 22|"; Depth:15; classtype:bad-unknown; reference:url,mining.bitcoin.cz/stratum-mining; sid:1000500; rev:1;)

alert tcp $HOME_NET any -> $EXTERNAL_NET any (msg:"ET TROJAN W32/BitCoinMiner.MultiThreat Subscribe/Authorize Stratum Protocol Message"; flow:established,to_server; content:"{|22|id|22|"; depth:10; content:"|22|method|22 3A| |22|mining."; within:100; content:"|22|params|22|"; within:50; pcre:"/\x22mining\x2E(subscribe|authorize)\x22/"; classtype:trojan-activity; reference:url,talosintelligence.com/; reference:url,www.btcguild.com/new_protocol.php; reference:url,mining.bitcoin.cz/stratum-mining; sid:1000501; rev:1;)

, . “ -? ? ?” .

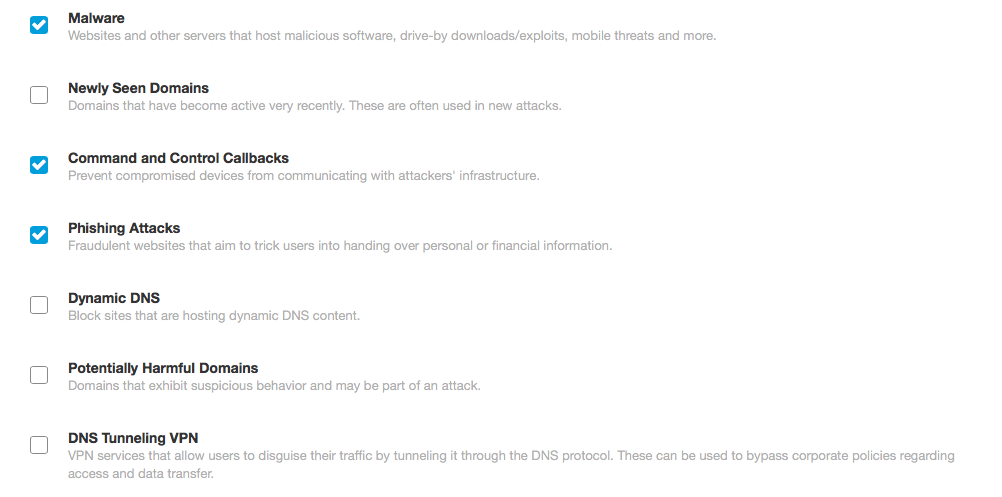

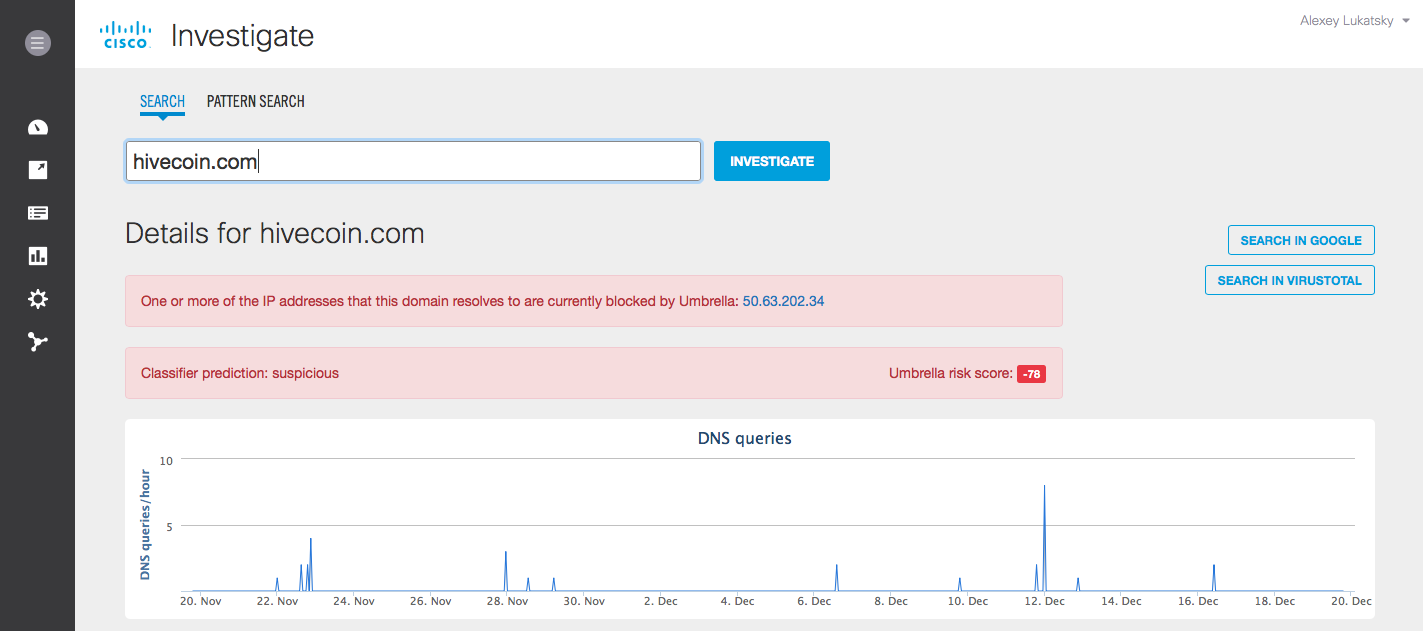

, , Cisco Cognitive Threat Analytics, Cisco Umbrella Cisco Web Security Appliance, . Cisco Umbrella / , IPS . Umbrella Potentially Harmful Domains.

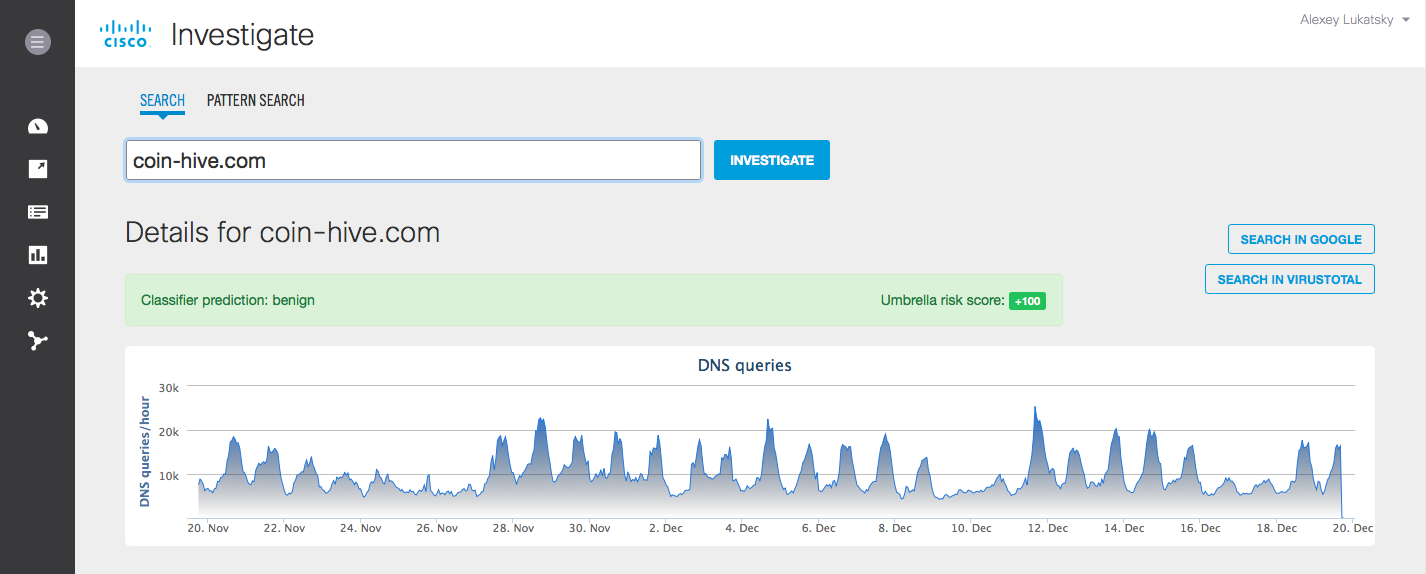

, , , , «» . , Cisco Umbrella Investigate , coin-hive, :

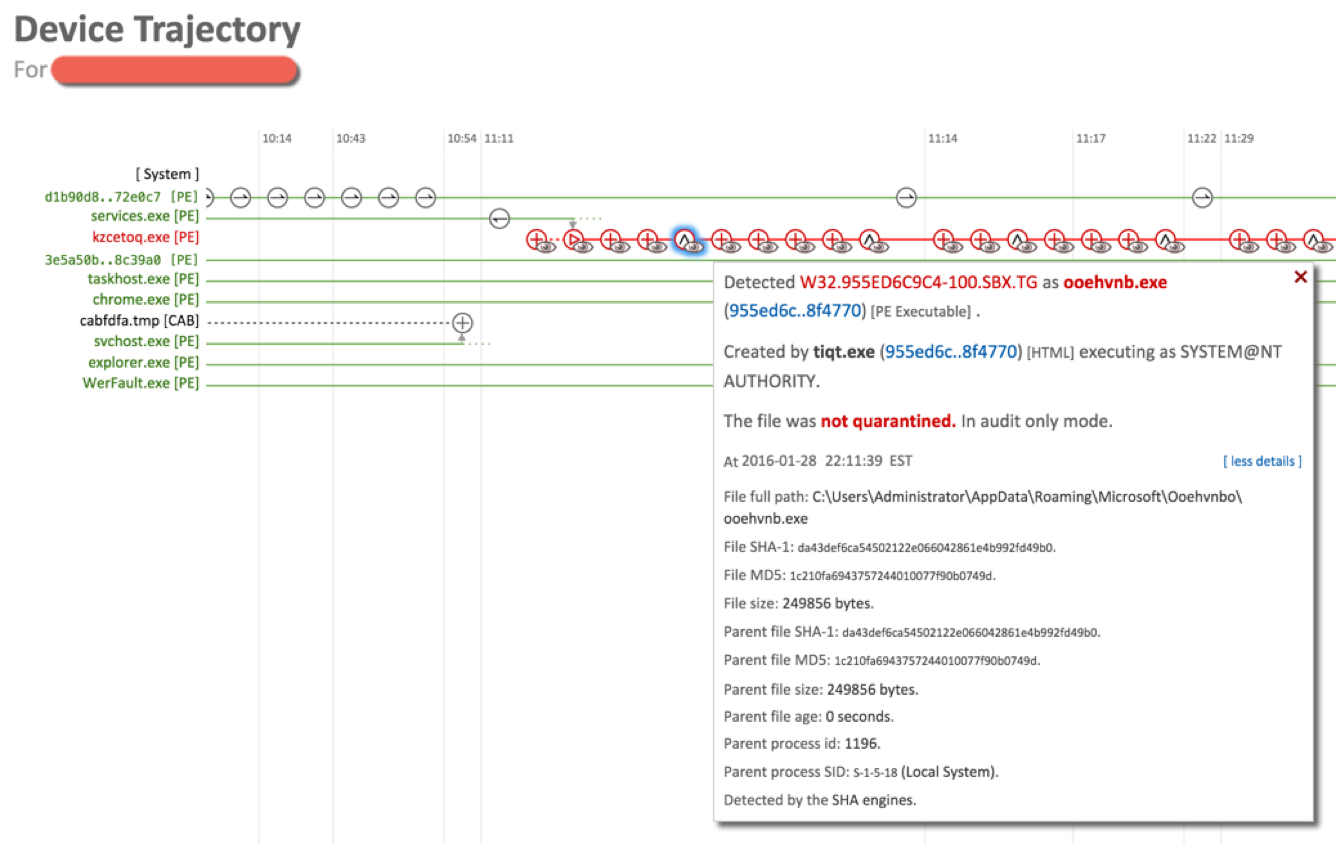

, , AMP for Endpoints, . , , — svchost.exe, chrome.exe steam.exe ( ). AMP4E, , , .

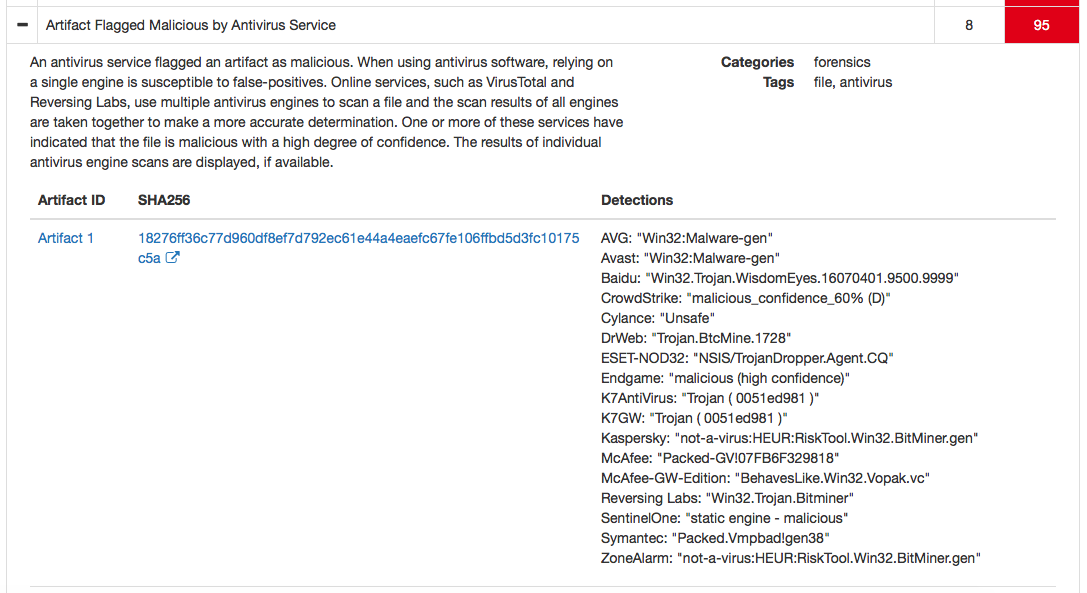

, W32.Cryptocurrencyminer, . , , , Virus Total, “ ”. , AMP4E , . “ ” (application white listening, AWL) “ ”, , . AMP4E , , .

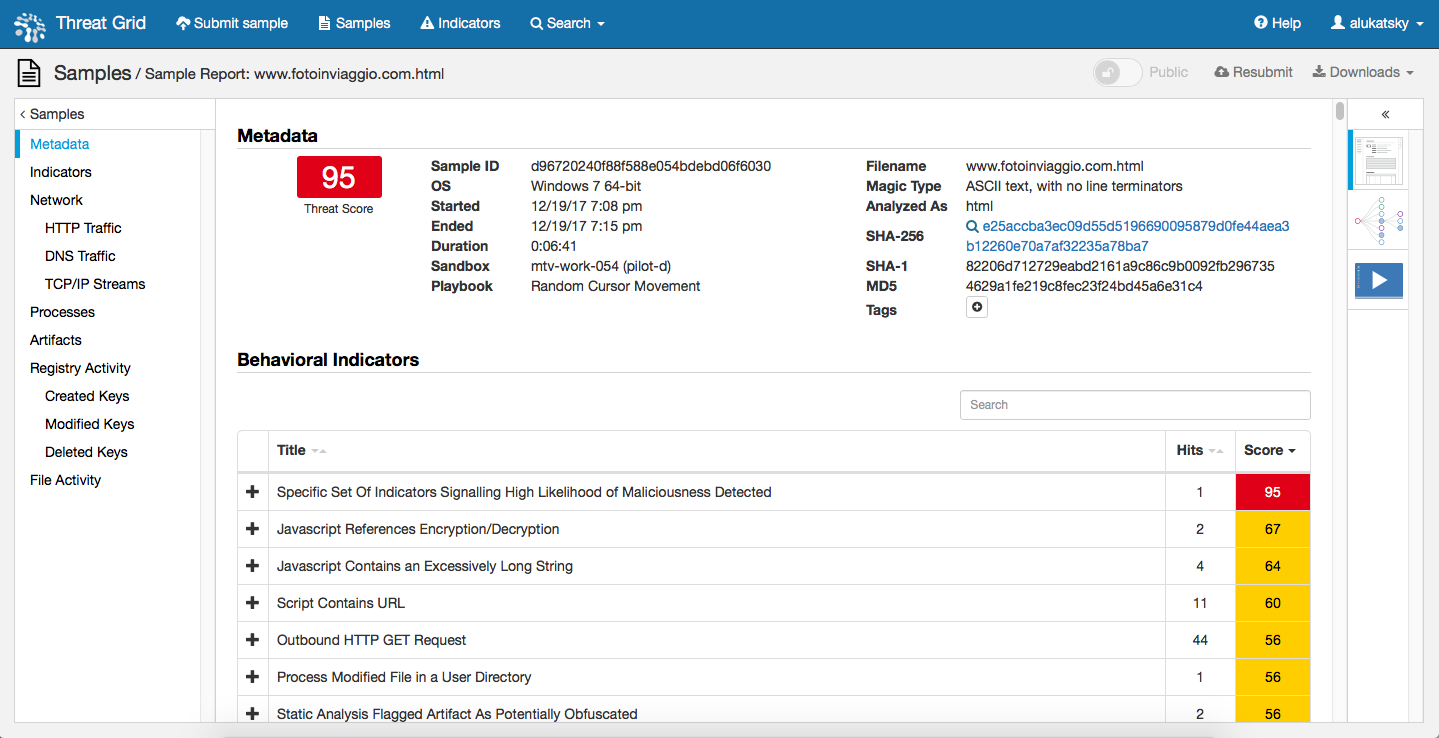

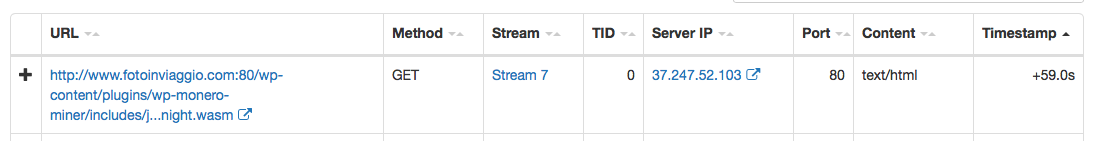

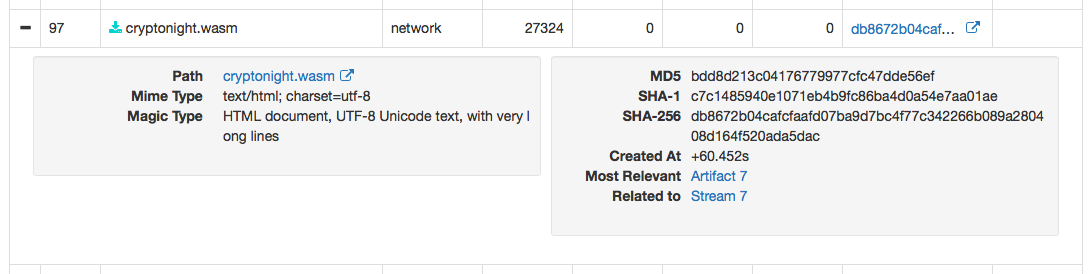

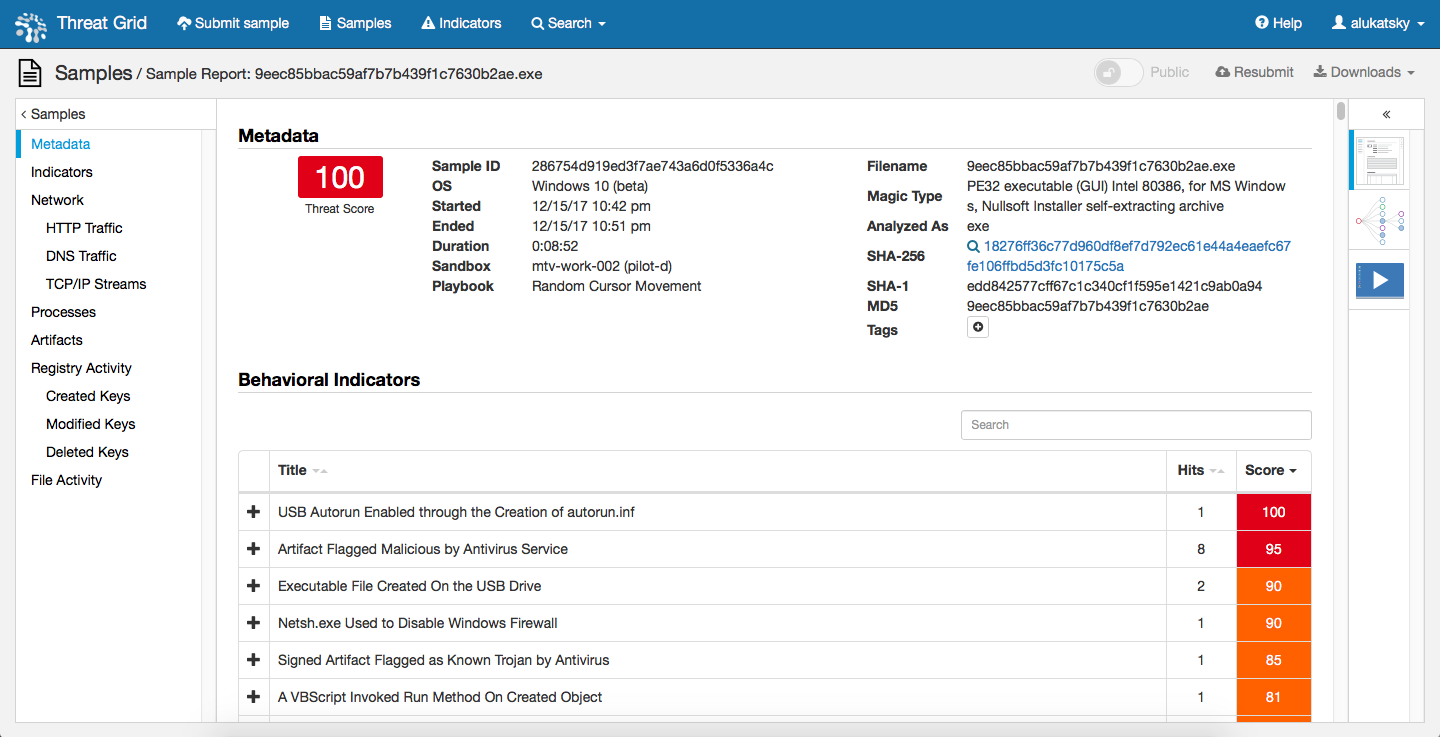

“”, , - - . , , Cisco AMP Threat Grid, , ( , Web, , , FTP ..), 700 . cryptominer-detected, cryptominer-network-detected cryptominer-pool-contacted, AMP Threat Grid :

- -

-

- .

, , . ? . , . — . , , , , , . . , . Cisco Cisco Talos, , , / , , , , , — Cisco Firepower, Cisco Umbrella, Cisco Stealthwatch, Cisco Web Security Appliance, Cisco AMP for Endpoints, Cisco Cognitive Threat Analytics, Cisco AMP Threat Grid .

, , , ( )- , (, NoScript Firefox, minerBlock No Coin Chrome), (, AdBlock), , , .