原則として、このプロセスは非常にうまく機能し、誤って発行された証明書はほとんどありません。 ただし、十分な問題があります。 EV証明書には、証明書の背後にある法人に関する情報が含まれていますが、それ以上のものはありません。 ただし、法人の名前はかなり可変です。 たとえば、James Burtonは最近、会社のIdentity Verified (Eng。Authenticity認証済み-約Transl。)の EV証明書を受け取りました。 残念ながら、ユーザーは単にそのような機能を見て理解する機会がないため、フィッシングの重要な範囲を作成します。

今日は、EV証明書に関する別の問題を示します 。 会社名の重複です。 特に、 このサイトでは、Comodoが法的に発行した「Stripe、Inc」のEV証明書を使用しています。 ただし、「Stripe、Inc」と聞いたときは、デラウェア州に登録されている支払いシステムを考えていると思われます。 ただし、このサイトでは、ケンタッキーに登録されている「Stripe、Inc」とやり取りします。 この問題は、異なる国の同じ名前の企業でも発生する可能性があります。

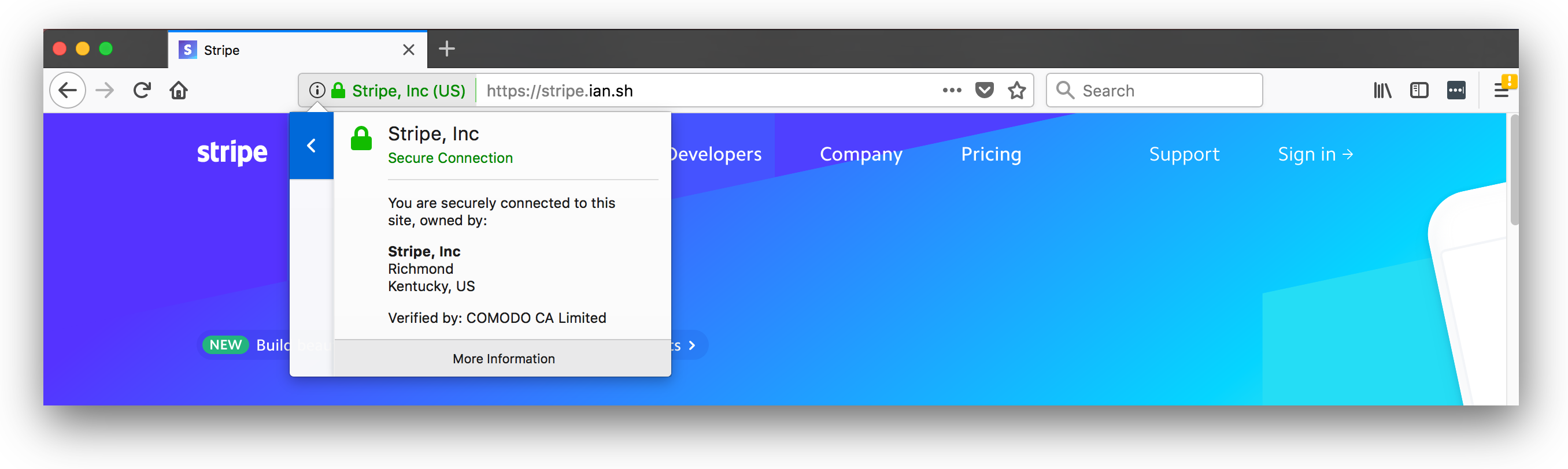

ユーザーはどのサイトで作業しているかをどのように判断できますか? ブラウザはこの情報を隠し、せいぜい登録国を表示するだけです。 明らかに、ここでは本物のストライプと偽のストライプの両方が同じ国にあります。 十分なクリックがある場合は、システム証明書ビューアーを開くか、ブラウザーに都市と州を表示させることができます。 しかし、これは一般のユーザーには役に立たないでしょうし、おそらく彼らは明るい緑色のインジケーターを盲目的に単純に信頼するでしょう。

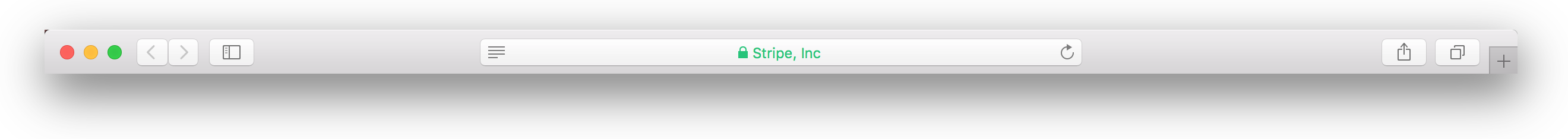

ブラウザーのユーザーインターフェイスを見てみましょう。 SafariのURLは完全に隠されています! つまり、攻撃者はフィッシングのために同様のドメインを登録する必要さえありません。 任意のドメインを登録でき、Safariは美しい緑色のインジケータで喜んで表示します。 以下はこのサイトのスクリーンショットです。 信じがたいですよね?

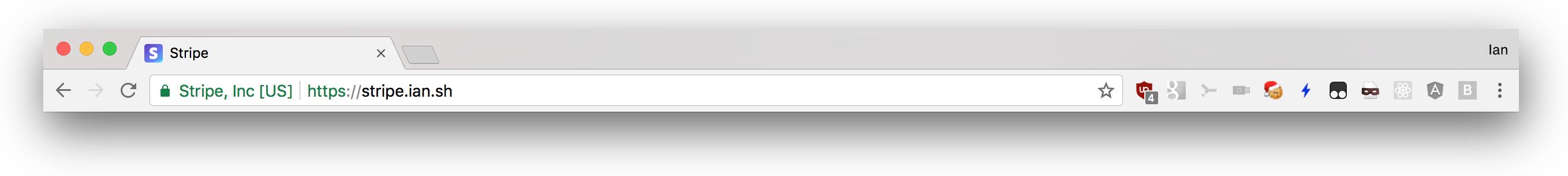

Chromeの場合、ストーリーは少し良くなりますが、完全なURLを表示するのに苦労する場合のみです。 Chromeには、会社名と証明書の国以外の独自の表示方法はありません。 Chromeの新しいバージョンでは、マウスを2回クリックするだけでシステム証明書ビューアーが開きます(古いバージョンでは、証明書ビューは完全に削除されました(これは完全に真実ではありません-およそTransl。) )が、システム証明書ビューアーは通常のユーザーには使用できません。

FirefoxはChromeと同じように動作しますが、ユーザーはマウスを2回クリックするだけで登録の都市と状態を表示できます。 まだ意味がありません。 たとえ普通のユーザーがこれを確認することに煩わされたとしても、注文を行った会社がどこにあるかを知り、それが一貫していることを確認する必要があります。

質問の1つは、フィッシングで誰かのデータを取得しようとする実際の攻撃者にとって、この攻撃がいかに実用的であるかということです。 まず、法人の登録からEV証明書の発行まで、1時間も費やさずに約177ドルを費やしました。 100ドルは会社の登録で、証明書は77ドルです。 登録から証明書の発行まで約48時間が経過しています。

高度な検証の支持者によって強調されるEV証明書の主な利点は、EV証明書を取得すると、攻撃者の身元につながる一連の紙の痕跡が予約されることです。 ただし、このプロセスでは、本人確認は最小限です。 Dun&Bradstreetは私の身元を確認しようとした唯一の組織であり、これを簡単な質問にしました。 証明書を購入し、一般的な確認の質問に答えることは難しくも高価でもありません。

ケンタッキーまたはこのプロセスで使用したエージェントによる身元確認の試みはありませんでした。 これは、米国で会社を設立する典型的な方法です。 このようにして、攻撃者はEV証明書を簡単に取得できます。 一部のサイバー犯罪者は、フィッシングSMSメッセージを送信するなど、さらに多くのことを実行できます。 iOS上のMobile Safariは、URLが開かれた後、URLを非表示にし、資格情報を収集する際の成功の可能性を大幅に高めます。 そしてもちろん、Mobile Safariを使用して証明書を表示する方法はありません。

James BurtonがIdentity Verified証明書を受け取った後、公開CA / Browser Forumメーリングリストcabfpubを通じて議論が行われました。 犯罪者がこれらの証明書を取得するのを阻止するために、証明書を要求する人により強い添付ファイルを追加することを中心に、いくつかのアイデアが破棄されました。 それにもかかわらず、これらすべての「クランチ」が、拡張検証証明書を受け取りたい犯罪者を阻止することが期待されています。

提案された解決策の1つは、仮想または実生活に関係なく、申請者に何らかの形の個人認証を要求し、身元を確認するために識別情報の提供を要求することでした。 これは一部の攻撃者に干渉する可能性がありますが、より標的を絞った攻撃や注目度の高い攻撃に関与する人は、IDドキュメントの偽造や他の検証方法の回避に少し時間を費やすことに問題はありません。

信頼できる証明書が準拠しなければならない一連の標準である基本要件に 、高リスク証明書リクエストが含まれていることに注意してください。 ただし、「高リスク証明書要求」という用語の定義は明確に定式化されておらず、ある意味では役に立たない。 クエリには「フィッシングのリスクが高い名前が含まれている可能性があります」が、定義機能は認証機関に委任され、フィッシングのターゲットのリストを最新に保つ必要があります。

間違いなく、この問題の多くの解決策を提案できます。 しかし、最終的には、法人の名前がユーザーに表示されるという事実に基づいた方法はすべて完全に欠陥があります。 EV証明書がこのように機能するという事実の結果として、ブラウザーには問題を修正する特別な機能がありません。 ただし、Safariのように、EV証明書がユーザーインターフェイスの他の重要な部分を置き換えないように対策を講じることができます。