長い実験の後、次の可能性は低いが、まだ実行可能なシナリオが得られました。 最初にそれを再現する方法を説明し、次に各ポイントが重要である理由を説明します。

状況は次のようなものでなければなりません。

- 被害者は脆弱なバージョン10.13.1を使用しています

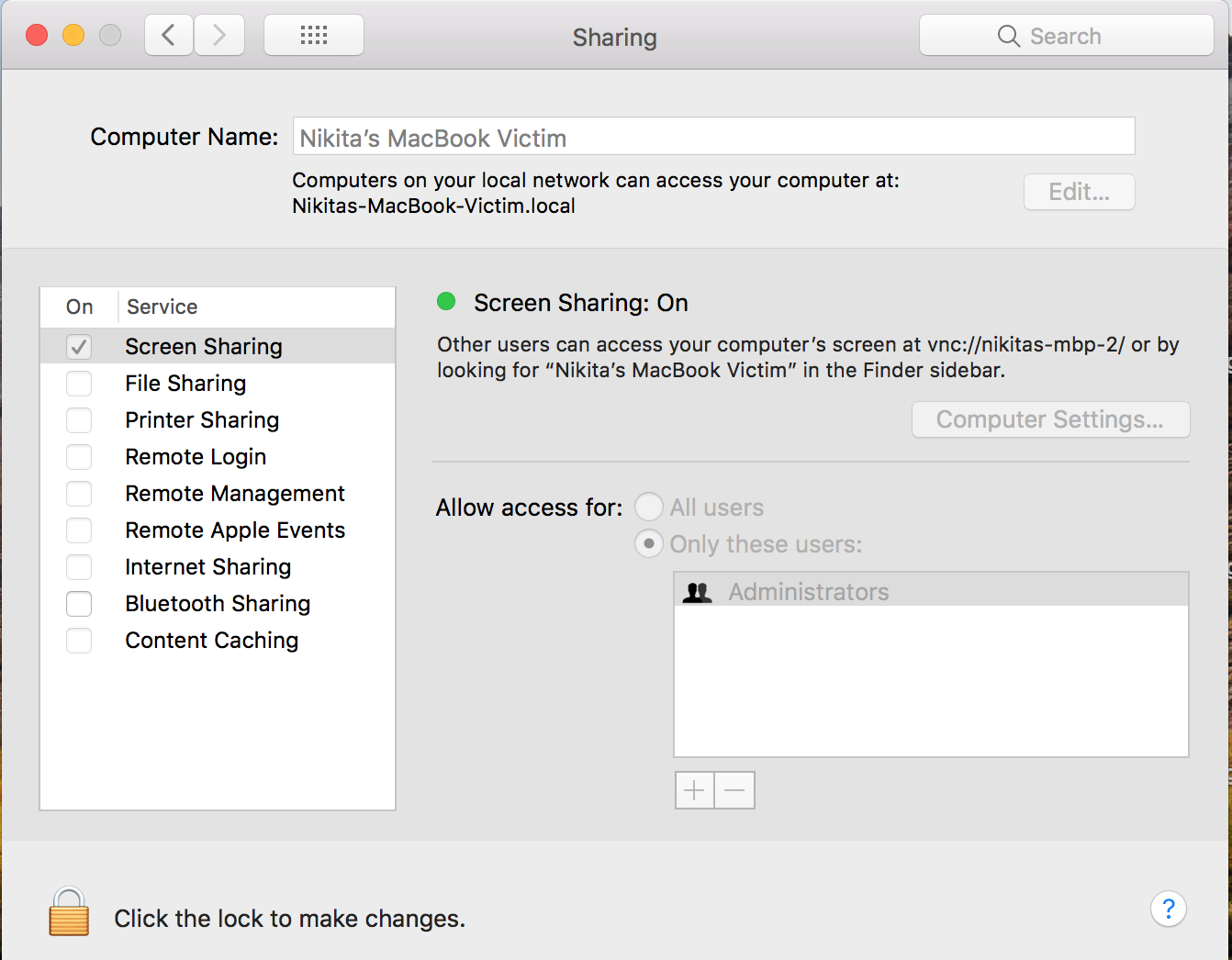

- 被害者は画面共有を有効にしています。

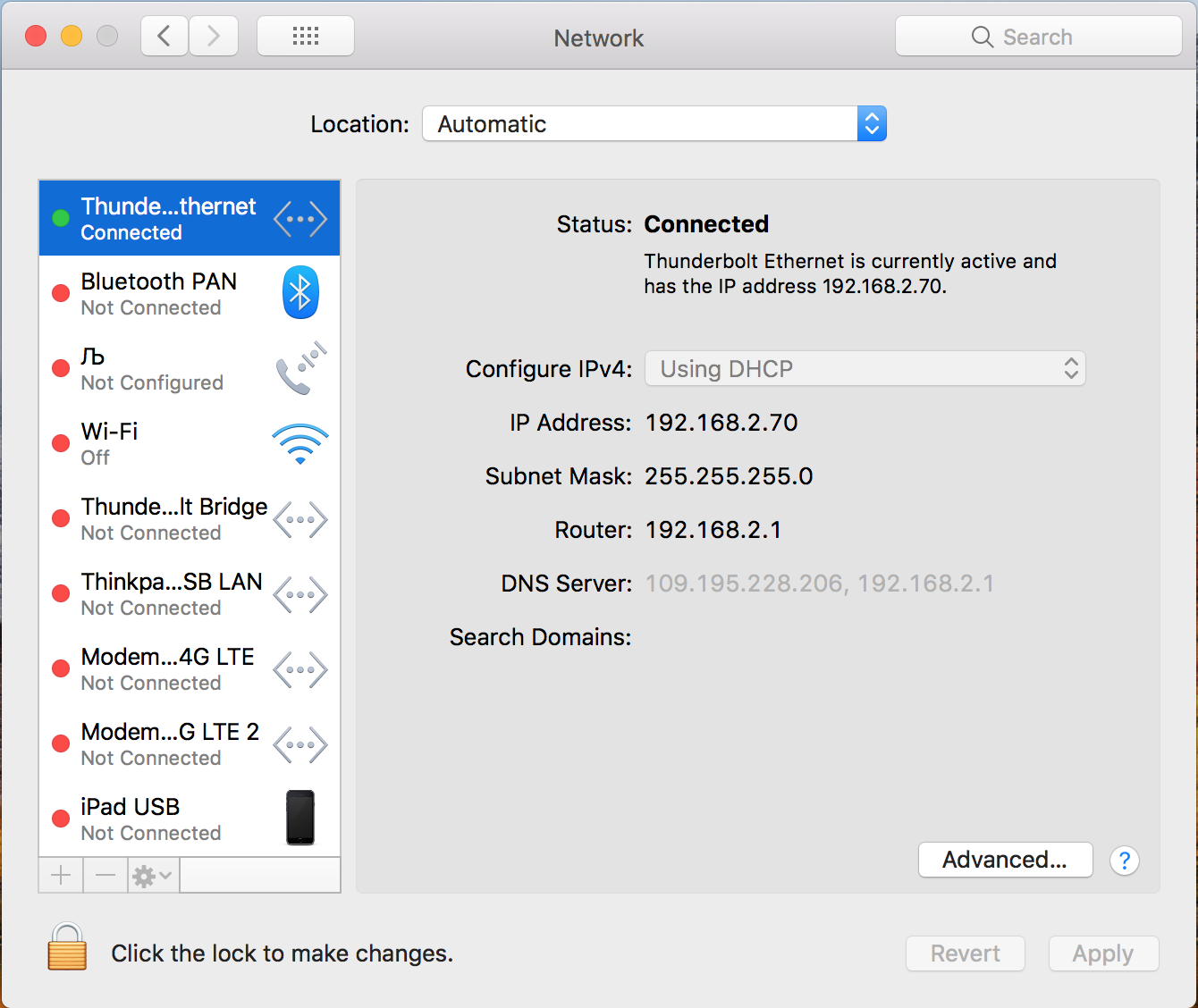

- 被害者は有線でネットワークに接続されます(インターネットアクセスの有無にかかわらず-それは重要ではありません)。

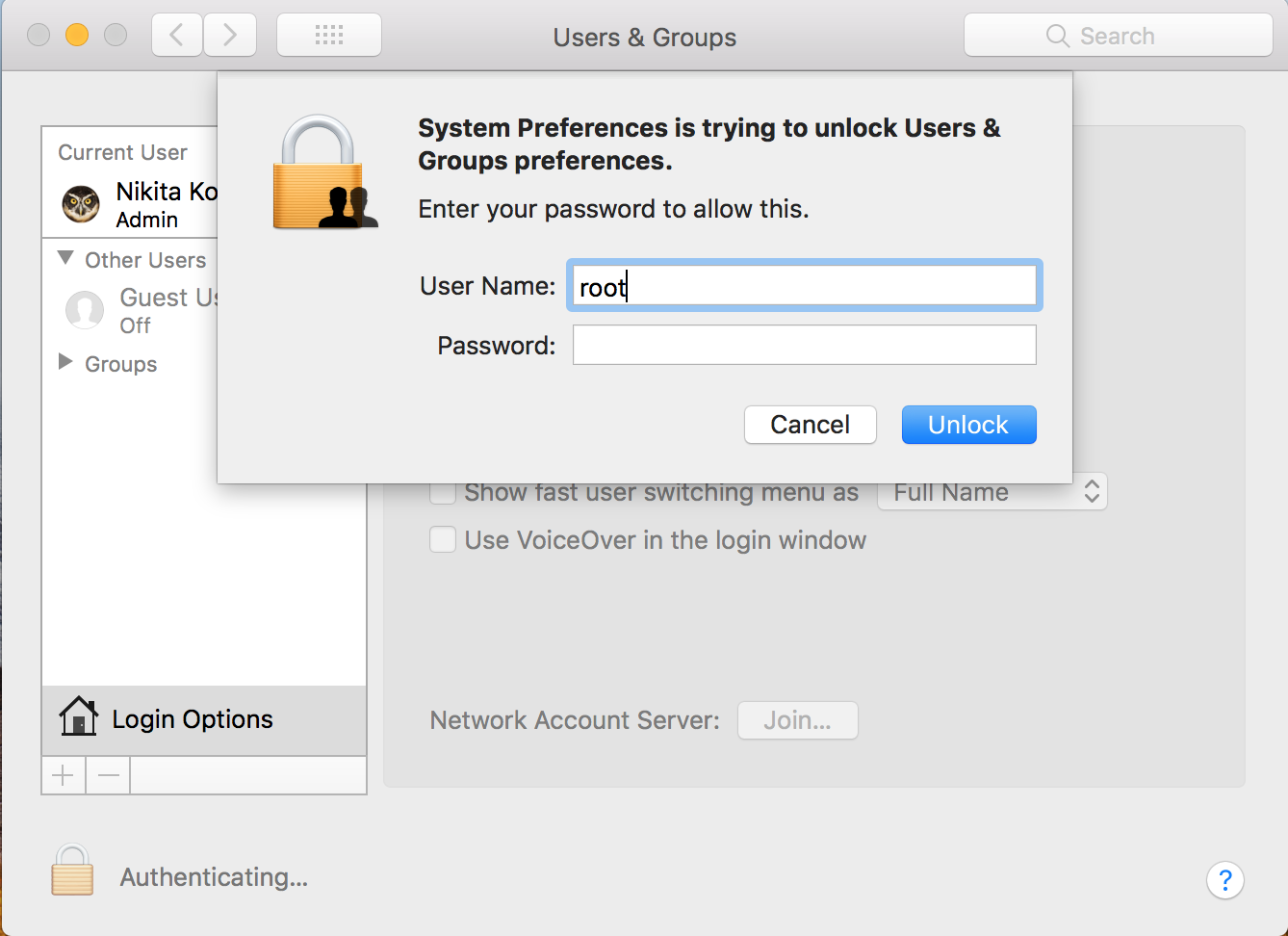

- 被害者はインターネット上で脆弱性の存在について読み、Macでそれを試してみて、それを排除するための行動をとらなかった。

- 攻撃者は、被害者のIPアドレスを知るか、ネットワーク上のデバイスのリストでそれを見つける必要があります。

攻撃は次のとおりです。

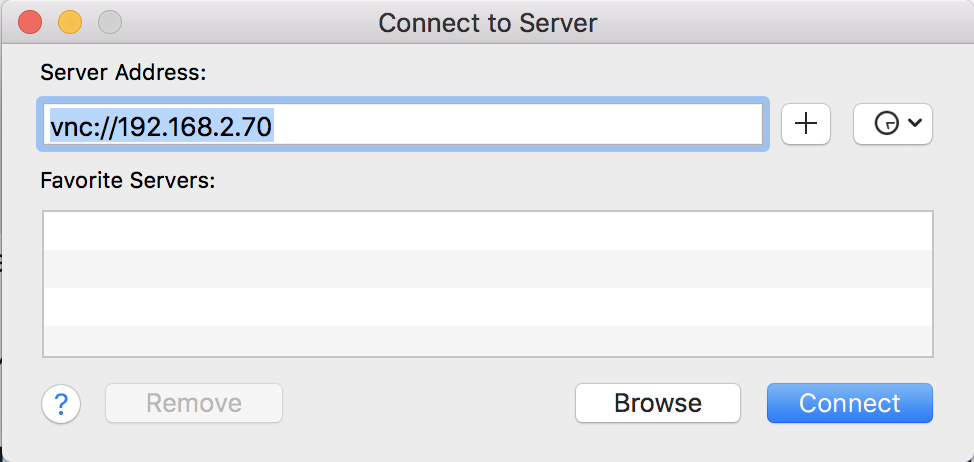

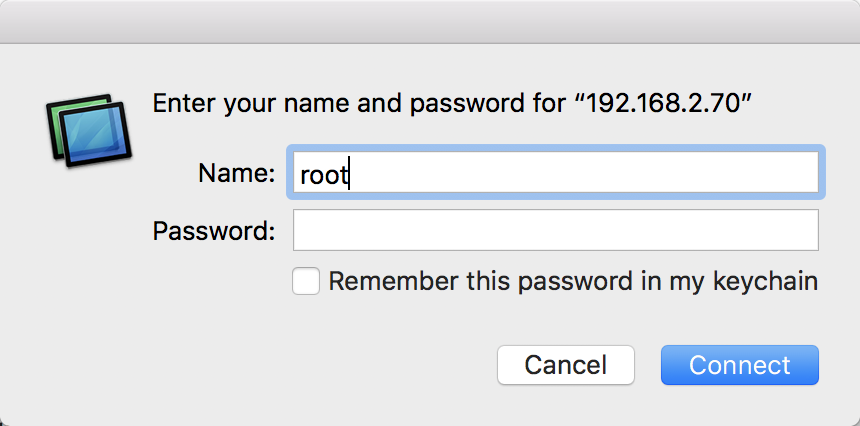

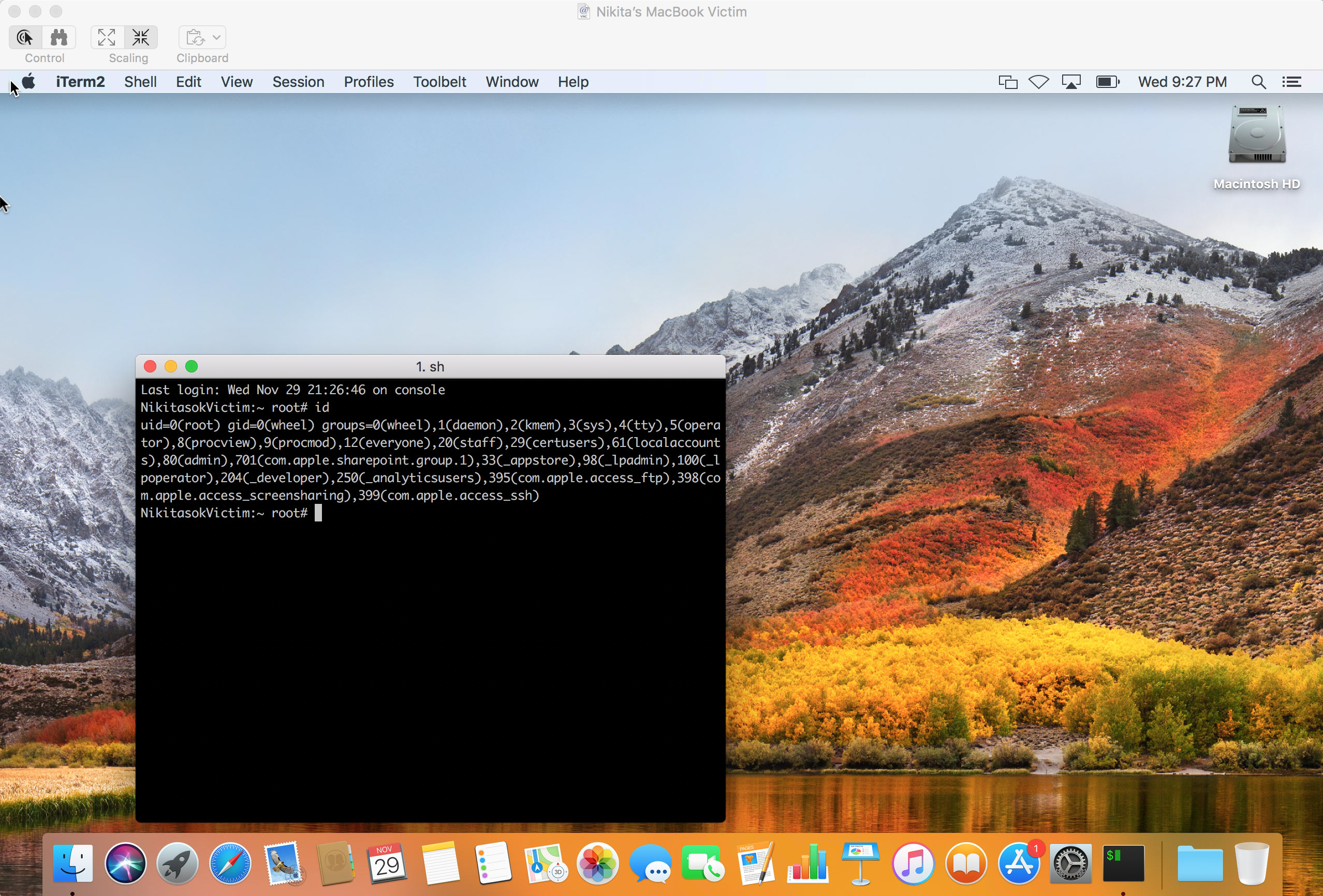

- 攻撃者はVNCを介して接続します(Finder→Cmd + K→vnc://犠牲者→パスワードなしのルート)

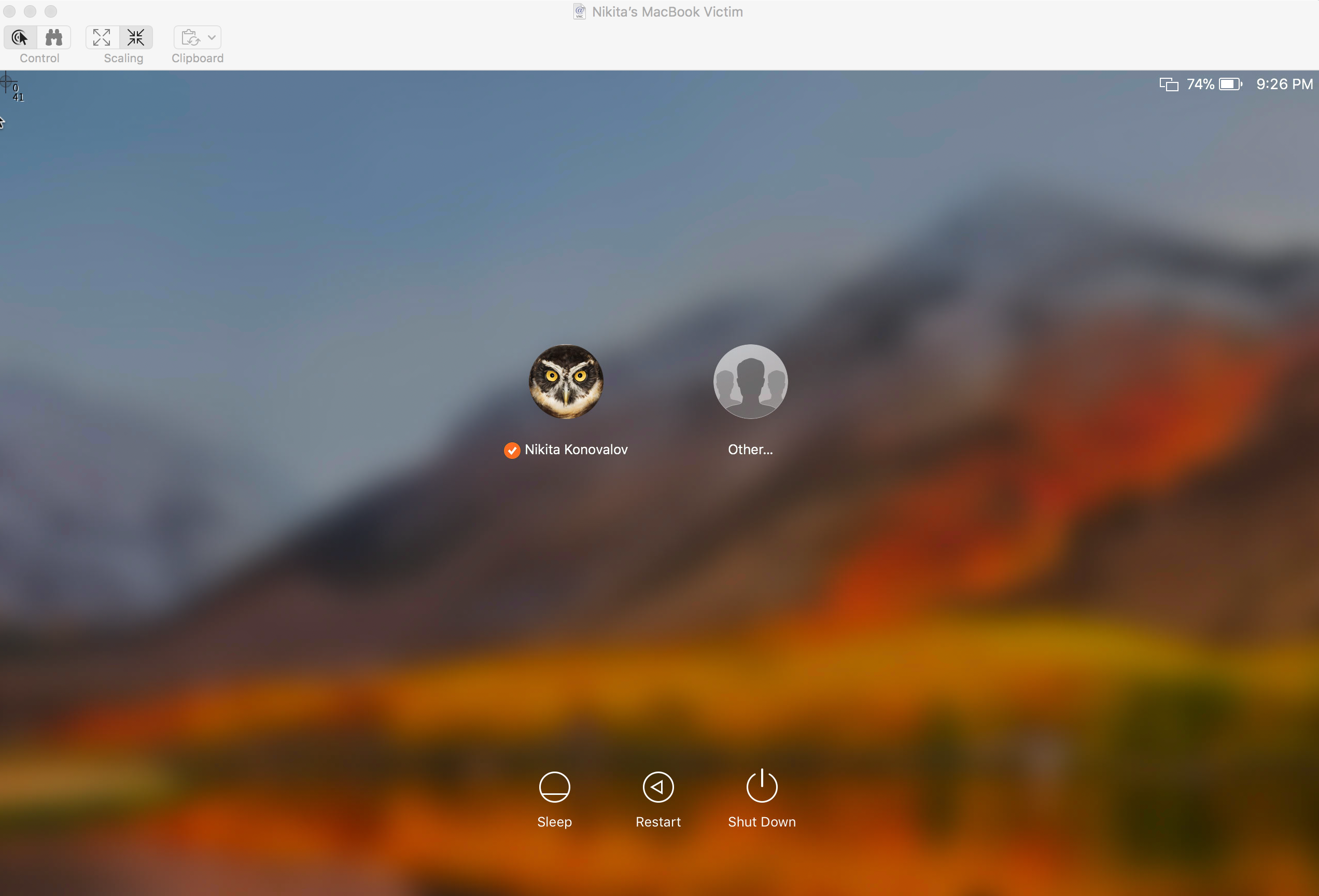

- 被害者のログイン画面の攻撃者は、その他を選択します...

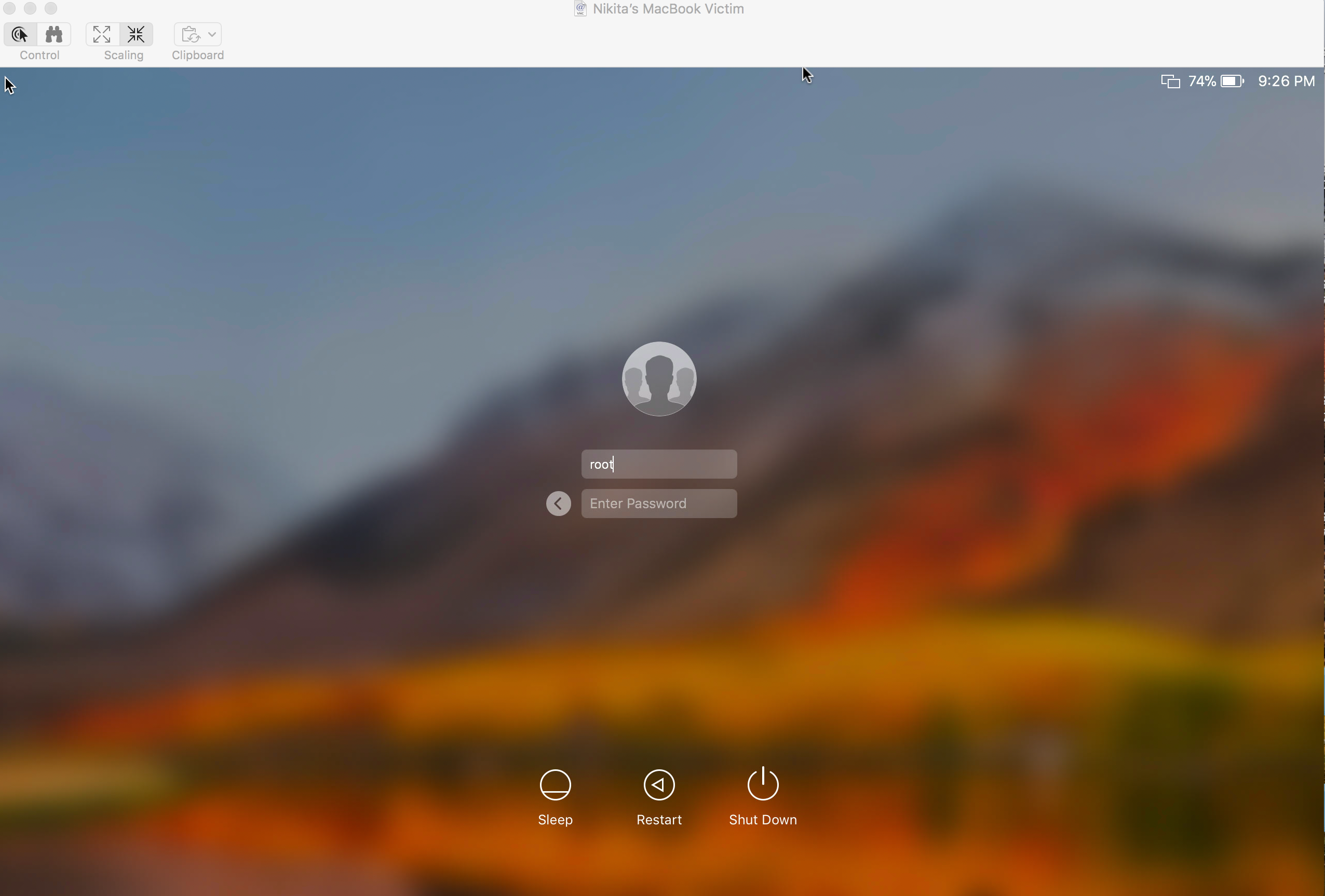

- 攻撃者はパスワードなしでルートに入ります。

- できた

次に、すべてが非常に複雑な理由を見てみましょう。

- ここでは明らかです。

- 画面共有はvncアクセスを提供します。 デフォルトではオフになっていますが、ユーザーが一度使用したままにする可能性があります。

- ワイヤ接続が重要です。 Wifi VNCにより、rootユーザーがログインを開始した直後に接続が切断されます。 どうやら、これはルートが通常の管理者のキーチェーンにアクセスできないという事実によるものです。 何らかの理由で、すでに動作しているWifiルート接続が切断されますが、再接続できません。 接続はワイヤを突き破りません。

- 最もありそうもない。 被害者のコンピューターでルートログインが利用可能であることが必要です。 そしてパスワードなし。 現時点では、この効果は、私が知っている唯一の方法である、同じ元の脆弱性を悪用することで達成できます。 被害者は、空のパスワードで同じ「ロック」ルートを少なくとも1回開く必要があります。

- 攻撃者のMacは、サブネットで画面共有が有効になっている被害者を見つけます。 ただし、vncポートが開いていることを検出する従来の方法でうまくいきます。 nmapが役立ちます。

攻撃中、空のパスワードを持つrootは基本的に2回機能します。 初めてvnc接続が確立されたとき。 被害者のログイン画面で2回目。

最後に:

- 被害者には、画面共有がアクティブであるというインジケータが表示され、攻撃者をいつでも無効にすることができます。 これは彼女を助ける可能性は低いですが。

- wifi経由で攻撃をやめようとすると、ログインしたルートは被害者のMacに残ります。 その後の再起動またはシャットダウンのために、切断する必要があります。

- ログインしたルートで、「ロック」はすぐに開かれ、いかなる方法でも閉じたくありません。

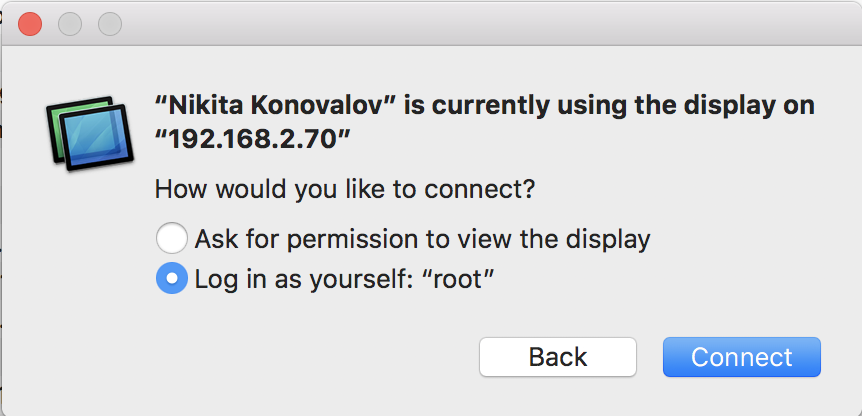

- VNC接続を確立するとき、「現在のユーザーの画面を確認する」オプションがあります。 ユーザーは、画面の背後に移動することができます。 それをどうするか-自分で考えてください。