明らかな単純さにもかかわらず、Threat Intelligenceを使用した作業の開始は、ほとんどの時間を要する最も苦痛なプロセスです。 おそらく例外は、ワークステーションでApplication Controlが有効になっている標準OSイメージ、管理者権限のないユーザー、およびインターネットアクセスが排他的にホワイトリストに登録されている場合のみです。 残念ながら、私たちは仕事の全期間にわたってそのような会社にまだ会っていません。 この点で、脅威インテリジェンスのトピックに興味があるすべての人-猫へようこそ。

グローバルで複雑で恐ろしい攻撃の場合、最初の犠牲者のランクにいる場合は常に悲しいです。 ウイルス対策にはまだシグネチャ、SZI-ブラックリスト、MSSPプロバイダー、およびSOC'ov-検出に役立つインジケーターとルールがありません。 この場合、顧客は実際に自分で攻撃に対処することを余儀なくされます(おそらく、高価なインシデント調査サービスを購入することなく)。

一般的に、脅威インテリジェンスにより、「第2の被害者」は攻撃を撃退する準備をすることができます。 もちろん、これは別の「銀の弾丸」ではありません。TIはすべての攻撃から救うわけではありません。 しかし、適切に構成されたプロセスと適切に選択された知識ソースにより、多くの場合に役立ちます。

脅威情報構造

脅威インテリジェンスとは何か、「良い」指標はどのように見えるべきか、「悪い」指標はどのように見えるかについて、すでに多くの記事が書かれています。ケース。

フィード(フィードでもあります)

おそらく、有料版と無料版の両方で最も利用可能な、最も膨大で頻繁に遭遇する情報です。 原則として、これらは悪意のあるアドレス、URL、電子メールなどへのダウンロードを絶えず更新するベンダーです。

ここで最も重要なことは、SOCのすべての既存のブラックリストをドラッグアウトしないことです。 フィードの品質を分析するときは、フィード内の脅威に関する拡張情報の存在に注意することをお勧めします。 以下の例:

TOR出口ノードリスト:

torstatus.blutmagie.de-フィードソース自体にはTORノードのみが含まれます+出口ノードポート+ステータス情報(オフライン/オンライン)の情報があります。

panwdbl.appspot.com/lists/ettor.txt-ここにはアドレスのリストのみがあります(ただし、これは公式のアップロードではありませんが、ポイントではありません)。

前者の場合、より狭くより正確なルールを構成できます。 2番目の場合、最も可能性が高いのは、ルールにより多くの誤検知が発生することです。

IOC(侵害の兆候)

通常、特定の脅威の分析に関する概要レポートの不可欠な部分です。 そして、これは、各指標を個別にではなく、対応するレポートの他の指標と一緒に検討できることを意味します。 さらに、インジケーターに加えて、特定のレポートと分析があるため、コンテキストも取得できます。

脆弱性

インフラストラクチャでの悪用の可能性を考慮して、脆弱性の詳細な説明と重要度によるランキングは、実際の生活でそのような悪用の試みを識別するために後で使用できるイベントとインジケータのチェーンに関する情報を提供します。

攻撃スクリプト

原則として、攻撃のシナリオには、システムを促進するための攻撃者の一連のアクションの例が含まれています。 TIのこのような知識の主要な層は、APT攻撃に関する顧客およびベンダーのレポートで進行中の侵入テストです。 この情報を受け取って分析することにより、現在の検出シナリオをレポートに記載されている攻撃フェーズと比較できます。

たとえば、暗号作成者の数はごく最近増加しています。 同時に、それらのほとんどは同じ古い方法で配信されます-添付ファイルにドロッパーファイルを含むメーリングリストを通じて。 また、同じWordを使用してサードパーティのスクリプトを実行するすべての「新しい」方法にもかかわらず、OSの動作はすべての人で同じです。

これから2つの結論を導き出すことができます。

- スパム対策に注意してください。 私たちの実践が示すように、非常に多くの顧客は、送信者アドレスをスプーフィングするための最も簡単なチェックすらありません。

- 新しいセキュリティの脅威と、外部サービスと会社自体の内部リソース(インターネット、メール、AWPなど)を安全に使用するためのルールについて、従業員の意識を定期的に高める必要があります。

ユーザー

セキュリティ意識は驚くべきものです。 フィッシング、ソーシャルエンジニアリング-適切なアプローチを持つ人々が、サンドボックスでは捕捉できない数のサンプルを提供します。

さらに、IoC /インジケータについて言えば、インジケータ自体に加えて、それがどのようなマルウェア/脅威を指しているかについて少なくとも最小限の情報しか持っていないことを意味します。

そのため、原則として、インジケーターはいくつかのグループに分けることができます。

- ネットワークインジケーター(ip、fqdn、url、email、portなど)。

- ホストインジケーター(ファイル/プロセス/サービスの名前、MD5合計、実行可能コマンドの説明、レジストリキー値、ユーザー/グループ名など)。

- その他の(情報)インジケータ。 たとえば、「XからYの期間にDDoS攻撃が計画されていることを通知する」シリーズや、「納税申告書」という言葉を含む悪意のあるメール形式のメッセージトピックなどのシリーズからの通知があります。

各グループでは、インジケータは、原則として、検出されたときに結果の信頼性の程度が異なります。 また、同じ脅威に対してより多くの指標を持っているほど、誤検知を除外する可能性が高くなります。

Threat Intelligenceの主な問題

しかし、Threat Intelligenceサブスクリプションからの情報を信頼することは可能ですか? 結局のところ、これは通常、本当に資格のある専門家によって作成された非常に具体的なマルウェアサンプルの分析です。 例に戻ります。

- 完全な脅威情報の欠如。

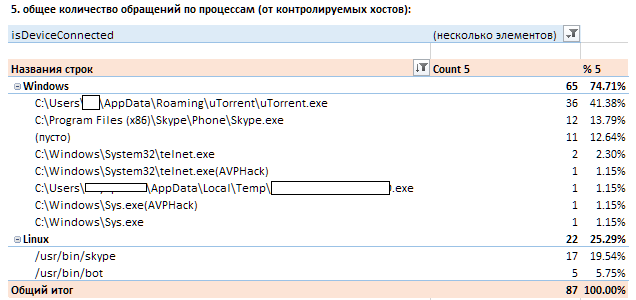

インディケーターのうち、あなたがmalvariのコントロールセンターのIPアドレスのみを持っていると想像してみましょう。 これらのアドレスは、1つのドメインから離れている場合があります。 そして、Skype /どこかのトレントまたはその他のp2pアプリケーションを許可しました。 ベンダーの1つの指標をテストする例:

- サイバー犯罪者による合法的なソフトウェアの使用。

Kaspersky Labのレポートの1つによると、攻撃者は独自の目的で、リモートアクセス用の別の非常に正当なツールwinexecを使用しています。 そして、すべては問題ありませんが、たとえば、ホストのインベントリにまったく同じツールを使用するSZIがあるとします。 また、winexesvcサービスをインストールし、対応するプロセスを起動し、MD5の合計を検出するためのインジケーターは、インフラストラクチャ全体で数百の検出を提供します。

実際、結論は簡単です。ベンダーが提供する情報はまだ一般的すぎます。 特定の各顧客のインフラストラクチャのコンテキストと機能に応じて、受信した情報の一部をフィルタリングするメカニズムが必要になります。

その結果、Threat Intelligenceで作業を開始する場合は、次の点を考慮する必要があります。

- 理想的には、作業で1つまたは別のIOC / TIデータベース/プロバイダーの使用を決定する前に、インフラストラクチャでそれらを試験することをお勧めします。つまり、「ライブ」で試してください。 たとえば、数か月間それらを起動して応答を分析し、確認された応答の割合を評価します。

- IOC / TIプロバイダーを選択したら、関連性によってランク付けする必要があります。 この場合、ソースやインジケータのタイプによっても、アラートに対する反応は異なります。 信頼できるソース/関連性の高い指標の場合-対応プロセスを開始します。 残りについては、しきい値を超えると統計とアラートが収集されます。

- リアルタイム監視でインジケータを起動する前に、受信した情報を確認することをお勧めします。 これは、明示的な下落を除外するための履歴データのクイックチェック、およびインジケーターの関連性のチェックです。 たとえば、ホスティングに属するIPアドレスを確認する(インジケーターに特定のURLまたはドメインがない場合)、または標準ユーティリティ、システムファイル、または管理ツールに属するMD5ハッシュを確認します。

- 企業のインフラストラクチャ内の特定の指標の識別に対応するためのシナリオをすぐに決定して、それぞれの場合の行動方法-収集および分析する他の情報、入手先などを明確に知る必要があります。 これにより、応答時間が大幅に短縮されます。

Threat Intelligenceの使用を開始する方法

ロギングの構成とイベントソースの選択

使用できるインジケータの種類と、それらを確認する方法を決定してください。 たとえば、MD5に関する情報があります。 インフラストラクチャのどのSZI /ログに関連情報を含めることができますか?

私たちの経験から:

- カスペルスキー(およびアンチウイルス)は、各ホスト上のすべての実行可能ファイルに関する情報を保存します(ただし、最初の起動に関する情報のみ)。

- DLP /アンチスパムは、すべてのメール添付ファイルのMD5合計を記録するように構成できます。

- Sysmonは、実行中のすべてのプロセスのMD5合計を記録します。

その結果、表が表示され、どのソースのどの種類のインジケーターが検出されるかの説明が表示されます。 たとえば、これ:

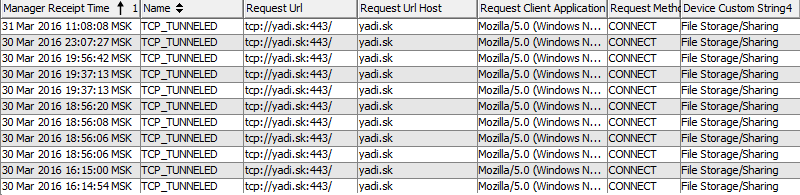

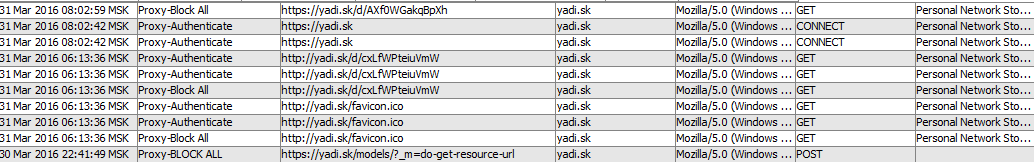

それとは別に、イベントのソースを選択するとき、情報の完全性を正しく評価することが重要であることは注目に値します。 たとえば、プロキシサーバーでSSL解析が有効になっていない場合、URLによるインジケーターの分析の可能性は非常に制限されるため、これを考慮する必要があります。 例:

悪意のあるコードは、難読化されたJavaScriptファイル「2015年1月1日の連邦税務局の文書一覧です。2015年Docx_I四半期」です。 リンクhxxps://yadi.sk/d/AXf0WGaqBpXhにあるhead__CHECKED Dr.Web_ef73f6db_xls.jsによって署名されています。

SSLインスペクションを有効にしないと、yadi.skの各エントリに反応があります。

SSLを解析できる場合、非常に特定のリンクにのみ応答できます。つまり、相関関係でURLを使用できます。

応答能力

手始めに、各インジケータが検出されたときのアクションの大まかなシーケンスを紙に書いてみてください。 サンプル計画は次のとおりです。

ネットワークインジケーターが機能しました(たとえば、BadRabbit:1dnscontrol.com/flash_install.php)。 次に何をしますか?

- ホストをどのように決定しますか?

- この接続を開始したプロセスを確認できますか?

- ホストインジケーターをチェックしますか(持っていますか)?

- インフラストラクチャ内のすべてのホストにアクセスして、トリガーされるたびに自動チェックを実行できますか?

- どのOSがどのホスト上にあるかを理解していますか?また、レポートの指標はこのシステムに適用可能ですか?

- ユーザーのマシンをいつでも隔離する機会はありますか?

- 上記のすべてのアクティビティを自動化することは可能ですか?

インフラカバレッジ

原則として、外部データによるイベントの強化が本当に効果的であり、害よりも多くの利益をもたらすためには、ネットワークインジケーターをホストインジケーターに関連付け、同じ脅威インテリジェンスレポートの異なるインジケーターを相互に関連付けることができる必要があります。 たとえば、悪意のあるドメイン(またはURL)への呼び出しを検出する場合、対応する脅威に関連するホストインジケーター(ファイル、レジストリブランチ、MD5、サービス)をワークステーション/サーバーで確認します。 これは、手動で(ホストに接続して)または自動で実行できます。スクリプトまたはセキュリティスキャナーを使用します。

知識のある働き方と受粉の方法

わかった ソースが接続され、データが収集されています。 しかし、それをどのように扱うのですか?

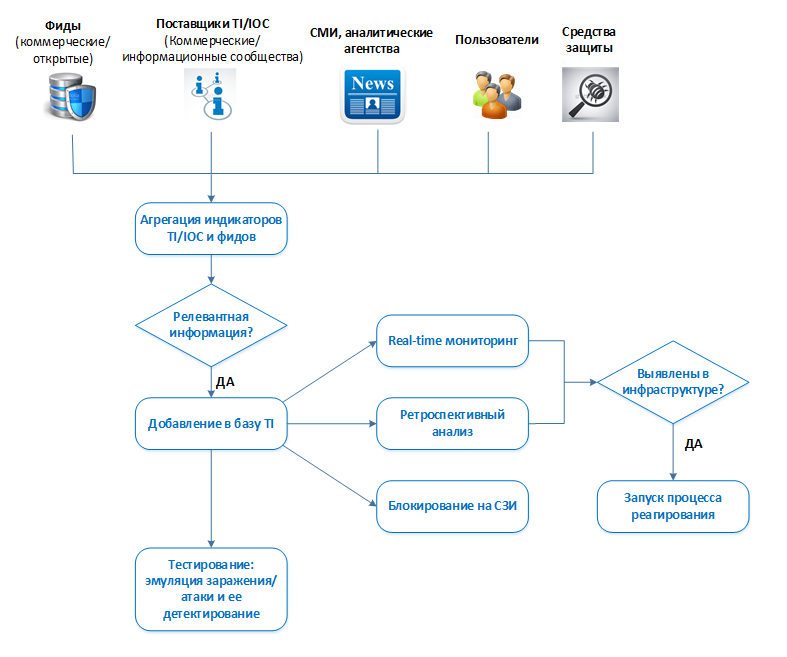

最初に、リアルタイム監視の新しい(またはそうでない)脅威に対するフィードと侵害の指標を追加します。 同時に、洪水や無関係なインジケーターを除外するために、上記のこれらのインジケーターの関連性を事前に確認することを忘れないでください。 良い意味で、これは継続的なプロセスでなければなりません。 そのような指標のソースは、専門企業の有料サブスクリプションとサービスに加えて、たとえば、主要な専門メディアの出版物、セキュリティ機器および研究グループの大手メーカーのニュースレター、企業の従業員に送信される悪意のあるメールの分析などです。 警戒ユーザーやスパム対策/メールサンドボックスからISサービスにアクセスできます。

第二に、過去(たとえば、1か月間)のインフラストラクチャの感染の事実を特定するために、これらの指標の遡及検索を行っています。 検索は、イベントログ(ネットワークインジケーター、メール、プロセス)、セキュリティスキャナーまたはスクリプト(ホストインジケーター:ファイル、レジストリ、MD5)によって実行できます。 スキャナーを使用すると、ホストに存在する脆弱性に関する情報をすぐに収集できます。

第三に、適切な保護手段のITまたは情報セキュリティ管理者のブロックに対する侵害の指標を送信します。

第4に、インフラストラクチャで取得したインジケーターの検出可能性をテストします。 マルウェアと攻撃のさまざまな解析を行う重要な段階は、「テスト環境」でコンテンツの動作と保護を検証するために、これらの攻撃の少なくとも一部を再現することです。

脅威インテリジェンスは、間違いなくSOCの重要な部分です。 外部の脅威により迅速に対応できます。 しかし、IOC / TIプロバイダーを慎重に選択し、特定の企業内でこの情報を使用する方法を明確に理解する必要があります。利用可能な人的資源と、インフラストラクチャでこれらの同じ指標の発現の事実を見つけるための既存の技術的手段を考慮してください。 そうしないと、プロセス全体が1つの悪夢に変わるか、せいぜい結果が得られないだけです。