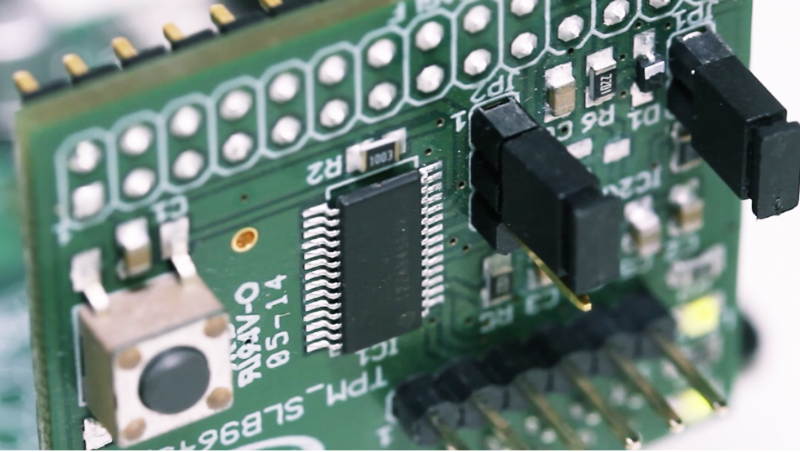

Habréのブログでは、情報セキュリティ研究者の国際的なグループが、インフィニオンの人気のあるRSA Library v1.02.013暗号化ライブラリに重大な脆弱性ROCA (Return of Coppersmith's Attack)を発見したことをすでに書いています。 RSAプライムを生成するアルゴリズムのエラーCVE-2017-15361により、Infineonライブラリによって生成された暗号化キーが因子分解に対して脆弱になります。これにより、攻撃者がキーの秘密部分を明らかにすることができます。

そして、脆弱性の発表後まもなく、研究者たちは、大量攻撃へのその使用が経済的な観点から攻撃者にとって利益をもたらさないだろうと主張した場合、現在、他の独立した専門家ダニエルJ.実際のROCA操作は、当初考えられていたよりも安くて簡単かもしれません。

この脆弱性を含むライブラリは、いくつかの国で、また政府と企業の両方で使用される多くの一般的なソフトウェア製品で、国民IDカードのセキュリティを確保するために使用されます。

初期計算では、CVE-2017-15361を使用して1024ビットキーを再作成するには約97日間のプロセッサ操作が必要であり、これは40〜80ドルのコストに相当し、2048ビットキーの場合は51,400日と20,000〜40000ドルかかります。 また、調査の著者は、エストニアのIDカード760枚をハッキングすると、攻撃者に600億ユーロ(カードあたり80千ユーロ)のコストがかかると推定しています。

さて、これは5-25%速くできる証拠が提示され、1つのIDをハッキングすると2万ユーロ以下の費用がかかります-すべてのIDを壊しても意味がないことは言うまでもありません選挙で投票すれば、カードの10%を危険にさらすだけで十分です。

ROCAの脆弱性の特定などのケースは、ソフトウェアライフサイクルの後半の段階でコードを修正するコストが指数関数的に増加していることを示しています。 それにも関わらず、開発プロセス中にソースコードのセキュリティ監査を実施した経験はまだ広く普及していません。 危険な脆弱性につながる可能性のあるソフトウェアエラーのリスクは常に存在するため、安全な開発のための柔軟な方法論が適用され、ソフトウェアライフサイクルのすべての段階でのコードの高品質テストに焦点が当てられます。

11月16日木曜日の14:00に、無料のPositive Technologiesウェビナーが、ソースコードの脆弱性分析を既存の開発プロセスに統合し、脆弱性につながる欠陥を修正するコストを最小限にする方法について開催されます。 このウェビナーは、ソフトウェアコードの脆弱性の開発と除去に精通している専門家にとって興味深いものです。

ウェビナーに参加するには、 登録する必要があります 。