数千の銀行カードに記録されたデータが利用できるため、POS端末は重要なシステムになります。そのため、POSがサイバー犯罪者からますます人気のあるターゲットになりつつあることは驚くことではありません。 このようなデバイスに対するインターネットからの匿名の攻撃は比較的単純であり、闇市場でデータを販売することは非常に有益なビジネスです。

最近、PandaLabsアンチウイルス研究所は、米国の多数のバーやレストランで感染を検出しました。POS端末は、銀行カードからデータを盗むように設計された悪意のあるプログラムの2つのバリアントによって攻撃されました。

次のマルウェアサンプルが分析されました(MD5ファイルは括弧内に示されています)。

1. Epson.exe(69E361AC1C3F7BCCE844DE43310E5259)

2. Wnhelp.exe(D4A646841663AAC2C35AAB69BEB9CFB3)

Epson.exeは無効な証明書です。

どちらのサンプルもMicrosoft Visual C ++ 8を使用してコンパイルされており、パッケージ化も暗号化もされていません。 システムで悪意のあるプログラムが起動されるとすぐに、さまざまなシステムプロセスの分析が開始され、銀行カードに関する情報が検索されます。

以下では、メモリ内の銀行カードのデータを含む可能性のあるプロセスのみを検索し、さまざまなプロセスを「パス」する方法を確認できます。

「Epson.exe」サンプルの場合、このプログラムは次のプロセスで銀行カードデータを検索します。

| プログラム名 | 説明 |

| メモ帳++。exe | テキストエディター |

| CreditCardService.exe | マイクロソフト |

| DSICardnetIP_Term.exe | NETePay for Mercury |

| DSIMercuryIP_Dial.exe | NETePay for Mercury |

| EdcSvr.exe | アロハ電子ドラフトキャプチャ(EDC) |

| fpos.exe | 将来の位置 |

| mxSlipStream4 / mxSlipStream5 / mxSlipStream.exe / mxSwipeSVC.exe | mXpressによるSlipStream POSシステムトランザクションプロセッサ |

| NisSrv.exe | Windows 8 |

| spcwin.exe / Spcwin.exe / SPCWIN.exe /SPCWIN.EXE | POSitouch(食品およびファーストフード企業向けのPOSシステム) |

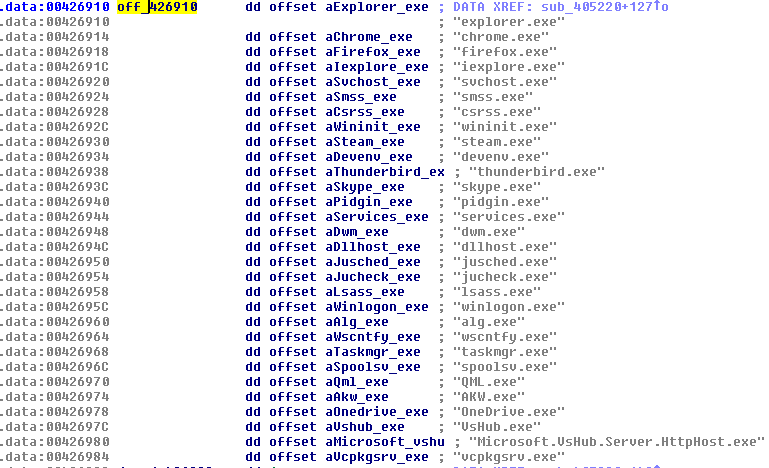

一方、「Wnhelp.exe」サンプルには、分析すべきでないプロセスを選択するために使用されるリストが含まれています。 すなわち プロセスの名前がこのリスト内のオブジェクトの名前と一致する場合、そのようなプロセスは銀行カードのデータを検索するときに分析されません。

除外されたプロセス:

explorer.exe

chrome.exe

firefox.exe

iexplore.exe

svchost.exe

smss.exe

csrss.exe

wininit.exe

steam.exe

devenv.exe

thunderbird.exe

skype.exe

pidgin.exe

services.exe

winlogon.exe

alg.exe

wscntfy.exe

taskmgr.exe

spoolsv.exe

QML.exe

AKW.exe

OneDrive.exe

Vshub.exe

Microsoft.VsHub.Server.HttpHost.exe

vcpkgsrv.exe

dwm.exe

dllhost.exe

jusched.exe

jucheck.exe

lsass.exe

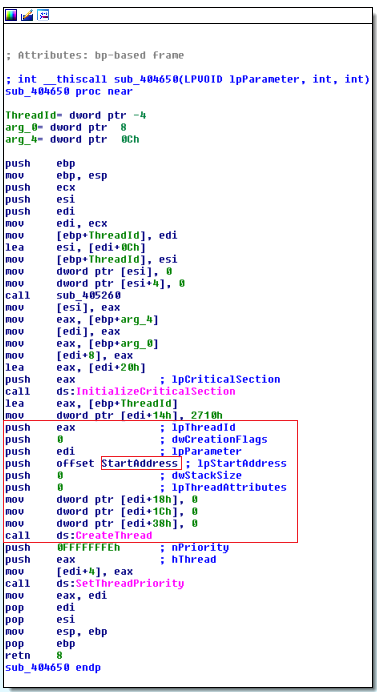

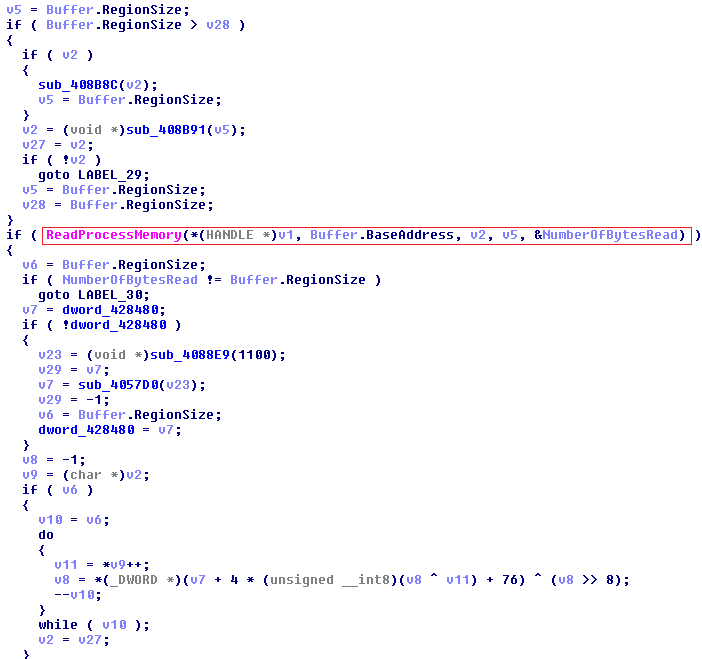

両方のサンプルでは、分析対象のプロセスが受信されるとすぐに(Epson.exeの場合のようにリストされたため、またはWnhelp.exeの場合のように「ドロップ」されたため)、新しいスレッドが作成されます:

次に、特別に開発されたアルゴリズムを使用してメモリが分析され、見つかった情報が銀行カード情報であるかどうかが確認されます。

Wnhelp.exeサンプルは、攻撃者によって「インストール」コマンドを使用して実行され、システム内での「存続可能性」を確保するためにサービスが作成されるような方法で実行されます。

このサービスは「Windowsエラー報告サービスログ」と呼ばれます。

Epson.exeサンプルは同じように機能しますが、攻撃者は特定のパラメーターを使用して、必要な方法でサービスの名前を構成できます。

install [サービス名] [サービスの説明] [3番目のパラメーター]

各オプションは、管理サーバー(C&C)に接続します。

| Epson.exe | dropalien.com/wp-admin/gate1.php |

| Wnhelp.exe | www.rdvaer.com wp-admin / gate1.php |

その後、ハッカーからさまざまなタスクを受け取ることができます。

| チーム | 説明 |

| 更新= [URL] | マルウェアの更新 |

| dlex = [URL] | ファイルをダウンロードしてアップロードする |

| chk = [CRC_Checksum] | ファイルのチェックサムを更新します |

コントロールパネルに接続するには、次のUserAgentを使用します。

「Mozilla / 5.0(Windows NT 6.2; WOW64)AppleWebKit / 537.22(KHTML、Geckoなど)Chrome / 25.0.1364.152 Safari / 537.22」

通信はSSLを使用して実行されます。 このマルウェアは、インターネット接続の構成を変更して、未知のCA(認証局)を無視し、独自の証明書を使用できるようにします。

最初に、インターネット接続セキュリティフラグは、3番目の引数がINTERNET_OPTION_SECURITY_FLAGS(31)に設定されたInternetQueryOptionA APIを介して受信されます。 その後、フラグSECURITY_FLAG_IGNORE_UNKNOWN_CA(100h)のバイナリファイルが実行されます。

結論:POS攻撃に抵抗する方法

特にチップなどのPINの使用がオプションである米国などの国では、POS端末に対する攻撃が依然として非常に人気があります。 これらの攻撃の多くは、ITの分野、特に情報セキュリティの分野に専門的な人材を持たない企業を対象としているため、ハッカーはこうした機会を利用しています。

POS端末は重要なデータを処理するコンピューターであるため、可能な限り保護する必要があります。 EDRテクノロジーを備えたクラウドベースのソリューションは 、そのような端末に悪意のあるプロセスが存在しないことを保証するのに役立ちます。 したがって、特別な知識を持つ専門家を雇う必要はありません。そのようなソリューションは、すべての実行可能なプロセスが安全であることを保証する責任がある開発者自身の専門家によって維持されるためです。