当然、そのような獣はまだ見られていないので、私たちはそれをテストすることを約束しました。

昔々、パロアルトの会社があり、かなり良いエンタープライズレベルのファイアウォールを作りました。 さらに、技術動向に従って、クラウドとプライベートの両方のサンドボックスがベンダーのソリューションラインに含まれました。 ある時点まで、入り口のストリーミングファイアウォールとサンドボックスの両方が情報セキュリティを提供するタスクを終了しました。 しかし、時間が経つにつれて、これは十分ではなくなりました-「継続的な保護」の概念が現れ、エンドマシンの完全な保護、いわゆるエンドポイントソリューションが必要になりました。 「Palo Alto」はCyvera社を買収し、その製品は完成しました。 これが、「次世代のウイルス対策ソフトウェア」であるTrapsの登場です。

トラップは、そのコードを実行可能プロセス(たとえば、* .exe)に挿入し、一種の小さなハイパーバイザーのモードですべてを実行できるようにし、メモリ使用量を調べます。 彼は署名をチェックせず、制御されているソフトウェアの奇妙な動作をキャッチするだけです。

ウイルスのように動作し、WinXPの下でも動作するウイルス対策ほど面白いものはありません。 これがトラップです。

プロセスエクスプローラーは次のようになります。

合計で300種類のプロセスがあり、ソリューションがモジュールをインジェクトできます。さらに、かなり単純なコンストラクターを使用して他のタイプのプロセスをカスタマイズできます。

これは、Windowsマシンでのエージェントインターフェースの外観です。

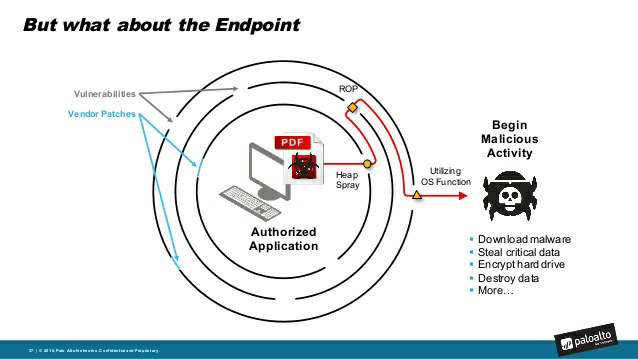

そのため、Trapsはexeファイルに「登録」され、「sibiotic」プロセスの実行を監視し始めます。 OSレベルでは、トラップはメモリ管理の観点から疑わしいイベントを記録できます。 ほとんどの場合、特権の取得には、バッファオーバーフローやその他の異常が伴います。 パロアルトが計算するのはそのようなイベントです。

利点は、このウイルス対策自体に署名がないことです。 対策と既知の障害イベントのセットに加えて、ヒューリスティックのセットがあります。 つまり、更新は有用ですが、通常は必要ありません(特にトラップをバイパスすることを目的としたウイルスが現れるまで)。 これは、隔離されたネットワークや認定サイトで非常に役立ちます。

クローバーを使用したスクラップのようなエレガントなソリューションであっても、実行可能ファイルの「感染」を伴うソリューションTrapsはWinXPで動作します。 そして、これは企業セグメントでの冗談ではありません。これまで、多くのATMとキャッシュデスクはWinXPの埋め込みバージョンで動作し、それらのパッチは発行されていません。 たとえば、駅の端末の画面から、誰もが次の流行の高さを知ることができます。

サーバー、VDIマシン、物理ワークステーションにインストールされます。 リソースへの要求はありません:

製品は他のウイルス対策ソリューションと共存できますが、すべてではありません。 情報は公開されており、リストはリリースノートに記載されています。

他のPalo Altoインフラストラクチャがある場合は、Trapsが強力に組み込まれていることを知っておく必要があります。 階層化された防御は、画面、サンドボックス、エンドポイントでの独自の保護のように見えます。 (評判が不明な)未知の実行可能ファイルがトラップマシンに到着した場合、「大規模な」企業サンドボックスが解決されるまでその実行を禁止できます。 以前は、ファイアウォールのみがサンドボックスに統合されていました-事実を確認してから馬を捕まえることができました-エンドポイントでファイルを開始した後。 また、トラップを使用すると、手続きの前に実行をブロックできます。 また、クラウドサービスと同期する場合、Trapsに送信されるファイルのすべてのハッシュがそこに移動します。それらが何らかの形で異なることがわかっている場合は、すぐに実行拒否を決定します。

これは逆の方法で機能します。 世界で流行が始まり、グローバルサンドボックスが特定のインスタンスを悪意のあるものとして検出すると、パロアルトサービスのすべての加入者がこのシグネチャを即座に利用できます。 また、WannaCryのような以前の流行の経験から、感染のピークは、誰も回復しないまで、初日に発生することがわかります。 この期間中に保護することが非常に重要であり、パロアルトはそれを提供します。

攻撃には、いわゆるキルチェーン(侵害されたマシンにつながる一連のアクション)があります。

このチェーンで少なくとも1つの要素がブロックされている場合、攻撃は行われません。

Trapsが攻撃に対抗するために使用する既知の脆弱性と技術。

当然、このソフトウェアは通常のウイルス対策としてフォルダーをスキャンできません-ここには静的アナライザーはなく、ハードコアのみです。 既知の脅威を検出する従来のウイルス対策アプローチは機能しなくなりました。 シマンテックのバイスプレジデントは2014年に「アンチウイルスは死んだ」 と述べています。

Trapsを使用してフォレンジックを収集することも有効です。 トリガーされると、メモリダンプが生成され、好きなだけ分析できます(ダンプは分析サーバーにコピーできます)。

結論-ワークステーションの保護が必要な場合、この決定を行います。 トラップは、ウイルス対策ソフトウェアに取って代わるものではありません(少なくとも現時点では)が、それらを補完します。 現在、ベンダーはすでに、トラップ以外のアンチウイルスは不要であると宣言しています。顧客がインフラストラクチャにトラップを使用してPCI DSSおよびHIPAAコンプライアンスに合格した例があります。

SMBv1(WannaCry、Petya)の脆弱性について話すと、非常に長い間存在しており、それに関する情報を持っている人は誰でも気付かれずに悪用できました。 しかし、トラップユーザーは保護されていました。

そして、パッチのリリースは、近い将来に新しい脅威が発見されないことを保証しないという事実の例です。

2015年7月5日に脆弱性が発見され、パッチは8日にのみリリースされました。 したがって、ユーザーは10日に3日間-新しい脆弱性、パッチ-14日に保護されませんでした。 トラップがあれば、問題ははるかに少なくなります。

当然、私はそれをテストしたかった。 私はウイルスとトロイの木馬のディストリビューションを取りました( リポジトリ 、 慎重に 、すべてのサンプルが機能しています。車を殺さないでください)。 Hypervisor VMWare Fusion Professionalバージョン10.0.1(6754183)、英語版(md5 5bf476e2fc445b8d06b3c2a6091fe3aa)であるWindows XP SP3 VLの元のMSDNイメージを使用して、新しい仮想マシンが作成されました。 仮想マシンには、1コアと512 MBのメモリが割り当てられます。 .NET Framework v3.5.1がインストールされ(Trapsのインストールに必要)、Traps自体が最上位にインストールされ、ESM管理サーバーとのネットワーク相互作用が編成されます。WindowsServer 2016でSQL-Expressデータベースを使用して編成されます(PoC実装のベンダーの推奨)。 クライアントもサーバーも、WildFireクラウドサンドボックスと通信するためのインターネットアクセスがありませんでした。 つまり、完全なオフラインをモデル化しています。これは、銀行のマシンではかなり一般的な話です。 ESMバージョン4.1.1.28779、トラップエージェントバージョン3.4.4.24430。

エージェントをWinXPにインストールした後、スナップショットが作成され、各サンプルのテスト後にロールバックされました。 サンプルは、実行可能ファイルをターゲットマシンにドラッグ(ドラッグアンドドロップ)するだけで転送され、その後、ファイルのタイプに応じて起動されました。 ダブルクリックするか、コンソールを使用します。

テストされたサンプルのリスト:

1. Win32.Alina.3.4.B

2. Trojan.Asprox

3. Win32.Avatar

4. Trojan.Bladabindi

5. Win32.Boaxxe.BB

6. Win32.Carberp

7. Win32.Cridex

8. Ransomware.CryptoLocker

9. Ransomware.Cryptowall

10. Win32.Cutwail

11. Trojan.Dropper.Gen

12. Win32.Emotet

13. Win32.Fareit

14. Win32.Hupigon

15. Win32.Infostealer.Dexter

16. Ransomware.Jigsaw

17. Trojan.Kovter

18. Trojan.Loadmoney

19.ランサムウェア。ロック

20.ランサムウェア。マツヌ

21. Trojan.NSIS.Win32

22. Ransomware.Petrwrap

23. Ransomware.Petya

24.ランサムウェア、ラダマント

25.ランサムウェア。サタナ

26. Trojan.Stabuniq

27. Trojan.Sinowal

28.ランサムウェア。テスラクリプト

29.ランサムウェア。ヴィパサナ

30.ランサムウェア。ワナクライ

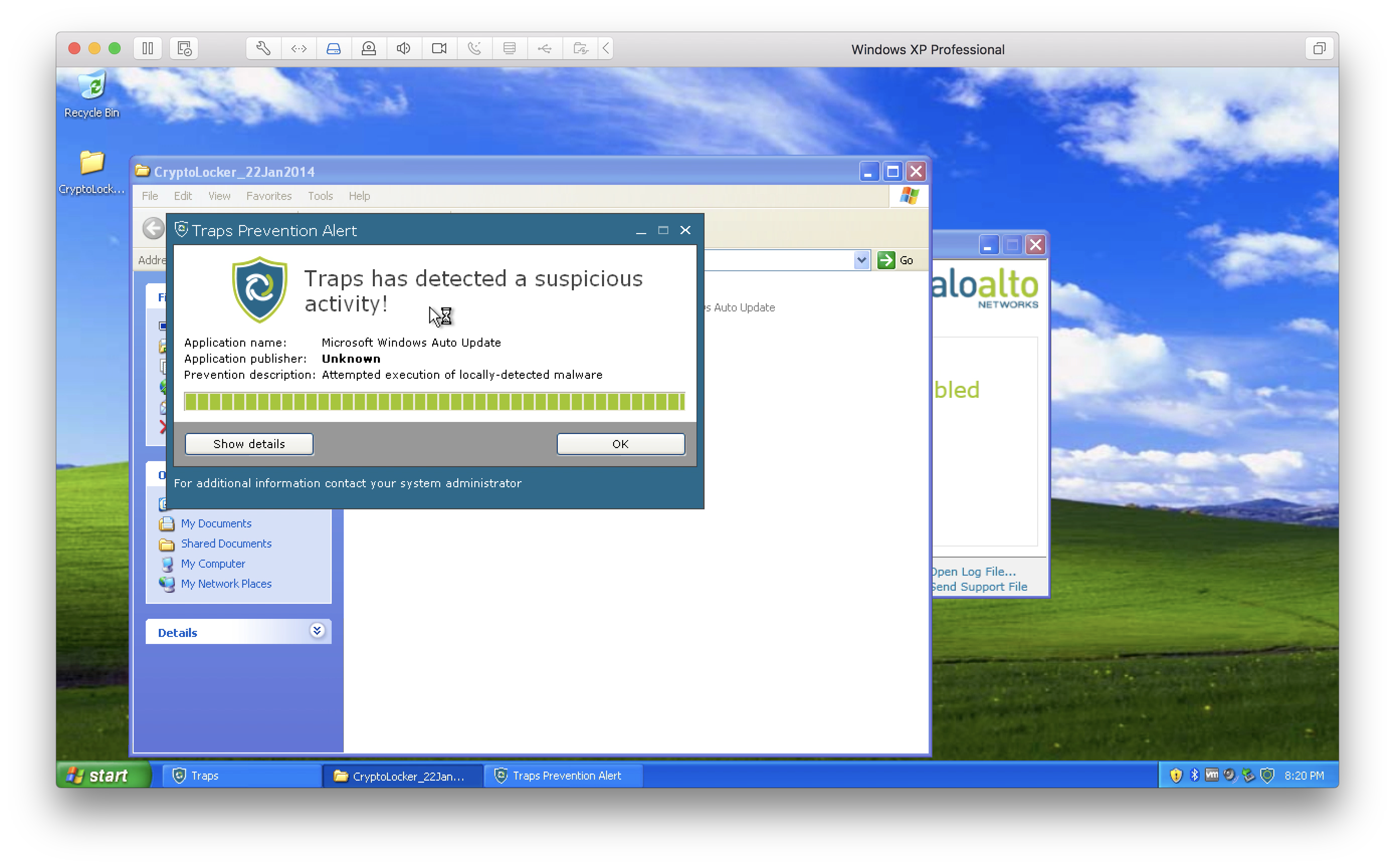

TeslaCrypt Malwareのみがトラップを通過しました。 同時に、トラップのローカル分析の可能性をテストするために、ベンダーのベストプラクティスを意図的に無視しました。 特に、サンドボックスとのすべての対話をオフにしましたが、これは非常に望ましくありません。 通常モードでは、サーバーとサンドボックス間の接続が失われた場合でも、接続が復元されると、分析のために不明なファイルが送信され、マシンが感染していることがわかります。これは、管理サーバーにアイテムがあります-マルウェアの検出後スクリーンショットをご覧ください)。 また、既知のファイルのハッシュでさえ、特定の頻度でのみ、サンドボックスの判定が変更された場合に備えて、サンドボックスによってチェックされます。 また、WildFireレポートボタンをクリックすると、このファイルが悪意のあるものであることが判明した理由に関する詳細情報が表示されます。 teslacryptに関する特定のレポートはこちらです。

失敗したマルウェアはすべて、外部サーバーとの通信および署名なしでエージェント自体によってローカルに検出されました(ローカルサーバーとの通信はありましたが、テスト対象のマシンと管理サーバーにはインターネットアクセスがありませんでした)。

このように見えた:

その結果、マルウェアのハッシュは簡単に変更できるため、署名による既知のウイルスとの戦いは前世紀になったと思います。 トラップアプローチは、特に脅威の防止に重点を置いて、未知の脅威に対処する方法を提供します。 将来的にアンチウイルスを置き換えるのに十分に機能します。 孤立した環境(プロセス制御システムなど)にすでに理想的です。

参照資料

- パロアルトのPDFガイド

- Virustotalは、パロアルトネットワークスと呼ばれるエンジンをスキャンに追加しましたが、これはトラップではなくファイアウォールです。 トラップのテスト結果が必要な場合は、 ここにあります 。

- 「古い」ウイルス対策製品の交換に関するベンダーからの別の興味深いリンクを次に示します。

- 私のメール:DDrozhzhin@croc.ru