- ルーターを再起動

- 内部WebサービスへのNATポート転送の開始/終了

- WAN(インターネット)からルーターへのリモートアクセスを開く/閉じる

- ルーターのローカルWiFiネットワークに登録されているデバイスの識別

もちろん、ユーザーはこれをすべてWEBインターフェイスを使用して自分で手動で行うことができますが、まず、これらの機能を自動化することを望んでいました。セキュリティ上の理由から、インターネット上の暗号化されていないHTTP。 「閉じた」テレグラムボットを使用した管理は、私にとってより信頼できるように思えました。

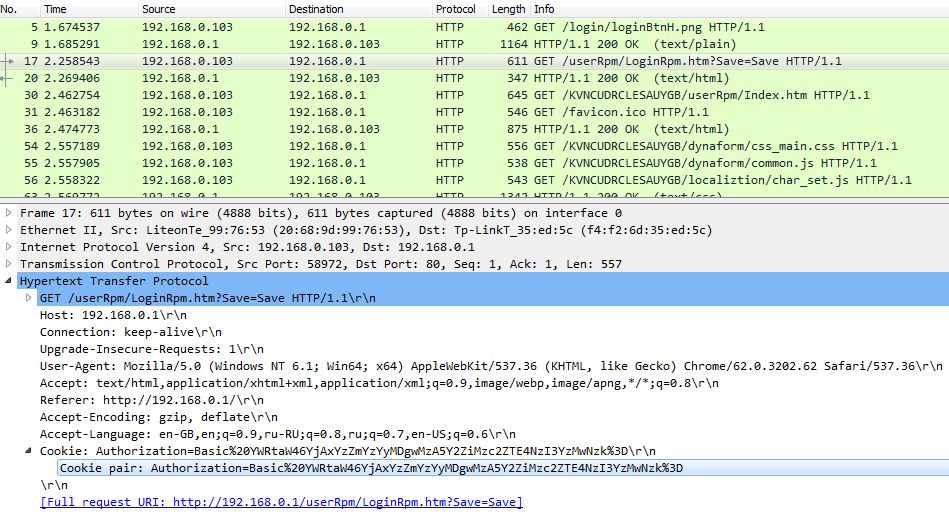

ルーターの管理にアクセスするために、利用可能な唯一のインターフェイス-WEBユーザーインターフェイスを使用しました。これはHTTPリクエストPythonリクエストを使用して対話しました。 どのHTTP GET要求をルーターにルーティングするかを決定するために、よく知られているWiresharkトラフィックスニファーを使用しました。 簡単に言えば、Python要求を使用して、Wiresharkで見た要求を必要な順序で再現しました。

インポート、承認、および初期設定

そのため、まず、リクエストライブラリをPythonにインポートし、それに基づいてHTTPリクエストを実装します。

import requests

初期パラメーターとして、ルーターの内部IPアドレスをHTTP要求文字列として示します。 私の場合は192.168.0.1です。

router_ip='http://192.168.0.1'

認証には、トークンが必要です。トークンの計算は、ユーザーのユーザー名とパスワードに基づいています。 トークン計算機能は、ルーター192.168.0.1/login/encrypt.jsの JSスクリプトで定義されています。 こんな感じです。

encrypt.js

function hex_md5(s) { return binl2hex(core_md5(str2binl(s), s.length * 8)); } function core_md5(x, len) { /* append padding */ x[len >> 5] |= 0x80 << ((len) % 32); x[(((len + 64) >>> 9) << 4) + 14] = len; var a = 1732584193; var b = -271733879; var c = -1732584194; var d = 271733878; for(var i = 0; i < x.length; i += 16) { var olda = a; var oldb = b; var oldc = c; var oldd = d; a = md5_ff(a, b, c, d, x[i+ 0], 7 , -680876936); d = md5_ff(d, a, b, c, x[i+ 1], 12, -389564586); c = md5_ff(c, d, a, b, x[i+ 2], 17, 606105819); b = md5_ff(b, c, d, a, x[i+ 3], 22, -1044525330); a = md5_ff(a, b, c, d, x[i+ 4], 7 , -176418897); d = md5_ff(d, a, b, c, x[i+ 5], 12, 1200080426); c = md5_ff(c, d, a, b, x[i+ 6], 17, -1473231341); b = md5_ff(b, c, d, a, x[i+ 7], 22, -45705983); a = md5_ff(a, b, c, d, x[i+ 8], 7 , 1770035416); d = md5_ff(d, a, b, c, x[i+ 9], 12, -1958414417); c = md5_ff(c, d, a, b, x[i+10], 17, -42063); b = md5_ff(b, c, d, a, x[i+11], 22, -1990404162); a = md5_ff(a, b, c, d, x[i+12], 7 , 1804603682); d = md5_ff(d, a, b, c, x[i+13], 12, -40341101); c = md5_ff(c, d, a, b, x[i+14], 17, -1502002290); b = md5_ff(b, c, d, a, x[i+15], 22, 1236535329); a = md5_gg(a, b, c, d, x[i+ 1], 5 , -165796510); d = md5_gg(d, a, b, c, x[i+ 6], 9 , -1069501632); c = md5_gg(c, d, a, b, x[i+11], 14, 643717713); b = md5_gg(b, c, d, a, x[i+ 0], 20, -373897302); a = md5_gg(a, b, c, d, x[i+ 5], 5 , -701558691); d = md5_gg(d, a, b, c, x[i+10], 9 , 38016083); c = md5_gg(c, d, a, b, x[i+15], 14, -660478335); b = md5_gg(b, c, d, a, x[i+ 4], 20, -405537848); a = md5_gg(a, b, c, d, x[i+ 9], 5 , 568446438); d = md5_gg(d, a, b, c, x[i+14], 9 , -1019803690); c = md5_gg(c, d, a, b, x[i+ 3], 14, -187363961); b = md5_gg(b, c, d, a, x[i+ 8], 20, 1163531501); a = md5_gg(a, b, c, d, x[i+13], 5 , -1444681467); d = md5_gg(d, a, b, c, x[i+ 2], 9 , -51403784); c = md5_gg(c, d, a, b, x[i+ 7], 14, 1735328473); b = md5_gg(b, c, d, a, x[i+12], 20, -1926607734); a = md5_hh(a, b, c, d, x[i+ 5], 4 , -378558); d = md5_hh(d, a, b, c, x[i+ 8], 11, -2022574463); c = md5_hh(c, d, a, b, x[i+11], 16, 1839030562); b = md5_hh(b, c, d, a, x[i+14], 23, -35309556); a = md5_hh(a, b, c, d, x[i+ 1], 4 , -1530992060); d = md5_hh(d, a, b, c, x[i+ 4], 11, 1272893353); c = md5_hh(c, d, a, b, x[i+ 7], 16, -155497632); b = md5_hh(b, c, d, a, x[i+10], 23, -1094730640); a = md5_hh(a, b, c, d, x[i+13], 4 , 681279174); d = md5_hh(d, a, b, c, x[i+ 0], 11, -358537222); c = md5_hh(c, d, a, b, x[i+ 3], 16, -722521979); b = md5_hh(b, c, d, a, x[i+ 6], 23, 76029189); a = md5_hh(a, b, c, d, x[i+ 9], 4 , -640364487); d = md5_hh(d, a, b, c, x[i+12], 11, -421815835); c = md5_hh(c, d, a, b, x[i+15], 16, 530742520); b = md5_hh(b, c, d, a, x[i+ 2], 23, -995338651); a = md5_ii(a, b, c, d, x[i+ 0], 6 , -198630844); d = md5_ii(d, a, b, c, x[i+ 7], 10, 1126891415); c = md5_ii(c, d, a, b, x[i+14], 15, -1416354905); b = md5_ii(b, c, d, a, x[i+ 5], 21, -57434055); a = md5_ii(a, b, c, d, x[i+12], 6 , 1700485571); d = md5_ii(d, a, b, c, x[i+ 3], 10, -1894986606); c = md5_ii(c, d, a, b, x[i+10], 15, -1051523); b = md5_ii(b, c, d, a, x[i+ 1], 21, -2054922799); a = md5_ii(a, b, c, d, x[i+ 8], 6 , 1873313359); d = md5_ii(d, a, b, c, x[i+15], 10, -30611744); c = md5_ii(c, d, a, b, x[i+ 6], 15, -1560198380); b = md5_ii(b, c, d, a, x[i+13], 21, 1309151649); a = md5_ii(a, b, c, d, x[i+ 4], 6 , -145523070); d = md5_ii(d, a, b, c, x[i+11], 10, -1120210379); c = md5_ii(c, d, a, b, x[i+ 2], 15, 718787259); b = md5_ii(b, c, d, a, x[i+ 9], 21, -343485551); a = safe_add(a, olda); b = safe_add(b, oldb); c = safe_add(c, oldc); d = safe_add(d, oldd); } return Array(a, b, c, d); } function md5_cmn(q, a, b, x, s, t) { return safe_add(bit_rol(safe_add(safe_add(a, q), safe_add(x, t)), s),b); } function md5_ff(a, b, c, d, x, s, t) { return md5_cmn((b & c) | ((~b) & d), a, b, x, s, t); } function md5_gg(a, b, c, d, x, s, t) { return md5_cmn((b & d) | (c & (~d)), a, b, x, s, t); } function md5_hh(a, b, c, d, x, s, t) { return md5_cmn(b ^ c ^ d, a, b, x, s, t); } function md5_ii(a, b, c, d, x, s, t) { return md5_cmn(c ^ (b | (~d)), a, b, x, s, t); } /* * Add integers, wrapping at 2^32. This uses 16-bit operations internally * to work around bugs in some JS interpreters. */ function safe_add(x, y) { var lsw = (x & 0xFFFF) + (y & 0xFFFF); var msw = (x >> 16) + (y >> 16) + (lsw >> 16); return (msw << 16) | (lsw & 0xFFFF); } function bit_rol(num, cnt) { return (num << cnt) | (num >>> (32 - cnt)); } function str2binl(str) { var bin = Array(); var mask = (1 << 8) - 1; for(var i = 0; i < str.length * 8; i += 8) bin[i>>5] |= (str.charCodeAt(i / 8) & mask) << (i%32); return bin; } function binl2hex(binarray) { var hex_tab = "0123456789abcdef"; var str = ""; for(var i = 0; i < binarray.length * 4; i++) { str += hex_tab.charAt((binarray[i>>2] >> ((i%4)*8+4)) & 0xF) + hex_tab.charAt((binarray[i>>2] >> ((i%4)*8 )) & 0xF); } return str; } function Base64Encoding(input) { var keyStr = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/="; var output = ""; var chr1, chr2, chr3, enc1, enc2, enc3, enc4; var i = 0; //input = utf8_encode(input); while (i < input.length) { chr1 = input.charCodeAt(i++); chr2 = input.charCodeAt(i++); chr3 = input.charCodeAt(i++); enc1 = chr1 >> 2; enc2 = ((chr1 & 3) << 4) | (chr2 >> 4); enc3 = ((chr2 & 15) << 2) | (chr3 >> 6); enc4 = chr3 & 63; if (isNaN(chr2)) { enc3 = enc4 = 64; } else if (isNaN(chr3)) { enc4 = 64; } output = output + keyStr.charAt(enc1) + keyStr.charAt(enc2) + keyStr.charAt(enc3) + keyStr.charAt(enc4); } return output; } function utf8_encode (string) { string = string.replace(/\r\n/g,"\n"); var utftext = ""; for (var n = 0; n < string.length; n++) { var c = string.charCodeAt(n); if (c < 128) { utftext += String.fromCharCode(c); } else if((c > 127) && (c < 2048)) { utftext += String.fromCharCode((c >> 6) | 192); utftext += String.fromCharCode((c & 63) | 128); } else { utftext += String.fromCharCode((c >> 12) | 224); utftext += String.fromCharCode(((c >> 6) & 63) | 128); utftext += String.fromCharCode((c & 63) | 128); } } return utftext; }

しかし、私はこの関数をJSからPythonに移植し始めたことは認めません。 アプローチを単純化し、ブラウザーがWiresharkに送信するパラメーター値を確認しました。

強調表示されたリクエストは承認リクエストであり、少し後で再現します。 そこで、認証リクエストのCookieペアパラメータをコピーしました

auth_token='Authorization=Basic%20YWRtaW46YjAxYzZmYzYyMDgwMzA5Y2ZiMzc2ZTE4NzI3YzMwNzk%3D'

おそらくこれは最もエレガントではなく、単純なアプローチです。 さらに、ルータからのログインとパスワードをプレーンテキストで保存しません。これは、私の意見ではそれほど悪くありません。

承認機能に移りましょう。

def login(): r = requests.get(router_ip+'/userRpm/LoginRpm.htm?Save=Save',headers={'Referer':router_ip+'/','Cookie': auth_token}) if r.status_code==200: x=1 while x<3: try: session_id=r.text[r.text.index(router_ip)+len(router_ip)+1:r.text.index('userRpm')-1] return session_id break except ValueError: return 'Login error' x+=1 else: return 'IP unreachable'

ルータは最初にボットを常に許可するとは限らなかったため、whileループを使用しました。 おそらくあなたはそれなしで行うことができます。

認証に成功した場合、関数はsession_idを返します。 これは、承認中にルーターが生成するセッション識別子です。 承認後、session_idはルーターへの後続のすべてのHTTP要求に存在する必要があります。

次に、ログアウト出口関数を実装します。

def logout(session_id): r = requests.get(router_ip+'/'+session_id+'/userRpm/LogoutRpm.htm',headers={'Referer':router_ip+'/'+session_id+'/userRpm/MenuRpm.htm','Cookie': auth_token}) if r.status_code==200: return 'Loging out: '+str(r.status_code) else: return 'Unable to logout''

ルーターでは一度に1人のユーザーしか接続できないため、操作ごとにログアウトします。 そのため、ボットがログインしてルーターを終了しない場合、数分後にタイムアウトによってルーターが開いているセッションを閉じるまで、ボットにログインできません。 したがって、「ログイン->操作->ログアウト」というシーケンスを厳守することにしました。

ところで、誰かがすでにルーターにログインしている場合、ユーザーがログインするか、アクティブなセッションがタイムアウトで閉じるまで、ボットは明らかにログインできないことを考慮する価値があります。 一言で言えば、「最初に起きた人は誰でもスニーカー」です。Pythonボットが一瞬でルーター制御操作を実行することは注目に値します。 したがって、ルーターがボットによって長時間占有されることはありません。

再起動、NAPポート転送

承認が成功した後に実行できる操作に移りましょう。

# r = requests.get(router_ip+'/'+session+'/userRpm/SysRebootRpm.htm?Reboot=%D0%9F%D0%B5%D1%80%D0%B5%D0%B7%D0%B0%D0%B3%D1%80%D1%83%D0%B7%D0%B8%D1%82%D1%8C',headers={'Referer':router_ip+'/'+session+'/userRpm/SysRebootRpm.htm','Cookie': auth_token}) # Port Forwarding r = requests.get(router_ip+'/'+session+'/userRpm/VirtualServerRpm.htm?doAll=EnAll&Page=1',headers={'Referer':router_ip+'/'+session+'/userRpm/VirtualServerRpm.htm','Cookie': auth_token}) # Port Forwarding r = requests.get(router_ip+'/'+session+'/userRpm/VirtualServerRpm.htm?doAll=DisAll&Page=1',headers={'Referer':router_ip+'/'+session+'/userRpm/VirtualServerRpm.htm','Cookie': auth_token})

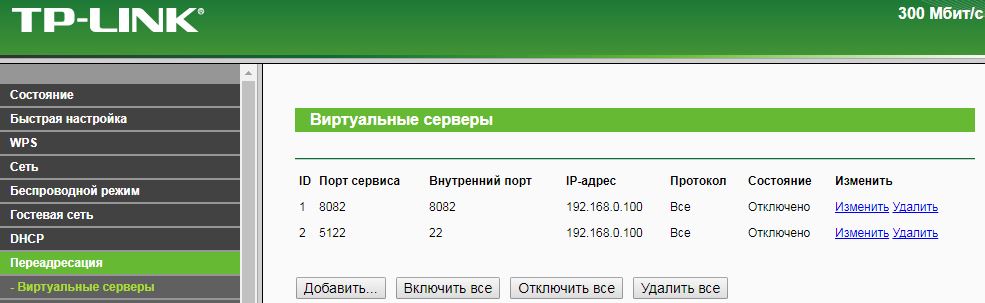

ここで、これらの要求が、ルーター管理の対応するセクションで以前に作成されたすべてのポート転送ルールをアクティブ化/非アクティブ化することを強調します。

簡単に言えば、クエリは「すべて有効」ボタンと「すべて無効」ボタンをクリックすることに似ています。 同様に、個々のルールの作成/アクティブ化を実装できます。

WAN(インターネット)からルーターへのリモートアクセス

# IP r = requests.get(router_ip+'/'+session+'/userRpm/ManageControlRpm.htm?port=5110&ip='+remote_ip+'&Save=%D0%A1%D0%BE%D1%85%D1%80%D0%B0%D0%BD%D0%B8%D1%82%D1%8C',headers={'Referer':router_ip+'/'+session+'/userRpm/SysRebootRpm.htm','Cookie': auth_token})

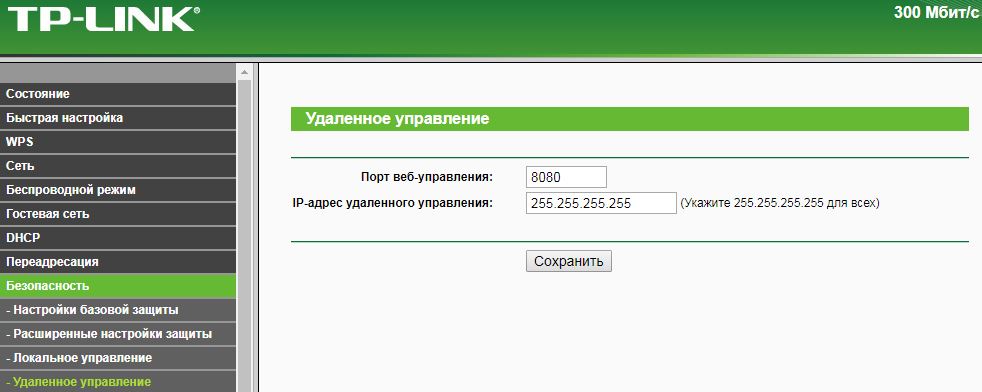

ここで、remote_ipパラメーターは、リモートコントロールのIPアドレスを設定します。 インターネット経由でルーターにリモートアクセスすることを許可されているIPアドレス。

remote_ip='255.255.255.255' # . remote_ip='0.0.0.0' # .

必要に応じて、ルーターにリモートで接続する特定のIPアドレスを指定できます。

接続されたデバイスのリストを定義する

# r = requests.get(router_ip+'/'+session+'/userRpm/WlanStationRpm.htm',headers={'Referer':router_ip+'/'+session+'/userRpm/MenuRpm.htm','Cookie': auth_token}) presence=' :' if 'DC-31-54-97-51-06' in r.text: presence=presence+'\n'+'DC-31-54-97-51-06'

ホームWiFiネットワークに登録されているデバイスを判別する機能が必要な理由。 WiFiとMACアドレスDC-31-54-97-51-06を備えたスマートフォンがあるとします。 家に帰ると、スマートフォンが自宅のWiFiネットワークに登録されます。 このような簡単な方法で、ホームネットワーク(つまり自宅)での自分の存在(またはスマートフォンの存在)を追跡できます。 この機能により、自分の存在の判定に関連する多くの機能を自動化できます。 たとえば、家に帰ると、監視カメラのモーション検出器がオフになります。 以前は、Ping'a IPアドレスを使用してネットワーク上のデバイスの存在の検出を使用していましたが、結局、この方法には失望しました。結局のところ、スマートフォンは消極的で、常にPingに応答しないためです。 さらに、Pythonで実装されたARPパケットスニファーを使用して、WiFiネットワーク上の特定のMACアドレスを持つデバイスの登録の瞬間を追跡できます。

したがって、上記のコードのr.textは、とりわけ、ルーターのWiFiネットワークに登録されているデバイスのMACアドレスのリストを返します。 このリストで何をするかは、あなたの想像力次第です。

var hostList = new Array( "94-36-44-8F-2F-ED", 5, 23487, 10618, 2, "60-46-37-C0-43-FC", 5, 27088, 10126, 2, "EF-71-44-63-51-E1", 5, 600, 364, 2, "77-25-9D-99-ED-33", 5, 1547, 1722, 2, 0,0 );

だから、私は要約することができます。 すべてのコードは次のとおりです。

router.py

import requests router_ip='http://192.168.0.1' auth_token='Authorization=Basic%20YWRtaW46YjAxYzZmYzYyMDgwMzA5Y2ZiMzc2ZTE4NzI3YzMwNzk%3D' def logout(session_id): r = requests.get(router_ip+'/'+session_id+'/userRpm/LogoutRpm.htm',headers={'Referer':router_ip+'/'+session_id+'/userRpm/MenuRpm.htm','Cookie': auth_token}) if r.status_code==200: return 'Loging out: '+str(r.status_code) else: return 'Unnable to logout' def login(): r = requests.get(router_ip+'/userRpm/LoginRpm.htm?Save=Save',headers={'Referer':router_ip+'/','Cookie': auth_token}) if r.status_code==200: x=1 while x<3: try: session_id=r.text[r.text.index(router_ip)+len(router_ip)+1:r.text.index('userRpm')-1] return session_id break except ValueError: return 'Login error' x+=1 else: return 'IP unreachable' def routercontrol(operation,remote_ip='255.255.255.255'): # if login()=='IP unreachable' or login()=='Login error': return login() exit(0) else: session=login() print ('Login OK: '+session) if operation=='Enable ports': # Port Forwarding r = requests.get(router_ip+'/'+session+'/userRpm/VirtualServerRpm.htm?doAll=EnAll&Page=1',headers={'Referer':router_ip+'/'+session+'/userRpm/VirtualServerRpm.htm','Cookie': auth_token}) status=str(r.status_code) print (logout(session)) return 'Enable all ports: '+status+' http://31.207.73.10:8082' elif operation=='Disable ports': # Port Forwarding r = requests.get(router_ip+'/'+session+'/userRpm/VirtualServerRpm.htm?doAll=DisAll&Page=1',headers={'Referer':router_ip+'/'+session+'/userRpm/VirtualServerRpm.htm','Cookie': auth_token}) status=str(r.status_code) print (logout(session)) return 'Disable all ports: '+status elif operation=='Reboot': # r = requests.get(router_ip+'/'+session+'/userRpm/SysRebootRpm.htm?Reboot=%D0%9F%D0%B5%D1%80%D0%B5%D0%B7%D0%B0%D0%B3%D1%80%D1%83%D0%B7%D0%B8%D1%82%D1%8C',headers={'Referer':router_ip+'/'+session+'/userRpm/SysRebootRpm.htm','Cookie': auth_token}) status=str(r.status_code) print (logout(session)) return 'Reboot: '+status elif operation=='Remote IP': # IP r = requests.get(router_ip+'/'+session+'/userRpm/ManageControlRpm.htm?port=5110&ip='+remote_ip+'&Save=%D0%A1%D0%BE%D1%85%D1%80%D0%B0%D0%BD%D0%B8%D1%82%D1%8C',headers={'Referer':router_ip+'/'+session+'/userRpm/SysRebootRpm.htm','Cookie': auth_token}) status=str(r.status_code) print (logout(session)) return 'Remote IP '+remote_ip+': '+status elif operation=='Check presence': # r = requests.get(router_ip+'/'+session+'/userRpm/WlanStationRpm.htm',headers={'Referer':router_ip+'/'+session+'/userRpm/MenuRpm.htm','Cookie': auth_token}) status=str(r.status_code) print (logout(session)) presence=' :' if 'DC-31-54-97-51-06' in r.text: presence=presence+'\n'+'DC-31-54-97-51-06' return presence else: return 'Wrong command'

明らかに、同様の方法で、WEBインターフェイスにアクセスすることにより、コマンドラインなしでデバイスを管理するための他の機能を自動化することができます。 たとえば、HTTP Postを使用した同様の方法で、DLink IPカメラの再起動を実装しました。 ご清聴ありがとうございました!