または、線路の反対側で火を消します。 そして、そこで給水栓を伸ばすことは非常に必要ですが、電車を止めることはできません-オプションは何ですか? なし? 再び間違っています!

トレンドに気づきましたか? それをデジタルの世界に広げて、HTTPSについて少し話しましょう。

HTTPSを使用する必要があります。 いいえ、本当に、すべてをHTTPSでラップしないと、間違っています。 ブラウザ開発者はこれを認識しており、いたずらなサイトをますます追い込んでいます。 特に1月には、 ChromeとFirefoxの両方が安全でないチャネルを介して認証フォームが送信された場合に警告を表示し始めたときに圧力が高まりました。 誰もがこれに満足しているわけではありません、なぜなら... そうではありませんが、 Oil and Gas InternationalがMozillaにバグレポートを登録するのを止めませんでした :

「パスワードおよび/または認証の安全でない転送に関するあなたのメッセージは、当社のサイトOil and Gas Internationalでの認証中に自動的に表示されます-それは必要ではなく、当社の許可なしにそこに置かれます。 すぐに削除してください。 私たちには独自のセキュリティシステムがあり、15年以上も一度も破られたことはありません。 あなたのメッセージは、私たちの加入者にとって憂慮すべきものであり、私たちのビジネスにとって有害です。」

「サブスクライバーからのアラームを発生させ、ビジネスに損害を与える」ことは、ブラウザー開発者がまさに求めていたものだからです。 これは、単純な常識が機能しない場合に組織にサイトのセキュリティ保護を強制するような影響の手段です。 (ちなみに、彼らがこの「バグ」を報告してすぐに無料のペンテストを受けたとき、壊れない15年間は中断されたと思います)。

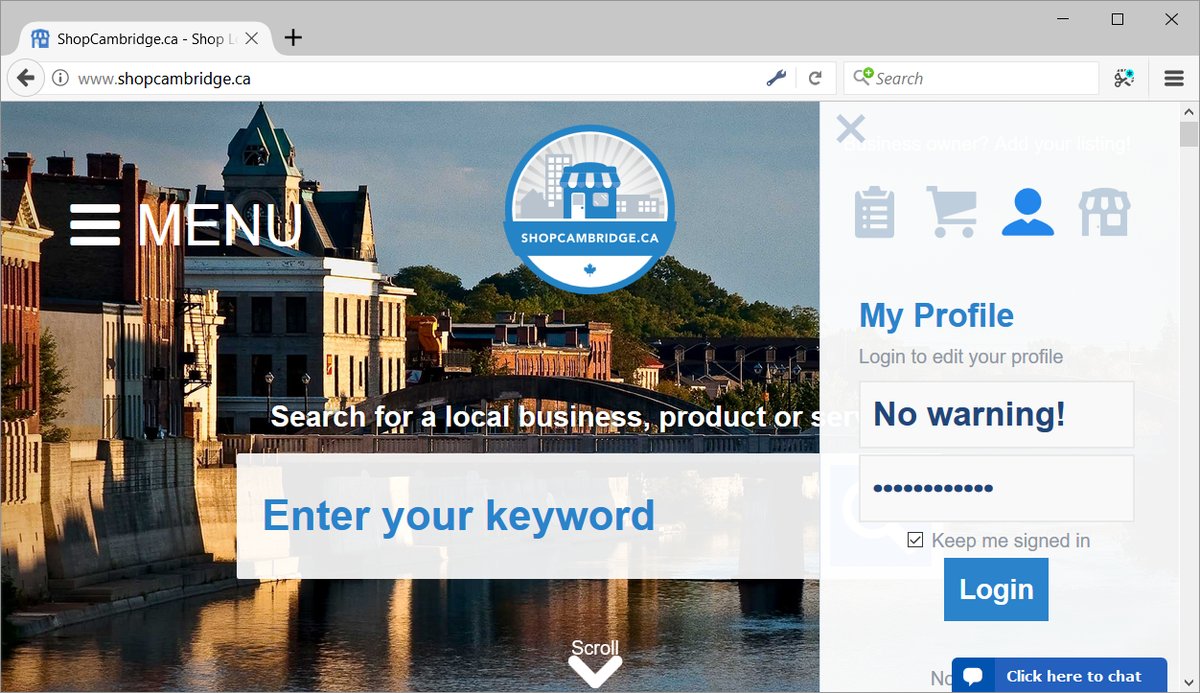

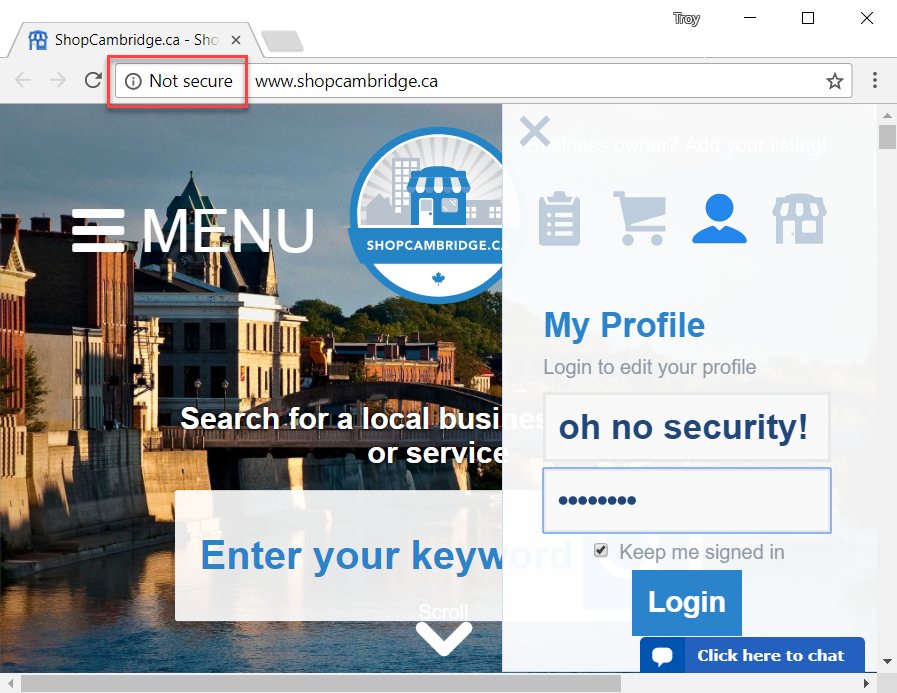

どうする? そのような警告がビジネスに干渉する場合は、それらを取り除く必要があることは明らかです! 私は冗談ではありません、誰かが本当にこれをしました:

実際、昨日、ShopCambridge.caの代表者との会話を説明してくれた人がいたことを知りました。

「メンバーシップにサインアップする前にSSLの使用についてオーナーと話しましたが、プラットフォーム開発者は彼女に(ShopCity.comと呼ばれるフランチャイザーシステムです)SSLがセキュリティを提供するよりもGoogleがコンテンツの可視性を独占するのに役立つ可能性が高いと言いました。」

少し後でShopCity.comに戻り、そのロジックを理解してみましょう。 ご存じのように、ブラウザのセキュリティ警告は、入力属性タイプが「パスワード」に設定されている場合にのみ表示されます。 もしそうなら、アイデアが生まれます-パスワードを入力するためのフォームのように見えるものを作成しますが、実際にはそうではありません:

<input id="pw" placeholder="Password" name="pw" maxlength="100" class="textbox" style="width:230px;margin-bottom:5px;" onclick="javascript:this.placeholder='';" type="textbox">

「パスワード」としか書かれていませんが、実際には「テキストボックス」属性が設定されています。 いくつかのスタイリング用の唯一のCSSクラスがありますが、フィールドにカーソルを入力すると、魔法が発生します。

<script> jQuery(document).on('click', '#pw', function() { jQuery(this).addClass('text-security'); }) </script>

そして、ここで私たちの分野には完全に新しいクラスがあります。 そしてもちろん、入力フィールドのonclickイベントは、プレースホルダーテキストを空の文字列として設定します。 では、この新しいクラスは何をするのでしょうか? フォントを変更するだけです:

.text-security { font-family: 'text-security-disc'; }

ご想像のとおり、この「フォント」は、正しいパスワード形式でパスワードを入力するときに通常表示される唯一の円記号に過ぎません。 それ以外の場合、プレースホルダーには「パスワード」という碑文が表示されず、文字の円が8つだけ表示されるため、すべてがこの順序で機能するはずです。 そして、すべてが結び付けられている場合、パスワードフィールドが表示されますが、パスワードフィールドではないため、ブラウザの警告はありません! それは魔法のようなものです! より正確には、これはユーザーを欺くための擬似パスワードフィールドであり、ブラウザーの警告が表示されないようにします。

クラスを追加するスクリプトとフォントのCSSの両方が、遅ればせながら考えられているように、ページのソースに並んで埋め込まれています。

一般に、このJSとCSSブロックは2回あります。1回目は1111行目に、もう1回は1156行目にあります。最も考えられる説明は、セキュリティ警告がまったく現れ始めた今年のことです保護されていないサイトのどこかで、起業家の開発者が「これを修正する方法を知っている!」と話しました。 ちなみに、 使用されているフォントは少なくとも2年半前に作成されました。これは、このパッチで修正されるはずのブラウザで表示されるセキュリティ警告よりもはるかに早いものです。

これは本当にばかげており、偶然ではありません。 つまり、他の設計上の決定はありませんでしたが、その後、ブラウザにセキュリティ警告が隠れてハックが発生しました。 これは、セキュリティの観点から価値のある情報を隠すための意図的な試みでした-ユーザーを保護するために特別に作られました。 幸いなことに、この種の愚かさはChrome 62では機能しなくなりました。最近のHTTPSへのハッピーパスの記事で書いたように、この動作は徐々にすべてのユーザーが利用できるようになります。

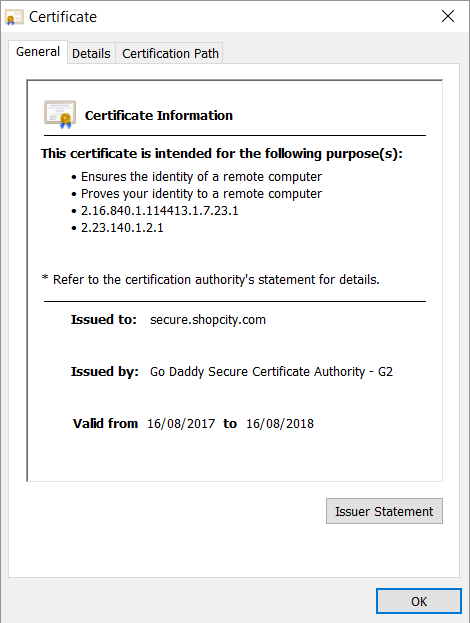

理想的には、Firefoxブラウザーもこのパッチを複製し、 Scott HelmeはShopCambridge.caの疑わしい動作に関するMozillaのバグをすでに登録しています。 しかし、 ShopCity.comフランチャイザーの開発者側の技術に対する根本的な誤解に問題の本質があることは明らかです。 覚えているなら、私はある読者から受け取った最初のメッセージでそれらに言及しました、そしてあなたはShopMidland.comのような彼らのプラットフォームの他のサイトで同じハックを見ることができます。 安全でないサイトをHTTPS経由でダウンロードしようとすると、無効な証明書が発行されます。ShopCity.comの場合、これは次のとおりです。

ShopCity.com用ではなく、Secure.ShopCity.com用であるため、 https: //www.shopcity.comをダウンロードしようとすると、当然のことながら証明書が無効になるため、別のセキュリティ例外が発生します! そこで、代わりにhttps://secure.shopcity.comをダウンロードしようとしましたが、ここでも証明書が(少し)動作しません。

彼らは単にコンテンツの安全な配信を気にしていないようで、以前のコメント「SSLはむしろ、Googleがセキュリティを提供するよりもコンテンツの可視性を独占するのを助けます」に戻ります。 技術の世界では反ワクチン接種者としか呼べない人からこれを聞いたことがありますが、彼は次のようなコメントをしています 。

グーグルは巨大だからこそ悪だ。 彼はf ** yに行きました。

彼は、バックエンドの不正なコードのために、SSLを使用してもサイトがハッキングされる可能性があるが、 緑色のロックが残っているため、ユーザーを誤解させるため、HTTPSは役に立たないと説明した。 私のブログでSSLタグで検索すると、驚くほど多くの似たような格言が見つかります。SSLはGoogleの単なるギャングラケットです。

実際にShopCity.comに連絡して、なぜこのように振る舞うのかを尋ねましたが、公開時に回答がありませんでした。

それで、これらの人は何をしますか? 実際、答えは非常に簡単です。

HTTPSに切り替える場合は、既に説明したHTTPSへの6ステップガイド「Happy Path」を参照してください。 これで、これまで以上に簡単になり、ユーザーを欺く必要すらありません!