最近では、非常に興味深い海外の記事に出会いました。 そこで提示された事実をロシアの経験と比較したいと思います。 コメントでご意見をお聞かせください。 ネタバレ:シェフ、それはすべてなくなった!

この記事では、暗号化されたWebトラフィックを傍受する問題と、オンラインセキュリティへの影響について検討します。 NDSS 2017で公開された調査によると、HTTPSトラフィックの4%〜10%が今日傍受されています。 インターセプトの分析により、それらが常に害を引き起こすわけではないが、それでもインターセプトツールは通信のセキュリティを確保するために使用される暗号化を弱めることが多く、これがユーザーのリスクを高めることが示されました。

暗号化されたトラフィックはどのように傍受されますか?

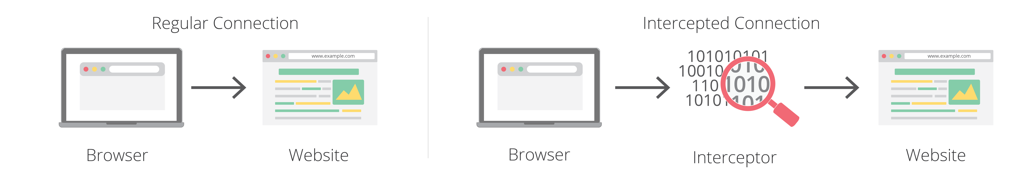

図に示すように、トラフィックは「 仲介攻撃 」を使用して傍受されます。 特別なソフトウェアは、暗号化された接続を自分自身にリダイレクトし、要求されたサイトのふりをします。 次に、インターセプターは、ターゲットサイトへの新しい暗号化された接続を開き、2つの接続間でデータをプロキシします。これにより、大部分のインターセプトが「見えない」ようになります。 インターセプターは接続の一部として暗号化されていないデータにアクセスするため、クライアントが送信または受信したコンテンツを読み取り、変更し、ブロックできます。

接続をインターセプトするには、ローカルとリモートの2つの主な方法があります。

ローカルインターセプト :インターセプタープログラムがユーザーコンピューターで直接実行されると、オペレーティングシステムのネットワークスタックが変更され、インターセプターへの接続がインターセプトおよびリダイレクトされます。 このアプローチは、悪意のあるダウンロードやマルウェアがデータを盗んだり広告を導入しようとしたりすることを識別するために、ネットワーク接続を監視するためにウイルス対策ソフトウェアで一般的に使用されます。

リモート傍受 :ユーザーがアクセスするサイトにユーザーのコンピューターを接続するネットワーク監視パスに挿入することにより実行されます。 たとえば、これはファイアウォールポリシーを介してネットワークトラフィックをインターセプターにリダイレクトすることで実行できます。 ネットワークの傍受は通常、攻撃を検出したり、ネットワーク上のすべてのコンピューターからの企業データの漏洩を監視しようとする「セキュリティボックス」によって実行されます。 これらのデバイスは、電子メールの傍受や分析にもよく使用されます。

傍受の重要な側面は、アプリケーションがサイトを偽装し、ユーザーのブラウザがなりすましに気付かないことです。 通常、HTTPS接続を確立するとき、ブラウザーはサイトに提示された証明書をチェックすることにより、サイトの信頼性を確認します。 証明書が検証に合格しなかった場合、上の図のように、接続が潜在的に安全ではないという警告がブラウザに表示されます。 したがって、「偽造できない」TLS証明書は、オンラインセキュリティの基礎です。 これは、詐欺師とではなく、右側と通信しているという自信を与える技術的なツールです。

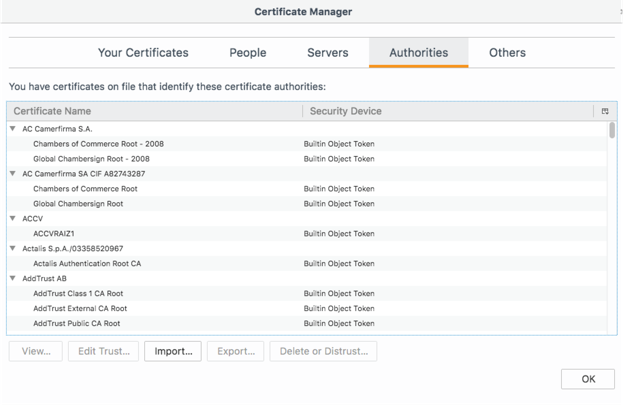

問題は、HTTPSインターセプターが偽造されて作成された場合、どのようにしてすべてのサイトの有効な証明書を生成できますか? 答えは、ブラウザが証明書の有効性を判断する手順にあります。 一般に、新しい接続を確立すると、ブラウザはサイトに提示された証明書がいずれかの証明機関によって署名されているかどうかを確認します。 センターの証明書はコンピューターの信頼できるストアにローカルに保存されるため、そこに追加された証明機関の証明書を使用して、任意のサイトの有効な証明書を生成できます。

したがって、インターセプターは、何らかの巧妙な暗号攻撃ではなく、独自の「ルート」証明書をコンピューターのストレージに追加することで、証明書を偽造するのが最も簡単です。 その後、ブラウザはインターセプターによって署名された証明書を信頼します。 もちろん、証明書を追加できるのはインターセプターがコンピューターファイルシステムにアクセスできる場合、またはシステム管理者が証明書をインストールしている場合のみ可能であるため、これは脆弱性ではありません。

HTTPSインターセプトはどのくらい一般的ですか?

インターセプターは自分自身をアドバタイズしないため、インターセプトの数を測定するのは簡単な作業ではありません。 そのため、傍受の事実を記録するために、TLSフィンガープリントと呼ばれるネットワークフィンガープリントテクノロジーの改良版を使用しました。 これにより、接続するソフトウェア(インターセプターまたはブラウザー)を判別できました。 このテクノロジーは、クライアントのウェルカムTLSパッケージ(暗号スイートやTLSオプションなど)の設計を評価し、よく知られている指紋のデータベースと比較します。 特にHTTPリクエストでアドバタイズされたユーザーエージェントと比較して、その信頼性は非常に高いです。

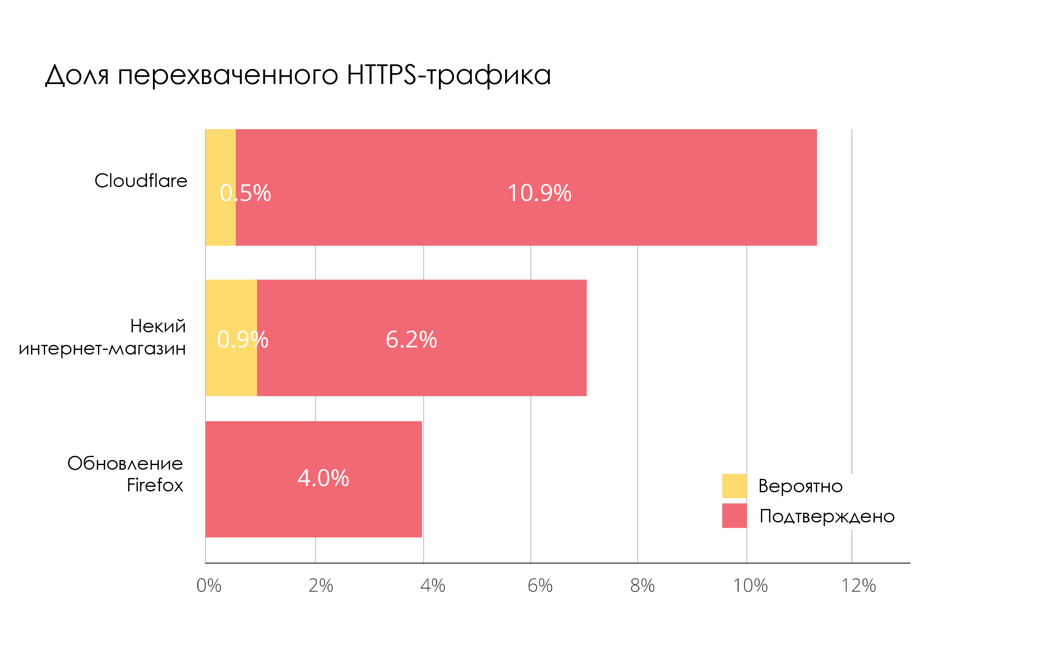

研究者は、大規模なオンラインストア、Cloudflareサイト、Firefoxアップデートサーバーのパフォーマンスを評価しました。 サービスによってインターセプトされたブラウザトラフィックの量が推定されました。 結果は見ている場所によって異なるため、多くの「視点」を持つことが重要です。 たとえば、一般的に、傍受されたHTTPS接続の割合は4%から10%までさまざまです。 これはたくさんありますが、すべての傍受が攻撃者によって実行されるわけではないことを覚えておくことが重要です。

オペレーティングシステムごとにCloudflareとオンラインストアへのトラフィックを遮断したため、MacOSよりもWindowsではるかに頻繁に傍受されることが判明しました。 AndroidおよびiOSからのトラフィックは、デスクトップOSからよりもはるかに少ない頻度で傍受されます。 完全な内訳は、レポートの13ページに記載されています(記事の冒頭のリンク)。

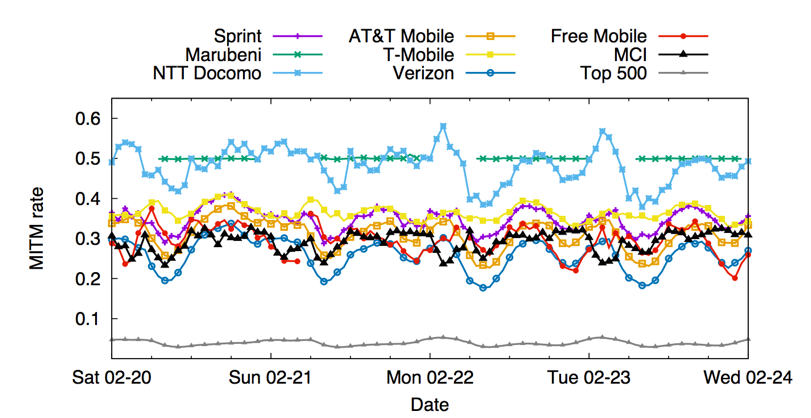

Firefox更新トラフィックインターセプトの分割により、非常に異なる状況が明らかになります。 ほとんどの場合、モバイルプロバイダーは傍受に関与しています。 これは、FirefoxのデスクトップバージョンがルートSSL証明書用に別個のストレージを使用するという事実によって部分的に説明できます。これにより、他のブラウザよりもインターセプトの可能性が低くなります。

通信の傍受に関与しているのはなぜですか?

一般的な信念に反して、トラフィックの傍受は必ずしも有害ではありません。 調査によると、通常、トラフィックは2つの反対の理由で傍受されます。

• セキュリティの向上 :ウイルス対策および一部の企業ファイアウォール/ IPSはユーザーを保護するためにトラフィックを傍受します。 暗号化されたトラフィックをチェックし、マルウェアによるデータ漏洩の侵入や監視を阻止したいと考えています。 一部の子育てソフトウェアと広告ブロッカーは、特定のサイトへのトラフィックをブロックするために同様のアプローチを使用します。

• 侵入者の活動 :スペクトルのもう一方の端にあるのは、傍受して広告を導入したり、機密データを盗んだりする悪意のあるソフトウェアです。

有名な製品の「フィンガープリント」を特定することにより、研究者はアカウントの傍受のかなりの部分を帰属させることができました。 ただし、いくつかのアプリケーションを特定できず、悪意のあるソフトウェアである可能性があります。

HTTPSトラフィックの傍受はセキュリティにどのように影響しますか?

傍受が利己的な目的でない場合、一般にこれがオンラインセキュリティを弱めるのはなぜですか?

主な理由は、ほとんどの傍受製品が最適な暗号化を使用していないことです。 インターセプトが実行されると、インターセプターからサイトへの接続では、最新のブラウザーで使用されているより信頼性の高いアルゴリズムではなく、ユーザーデータの安全でない暗号化が使用されます。

また、暗号化が弱い/脆弱であるため、トラフィックは攻撃に対してより脆弱になります。 ハッカーは、暗号化された接続を傍受し、ドキュメント、メール、インスタントメッセンジャーなどのデータを盗むこともできます。 たとえば、Komodiaでは、 暗号化の実装が非常に不十分なため 、攻撃者は最小限の労力で暗号化された通信を傍受できる場合があります。

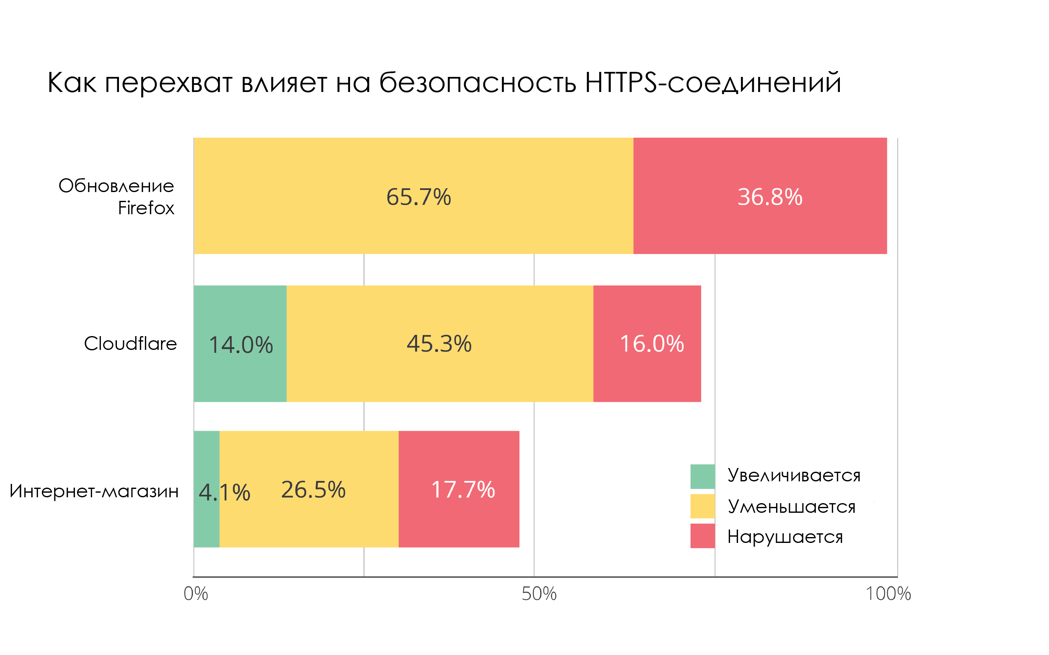

HTTPSインターセプトが接続セキュリティに与える影響を計算するために、研究者はインターセプターが使用する暗号スタックのセキュリティを分析しました。 一般に、Firefoxアップデートサーバーへのインターセプトされた接続の65%はセキュリティが低下し、37%は下品な暗号化エラー(たとえば、証明書が検証されなかった)による「中間攻撃」に対して簡単に脆弱でした[65.7%+ 36.8%= 102、 5%、しかしオリジナルでは-約 翻訳者]。 Cloudflareの交通状況はそれほど良くありませんでした。

「肯定的な」メモで仕上げるには、まれに(オンラインストアで4.1%、Cloudflareで14%)、傍受により接続のセキュリティが向上することに注意する必要があります。 しかし、これはほとんどの場合、弱い暗号(RC4および3DES)をランク付けした結果です。

一般に、HTTPSインターセプトは予想よりも広範囲(4%〜10%)であり、暗号化の品質を低下させるため、深刻なリスクを伴います。 さらに、実装をインターセプトするために使用されるHTTPSには、ブラウザーと同じ自動更新メカニズムがないため、修正プログラムを使用する可能性が低くなります。 パッシブおよびインターセプト中間デバイスも 、ブラウザーでのTLS 1.3のリリースの遅延に影響しました。

この問題に注意を払うことで、傍受に依存するソフトウェアベンダーがこのプラクティスの危険性を認識するのに役立つことを願っています。 さて、議論のための別のトピックがあります。