Apache Struts Webサーバーでセキュリティエラーが検出されたため、攻撃者は認証なしで影響を受けるシステムで任意のコードを実行できます。

Apache Software Foundationは、この脆弱性を中程度の重大度に割り当てましたが、シスコはセキュリティ情報で、製品の多くが影響を受けると述べました。

問題は何ですか

この脆弱性は、Apache Struts 2のFreemarkerパッケージの機能に含まれています。FreemarkerTemplate Languageは、Apache Strutsおよび多くのJavaベースのプロジェクトで使用される一般的なテンプレート言語です。 これにより、開発者は、内部で宣言されたアプリケーション変数を使用して、ユーザーアプリケーションによってサーバーに渡されたパラメーターの値を「バインド」できます。

メカニズムの不適切な操作により、攻撃者はオブジェクトグラフナビゲーション言語(OGNL)の式をサーバーに送信し、その処理によりサーバー上で任意のコードが実行される可能性があります。

現時点では、いくつかのシスコ製品に脆弱性が存在するという事実が正確に確認されています。

- Cisco Digital Media Manager-2016年8月19日に製品サポートが正式に廃止されたため、パッチはリリースされません。

- コンタクトセンター向けのシスコホストコラボレーションソリューション。

- Cisco Unified Contact Center Enterprise

- Cisco Unified Intelligent Contact Managementエンタープライズ。

会社の20を超える製品が脆弱であると疑われています。 セキュリティ情報については、セキュリティ情報の更新で確認できます。

シスコだけでなく:Equifax Hack

脆弱性CVE-2017-12611(S2-053)に加えて、Apache Strutsは、CVE-2017-9805(S2-052)、CVE-2017-9791(S2-048)、およびCVE-2017-5638(S2-045)。 メディアは、アメリカの信用調査会社Equifaxの1つからの顧客データの大規模な漏洩は、Apache Strutsの脆弱性の結果であると報告しました。

Positive Technologiesの専門家であるLee Ann Galloway氏によると、このような攻撃は、クレジットカード情報を盗んだり、信用履歴のある人々の情報を利用して銀行を欺いたり、融資を受けたりするために実行できます。 ただし、どの特定のセキュリティエラーが問題を引き起こしたかについての情報はまだありません。

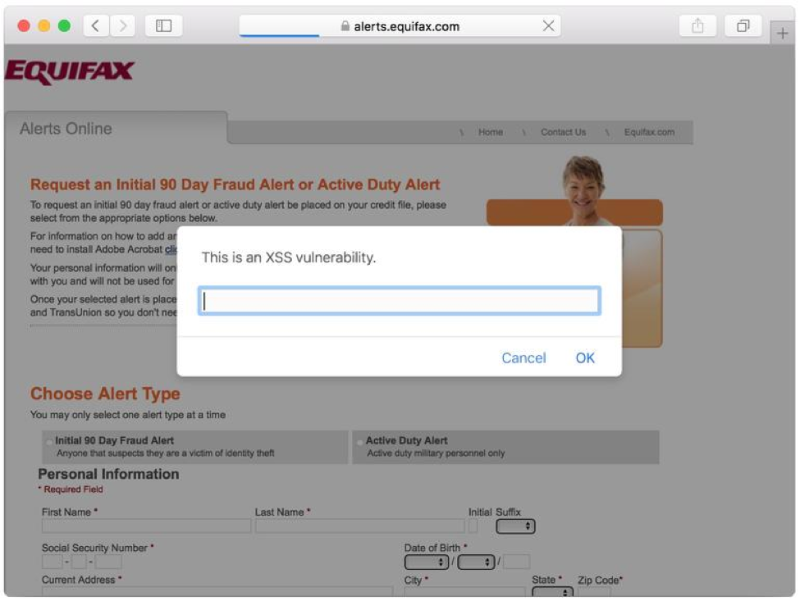

さらに、クレジット監視のためにEquifax Webサイトで脆弱性が後に発見されました-その助けにより、攻撃者はリソースのユーザーからデータを盗むことができました。

EquifaxのXSS、画像: ZDNet

Equifaxのハッキングストーリーに続いて、Apache Struts開発チームは、Webサーバーのすべてのユーザーが脆弱性がないことを望んでいないが、インフラストラクチャのセキュリティを確保するために専用のツールを使用することを推奨するステートメントを発行しました 。 このような脆弱性を使用した攻撃を防止するツールの1つはWAFです(独自のアプリケーションレベルのファイアウォールPT Application Firewallを開発しています)。

自分を守る方法

多くのシスコ製品がCVE-2017-12611に対して脆弱であるという事実にもかかわらず、攻撃されたアプリケーションの特定の構成が操作に必要であるため、その結果は大規模ではありません。 開発者がFreemarkerテンプレート言語構造を使用しない場合、または読み取り専用エンティティのみを使用して属性を初期化する場合、エラーは利用されません。

さらに、Positive Technologiesの専門家は、アプリケーション開発者に、より厳密に構成されたFreemarker構成を含むApache Strutsバージョン2.5.12または2.3.34のインストールを推奨しています。 また、攻撃が成功するリスクを減らすのにも役立ちます。