過去数か月の間に、世界はランサムウェアウイルスのwhole延に直面しました。さまざまな国の個人ユーザー、企業、および組織がマルウェアWannaCry、Petya、およびLeakerLockerに攻撃されました。 MambaランサムウェアウイルスとLockyランサムウェアは昨年の前身になりましたが、The Hacker Newsによると 、開発者はソフトウェアの新しい「改善された」バージョンをリリースしました。

Diablo6:Lockyウイルスの新しいバージョン

2016年、 Lockyウイルスはフィッシングメールを送信された数千人のユーザーを攻撃しました。添付ファイルをクリックすると、コンピューター上のファイルを暗号化し、ビットコインでの身代金の支払いを要求するウイルスがアクティブになりました。 その後、ウイルスは数回戻ってきました。その新しいバージョンは、NecursおよびDridexボットネットを使用して配布されました。

今回、研究者はDiablo6と呼ばれるLockyの新しいバージョンを配布することを目的とした大量のスパムメールを発見しました 。 手紙はさまざまな国のユーザーに送信されますが、米国が攻撃の被害を最も受けたのはオーストリアで、攻撃された車両の数では2位です。

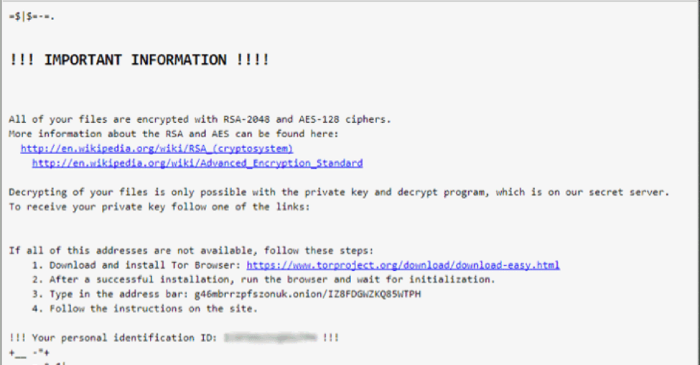

Racco42というニックネームで、独立したセキュリティ研究者が初めてウイルス攻撃の新しい波に気づきました。彼は、マルウェアがハードドライブ上のすべてのファイルを暗号化し、.diablo6拡張子を追加すると述べました。 ウイルスは、フィッシングメールに添付されたWord文書を装って被害者のコンピューターに配信されます。添付ファイルをクリックすると、VBS Downloaderスクリプトがアクティブになり、リモートファイルサーバーからウイルスコードがダウンロードされます。 ウイルスは、RSA-2048キーを使用してファイルを暗号化し、ユーザーにメッセージを表示します。Torブラウザをダウンロードして、ウイルス開発者のWebサイトにアクセスし、0.49ビットコイン(2100ドル以上)の身代金を支払う指示を受け取る方法を説明しますロックを解除します。

これまで、Diablo6によって攻撃されたコンピューター上のファイルのロックを解除するツールはないため、ユーザーはメールの添付ファイルを開く際に注意する必要があります。

Mambaランサムウェアが復活

別の有名なランサムウェアウイルスが戻ってきましたが、そこから普通のユーザーだけでなく、多くの組織も被害を受けました。 昨年、個々のファイルだけでなくディスク全体を暗号化するMambaウイルスがSan Francisco Municipal Railroad(MUNI)のコンピューターに感染しました。これにより、交通の大規模な混乱が生じ、チケットマシンは一部の駅では動作しませんでした。

カスペルスキーの研究者は、マンバウイルスを広める新しいキャンペーンを発見しました。今回は、さまざまな国の企業の企業ネットワークが攻撃を受けています。 ブラジルとサウジアラビアで記録された感染の最大数。 Mambaは、正当なオープンソースソフトウェアを使用して、DiskCryptorと呼ばれるWindowsコンピューター上のドライブを暗号化します。 このツールは強力な暗号化アルゴリズムを使用しているため、Mambaに攻撃されたコンピューターのドライブを解読する方法はありません。

研究者は、企業ネットワークへのウイルスの導入は、悪意のある添付ファイルを含むフィッシングメールの送信、またはエクスプロイトをホストする侵害された偽のサイトを介して行われることを示唆しています。 ウイルスがディスクを暗号化した後、ロック解除の指示を受信するために書き込む必要がある電子メールアドレスを含むメッセージが表示されます。

暗号化ウイルスから身を守る方法

多くの場合、上記の場合のように、ウイルスによって暗号化されたデータを復号化する方法がないため、ユーザーは単純なセキュリティ原則に従って攻撃を防止する必要があります。

- 未知の送信者からの疑わしい電子メールの添付ファイルをクリックする必要も、そのようなメッセージ内のリンクをクリックする必要もありません。

- 定期的なバックアップを実行する必要があります。ウイルスがコンピュータを攻撃した場合、最も簡単な方法は、バックアップから外部ドライブにファイルを復元することです。 バックアップディスクを常にコンピューターに接続する必要はありません。

- ウイルス対策ソフトウェアを定期的に更新し、追加の保護方法を使用する必要があります。たとえば、セキュリティスキャナーなどの専用ツールを使用して企業ネットワークを保護できます。 たとえば、 MaxPatrol製品はPetyaウイルスの攻撃につながる脆弱性を検出でき、 MaxPatrol SIEMには相関関係が存在します。

Positive Technologiesの専門家は、 WannaCryウイルス攻撃からの保護に関する推奨事項を公開し、#NotPetyaからの保護方法について説明し、暗号化されたドライブからデータを回復する方法を示しました (ハイパーリンクを提供します)。