フォーティネット

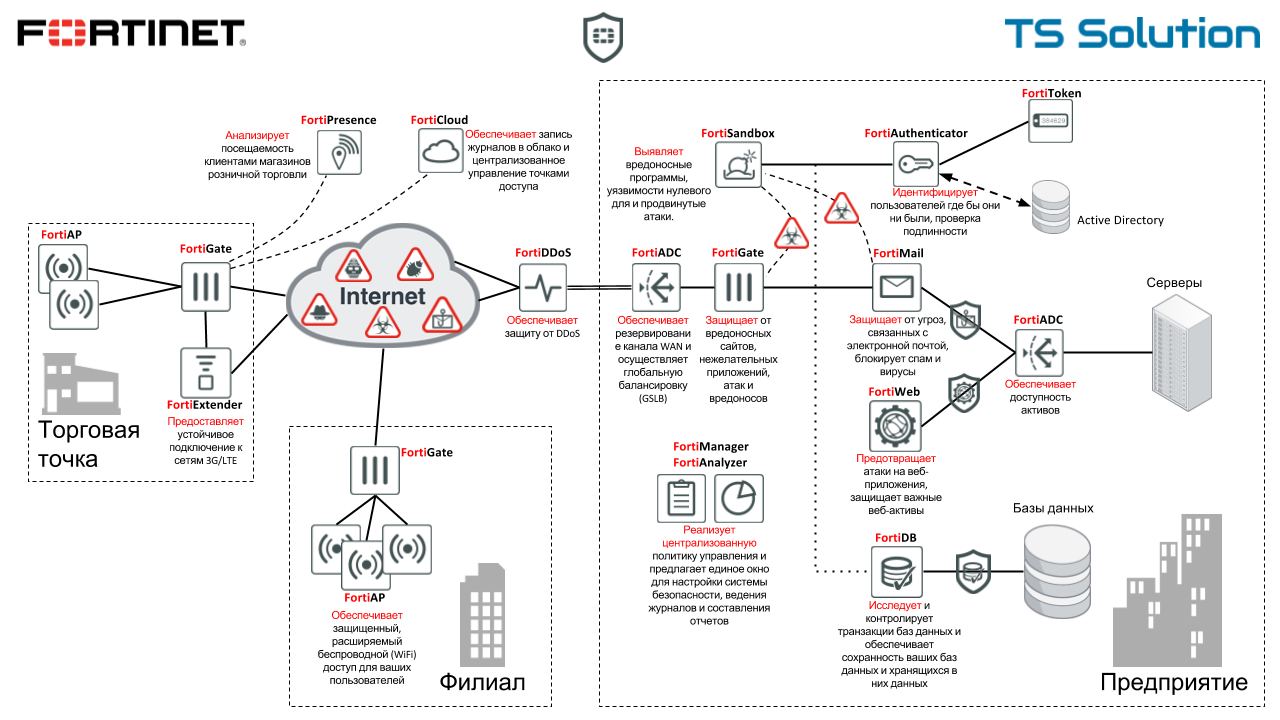

フォーティネットは、UTM / NGFWソリューションの中で常にリーダーを務める明るい代表者です。 以前、 2017年の対応するガートナーレポートを公開しました。 おそらく、この会社の主力製品は、セキュリティゲートウェイであるFortiGateです(さらに検討します)。 ただし、上の写真に見られるように、同社の製品ポートフォリオははるかに広くなっています。 以下に短いリストを示します。

FortiGate-次世代ファイアウォール(NGFW);

FortiManager-一元化されたフォーティネットデバイス管理。

FortiAnalyzer-すべてのフォーティネットデバイスからのイベントデータ(ログ)の集中収集。

FortiSandbox-標的型攻撃(サンドボックス)に対する保護。

FortiMail-スパム、添付ファイル内のマルウェア、およびその他の電子メールの脅威から保護します。

FortiWeb -Webアプリケーション用のファイアウォール。

FortiSIEM-イベントを収集、分析、および相関させるためのシステム。

FortiSwitch-フォーティネットスイッチ;

FortiClient-ユーザーコンピューターの保護。

FortiADC-アプリケーション配信コントローラー。

FortiDB-データベース保護。

FortiAuthenticator-二要素認証( 2FA )およびSSOアクセス。

FortiToken-二要素認証( 2FA )のトークン。

FortiAP-ワイヤレスアクセスポイント。

FortiExtender -3G / LTEシグナルアンプ;

FortiPresence-出席の分析。

FortiCloud-ログをクラウドに保存します。

FortiDDoS -DDoS攻撃の防止。

フォーティネットのソリューションの詳細についてはこちらをご覧いただくか、以前のウェビナーをご覧ください。

最新の脅威、会社の歴史、製品ライン、FortiGateモデル、デバイスインターフェイスなどについて簡単に説明します(Fortinetの詳細を知るために、このビデオを強くお勧めします)。

サイバー脅威評価プログラム(CTAP)

Fortinetは、FortiGateを使用してネットワークセキュリティを監査する無料の機会を提供します。 このプログラムは、 サイバー脅威評価プログラム(CTAP)と呼ばれます。 監査の原則は非常に単純です。FortiGateはネットワークにインストールされ、トラフィックを分析します(後で分析するものを検討します)。 このような「パイロット」プロジェクトには、通常2〜4週間続くいくつかのオプションがあります。 それらを考慮してください。

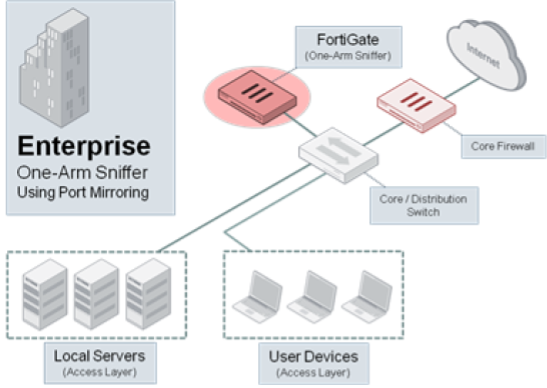

1)トラフィックのコピー(ワンアームスニファー)

最も簡単であると同時に最も一般的な方法は、トラフィックのコピーを分析することです。 FortiGateはスイッチのSPANポートに接続され、対象のトラフィックをミラーリングします。 通常、カーネルスイッチとインターネットゲートウェイ間のトラフィックが分析されます。 なぜなら FortiGateはコピートラフィックでのみ機能するため、ネットワークにリスクはありません。 この方法を詳細に検討します。

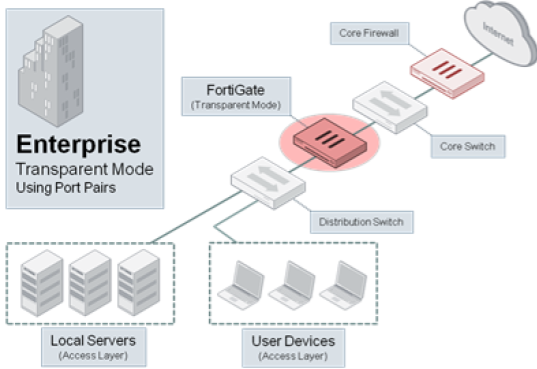

2)ブリッジモード(透過モード)

あまり人気のない方法。 この場合、FortiGateはブリッジモードでインストールされ、実際のトラフィックが通過します。 この方法は、めったに選択されません。 この場合、ネットワークの物理トポロジを変更し、切り替え時に技術的なウィンドウを整理する必要があります。

FortiGateアプライアンスとFortiGate VM

監査のために、2つのFortiGateバージョンを選択できます。アプライアンス(ハードウェア)とVM(仮想マシン)です。 それぞれの方法には長所と短所があります。

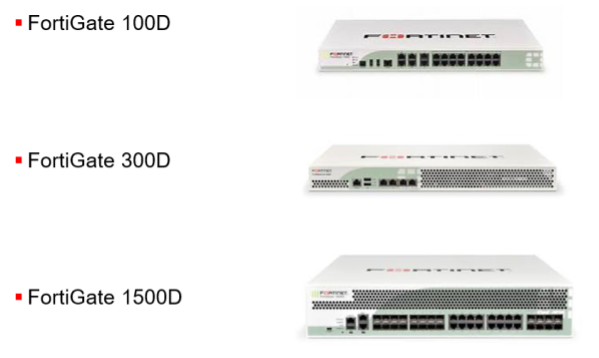

1)FortiGateアプライアンス

「アイロン」デバイス。 原則として、テスト用にいくつかのオプションが発行されます(処理されるトラフィックの量に応じて)。

テストデバイスは、フォーティネットパートナーからのリクエストに応じてのみ利用可能です 。

長所:

- 仮想リソースの割り当ては必要ありません(多くの場合十分ではありません)。

- 高性能

- 実際のデバイスをテストしており、そのパフォーマンスを評価できます(FortiGateを検討している場合、ほとんどの場合、「鉄」ソリューションを購入します)。

- アプライアンスを待機しています(ほとんどの場合、十分な数の鉄がありません。すべてテスト中です)。

さらに、すべての都市にテスト用の機器を提供できるパートナーがいるわけではありません。 仮想マシンを使用すると、すべてが簡単になります...

2)FortiGate VM

FortiGate仮想マシン。 サポートされるハイパーバイザー-VMware ESXi、KVM、Hyper-V、

XenServer

上の図からわかるように、FortiGateだけが仮想マシンとして利用できるわけではありません。

FortiGate VMを使用する長所:

- 簡単に展開できます(ovf経由でインポート)。

- 展開速度(パートナーから仮想マシンを取得することは、ハードウェアソリューションよりもはるかに高速です)。

- 仮想電力を割り当てる必要があります。

一般に、これはそれほど大きな問題ではありません。 中規模ネットワーク(100〜200台のコンピューター)の場合、2〜4コアと2〜4 GBのRAMを備えた仮想マシンで十分です。 仮想マシンの機能:

さらに、FortiGate VM仮想マシンを使用して、この特定の監査方法を検討します。

レポート生成

FortiGate自体は、トラフィックの分析時に大量のログを生成します。 例:

ログは興味深いものですが(使用したアプリケーション、トラフィック量、訪問したサイト、悪意のあるアクティビティなどを表示します)、ネットワークセキュリティの全体像を提供するものではありません。 複雑なレポートはさらに興味深いものであり、さまざまな方法で生成できます。

- 後で分析するためにログをフォーティネットクラウドに送信します 。 この機能はハードウェアでのみ使用可能です。 おそらくこれが最も簡単なオプションです。 監査の終了時に、パートナーはネットワークのセキュリティに関する詳細なレポートを提供します。 ただし、1つだけあります。ログを外部に(Fortinetクラウドにさえ)送る準備ができているわけではありません。 この場合、トレードオフがあります。

- デバイスでローカルにログを収集し、1つのアーカイブで分析のためにパートナーに転送します 。 100 MBの制限があります。 このオプションはほとんど使用されません。

- ログをローカルのFortiAnalyzerに送信します。 この場合、すべてのログが保存され、パイロットプロジェクトの終了時だけでなく、少なくとも1時間ごとにレポートを生成できます。 唯一のことは、FortiAnalyzerを追加で展開する必要があることです(これは難しくありません)。

仮想FortiGateと一緒に仮想FortiAnalyzerを展開する3番目のオプションを検討します。 また、仮想ソリューションの場合、分析のためにログをクラウドに送信する方法はありません。

レポート構成

ローカルのFortiAnalyzerを使用する場合、多数の種類のレポートを利用できます。

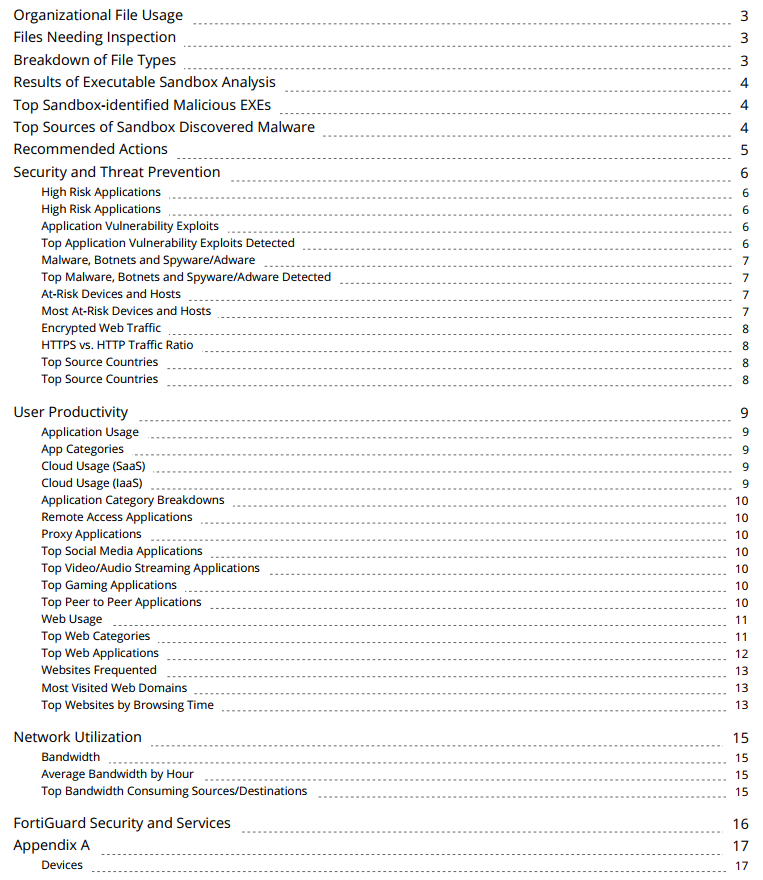

なぜなら ネットワークセキュリティの包括的な分析を行う場合、 Cyber Threat Assessmentレポートにより関心があります。 このレポートには、ネットワークのステータスに関する大量の情報が含まれています。

レポート構成

最初のページには、次のような一般的な概要が表示されます。

次に、「危険な」アプリケーションに関する統計を表示できます。

見つかった脆弱性:

ダウンロードしたウイルスに関する統計:

特定のアプリケーションのトラフィック量:

使用されているサイトのカテゴリ:

そして、はるかに。 サンプルレポートはこちらからダウンロードできます 。

おわりに

一般に、この監査オプションは、ネットワークに関するかなり詳細な統計情報を提供します。これは、あらゆる企業に役立ちます。 テスト結果に基づいて、既存のセキュリティ機能、既存の脅威の有効性、または単にフォーティネットソリューションの品質について結論を引き出すことができます。 このようなテストに興味がある場合は、お気軽にお問い合わせください 。

これで最初の部分は終了します。 第2部では、レポートの設定と生成のプロセスを検討します。