アナリストとしての私にとって、最も有用で興味深いレポートと記事は、情報セキュリティの実際的な側面を網羅し、インシデントの特定の例を提供し、それらを特定して調査する方法です。 したがって、今日の記事は、Solar JSOCで最近遭遇したいくつかの興味深い事例に当てられています。

アナリストとしての私にとって、最も有用で興味深いレポートと記事は、情報セキュリティの実際的な側面を網羅し、インシデントの特定の例を提供し、それらを特定して調査する方法です。 したがって、今日の記事は、Solar JSOCで最近遭遇したいくつかの興味深い事例に当てられています。

そのような必要な急流...

クライアントの1つでは、さまざまなアプリケーションのすべてのネットワークアクティビティが厳密なプロファイリングと制御の対象となります。 アプリケーションの発信ネットワークアクティビティはプロキシサーバーレベルで監視され、新しいユーザーエージェントからのネットワークアクティビティの検出は情報セキュリティイベントと見なされます。 この場合、Solar JSOCの24時間体制の最初の監視ラインは、顧客を担当するアナリストにエスカレートするか、この種のインシデントに対して確立されたルートに沿って顧客に個別に通知します。 選択は、ネットワークアクティビティのタイプ、疑い、およびその他の関連情報によって異なります。

報告されたエージェントを変更することは難しくないため、ここではユーザーエージェントの追跡はあまり重要なシナリオではないことに注意してください。 しかし、最近では、パッケージ構成、ヘッダー機能、頻度、エンドサーバー、発信要求への回答などの間接標識によるngfwなどの複雑なソリューションは、ブロードキャストエージェントではなく実際のアプリケーションを判別できます。

調査の一環として、最初の行は、インシデントに関する最大量のデータの収集を整理します。マシンに関する情報、過去1日間に認証されたすべてのユーザー、このソフトウェアのネットワークセッション内のトラフィック量、およびその期間です。 ローカルログがある場合、ホストで実行されているプロセスに関する情報が収集されます。

2017年4月17日、午前3時頃、テクニカルサポートの従業員のラップトップから実行された、リモート管理ツールの1つの外部接続の成功が記録されました。 このタイプのユーザーエージェントの使用を許可されているのはテクニカルサポート部門のみですが、この場合、標準ツールの代わりにTightVNCユーティリティが使用されました。 ラップトップはSolar JSOCに接続されていなかったため、第一線のアナリストはマシンのローカルログを収集できず、インシデントを勤務中の第二線のアナリストにエスカレートし、顧客への電子メール通知を準備しました。

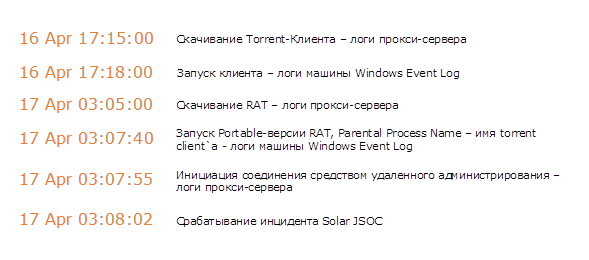

以下は、イベントの年表です。

03:08:02。 事件。

03:26:00。 電話でのオンコールアナリストの最初の行の専門家による通知。

03:29:00。 ローカルOSログのレベルでマシンを接続するための顧客との調整。

03:32:48。 1行目から顧客への通知。

03:48:00。 マシンをSIEMシステムに接続します。

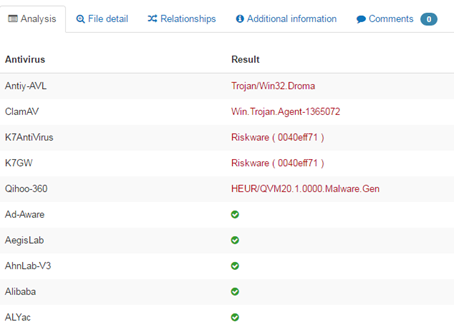

すべてのワークステーション(モバイルワークステーションを含む)および顧客のサーバーで事前構成された高度な監査のおかげで、tnvserver.exeプロセスをダウンロードして実行した結果としてアクティビティが発生したことが明らかになりました。 高度なロギングは、親プロセスを特定するのに役立ちました。 これらはトレントクライアントであり、アンチウイルスはマルウェアを考慮しませんでした。

イベントの一般的な年表は次のとおりです。

これらのユーティリティのほとんどはホストでのユーザーの作業に関する統計を収集しますが、一部は追加のコンポーネントを起動してリモートコマンドを実行することができますが、いわゆる「疑似有用なソフトウェア」の状況は「マルウェア」を証明するのは非常に問題であるため、非常に困難です。 ただし、同時に、擬似的に有用なソフトウェアは、ダウンロードされたためにその主な目的を同時に満たすことができ、「悪意のある」機能はしばらく休止状態になるか、更新時に後続のバージョンに追加される場合があります。

そのようなプログラムを毎年特定することはますます難しくなっています。 以前は、強迫的な広告、膨大な数のバナー、ユーザーからの苦情、曲がったコードがマーカーとして機能していましたが、今日では「愛好家」が開発した無料の製品がこれらの「機能」を所有できます。 通常、このようなプログラムは、音楽や映画の発言、コンピューターの高速化、レジストリのクリーンアップ、トレントのダウンロードなどを提供します。

一部のアンチウイルスソリューションは、非ウイルス、つまりユーザーにとって潜在的に危険であるが有用な機能を実行するソフトウェアなどの製品を検出できます。 アンチウイルスの別の部分は、いかなる方法でもそれらに応答しません。

擬似的に有用なソフトウェアの危険性は、ほとんどのワークステーションおよびホームコンピューターで、基本的な機能を実行し、開発者にテレメトリを送信する、完全に正常な動作をすることです。 しかし、そのようなソフトウェアが大企業などの攻撃者にとって関心のあるインフラストラクチャに侵入すると、悪意のある機能がアクティブ化されるか、リモートでコマンドを実行したり、リモート管理セッションを編成する機能を提供するコンポーネントがダウンロードされます。 さらに、そのようなホストは、会社のインフラストラクチャへの侵入ポイントとしてダークネットで販売されています。

攻撃者の仕事のためのさらなるスキームは多様ですが、お金や貴重な情報の盗難に帰着します。

道徳の代わりに、この物語の終わりに、いくつかの勧告をしたいと思います。

- ユーザーのファイアウォールを介した直接接続の可能性を制限し、プロキシを使用します。 これらには、トラフィックまたはアドレスに基づいてリモート管理ツールの使用を識別することができる分類があります。

- 非ウイルスを検出できるウイルス対策ソフトウェアを使用します。

- ユーザー間で包括的なセキュリティ意識向上トレーニングを実施します。

- ワークステーションのユーザー特権を制限します。 この場合、これはメインソフトウェアと追加パッケージの両方のインストールを防ぐのに役立ちます。

- 可能であれば、ホストにインストールされているソフトウェアを調整します。これには、ユーザーの権利を制限することも含まれます(ローカル管理者の禁止)。

- 評価データベースの集約とSIEMシステムへの統合により、TOR、リモート管理ツールなどを使用して、インフラストラクチャ内の検出できないマルウェアサンプルを識別できます。

サービスアカウント制御

2番目のケースは、重要なインフラストラクチャに侵入するためのツールとしてのITおよび情報セキュリティの作業における正当なツールの使用に関するものです。

Solar JSOCの従業員は、支払いシステムを介して金銭を盗もうとする事件を調査する際の支援のリクエストを受け取りました。 会社はクライアントではありませんでしたが、サービスについては知っていました。

調査の最初の段階では、インシデントの分析のための情報源は、支払いシステムの電子詳細が保存されたサーバーでした。 これらのサーバーをWindows OSのローカルログレベルで接続しました(システムイベントログの最大ストレージ深度は2か月、セキュリティは1週間)

認証分析の結果、境界にあるサーバーからの成功したセッションが特定されました。 このサーバーから、調査中のホストへの接続がサービスアカウント(techuser)で定期的に確立されました。 通常、このアカウントは会社のインフラストラクチャのIT監視タスクに使用されました。

この段階で、追加のソースを接続しました。

- ボーダーおよびセグメント間ITUからの遡及ログ(syslogサーバーを使用して集約)

- ローカルサーバーログ*****(以降-SRV)

クリーニングのためにサーバーホストのローカルログを分析することは不可能であることが判明しましたが、復元およびデコードされたwtmpファイルでこのホストのイメージを分析すると(システムからの入力および出力にデータが書き込まれます)、認証レコードがルートアカウントで数週間見つかりました事件の前に。

また、インフラストラクチャに侵入するためにサイバー犯罪者が使用したソフトウェアの痕跡がSRV-nmap(脆弱性をスキャンおよび検出するシステム)およびmedusa(インテリジェントパスワード推測)ソフトウェアパッケージで発見されました。

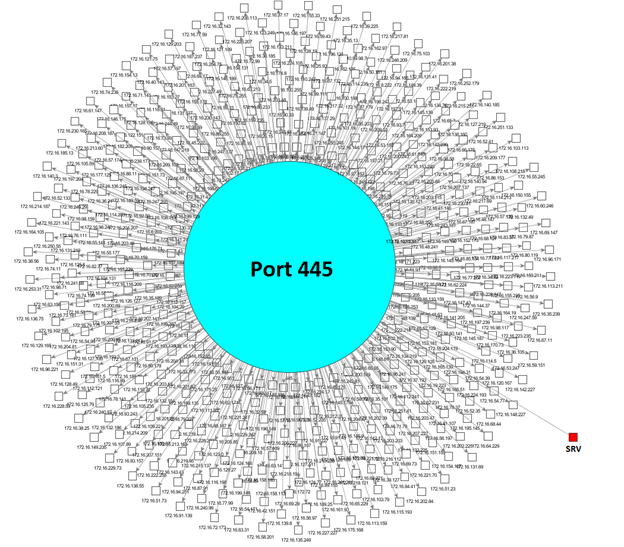

KMルートを使用したSRVホストでの最初の認証からインシデントまでのセグメント間ファイアウォールのログを分析する際、smbプロトコルを使用してサーバーからさまざまな企業リソースへの接続を確立するために複数の試行が行われました。 おそらく、目標はパスワードまたは侵入に重要なその他の情報でした。

これは、HPE ArcSight内部を使用して視覚化できます。

次に、SRVホストから侵害されたサーバーへの重要な(10 MBを超える)smbセッションが記録されました。 これらは、ローカルログからの認証イベントと同時に実行されました。 おそらく、ホスト上のsmbプロトコルの脆弱性の悪用が成功した結果、techuserアカウントのパスワードが侵害された可能性があります。 この脆弱性により、Windowsサービスアカウントのシステムでパスワードレス認証が許可され、lsass.exeプロセスを介してアカウントパスワードが侵害されました。

次に、techuserアカウントの下に、リモートシェルの機能を実行するシステムサービスがインストールされました。

このソフトウェアの主な機能は次のとおりです。

- インストールおよびアセンブリプロセスでは、内部PowerShellツールのみが使用されるため、検出の可能性が非常に複雑になります。

- svchost.exeシステムプロセスの新しいインスタンスがプロセスメモリ内の動的なコードアセンブリとともに起動されるため、手動および自動化ソフトウェアの両方を使用して判断する可能性が複雑になります。

- 管理サーバーと通信するために、ポート9887が使用されます(以前にローカルファイアウォール上のサーバーに許可ルールが追加されていました)。

- ソフトウェアはファイルシステムに痕跡を残さず、完全にRAMで機能し、セッションの完了時に削除されます/

2週間、攻撃者はこのソフトウェアを使用して、侵害されたマシンをリモートで制御し、支払いシステムの詳細などの重要な情報を盗みました。

イベントの年表を再構築し、検出されたマルウェアを調べたら、次は災害の規模を評価するときです。

- 侵害されたアカウントの数。

- 会社のインフラストラクチャに入るためのバックアップチャネルはありますか?

- 影響を受けた他のシステム。

同社は、リスクを最小限に抑えるための、特に攻撃者がインフラストラクチャにアクセスするための次のチャネルの閉鎖を調査するための推奨事項を与えられました。

- 企業ネットワークへのリモートアクセス:

- 2か月以内に会社のネットワークへのリモートアクセスのすべての事実を分析し(アップロードを提供しました)、ユーザーのアクティビティを確認します。

- リモートアクセス権を持つすべてのアカウントのインベントリを実施し、冗長な権利を取り消します。

- すべてのリモートアクセスユーザーのパスワードを更新します。

- リモート管理ユーティリティを使用するか、プロキシサーバーを介してコントロールセンターにアクセスします。

- 疑わしいリソースへのアクセスに関するすべての事実を分析する/プロキシサーバー経由で非標準のプロトコルを使用する(ここではアップロードを提供し、疑わしいアクティビティに優先順位を付けます)。

- プロキシサーバーを介したすべてのインターネットトラフィックのリダイレクトを保証するために、会社のネットワーク上のインターネットへの直接アクセスに制限が導入されました。

- ハッカーグループがパスワードを侵害するために使用するソフトウェア(Mimikatz、procdump)の使用に関するすべての企業ホストの監査。

APTのように....かどうか?

ソーラーJSOCパイロットプロジェクトの一環として明らかにされた次のケースは、非常に非標準的です。 -しかし、そうではありません。 だから、与えられた:

- いくつかのマルウェア:キーロガー、RAT、その他多数。

- 妥協したアシスタントCEO車。

- 数か月間このホストを使用している攻撃者。

パイロットプロジェクトの開始時に、インフラストラクチャソースを接続すると、追加の労力なしで、インシデント検出シナリオの大部分がすぐに機能し始めます。 これらのシナリオには、Solar JSOCに集約されたさまざまな信頼できるデータベースに従って潜在的に危険なホストへのアクセスが含まれますが、これに限定されません。

このスクリプトは、次の原則に従って動作します。アクティブなシートがいくつかあります。IPアドレスを含むシート、2〜4レベルのドメインを含むシート、悪意のあるオブジェクトへの完全なリンクを含むシートです。 特別なスクリプトは、さまざまなレピュテーションベースを正規化し、単一のビューに導きます。 さらに、各ルールは異なるフィールドで機能し、ターゲットアドレスまたはリクエストURLホスト(ターゲットホスト名)またはリクエストURLフィールドにactivelist行があるファイアウォールで記録されたイベントの発生をチェックします。

エッジファイアウォールを接続する際、既知の潜在的に危険なリソース(C&CサーバーのIPアドレス)が呼び出されました。これは、会社の内部リソースへのマルウェア感染を示している可能性があります。

実行ごとに状況の詳細な分析が行われました。 ホストからオペレーティングシステムのローカルログを収集し、外部アドレスへの接続を開始したプロセスを特定しました。

感染した可能性のあるホストの1つは、会社のアシスタントジェネラルマネージャーのワークステーションであることが判明しました。 マシンの調査の結果、スパイウェアMipko Personal Monitor(MPK)を含むマルウェアの痕跡がマシン上で発見されました。

MPKスパイウェアは、AWP \ ServアカウントからAWPにインストールされました。 この場合、ワークステーションへのこのアカウントの最初のログインは、インストール自体の数ヶ月前に行われました。

Mipko Personal Monitorは、実行中のプロセス、デスクトップスナップショット、およびキーボードからのデータ、クリップボードおよびアクティブなブラウザーウィンドウに関する情報をワークステーションから収集しました。

情報は、AWP \ servとアシスタントアカウントの2つのアカウントに関連して監視および収集されました。

傍受されたデータは、8時間ごとに外部リソースに送信されました。

- *** FTPを介したnks.biz

- ******@gmail.com

送信の事実は、境界ファイアウォールからのイベントによって確認されました。

AWP \ servアカウントでの最初のログインの瞬間から調査が行われるまで、ホストはさまざまな外部アドレスからの複数の着信リモートRDPセッションを記録しました(1日あたり平均10,000接続)。

MPKスパイウェアによって収集されたスクリーンショットは、AWP \ Servアカウントの下から非常に興味深い活動を示しました。

- 多くのサイトにPHPスクリプトを埋め込みます。

- 携帯電話番号の登録、さまざまなメールボックスの複数の登録。

- サイトのさまざまなクレジットカードにデータを入力します。

- さまざまなアカウント/電子財布や携帯電話番号への小額の送金。

- さまざまなトレーディングフロアでのショッピング。

また、MPKログを分析した結果、RDPを介して外部からアクセスできる500を超える外部IPアドレスと、接続の資格情報(ログインパスワード)を含むファイルが見つかりました。

どうやら、アシスタントのワークステーションは、Webサイトへの攻撃、これらのサイトの銀行カードデータ/ユーザー資格情報の盗難、侵害されたカードやアカウントからの資金移動、および購入によるキャッシュの中間マシンとして使用されたようです。 明らかに、感染したワークステーションは、サイバー犯罪者が独自の目的で使用する侵害されたマシンのネットワークの1つでした。

そして今、少しテクニック。

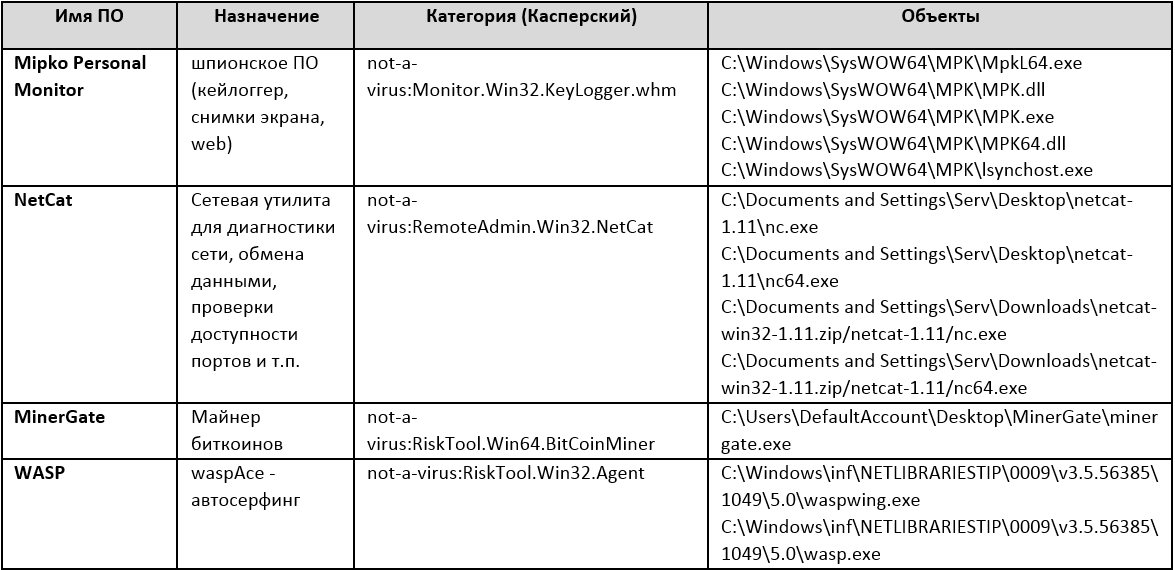

この調査の結果、次の違法なユーティリティが発見されました(AWPの所有者を含め、違法性が確認されました)。

MPKアクティビティをローカライズするアクティビティ中に、追加情報を受け取りました。

- パス:C:\ ProgramDataに沿って非表示のMPKディレクトリが見つかりました。 このディレクトリの内容は、MPKの機能に必要なPEオブジェクト、および構成ファイルとログファイルで構成されていました。

このディレクトリをスキャンした結果、JFIF(JPEG File Interchange Format)シグネチャを持つ複数のオブジェクトが検出されました。これは、その中に画像が存在することを示しています。

- MPKの機能に直接関連するアクティブなプロセスが見つかりました。

mpk.exe(NT AUTHORITY)

mpkl64.exe(NT AUTHORITY)

lsynchost.exe(NT AUTHORITY)

- MPKコンポーネントであるPEオブジェクト(MPK64.dllおよびMPK.dll)をアクティブなプロセスのアドレス空間に実装する試みが成功しました。

アクティブなプロセスをトレースした結果、アプリケーションウィンドウに入力され、クリップボードを介して送信されたデータが傍受されるという事実が発見されました。 インターセプト機能は、PEオブジェクトMPK64.dllおよびMPK.dllに実装されています。

このMPKアセンブリの機能を確立し、有害な作業の結果として収集および第三者に転送できる情報を決定するために、アシスタントワークステーションから次のデータを受け取りました。

- ファイルシステム: %SYSTEMROOT%\ ProgramData \ MPK \ *

%SYSTEMROOT%\ SysWoW64 \ Mpk \ *

%SYSTEMROOT%\プリフェッチ\ *

%SYSTEMROOT%\ inf \ *

%SYSTEMROOT%\ System32 \ログ\ *

%USERPROFILE%\ AppData \ Local \ Temporary Internet Files \ *

%USERPROFILE%\ Temp \ *

- レジストリのエクスポート: HKEY_CURRENT_USER

HKEY_LOCAL_MACHINE

HKEY_USERS

- RAMのアクティブなスナップショット。

ディレクトリ「C:\ Windows \ MPK」で、ソフトウェアのインストールに関する情報と構成パラメータを含むログファイルが見つかりました:mpk_em_log.txtおよび* .dat。 分析の結果、MPKのインストールと操作の詳細が取得されました。

- インストーラーはPEオブジェクト-mpk_emni_mpk.exeでした。 インストールに必要な主要コンポーネントは、C:\ Users \ Serv \ Desktop \ 1 \ 6 \ *ディレクトリにありました。

- 内部Windowsファイアウォールが機能する場合、特別なルールが作成されました。

- アシスタントおよびAWP \ Servアカウントには、「1」および「2」という名前のディレクトリが割り当てられました。 C:\ ProgramDataにあるこれらの隠しディレクトリには、傍受したデータが含まれていました。

調査の結果に基づいて、次の推奨事項が顧客に発行されました。

- ワークステーションのオペレーティングシステムを「再充電」します。

- このワークステーションで使用されるすべてのアカウントのパスワードを変更します。

- Service-Deskサービスがこのワークステーションに接続し、そこで資格情報を入力した場合、それらからパスワードを変更することをお勧めします。

- このワークステーションの白いIPアドレスと直接インターネットアクセスを拒否します。 白いIPアドレスの存在が製造上の必要性である場合、そのIPアドレスへのリモート接続のセキュリティ要件を強化してください。

- 強力なパスワード。

- パスワードの頻繁な変更。

- 着信接続が可能なIPアドレスの厳格な制限。

- ウイルス対策製品のステータスの監視。

- 会社の内部リソースへのアクセスのない、または特定のリソースへのそのようなアクセスの厳格な制限のある別のセグメントのワークステーションの分離。

- このようなスパイウェア、リモート管理ツール、およびその他の不正ソフトウェアの存在については、会社のインフラストラクチャ全体を確認してください。

- 次の領域の重要なワークステーションとサーバーを監視します。

- 既知の危険および悪意のあるリソースへのネットワークアクティビティ(リアルタイム);

- 特権アカウントアクティビティ。

- トリガーされたプロセス。

- システムディレクトリおよび重要なレジストリブランチの変更。

- リモートコントロールシステムの使用。

- ウイルス活動;

- ユーザーへの悪意のあるメーリングリスト。

- 重要なサーバーとワークステーションに接続するプロファイルの異常。

- サービスアカウントの誤用。

ご覧のように、マシンが危険にさらされ、マルウェアが長い間マシン上に存在し続けたため、クライアントのインフラストラクチャがハッキングされたわけではありません。 攻撃者には日常的な目標がある場合があり、感染したホストはそれらを達成する手段としてのみ使用されます。 しかし、潜在的にすべてがはるかに悪くなる可能性があります-そのようなリンクの従業員の間の「機密」情報の量は通常大量であり、その漏洩は深刻な損害を引き起こす可能性があります。

この記事では、JSOCで観察される多くのケースのうち、3つのケースのみを取り上げました。 インシデントは毎日発生し、ほとんどが日常的ですが、興味深い標本もあります。 その数を考えると、Solar JSOCの人生からの興味深い事例の概要の第2シリーズがまもなくリリースされると思います。