Stantinkoは広告詐欺に特化していますが、技術的な複雑さの一般的な背景には際立っています。 ウイルス対策検出から保護するためのコードの暗号化と運用の適応により、Stantinkoのオペレーターは少なくとも5年間は視界から離れることができました。 さらに、Stantinkoの規模に注目が集まっています。これはロシアで最も一般的なサイバー脅威の1つであり、ボットネットには約500,000台のデバイスがあります。

復習

Stantinkoのオペレーターは、システムに感染するために、海賊版ソフトウェアを検索し、実行可能ファイルをダウンロードしているユーザーを誤解させます。 次に、最初の感染ベクターであるFileTourは、多くのプログラムに反抗的にインストールし、バックグラウンドでの最初のStantinkoサービスの隠れたインストールからユーザーの注意をそらします。 ビデオ1は、ユーザーが悪意のある.exeファイルを起動する方法を示しています。

ビデオ1.ユーザーが悪意のあるファイルをダウンロードして実行する

Stantinkoのオペレーターは、主に広告やクリック詐欺の不正導入のために悪意のあるブラウザー拡張機能をインストールすることにより、ボットネットを管理および収益化します。 問題は、彼らがそこで止まらないことです。 悪意のあるサービスにより、感染したシステム上で何でも実行できます。 フル機能のバックドア、Googleでの大量検索用ボット、およびJoomlaとWordPressコントロールパネル(ハッキングと再販の可能性のために設計された)に対するブルートフォース攻撃のユーティリティの送信を確認しました。

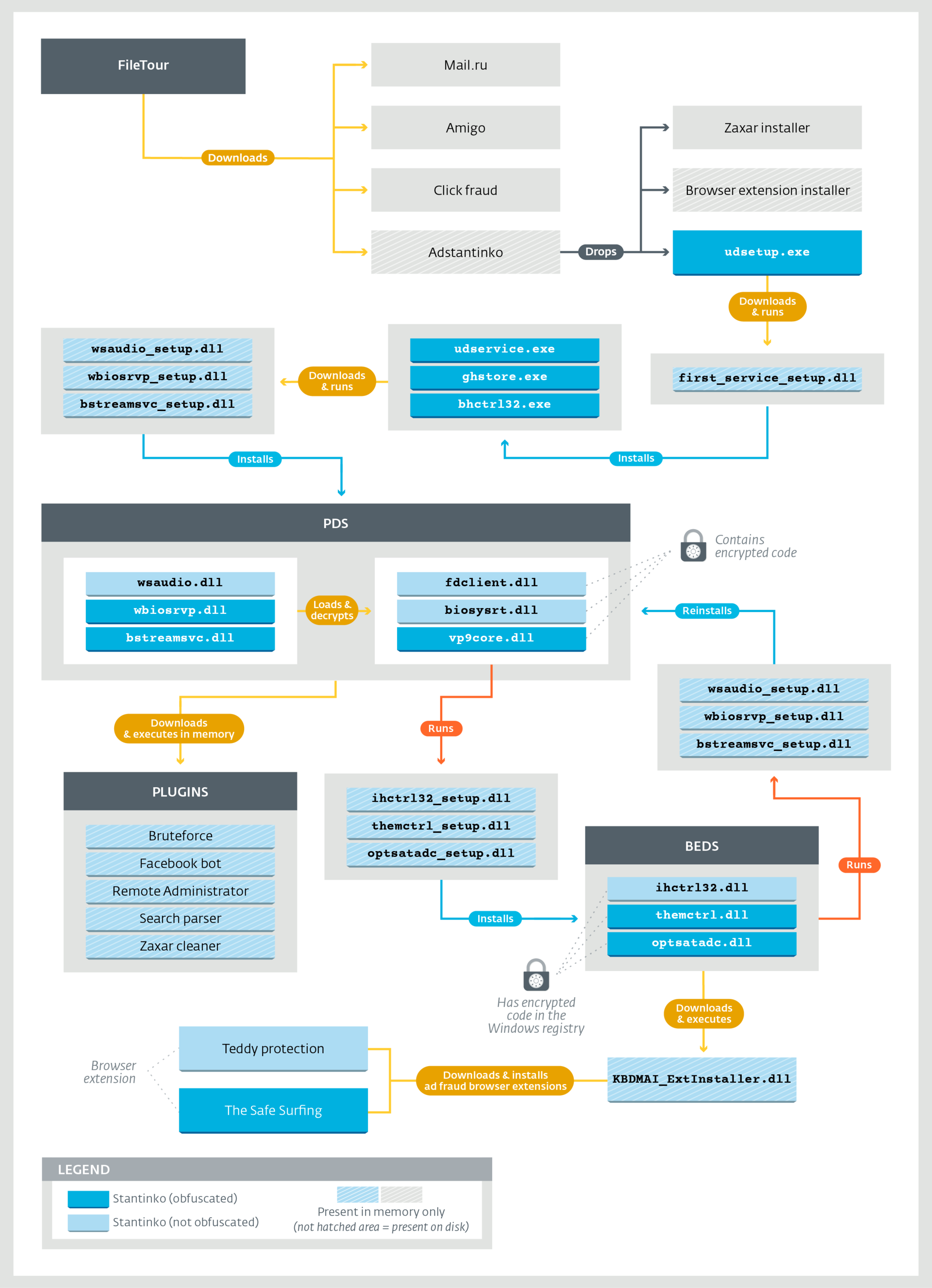

以下の図は、感染ベクターから継続的なサービスおよび対応するプラグインまで、スタンティンコのサイバーキャンペーンの完全なスキームを示しています。

図1. Stantinkoの完全な脅威図

主なパラメーター

Stantinkoの特徴的な機能は、ウイルス対策の検出をバイパスし、悪意のある動作を定義するリバースエンジニアリングに対抗することです。 包括的な脅威分析には、ブートローダーと暗号化されたコンポーネントといった複数のコンポーネントが必要です。 悪意のあるコードは、ディスクまたはWindowsレジストリにある暗号化されたコンポーネントに隠されています。 コードはダウンロードされ、一見無害な実行可能ファイルによって解読されます。 感染ごとにキーが生成されます。 一部のコンポーネントはボット識別子を使用し、その他のコンポーネントは被害者のPCハードドライブボリュームのシリアル番号を使用します。 ディスクに保存されたアーティファクトは実行前に悪意のある動作を示さないため、暗号化されていないコンポーネントによる検出は非常に難しいタスクです。

さらに、Stantinkoは回復メカニズムを提供します。 感染が成功すると、Widnowsオペレーティングシステムがインストールされた2つの悪意のあるサービスが被害者のマシンにインストールされます。 サービスのいずれかが削除された場合、サービスは相互に再インストールできます。 したがって、脅威を正常に除去するには、2つのサービスを同時に削除する必要があります。 それ以外の場合、C&Cサーバーは、まだ検出されていないか、新しい構成を含むリモートサービスの新しいバージョンを転送します。

Stantinkoの主な機能は、悪意のあるブラウザー拡張機能、感染したシステムへのセーフサーフィンおよびテディプロテクションのインストールです。 分析の時点では、両方の拡張機能がChromeウェブストアで利用可能でした。 一見すると、これらは不要なURLをブロックする正当なブラウザ拡張機能です。 しかし、Stantinkoスキームのフレームワークにインストールすると、拡張機能はクリック詐欺や不正な広告を含む別の構成を取得します。 ビデオ2は、 Safe Surfing拡張機能のインストールプロセスを示しています。 リンクをクリックすると、ユーザーはRambler検索エンジンにリダイレクトされます。

図2. ChromeウェブストアのTeddy Protection

図3. Chromeウェブストアでの安全なサーフィン

ビデオ2.トラフィックをRamblerウェブサイトにリダイレクトする

Stantinkoはモジュール式のバックドアです。 そのコンポーネントには、C&Cサーバーがメモリに直接送信するWindows実行可能ファイルを実行できるブートローダーが含まれています。 この機能は柔軟なプラグインシステムの形式で実装されており、オペレータは感染したシステム上で何でもできるようになります。 以下の表は、私たちが知っているStantinkoプラグインを説明しています。

収益化

Stantinko開発者は、APTキャンペーンでより一般的な方法を使用します。 しかし、彼らの主な目標はお金です。 オペレーターは、最も収益性の高いコンピューター犯罪市場でサービスを提供しています。

まず、今日のクリック詐欺は、サイバー犯罪エコシステムの主要な収入源です。 White Opsと全米広告主協会(米国)による調査では、2017年のクリック詐欺によるグローバルコストは65億ドルと推定されました。

上記のように、Stantinkoは2つのブラウザ拡張機能をインストールします- セーフサーフィンとテディプロテクションは 、広告を表示またはリダイレクトします。 これにより、Stantinkoのオペレーターは、広告主に提供するトラフィックに対してお金を受け取ることができます。 次の図は、転送スキームを示しています。

図4. Clickfrod、リダイレクトプロセス

従来のクリック詐欺スキームは、トラフィックを「洗い流す」ために、複数の広告ネットワーク間の一連のリダイレクトに基づいて構築されています。 しかし、Stantinkoの場合、オペレーターは広告主により近い-場合によっては(図4を参照)、ユーザーはStantinkoネットワークから直接広告主のWebサイトにアクセスします。 これは、Stantinkoキャンペーンの背後にいる攻撃者がマルウェアを効果的に隠すことができるだけでなく、従来の広告経済を混乱させることもできることを意味します。

第二に、StantinkoのオペレーターはJoomlaとWordPressのサイトのコントロールパネルにアクセスしようとしています。 この攻撃は、リスト上のログインとパスワードの列挙を使用したブルートフォースに基づいています。 目標は、何万もの組み合わせを試してパスワードを推測することです。 ハッキングされたアカウントは再販でき、さらにサイト訪問者を一連のエクスプロイトにリダイレクトしたり、悪意のあるコンテンツをホストしたりするために使用できます。

第三に、Stantinkoがソーシャルネットワークでどのように機能するかを調査しました。 Linux / Mooseのレポートでは、このタイプの詐欺について既に説明しています。 このスキームは本当に利益を生みます-1000のFacebookの好きなコストは約15ドルです(たとえそれらがボットネットの偽のアカウントによって生成されたとしても)。

Stantinkoのオペレーターは、Facebookとやり取りするプラグインを開発しました。 とりわけ、彼はページのようなアカウントを作成し、友達を追加することができます。 Facebookでキャプチャを回避するために、特別なサービスを使用します(図5)。 Stantinkoネットワークの規模は、すべてのボット間でリクエストを配信できるため、オペレーターにとって有利です。これにより、Facebookのタスクが詐欺を認識しにくくなります。

図5. Stantinkoが使用するキャプチャバイパスサービス

おわりに

Stantinkoは、広告詐欺に特化したボットネットです。 コードの暗号化やWindowsレジストリへのコードの保存などの高度な技術により、オペレーターは5年間気付かれないままになりました。

さらに、Stantinkoのオペレーターは、Chrome Web Storeに不正な広告を実行する2つのブラウザー拡張機能を追加することができました。 それらの1つは2015年11月にChromeウェブストアに初めて登場しました。

脅威はCPUに過負荷をかけないため、システム内にStantinkoが存在することにユーザーが気付くことはほとんどありません。 一方、Stantinkoは広告主に損失をもたらし、通信事業者に大きな収益をもたらします。 さらに、フル機能のバックドアが存在するため、攻撃者は感染したすべてのマシンを監視できます。

主な調査結果:

- Stantinkoによって侵害された約500,000台のコンピューター

- 主な目標はロシア(46%)とウクライナ(33%)です。

- Stantinko事業者は、不正な広告配信のためにブラウザ拡張機能をインストールすることにより、ボットネットを収益化します

- ディスクに残っているコンポーネントは、カスタムコード難読化ツールを使用するため、脅威分析プロセスが複雑になります。

- Stantinkoのほとんどのコンポーネントでは、悪意のあるコードは、修正および再コンパイルされた正当な無料のオープンソースソフトウェア内に隠されています。

- Stantinkoは、システムからの削除を防ぐために、相互に修復できるいくつかの永続的なサービスをインストールします

- Stantinkoの最も一般的な用途は、広告詐欺です。 ただし、その機能ははるかに広くなっています。 リモート管理用のフル機能のバックドア、Googleでの大量検索用ボット、JoomlaおよびWordPressコントロールパネルでのブルートフォース攻撃用ユーティリティの送信を監視しました

感染インジケータは、 GitHubアカウントで入手できます。 サンプルの転送など、Stantinkoに関連する質問については、threatintel @ eset.comまでお問い合わせください。