いくつかの非常に評判の高い機関をひざまずかせている不吉なExPetrは、 驚きを続けています。 GReATチームのアナリストは、BlackEnergyキャンペーンの一環として、数年前にウクライナの発電所を攻撃した消しゴムとの関係を発見しました。

いくつかの非常に評判の高い機関をひざまずかせている不吉なExPetrは、 驚きを続けています。 GReATチームのアナリストは、BlackEnergyキャンペーンの一環として、数年前にウクライナの発電所を攻撃した消しゴムとの関係を発見しました。

もちろん、ExPetrでコードの一部を率直に使用することは観察されておらず、作成者は燃やさないようにしました。 しかし、プログラマーの手書きを簡単に隠すことはできません。

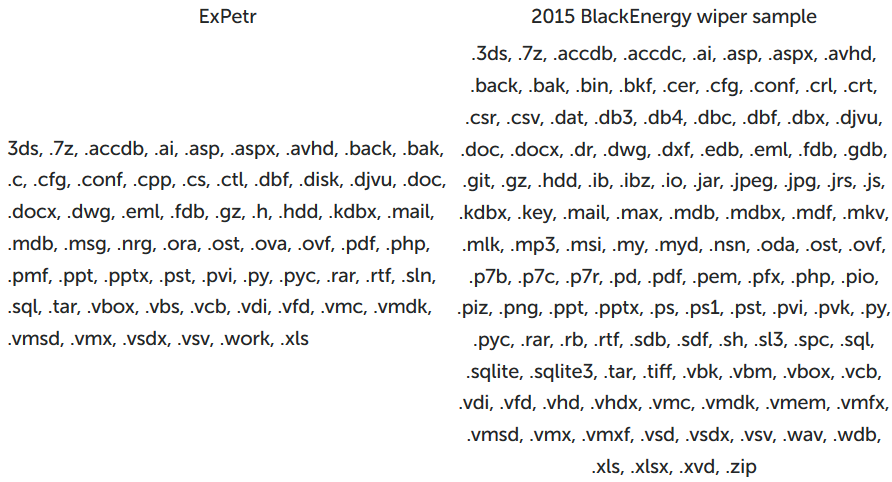

まず、アナリストは暗号化されたファイルの拡張子のリストを比較しました。 一見、あまり似ていません-BlackEnergyははるかに幅広いファイルで機能しました-よく見ると、まだ類似点があります。 拡張機能には多くの種類があり、それらから無限の数の異なるリストを収集できます。ここには、構成と書式設定の明らかな共通部分があります。

2番目の特徴は、拡張子のリストを保存するための形式です。 両方の拡張子はドットで区切られています。 これ自体は何も証明しませんが、さらに深く掘り下げました。

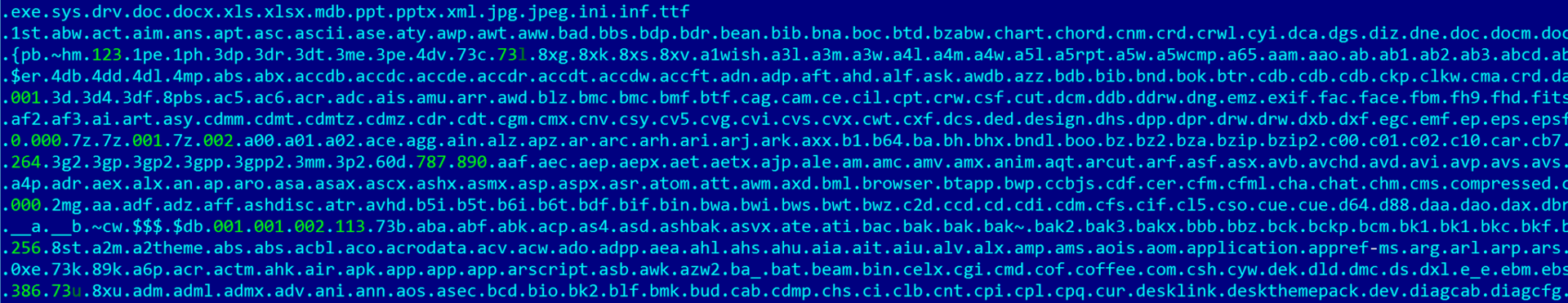

自動比較を使用して、さらにいくつかの類似したコードセクションが見つかりました。 したがって、両方のサンプルのリストにある拡張子を持つファイルの検索コードでは、wcscmp行比較関数を使用して、ファイル名が現在のディレクトリ「。」のシンボルと等しいかどうかを確認しました。 繰り返しますが、普通のことは何もありませんでしたが、それはまた、貯金箱に行きました。

研究者は、ExPetrとBlackEnergyのサンプルの両方に存在するいくつかの行を発見しました。

-exe / r / f

-ComSpec

-InitiateSystemShutdown。

珍しいことは何もありません。 確かに、これらの決定的でない一致から、GReATはYARAのルールを作成しました。これは、悪意のあるサンプルの膨大なコレクションに適用した後に判明したものです。 このルールの個々の条件は非常に多くのファイルで機能しますが、このルールは完全にそのうちの2つ(ExPetrとBlackEnergy)のみをキャッチします。 証拠ではありませんが、これらのサンプル間の親族関係の存在を支持する非常に説得力のある議論です。

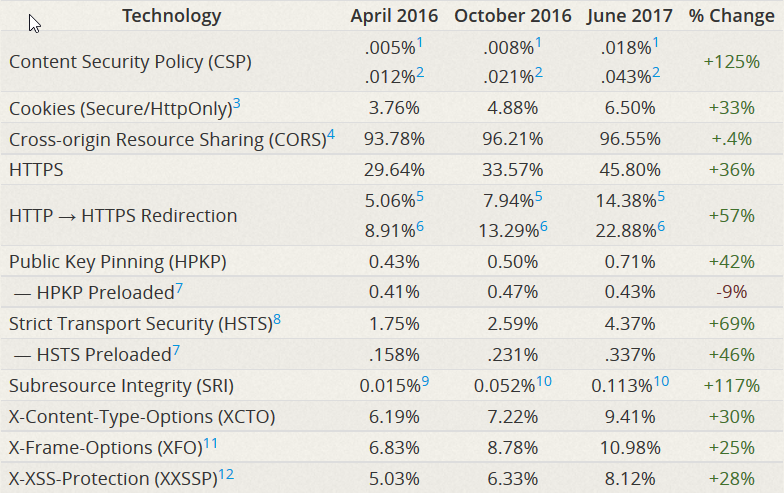

インターネット上のほとんどのサイトはセキュリティ技術をサポートしていません。

ニュース 。 研究 ブラウザーベンダーは、新しいテクノロジーの導入について定期的に報告しています。理論的には、それぞれが酸素をブロックしてハッカーを攻撃し、一般ユーザーを保護する必要があります。 しかし、物事はまだあります。ウェブサイトを通じた攻撃、フィッシング、Cookieの盗難は、何も起きていないかのように繁栄しています。 そして、それらはすべてガチョウからの水のようなものです。

そして、その理由は明らかである-ほぼ毎月ブラウザーに表示される多くのトレンディなテクノロジーは、サイト側のサポートを必要とします。 これにより、伝統的にすべてが悪い-管理者は、サイトがハッキングされ、何千人もの訪問者が銀行のトロイの木馬またはそれ以下に座るまで目を覚ましません。 Mozilla Foundationによる調査の結果から判断すると、そのような無意識の管理者は93.45%にも達します。

彼らはこの数字を次のように得ました。Alexaランキングから上位100万サイトを取得し、CSP、CORS、HPKPなどの情報技術のサポートを確認しました。 控えめに言っても、結果は勇気づけられませんでした-10のサイトのうち9つが最低の評価(F)を受け取りました。

ただし、わずかに顕著なプラスの傾向もあります。昨年の調査と比較して、Fサイトは2.8%減少しました。 つまり、他の34年間(同じダイナミクスを維持しながら)、Webは安全になります!

LinuxはRCEバグをクローズしました

ニュース 。 Canonicalは、システムをクラッシュさせたり、構築されたDNS応答を介してコードを実行させたりする可能性のあるUbuntuの脆弱性にパッチを当てたと報告しています。 問題は、systemd-resolved、UbuntのシステムDNSリゾルバー、および他のいくつかのディストリビューションにありました。

DNSレコードでこの穴を使用できない場合でも、リゾルバにunningなTCPパケットを送信する必要があります。その間、デーモンはバッファを、DNS応答からのデータが境界外に収まるような小さなサイズにフラット化します。

Canonicalはバグに対して高度な脅威を割り当てましたが、状況はそれほど怖くはありません。 この脆弱性を悪用するには、システムを悪意のあるDNSサーバーに強制的に変更する必要があり、それ自体が成功です。 しかし、2015年6月からUbuntuに存在します(systemd、バージョン223以降)。 また、systemdにはDebian、Fedora、およびopenSUSEディストリビューションにも付属しているという事実があるため、バグもそこから探す価値があります。 ただし、Fedoraにはすでにパッチが適用されています。

古物

Ieronimファミリー

非危険な常駐ウイルスは、メモリにロードされるときに.COMファイル(COMMAND.COMを除く)に書き込まれます。 バージョンに応じて、ファイルの最後または最初にウイルスが導入されます1時間に約1回、「Mulier pulchra est janua diaboli、iniquitatis、scorpionis percussio経由」などのテキスト。 聖 イエロニム。」 これに加えて、文字列「comcommand」が含まれています。 インターセプトint 8、21h。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 32ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。