今朝、私のクライアントはパニックの叫び声で私に向き直りました。 どうしてこうなったの?」 これは、最新のライセンスされたWindowsアップデート、設定されたファイアウォール、ユーザーの権利のカット、メーラーのフィッシング対策フィルターを備えた、1000台以上のマシンの大企業でした。

1時間後、別の大企業の代表が電話をかけ、2000台未満の車もすべて暗号化しています。 攻撃は大規模なビジネス構造で始まり、1、2時間後にOschadbank、UkrPoshta、TASKomertsbank、OTR Bankが攻撃を受けていることがわかりました( UPD5の全リスト)。

どうした そして、カットの下の状況の発展について。

私を含むすべてのサイバー専門家が昼夜を問わず話していること! ウクライナはサイバー攻撃から保護されていませんが、今はそれについてではありません。

ウクライナのサイバーセグメントが再び攻撃されました。今回はランサムウェアランサムウェアであるPetyaとMishaが、KyivenergoやUkrenergoなどの重要なインフラストラクチャを含む大規模なウクライナ企業のコンピューターの暗号化を開始しました。いつものように、彼らはあなたが明かりを消すまでそれについて沈黙を保ちます。

現時点では、ウイルスの拡散速度が非常に速かったため、州の財政サービスはインターネットとのすべての通信を切断し、一部の重要な州の機関では閉鎖された政府接続のみが機能しています。 私の個人情報によると、SBUとサイバーポリスの関連部門はすでに緊急モードに置かれており、この問題に対処しています。 感染に対抗するための予防措置として、一部のサイトおよびサービスを無効にできることを否定しません。 状況は動的に発展しているため、それについて説明します。 大企業だけでなく、銀行の全支店、テレビ会社などのATMも暗号化されています...

技術的な詳細について

Petyaの最初のバージョンは、はるか以前に発見されました。 しかし、今日では、Petyaの新しい修正がネットワークにramp延しています。 これまでのところ、「New Petya」はディスクのMBRブートセクターを暗号化し、それをランサムウェアの世界で「新しい」ものに置き換えることが知られています。ランサムウェアの世界では、友人の#Misha(インターネットからの名前)が少し遅れて到着し、ディスク上のすべてのファイルを暗号化します(常にではありません)。 PetyaとMishaは新しいものではありませんが、以前はそのようなグローバルな配布はありませんでした。 影響を受け、かなり保護されている企業。 ブートセクタ(オリジナル)を含むすべてが暗号化されており、コンピュータの電源を入れた後、ランサムウェアのテキストを読むだけで済みます。 このウイルスは、おそらく最新の0day脆弱性を使用して拡散しています。

古いバージョンのPetyaにのみ適したデコーダーを作成する試みは、すでにインターネット上で行われています。

ただし、その性能は確認されていません。

問題は、MBRを書き換えるためにPeteがコンピューターを再起動する必要があり、ユーザーがパニックに陥り、「パニックボタンを押してオフにする」ということです。

現在の推奨事項のうち、6月27日17:00時点で、暗号化機能が見つかった場合はコンピューターの電源をオフにせず、スリープモードACPI S3スリープ(RAMにサスペンド)にすることをお勧めします(明確にするために4eyesに感謝)、インターネットから切断するときどんな状況でも。

個人的な仮定:

このウイルスは、ウクライナのペトロ・ポロシェンコ大統領に敬意を表して「ペティア」と名付けられました。最も大きな感染の急増が見られます。すなわち、ウクライナと正確にはウクライナの大規模で重要な企業です。

ツール:

このサイトでは、Petya and Misha Decryptセクションを作成します。ここでは、自分で確認する時間がない、見つかったすべての復号化ツールをレイアウトします。 効果的なコミュニケーションのために、情報セキュリティの分野の他の専門家や専門家にプライベートメッセージで情報を送信するようお願いしています。 UPD#6およびUPD#7も参照してください。

UPD1:デコーダーはまだありません。インターネット( こちら )で利用できるものは古いバージョンにのみ適しています。 デコーダーの注意は現在存在しません!

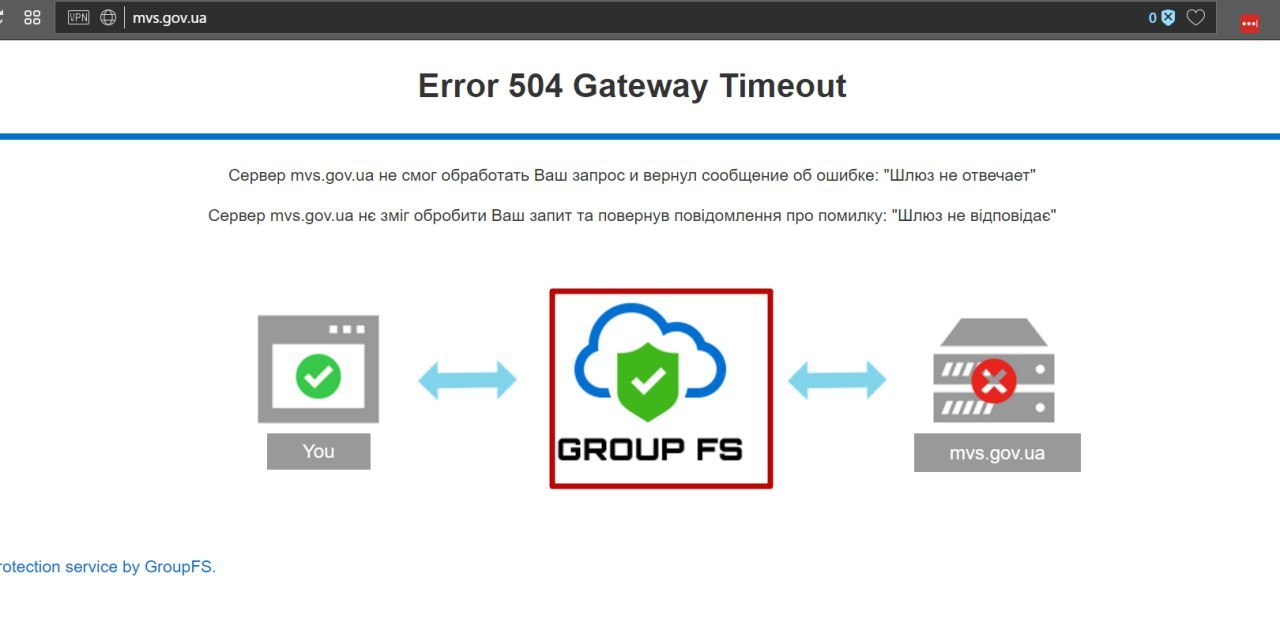

UPD2:ウクライナ内務省のサイトは無効になっています。 治安部隊は緊急モードに入ります。

UPD3:攻撃を受けた広告としてカウントしないでください。暗号化されたファイルのサンプルまたは暗号化プログラム自体をinfo@protectmaster.orgに送信して、復号化プログラムを開発してください。 次に、このケースに関する情報セキュリティ企業に情報を提供する準備が整いました。

UPD4:ハリコフの大規模なスーパーマーケットも暗号化されていました。チェックアウト時の暗号化装置によるROSTスーパーマーケットの写真。 (ソーシャルネットワークからの写真):

UPD5:サイバー攻撃を受けるサイトと構造のリスト:

国家構造:ウクライナ内閣、内務省、文化省、財務省、国家警察(および地域サイト)、サイバーポリス、キエフ市国家管理局、リヴィウ市議会、エネルギー省、国立銀行

銀行: Oschadbank、Sberbank、TASKomertsbank、Ukrgasbank、Pivdenny、OTP Bank、Kredobank。

輸送:ボルィースピリ空港、キエフ地下鉄、ウクルザリツヌィツヤ

メディア: Radio Era-FM、Football.ua、STB、Inter、First National、Channel 24、Radio Lux、Maximum Radio、KP in Ukraine、ATR Channel、Korrespondent.net

大企業: Novaya Poshta、Kyivenergo、Naftogaz Ukrainy、DTEK、Dneprenergo、Kievvodokanal、Novus、Epicenter、Arsellor Mittal、Ukrtelecom、Ukrposhta

携帯電話会社: Lifecell、Kyivstar、Vodafone Ukraine、

医学: Farmak、Boris Clinic、Feofania Hospital、Arterium Corporation、

ガソリンスタンド: Shell、WOG、Klo、TNK

UPD 6:

ファイル暗号化を識別するには、すべてのローカルタスクを完了し、次のファイルを確認する必要があります。

C:\ Windows \ perfc.dat

Windows OSのバージョンに応じて、 Microsoftリソースからパッチをインストールします (注意 : ウイルスには多くの感染経路があるため、これは100%のセキュリティを保証しません) 。

-Windows XPの場合

-Windows Vista 32ビットの場合

-Windows Vista 64ビットの場合

-Windows 7 32ビットの場合

-Windows 7 64ビットの場合

-Windows 8 32ビットの場合

-Windows 8 64ビットの場合

-Windows 10 32ビットの場合

-Windows 10 64ビットの場合

MicrosoftのWebサイトで、 Windows OSの他の(あまり一般的ではないサーバーバージョン)の適切なパッチをダウンロードするためのリンクを見つけることができます。

UPD7:今日ウクライナを攻撃した新しい亜種Petya.Aは、CVE-2017-0199とMS17-010の脆弱性の組み合わせであるようです(ShadowBrokersを介した漏洩の結果としてWcryで使用されたETERNALBLUE)

MicroSoftなどから最新のパッチをダウンロードできます。

UPD8: Petyaに感染したファイルを復号化するための差し押さえを監視するボットが既にネットワークに登場しています

UPD9:ウクライナのサイバーポリスのFacebookと多くの大手情報セキュリティ企業、およびMicroSoftの情報によると、ウクライナの事業構造に対する攻撃のベクトルの1つは、MEdocプログラム(電子レポートとワークフロー用ソフトウェア)によるウイルスの拡散でした

ほとんどの場合、MEdoc開発者もハッキングされており、このアップデートはサイバー犯罪者によってダウンロードされました。

UPD10: Positive Technologiesの専門家は、Petyaのローカル「キルスイッチ」を見つけました。ファイル「C:\ Windows \ perfc(拡張子なしのperfcファイル)を作成して、暗号化を停止できます。

また、良いニュースもあります。コンピューターの再起動と「ディスクチェック」プロセスの開始を見た場合は、その時点ですぐにコンピューターの電源を切る必要があり、ファイルは暗号化されません。 LiveCDまたはUSBドライブから起動すると、ファイルにアクセスできます

UPD11: MicroSoftは、Petyaウイルスのすべての詳細と分析を、推奨事項とパッチとともにWebサイトに最終的に掲載しました。