Win32 / Industroyerの作成者は高い資格を持ち、電力業界の産業用制御システムと通信プロトコルを深く理解しています。 ターゲット環境で使用される特殊な機器にアクセスすることなく、だれでもそのようなソフトウェアを作成およびテストできるとは考えられません。

マルウェアの作成者は、次の標準で説明されている4つの産業用プロトコルのサポートを実装しました。

- IEC 60870-5-101(IEC 101)

- IEC 60870-5-104(IEC 104)

- IEC 61850

- プロセスコントロールデータアクセス(OPC DA)のOLE

これに加えて、Industroyerの著者は、特定のリレー保護デバイス、特にSiemens SIPROTECラインを対象としたDoS攻撃(サービス拒否-サービス拒否)のためのツールを開発しました。

Win32 / Industroyerの機能は印象的です。 2015年のウクライナのエネルギーシステムへの攻撃で使用され 、2015年12月23日に大規模な停電を引き起こしたツール(BlackEnergy、KillDisk、および正当なリモートアクセスソフトウェアを含むその他のコンポーネント)と比較すると、Industroyerの背後にはサイバーグループがあると言えますより高いレベル。 著者は、電気変電所のネットワーク内のサーキットブレーカーとサーキットブレーカーを直接制御できる悪意のあるプログラムを作成しました。 いくつかの兆候によると、2016年12月にIndustroyerがキエフの停電に接続する可能性があると想定しています。 ただし、これは執筆時点では確認されておらず、調査は進行中です。 感染経路はまだ確立されていません。

Industroyerはいくつかのモジュールで構成されており、その説明と分析はレポートの以下のセクションに示されています。 詳細に進む前に、悪意のあるプログラムのコンポーネント間の接続を示す簡略化されたスキームを提供します。

図1. Win32 / Industroyerコンポーネントの簡略図。

一部のコンポーネント(データ消しゴムを含む)は、2015年にウクライナのエネルギー会社に対するBlackEnergy攻撃で使用されたツールと概念が似ています。 ただし、過去の攻撃と新しいマルウェアコードの間には関係がありません。

メインバックドア

Industroyerのメインコンポーネントであるメインバックドアは、攻撃者がプログラムの残りのコンポーネントを制御するために使用します。

バックドアに適しているため、このコンポーネントは非常に単純です。 HTTPS経由でリモートC&Cサーバーに接続し、攻撃者からコマンドを受け取ります。 調査したすべてのサンプルは、ローカルネットワーク上にある同じプロキシアドレスを使用するようにハードコーディングされています。 したがって、バックドアは明らかに特定の組織で機能することを目的としています。 また、ほとんどのバックドアC&CサーバーがTorを使用していることにも言及する価値があります。

バックドアの最も興味深い機能は、おそらく、攻撃者がマルウェアがアクティブになる特定の時間を設定できることです。 たとえば、時間後にC&Cサーバーにアクセスするようにバックドアを変更できます。 これは、ネットワークトラフィックのチェックのみに基づいた検出を複雑にします。 しかし、これまでに研究されたすべてのサンプルは、24時間機能しています。

図2.時間を設定する機能を備えたメインバックドアの逆コンパイルされたコード

リモートC&Cサーバーに接続した後、メインバックドアは次のデータをPOSTリクエストに送信します。

-

GetCurrentHwProfile

関数を使用して取得した現在の機器プロファイルのGUID文字列(グローバルに一意な識別子) - マルウェアバージョン-1.1e

- ハードコードされたサンプルID

- 以前に受信したコマンドの結果

ハードコードされたIDは、感染したマシンの識別子として攻撃者によって使用されます。 調査したすべてのサンプルの中で、次のID値が見つかりました。

- Def

- Def-c

- Def-ws

- DEF-EP

- DC-2-TEMP

- DC-2

- CES-McA-TEMP

- Ces

- SRV_WSUS

- SRV_DC-2

- SCE-WSUS01

メインバックドアは次のコマンドをサポートしています。

管理者権限を取得した後、攻撃者はインストールされたバックドアをWindowsサービスプログラムとして実行されるより特権的なバージョンにアップグレードできます。 これを行うには、既存の重要ではないWindowsプロセスを選択し、

ImagePath

レジストリ設定を新しいバイナリバックドアファイルへのパスに置き換える必要があります。

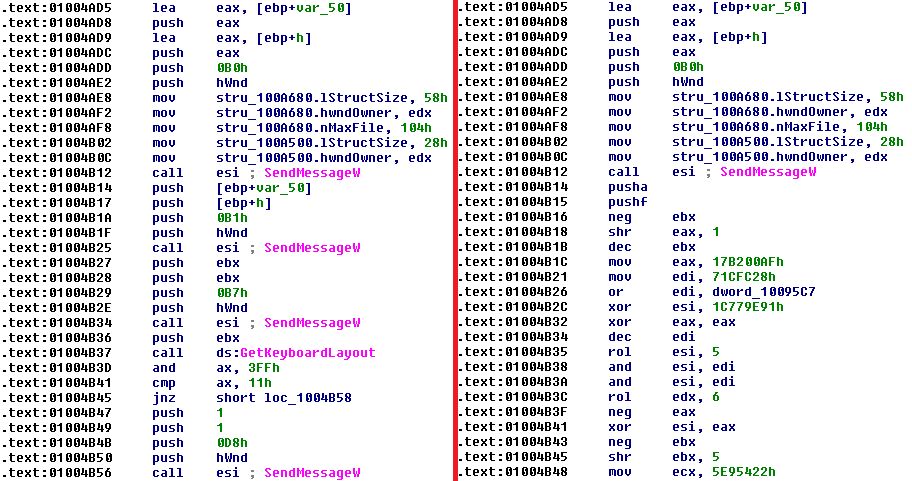

Windowsサービスとして実行されるメインバックドアの機能は、説明したものと同じです。 ただし、2つの小さな違いがあります。バックドアバージョンの名前(1.1eではなく1.1s)とコードの難読化です。 このバージョンのバックドアのコードは、不必要なアセンブラコマンドと混在しています。

図3. Windowsサービスとして実行されるメインバックドアの難読化されたアセンブリコード。

追加のバックドア

追加のバックドアは代替の安定性メカニズムを提供します。これにより、メインのバックドアが検出または非アクティブ化された場合、攻撃者はターゲットネットワークへのアクセスを取り戻すことができます。

バックドアは、Windowsのメモ帳アプリケーションのトロイの木馬バージョンです。 これはフル機能のアプリケーションですが、ウイルス作成者は、起動するたびに実行される悪意のあるコードを追加しています。 さらに、管理者権限を取得すると、攻撃者は悪意のあるメモ帳を正当なものに手動で置き換えることができます。

追加された悪意のあるコードは非常に難読化されています。 復号化後、リモートC&Cサーバー(C&Cメインバックドアとは異なる)に接続し、ペイロードをロードします。 これは、メモリに直接ロードされて実行されるシェルコード形式です。 さらに、追加されたコードは、ファイルの最後に保存されているWindows Notepadのソースコードを復号化し、実行を渡します。これにより、アプリケーションが正常に動作します。

図4.元のメモ帳のバイナリコード(左)とバックドアの比較。

ランチャーコンポーネント

コンポーネントは、ペイロードとデータ消去コンポーネントを実行するために設計された別個の実行可能ファイルです。

起動コンポーネントには、特定の日時が含まれています。 調査対象のサンプルには、2016年12月17日と20日の2つの日付が設定されています。 2つの日付のいずれかが到着するとすぐに、コンポーネントは2つのスレッドを作成します。 1つ目は悪意のあるDLLをロードしようとし、2つ目は(コンポーネントのバージョンに応じて)1〜2時間待機してから、データ消去コンポーネントをロードしようとします。 両方のスレッドは最高の優先度

THREAD_PRIORITY_HIGHEST

持っています。これは、CPUリソースのシェアが高くなることを意味します。

悪意のあるDLLの名前は、メインのバックドアのコマンドの1つで提供されるコマンドラインパラメーター(「シェルコマンドの実行」)を介して攻撃者によって追加されます。 データ消去ファイルの名前は常に

haslo.dat

です。 予想されるコマンドラインは次のとおりです。

%LAUNCHER%.exe %WORKING_DIRECTORY% %PAYLOAD%.dll %CONFIGURATION%.ini

各コマンドライン引数は次を示します。

•

%LAUNCHER%.exe

ランチャーコンポーネントのファイル名

•

%WORKING_DIRECTORY%

-悪意のあるDLLおよび構成が保存されているディレクトリ

•

%PAYLOAD%.dll

悪意のあるDLLのファイル名

•

%CONFIGURATION%.ini

特定のペイロードの構成データを保存するファイル。 このファイルへのパスは、スタートアップコンポーネントによって悪意のあるDLLによって渡されます。

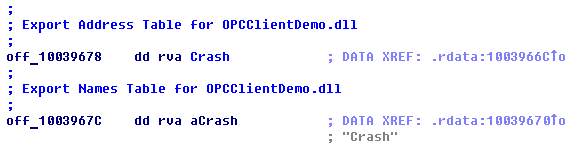

ペイロードおよびデータ消去コンポーネントは、標準のWindows DLLファイルです。 ランチャーによってロードするには、図に示すように

Crash

機能をエクスポートする必要があります。 5。

図5.内部名

Crash101.dll

とエクスポートされた

Crash

関数を持つ悪意のあるDLLの例

コンポーネント101

ファイル名

101.dll

悪意のあるDLLは、電力システムの監視と制御のためのプロトコルを記述する国際標準IEC 101(別名IEC 60870-5-101 )にちなんで命名されています。 このプロトコルは、産業用制御システムとリモートターミナルユニット(RTU)間の通信を提供します。 データはシリアル接続を介して交換されます。

コンポーネント101は、IEC 101標準で説明されているプロトコルを部分的に実装しており、RTUおよびこのプロトコルをサポートする他のデバイスと通信できます。

実行後、コンポーネント101はINIファイルに保存されている構成を分析します。 構成には、プロセス名、Windowsデバイス名(通常はCOMポート)、範囲の数、情報オブジェクトアドレス(IOA)の範囲値など、いくつかのエントリを含めることができます。 IOAは、デバイス内の特定のデータ項目を識別する番号です。 図 図6は、10〜15および20〜25の2つのIOA範囲が定義されたコンポーネント101の構成ファイルを示しています。

図6.コンポーネント101の構成例。

構成で指定されたプロセスの名前は、攻撃者が被害者のシステムで実行されていると想定するアプリケーションに属します。 これは、マシンがシリアル接続を介してRTUと通信するために使用するアプリケーションでなければなりません。 コンポーネント101は、このプロセスの完了を試み、Windows APIの

CreateFile

、

WriteFile

および

ReadFile

を使用して、指定されたデバイスにアクセスします。 構成ファイルの最初のCOMポートは実際の通信に使用され、他の2つは他のプロセスがアクセスできないように開いています。 したがって、コンポーネント101はRTUデバイスを制御できます。

コンポーネントは、すべてのIOA範囲にわたって繰り返されます。 各IOAについて、1ポジション(

C_SC_NA_1

)および2ポジションコマンド(

C_DC_NA_1

)のselectおよびexecuteコマンドのパケットを作成し、RTUデバイスに送信します。 コンポーネントの主な目的は、シングルポジションおよび2ポジションのコマンドタイプIOAのオン/オフスイッチの値を変更することです。 そのため、最初の段階では、コンポーネントはIOAをオフに切り替え、2番目の段階ではオン、最後の段階ではオフに戻ります。

図7. Kaitai Struct WebIDEで解析されたペイロードパッケージの例。

コンポーネント104

ファイル名が

104.dll

のDLLは、IEC 104 標準 ( IEC 60870-5-104 )に

104.dll

て命名されています。 IEC 104プロトコルはIEC 101を補完して、TCP / IPを介してデータを送信します。 柔軟な構成のおかげで、さまざまな機器の攻撃者がコンポーネントを構成できます。 図 8は、構成ファイルがどのように見えるかを示しています。

図 8.サンプルのコンポーネント構成DLLファイル104。

DLLコンポーネント104を実行した後、構成ファイルを読み取ろうとする。 構成ファイルへのパスは、ローダーコンポーネントから取得されます。

構成には

STATION

セクションが含まれ、その後にコンポーネント104の動作を決定するプロパティが続きます。構成には多くの

STATION

レコードが含まれる場合があります。

このコンポーネントの分析では、次の可能な構成パラメーターが示されています。

構成ファイルを読み取った後、コンポーネント104は、各

STATION

フラグメントごとにプロセスを作成します。 コンポーネント104は、このような各プロセスで、IEC 104標準に記述されているプロトコルを使用して指定されたIPアドレスとの通信を試みます。接続を確立する前に、デバイスとの通信を担当する正当なプロセスの完了を試みます。 これ

stop_comm_service

、

stop_comm_service

プロパティ

stop_comm_service

構成で指定されている場合にのみ発生します。 デフォルトでは、コンポーネント104は

D2MultiCommService.exe

という名前で、またはその構成で指定された名前でプロセスを終了します。

コンポーネント104を使用する基本的な考え方は比較的単純です。 指定されたIPに接続し、構成で指定されたASDUアドレスでパケットの送信を開始します。 このデータ交換の目的は、IOAオン/オフタイプのチームに連絡することです。 構成ファイルで、攻撃者は

operation

プロパティを定義して、単一位置タイプのIOAアドレスがポーリングされる方法を示すことができます。

最初のそのような

operation

モードは

range

です。 ハッカーはこれを使用して、対象のデバイスで発生する可能性のあるIOAを検出します。 IEC 104規格で説明されているプロトコルはこの情報を取得するための特定の方法を提供していないため、彼らはこのアプローチを適用する必要があります。

range

は2段階で機能します。 最初に、構成ファイルからIOA範囲を受け取った後、コンポーネント104は宛先IPアドレスに接続し、指定されたIOAをポーリングします。 これらのIOAのそれぞれについて、コンポーネント104は、選択および実行命令のパケットを送信して、状態を変更し、IOAがシングルポイント命令タイプであるかどうかを検証する。

図 9. Wiresharkでデコードされたコンポーネント104の例。

特定の範囲のすべての可能なIOAがポーリングされるとすぐに、コンポーネント104は

range

モードの第2段階に進みます。 ログへの書き込み機能が有効になっている場合、コンポーネントは「

Starting only success

を書き込みます。 2番目のステージの残りの部分は、以前に発見されたシングルポジションタイプのIOAを使用する無限のサイクルで構成されています。 ループでは、コンポーネントは継続的に選択および実行コマンドのパケットを送信します。 さらに、

change

オプションが指定されている場合、コンポーネントはサイクルのステージ間でオン/オフ状態を切り替えます。

図 図10は、分析中にコンポーネント104が作成したログファイルを示しています。 これから、コンポーネントがIOAを10から15までポーリングし、単一位置タイプのIOAが検出されると、ループでそれらを使用し始めたことがわかります。 構成では、

change

オプションがオンになっていたため、サイクルの間にコンポーネントはスイッチ値をオンからオフに切り替え、これをログに書き込みました。

図 10.コンポーネント104のログの例。

2番目の

operation

モードは

shift

です。

range

モードに非常に似て

range

ます。 攻撃者は、構成ファイルでIOA範囲と可変値を定義します。 コンポーネント104がアクティブになった後は、すべてが範囲モードとまったく同じように発生します。 ただし、特定の範囲内のすべてのIOAがポーリングされるとすぐに、新しい範囲のポーリングを開始します。 新しい範囲は、デフォルトの範囲とシフト値を追加して計算されます。

3番目の

operation

モードは

sequence

です。 ハッカーは、接続されたデバイスでサポートされているすべてのIOAシングルポイントタイプコマンドの値を学習した後に使用できます。 このコンポーネントは、無限ループの実行をすぐに開始し、選択および実行パケットを構成ファイルで指定されたIOAに渡します。

ログに書き込む機能に加えて、コンポーネント104は、図2に示すように、デバッグ情報をコンソールに出力できます。 11。

図 11.コンソールコンポーネント104の出力。

コンポーネント61850

コンポーネント101および104とは異なり、

61850.exe

およびDLL

61850.dll

と呼ばれる実行可能ファイルで構成される別の悪意のあるツールとして存在します。 IEC 61850標準にちなんで名付けられました。 この規格は、変電所の自動化システムの保護、自動化、測定、監視、および制御の機能を実行するさまざまなメーカーのデバイス間でのデータ交換に使用されるプロトコルについて説明しています。 これは複雑で信頼性の高いプロトコルですが、コンポーネント61850はごく少数のパラメーターのみを使用して壊滅的な結果をもたらします。

DLLコンポーネントを実行した後、61850は構成ファイルの読み取りを試行します。このファイルのパスは、スタートアップコンポーネントによって提供されます。 デフォルトでは、個別のバージョンが

i.ini

から構成を

i.ini

ます。 構成ファイルには、IEC 61850規格で説明されているプロトコルを使用してデータを交換できるデバイスのIPアドレスのリストが含まれていることが期待されます。

構成ファイルが見つからない場合、コンポーネント61850は、接続されているすべてのネットワークアダプターに番号を付けて、TCP / IPサブネットマスクを決定します。 次に、コンポーネントは各サブネットマスクのすべての可能なIPアドレスに番号を付け、各アドレスのポート102への接続を試みます。 したがって、コンポーネントはネットワーク上の適切なデバイスを自動的に検出できます。

別のケースでは、構成ファイルが見つかり、ターゲットIPアドレスが含まれている場合、コンポーネントはこれらのアドレスでポート102に接続し、自動的に検出されます。

このコンポーネントは、ターゲットホストに接続するとすぐに、図1に示すように、接続指向のトランスポートプロトコルを使用して接続要求パケットを送信します。 12。

図 12 Wiresharkのデコードされた接続要求パケット。

ターゲットデバイスが適切に応答した場合、コンポーネント61850はProduction Message Specification (MMS)を使用して

InitiateRequest

パケットを送信します。 予想される応答を受信した場合、MMS

getNameList

要求を送信します。 したがって、コンポーネントは、仮想製造装置(VMD)のオブジェクト名のリストをコンパイルします。

このコンポーネント61850は、前のステップで見つかったコンポーネントに番号を付け、各オブジェクト名でオブジェクト指向の

getNameList

リクエストを送信します。 したがって、コンポーネントは特定のドメインの名前付き変数に番号を付けます。

図 13. WiresharkでデコードされたMMS要求

getNameList

。

次に、コンポーネント61850はこれらの要求に応じて受信した情報を解析し、次の文字列シーケンスを含む変数を探します。

- CSW、CF、Posおよびモデル

- CSW、ST、PosおよびstVal

- CSW、CO、Pos、Oper、ただし$ T

- CSW、CO、Pos、SBO、ただし$ T

CSWシーケンスは、サーキットブレーカーとサーキットブレーカーの制御に使用される論理ノードの名前です。

モデルまたはstValシーケンスを含む変数の場合、コンポーネント61850は追加の

Read

MMS要求を送信します。 これらの変数の一部については、コンポーネントはMMS

Write

要求を送信することもできます。これにより、現在の状態が変更されます。

コンポーネント61850は、IPアドレス、MMSドメイン、名前付き変数、および目標のノードの状態(オープンまたはクローズ)を含む操作ログを含むファイルを作成します。

OPC DAコンポーネント

OPC DAコンポーネントは、 OPCデータアクセス仕様で説明されているプロトコルのクライアントを実装します。 OPC(OLE for Process Control)は、OLE、COM、DCOMなどのMicrosoftテクノロジーに基づくソフトウェア標準および仕様です。 OPC仕様のデータアクセス(DA)に関連する部分では、クライアントサーバーモデルの原則に従って、分散コンポーネント間でリアルタイムのデータ交換が可能です。

このコンポーネントは、

OPC.exe

およびDLLというファイル名を持つ別個の悪意のあるツールとして存在し、61850およびOPC DAコンポーネントの両方の機能を使用します。 エクスポートされたPEテーブルのDLLの内部名は

OPCClientDemo.dll

。これは、このコンポーネントがオープンソースプロジェクトOPC Clientに基づいている可能性があることを示しています。

図 14. PEテーブルには、OPC DAコンポーネントの内部DLL名が表示されます。

OPC DAコンポーネントには、構成ファイルは必要ありません。 攻撃者による実行後、攻撃者は、カテゴリ識別子

CATID_OPCDAServer20

および

IOPCServer::GetStatus

を使用して

ICatInformation::EnumClassesOfCategories

を使用して、

ICatInformation::EnumClassesOfCategories

サーバーを決定します。

次のコンポーネントは、

IOPCBrowseServerAddressSpace

インターフェイスを使用して、すべてのOPCサーバー要素に番号を付けます。 特別な方法で、彼は名前に次のシーケンスを含む要素を検索します。

- ctlSelOn

- ctlOperOn

- ctlSelOff

- ctlOperOff

- \ PosおよびstVal

要素名は、攻撃者がMicroSCADAラインなどのABBソリューションに関連するOPCサーバーによって提供されるOPC要素に関心があることを示唆しています。 図 図15は、類似した文字列シーケンスを持つ名前を含むサンプルOPC要素を示しています。 このOPCアイテムのリストは、ABB OPCプロセスオブジェクトリストツールによって取得されます。

図 15. OPCプロセスオブジェクトリストツールを使用して取得したINフィールドのOPC要素の名前の例。

攻撃者は、新しいOPCグループを追加するときに

Abdul

ラインを使用します。 おそらく、この行は、攻撃者がABBソリューションのスラング名として使用している可能性があります。

図 16.

Abdul

文字列を使用するOPC DAコンポーネントの逆アセンブルコード。

最終段階で、OPC DAコンポーネントは

IOPCSyncIO

インターフェイスを使用して、検出されたOPC要素の状態を変更しようとし、値0x01を2回書き込みます。

図 17.

IOPCSyncIO

インターフェイスを使用するOPC DAコンポーネントの逆アセンブルコード。

コンポーネントは、OPCサーバーの名前、OPCエレメントの名前の状態、品質コード、および値をログファイルに書き込みます。 記録された値は、次のヘッダー行で区切られます。

- [* ServerName:%SERVERNAME%] [状態:変更前]

- [* ServerName:%SERVERNAME%] [状態:ON後]

- [* ServerName:%SERVERNAME%] [状態:オフ後]

データ消去コンポーネント

データワイパーコンポーネントは、攻撃の最終段階で使用される破壊的なコンポーネントです。 ハッカーはこのコンポーネントを使用して、追跡をカバーし、復旧プロセスを複雑にします。

このコンポーネントのファイル名

haslo.dat

または

haslo.exe

は、起動コンポーネントによって実行されるか、別の悪意のあるツールとして使用される可能性があります。

実行後、コンポーネントはWindowsサービスをリストするレジストリ内のすべてのキーに番号を付けようとします。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

検出された各レコードで空の文字列を使用して

ImagePath

レジストリ値を設定しようとします。 これにより、オペレーティングシステムの読み込みが停止します。

次のステップは、ファイルの内容を削除することです。 コンポーネント番号は、コンピューターに接続されているすべてのドライブ上の特定の拡張子を持つファイル(C:\からZ:\)までです。 番号付け中、コンポーネントは、名前に

Windows

という単語を含むサブディレクトリにあるファイルをスキップすることに注意してください。

コンポーネントは、ファイルの内容を、新しく割り当てられたメモリの内容から取得した無意味な情報に置き換えます。 この操作を適切に実行するために、コンポーネントはファイルを2回書き換えようとします。 ドライブでファイルが検出されると、最初の試行が行われます。 最初の試行が失敗した場合、コンポーネントは2回目の試行を行いますが、その前に重要なシステムプロセスのリストに含まれているプロセスを除くすべてのプロセスを終了します。 プロセスのリストを図に示します。 18。

消去プロセスを高速化するために、コンポーネントはファイルの最初の部分のみを上書きします。 書き換えられる情報の量は、ファイルサイズによって異なります。最小量の情報は、サイズが1 MB(4096バイト)以下のファイルで上書きされます。サイズが10 Mb(32768バイト)以下のファイルについては、最大量の情報が書き換えられます。

最後に、このコンポーネントは、システムコンポーネントを含むすべてのプロセスの終了を試みます。これにより、システムが応答を停止し、最終的に失敗します。

図 18. 2回目の試行中に終了しないプロセスのリスト。

消しゴムコンポーネントが上書きするファイル名のマスク:

- SYS_BASCON.COM

- * .v

- * .PL

- * .paf

- * .v

- * .XRF

- * .trc

- * .SCL

- * .bak

- * .cid

- * .scd

- * .pcmp

- * .pcmi

- * .pcmt

- * .xml

- * .CIN

- * .ini

- * .prj

- * .cxm

- * .elb

- * .epl

- * .mdf

- * .ldf

- * .bak

- * .bk

- * .bkp

- * .log

- * .zip

- * .rar

- * .tar

- * .7z

- * .exe

- * .dll

このリストには、Windowsバイナリ(.exe / .dll)、アーカイブ(.7z /.tar/.rar/.zip)、バックアップファイル(.bak / .bk /。)など、標準環境で使用されるファイル名拡張子が含まれています。 bkp)、Microsoft SQLサーバーファイル(.mdf / .ldf)およびさまざまな構成ファイル(.ini / .xml)。さらに、コンポーネントは産業制御システムで使用できるファイル、たとえば、変電所構成記述言語(.scl / .cid / .scd)を使用して記述されたファイル、およびABB製品で使用されるファイルと拡張子を消去します。

たとえば、

SYS_BASCON.COM

ABBソリューションと呼ばれるファイルは構成情報を保存するために使用され、拡張子

.paf

(

Product Authorization File

)が付いたファイルはABB MicroSCADA製品のライセンス情報を保存するために使用されます。

追加ツール:ポートスキャナー

攻撃者の武器にはポートスキャナーが含まれており、これを使用してネットワークをマップし、攻撃に関連するコンピューターを検索できます。興味深いことに、ハッカーは既存のソフトウェアを使用する代わりに、独自のポートスキャナーを作成しました。図からわかるように 19、彼らはこのツールによってスキャンされるIPアドレスの範囲とネットワークポートの範囲を割り当てることができます。

図 19.ポートスキャナーの使用例。

追加ツール:DoSツール

ハッカーの武器のもう1つのツールは、Siemens SIPROTECデバイスを対象としたサービス拒否(DoS)ツールです。このツールは脆弱性CVE-2015-5374を悪用してデバイスをフリーズさせます。この脆弱性が悪用されると、デバイスは手動で再起動されるまでコマンドへの応答を停止します。

この脆弱性を悪用するために、攻撃者はDoSツールでデバイスのIPアドレスをハードコーディングしました。このツールを使用すると、UDP(User Datagram Protocol)を使用して、特別に細工されたパケットがポート50,000から宛先IPアドレスに送信されます。UDPパケットには18バイトしか含まれていません。

図 20.脆弱性CVE-2015-5374の悪用に関係するUDPパケットの内容。

おわりに

2016年12月の停電の調査はまだ完了していません。現在、Industroyerが失敗の直接の原因であったという証拠はありません。それにもかかわらず、悪意のあるプログラムにより、ICSプロトコルを使用して電気変電所のネットワーク内のサーキットブレーカとサーキットブレーカを直接制御でき、また、停電の日に2016年12月17日にアクティベーションタイムスタンプが含まれているため、このバージョンはかなり可能性が高いと考えられます。

Win32 / Industroyerファミリーは、産業用制御システムを対象とした高度で複雑なマルウェアであると自信を持って言えます。問題は、マルウェアがさらに高度で熟練した侵入者の手にある単なるツールであるということです。Industroyerの背後にあるサイバーグループは、このような環境に合わせてプログラムを調整できます。

Industroyerが使用する広範な業界プロトコルは、セキュリティに関係なく数十年前に作成されました。したがって、これらのプロトコルが適用される産業用ネットワークの運用におけるハッカーによる干渉は、明らかに深刻な結果につながります。

感染インジケータ(IoC)

SHA-1ハッシュ: C&CサーバーのIPアドレス:

F6C21F8189CED6AE150F9EF2E82A3A57843B587D

CCCCE62996D578B984984426A024D9B250237533

8E39ECA1E48240C01EE570631AE8F0C9A9637187

2CB8230281B86FA944D3043AE906016C8B5984D9

79CA89711CDAEDB16B0CCCCFDCFBD6AA7E57120A

94488F214B165512D2FC0438A581F5C9E3BD4D4C

5A5FAFBC3FEC8D36FD57B075EBF34119BA3BFF04

B92149F046F00BB69DE329B8457D32C24726EE00

B335163E6EB854DF5E08E85026B2C3518891EDA8

195.16.88[.]6

46.28.200[.]132

188.42.253[.]43

5.39.218[.]152

93.115.27[.]57

注意!これらのIPアドレスを持つほとんどのサーバーは、Torネットワークの一部でした。つまり、インジケーターを使用すると、誤検出が発生する可能性があります。

その他の質問やWin32 / Industroyerに関連するマルウェアのサンプルを送信するには、threatintel @ eset.comにメールしてください。