小規模および中規模、大規模、地理的に分散したインフラストラクチャなど、ほとんどの企業の要件に対応するCisco Meraki MXセキュリティゲートウェイは最適です。 これらは設定が簡単で、リモートブランチにセキュリティ管理者の存在を必要とせず、同時に最上位のCisco Firepowerソリューションと同じシグネチャセットを使用します。

組織でのMeraki MXのいくつかの基本的な使用方法を見てみましょう。 複雑な設定やコマンドラインなしで、直感的なMeraki Cloudパネルでマウスを4回クリックするだけで設定できます。

新しい支店へのお問い合わせ-AutoVPN

最も一般的なVPN使用シナリオの1つは、リモートの従業員を企業ネットワークに接続することです。 これにより、ユーザーは仕事をしているような気分になり、企業サービスを簡単に使用できます。 同時に、彼はこのユーザーが何で忙しいのか、どのデータを送受信するのかを簡単に嗅ぎ分けることはできません。

2番目の、それほど一般的ではないユースケースは、最初の個人ユーザーのみに似ていますが、オフィスまたは建物全体が企業ネットワークに接続されています。 目標は同じです。1つの組織の地理的に離れた要素を単一のネットワークに確実かつ安全に結合します。 このような接続を作成する場合、認証方法、暗号化プロトコル、ネットワーク、トンネルを使用するトラフィックの種類など、多くの微妙な違いを考慮する必要があります。

Meraki MXファミリのデバイスには、このようなVPNトンネルを自動モードで作成するために必要なツールのセットがあります。

4クリック設定

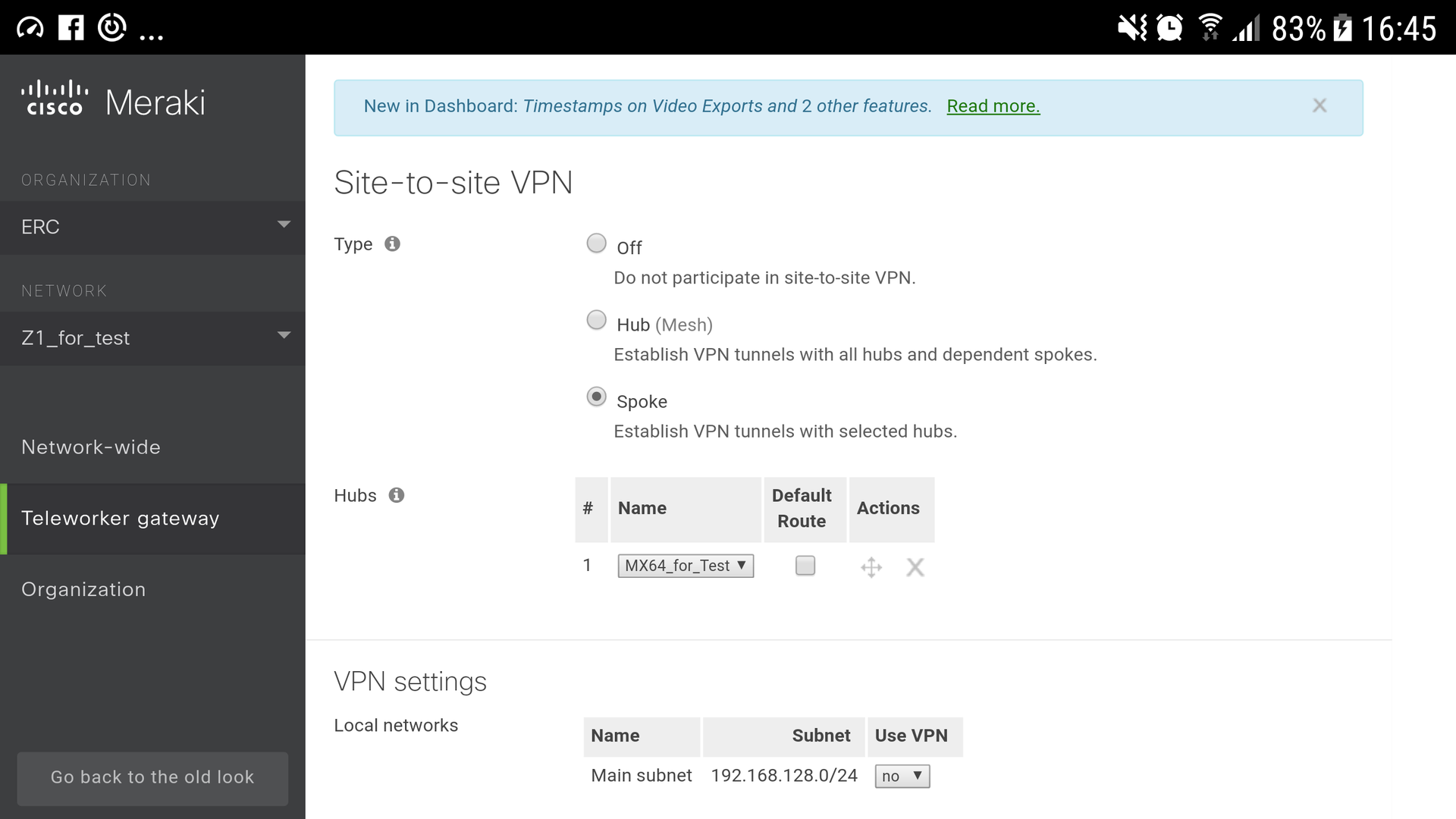

1. VPNコンセントレータの動作モードを選択します(中央では、ハブモードが選択されているため、[スポーク]をクリックします)。

2.スポークでは、スプリットトンネリングモードを選択して、セントラルオフィスへのトラフィックにのみVPNトンネルを使用し、インターネットトラフィックを直接公衆に解放します。

3.すべてのサブネットがすでにカウントされているため、使用できるVPNを選択するだけです(反対側のyes / noを指定します)。

4.保存します。 これで、Merakiクラウド自体がIPsec AES128トンネルのアドレス指定とパラメーターを調整し、ネットワーク上のMXデバイスにVPNルートデータを配信します(図1)。

図№1

脅威からの保護

どのネットワークも侵入と悪意のある攻撃の標的になります。 このような侵入は、機密情報の漏洩、ビジネスクリティカルなアプリケーションの停止、さらには企業の緊急シャットダウンの原因となります。 Meraki MXには、このような脅威に対処するための高度でカスタマイズ可能なツールが装備されています。 SourceFire Snort、Cisco Advanced Malware Protection、および毎日のシグネチャデータベースの更新でのIPSタンデムは、潜在的なリスクから企業ネットワークを保護します。 レトロスペクティブ分析システムにより、0Day攻撃に合格してもアクションを実行できます。

4クリック設定

1.ウイルス対策スキャンを有効にします(マルウェア防止-有効)。

2. SourceFireに基づいて不正アクセスに対する保護を有効にします(侵入検知と防止-モード防止を選択)。

3.最も忠実なものから制限的なもの(接続性/バランス/セキュリティ)の3つの定義済みIPSルールセットから選択します。

4.保存します。 これで、保護され、分析を表示できます(図2)。

図№2

許容されるインターネット利用

コンテンツフィルタリングシステムは、ネットワーク内のユーザーがインターネットを安全に使用できるようにします。 ユーザーがURLをリクエストすると、いくつかの段階でチェックされ、悪意のあるコンテンツや不適切なコンテンツが存在するため、表示がブロックされる場合があります。

4クリック設定

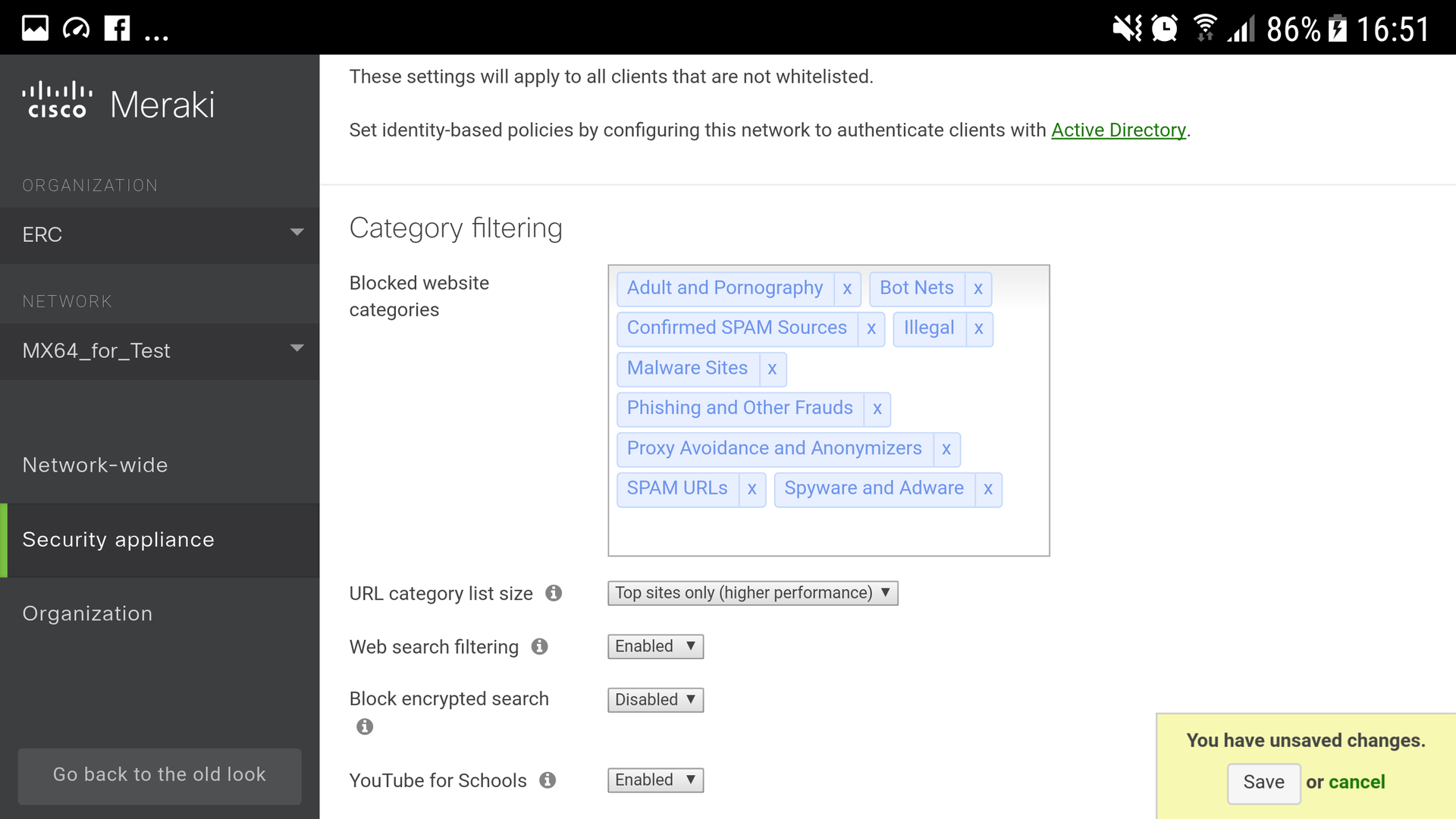

1.ブロックするWebサイトのカテゴリを選択します(アダルト、ボットネット、確認済みのスパムソース、違法、マルウェアサイト、フィッシング、プロキシ回避、スパムURL、スパイウェアをブロックすることをお勧めします)。

2.検索クエリのフィルタリングを有効にします(Web検索フィルタリング-有効)。

3. YouTubeフィルタリングを有効にします(学校向けYouTube-有効)。

4.保存します。 現在、会社の従業員(または学校の生徒)は、職場での使用が許可されていないサイトへのアクセスを制限されています(図3)。

図3

シェーピングとトラフィックの優先順位付け

現在、電気通信におけるデータ転送速度の体系的な増加に伴い、輸送媒体のパラメーターに非常に敏感な対話型トラフィックの割合が増加しています。 したがって、サービスの品質(Quality of Service-QoS)を提供するタスクはますます重要になっています。 さまざまなマルチメディアアプリケーションよりも優先され、チャネルがいっぱいにならないようにするには、ビジネスに不可欠なアプリケーションが必要です。

4クリック設定

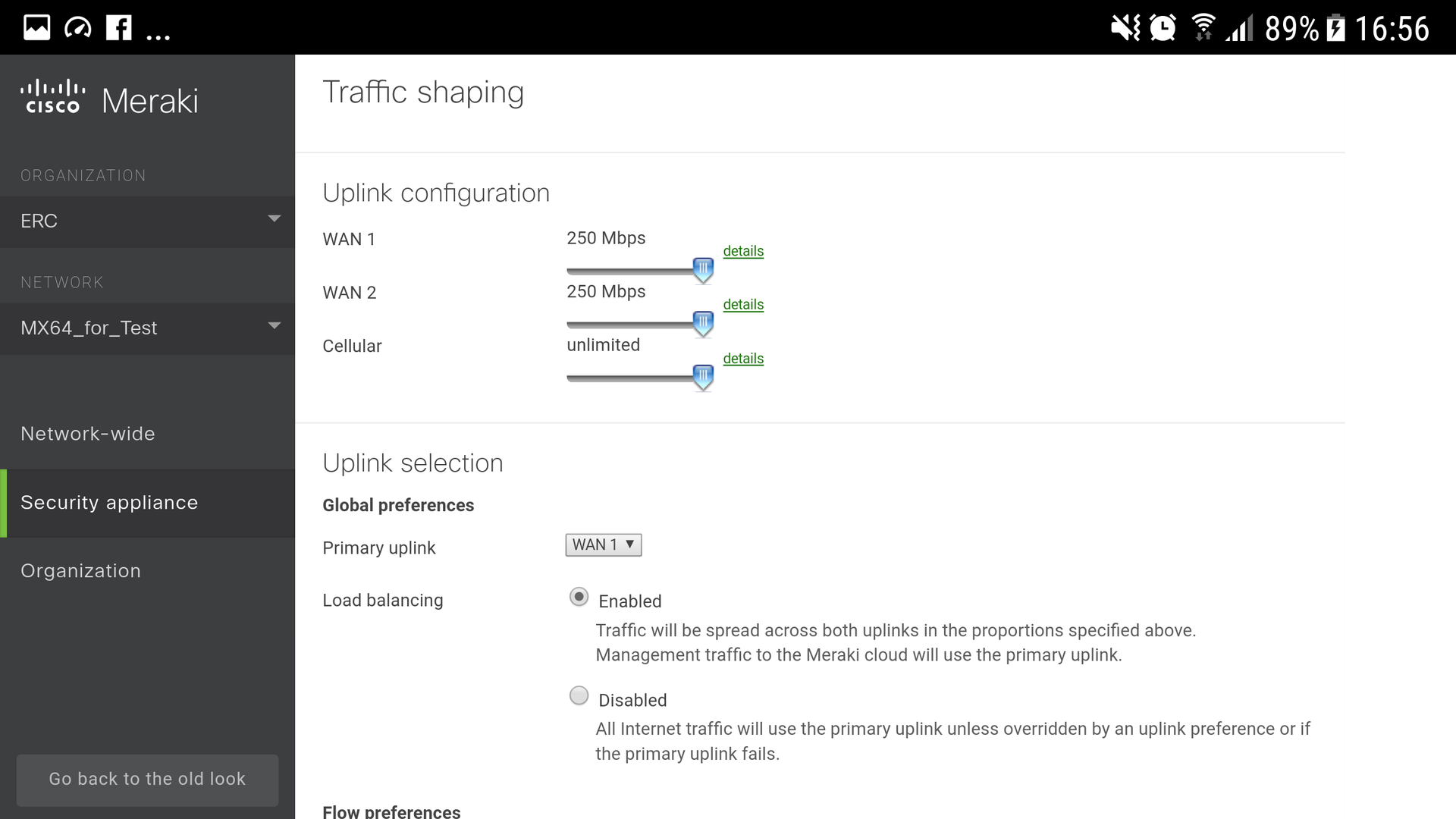

1.両方のWANアップリンクの入出力トラフィックの許容負荷のパラメーターを選択します(フォールトトレランスを確保するために、追加アップリンクとして3G / 4Gモデムを接続することもできます)。

2.アップリンク間のロードバランサーを有効にします(負荷分散-有効)。

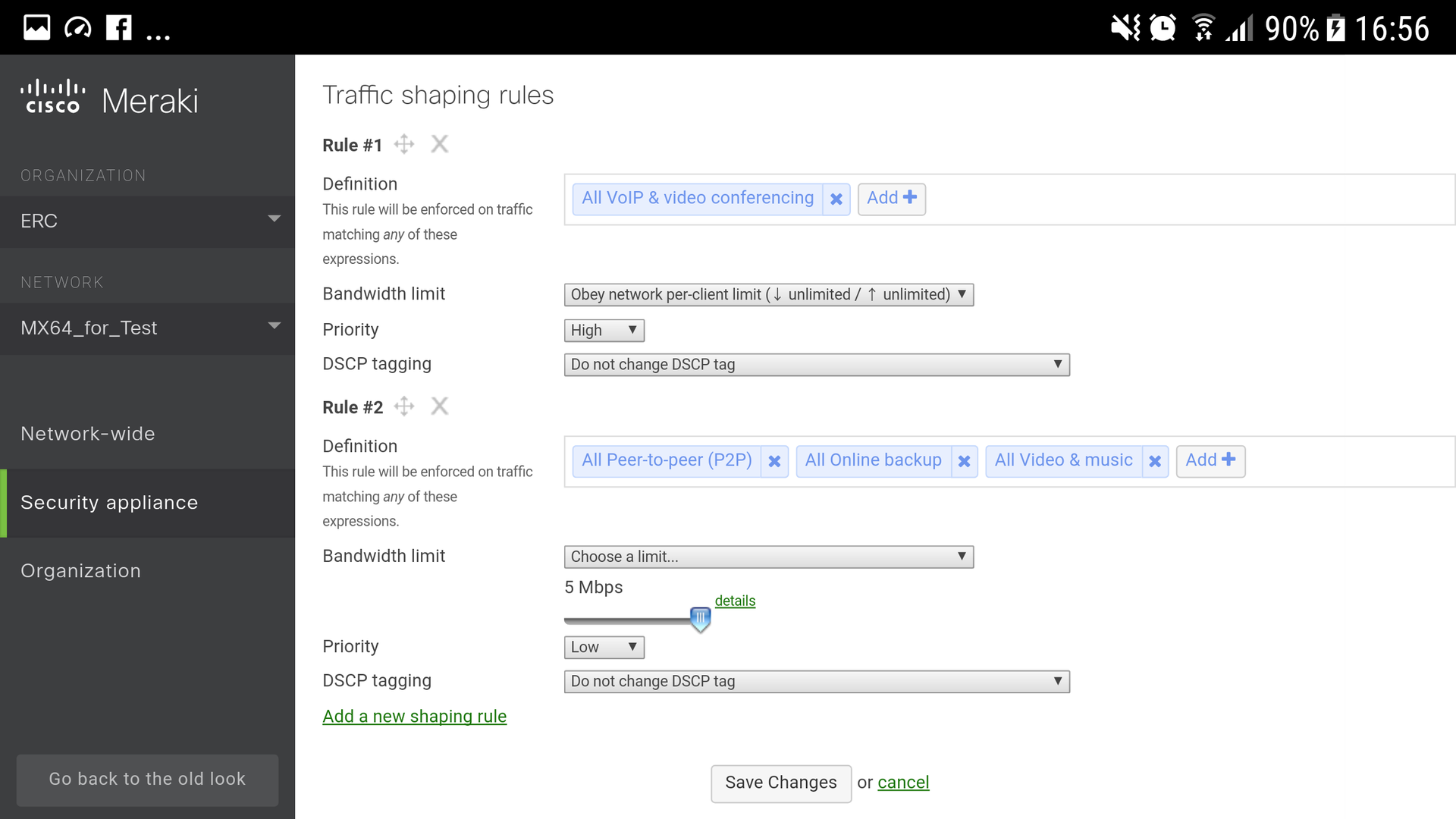

3.トラフィックシェーピングルールを有効にします。 VoIPおよびビデオ会議の場合、優先度を[高]に設定します。 ピアツーピア、オンラインバックアップ、ビデオと音楽のカテゴリでは、帯域幅制限と低優先度を設定します。

4.これらの設定により、チャネル帯域幅が制限されていても、ユーザーはデータ転送速度の低下に気付かないでしょう。ビジネスアプリケーションのチャネルが発信トラフィックで詰まることはありません。 これらの機能はすべてのCisco Meraki MXセキュリティゲートウェイで使用できます。ニーズ、WiFi、PoE、特定のポートの可用性に応じて必要なモデルを選択するだけです(図4、5)。

図№4

図№5

ロシアでは、Cisco Merakiソリューションは現在注文できません。

ジョージア州アゼルバイジャンのウクライナでは、Cisco Merakiは地元のシスコパートナーから直接購入できます。