内部の指示。

サーバーとクライアントマシンでサービスと接続を設定する前に、CryptoPro CSPとCryptoPro IPSecをインストールする必要があります!

Windows Server 2012 R2でVPNサーバーを構成する

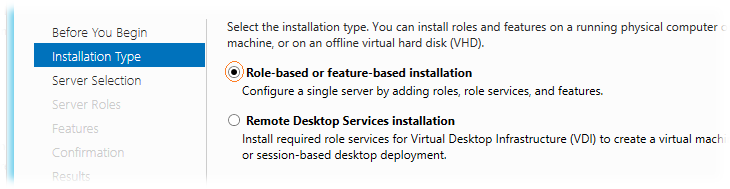

サーバーマネージャースナップインを開き、役割の追加ウィザードを使用して、役割に基づいたインストールの種類(役割ベースまたは機能ベースのインストール)を選択します。

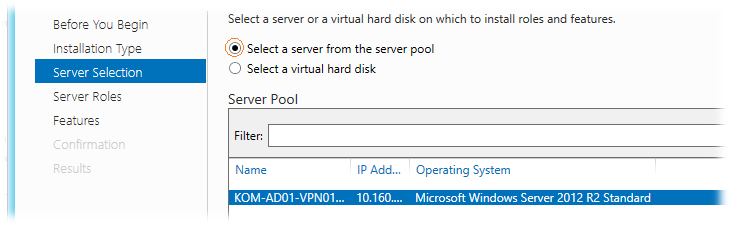

次に、サーバープールからサーバーを選択します。

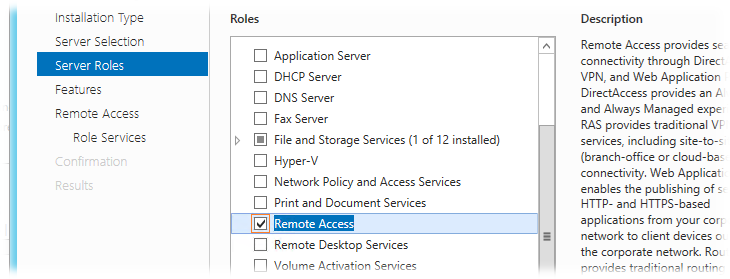

役割の選択手順で、リモートアクセスの役割を選択します。

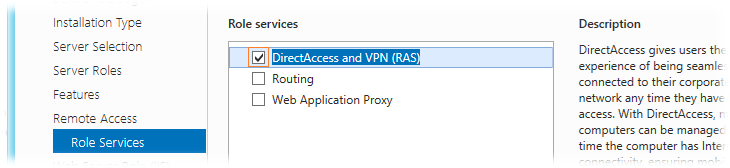

変更を加えずに機能のステップをスキップします。 含める役割のサービスを選択するステップで、DirectAccessおよびVPN(RAS)サービスを選択します。

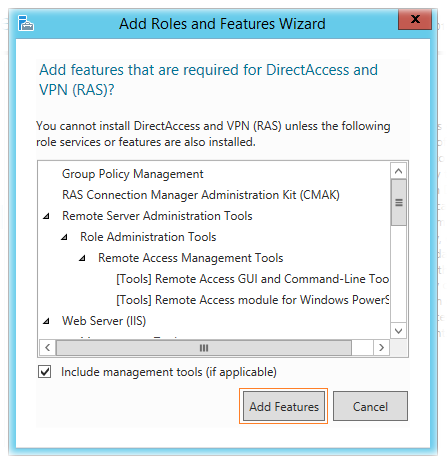

サービスを選択すると、選択したサービスに関連する追加コンポーネントを追加するためのウィンドウが開きます。 [機能の追加]をクリックして、インストールに同意します。

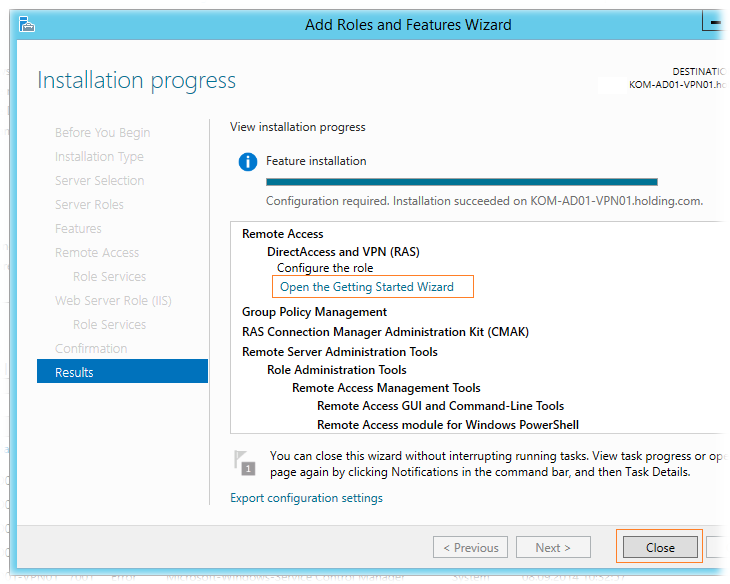

Webサーバーの役割(IIS)の役割が役割の追加ウィザードに追加されます。 Webサーバーロールウィザード(IIS)の対応する表示されたステップとデフォルトの設定を持つ依存する役割サービスオプションをスキップし、インストールプロセスを開始します。その後、リモートアクセスサービスの初期構成ウィザードへのリンク-スタートアップウィザードを開きます。

RASセットアップウィザードを呼び出すには、適切なリンクをクリックするか、サーバーマネージャースナップインから後で呼び出します。

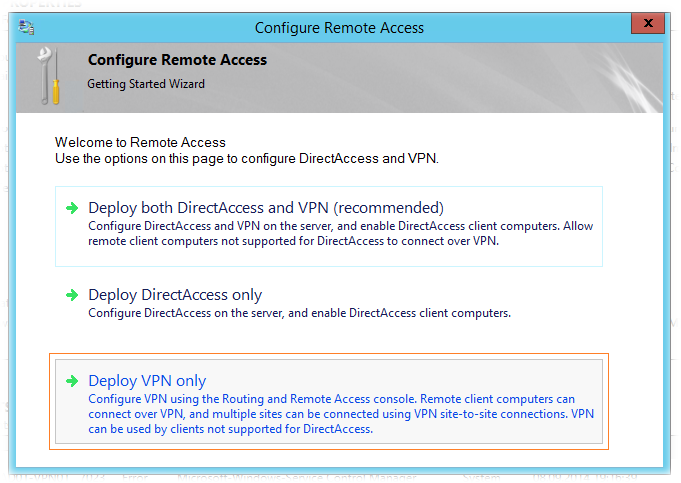

タスクのコンテキストでのDirectAccess構成は必要ないため、ウィザードウィンドウで[VPNのみ]オプション-[VPNのみを展開]を選択します。

ルーティングとリモートアクセスを構成する

コントロールパネルから、[管理ツール]の[ルーティングとリモートアクセス]スナップインを開き、サーバー名を選択して、コンテキストメニューを開きます。 [ルーティングとリモートアクセスの構成と有効化]を選択します。

VPNのみが必要なので、選択します。

VPNを選択します。

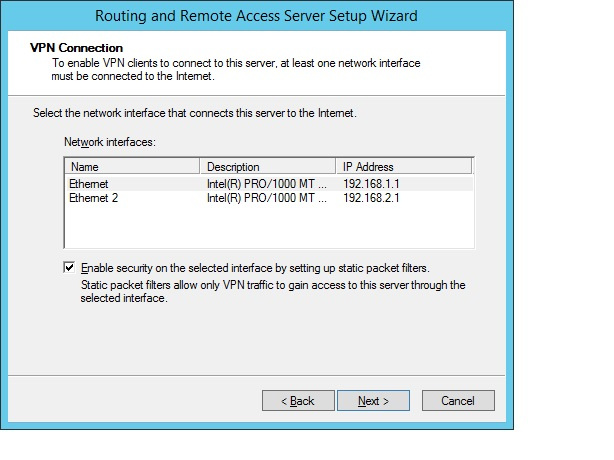

次に、リモートクライアントが接続するインターネットアクセスのある外部インターフェイスを示します。

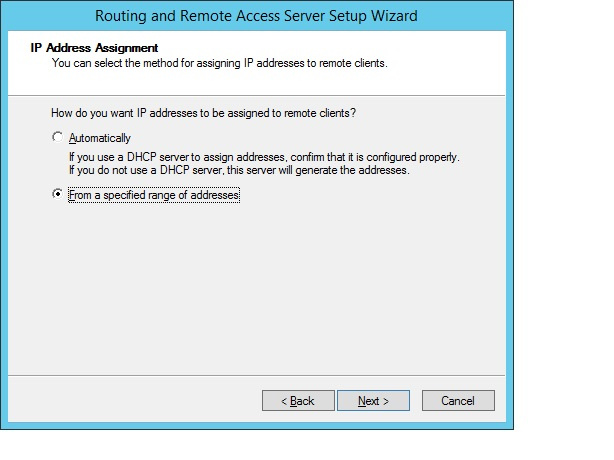

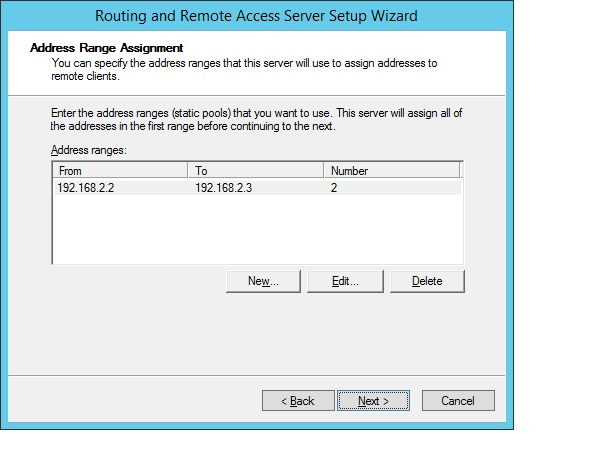

クライアント用に一連のアドレスを設定します。

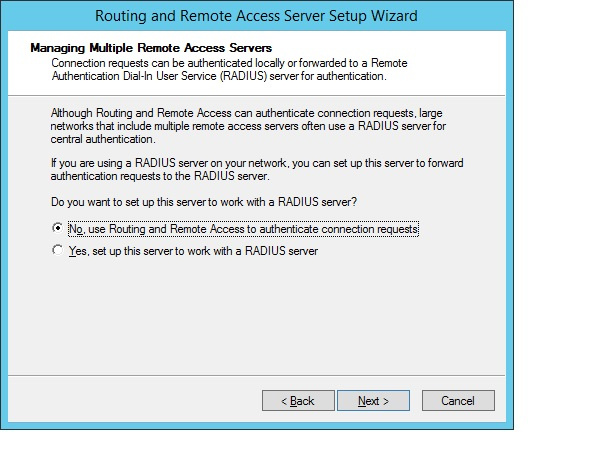

RADIUSサーバーを使用していないことを示します。

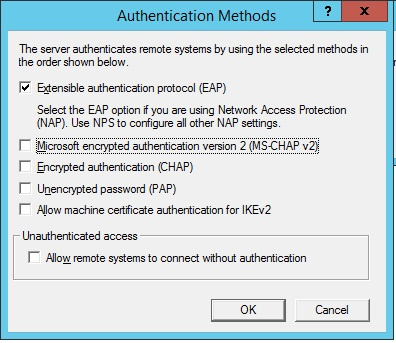

サービスの開始に同意します。 開始後、ユーザー認証方法を構成する必要があります。

VPN用のCryptoPro CA 2.0でGOST証明書を発行します。

IPSecが機能するためには、次のものが必要です。

- CAルート証明書

- サーバー証明書

- クライアント証明書

したがって、CA Managerで2つのIPSecクライアントIPSecサーバーテンプレートを作成しましょう。

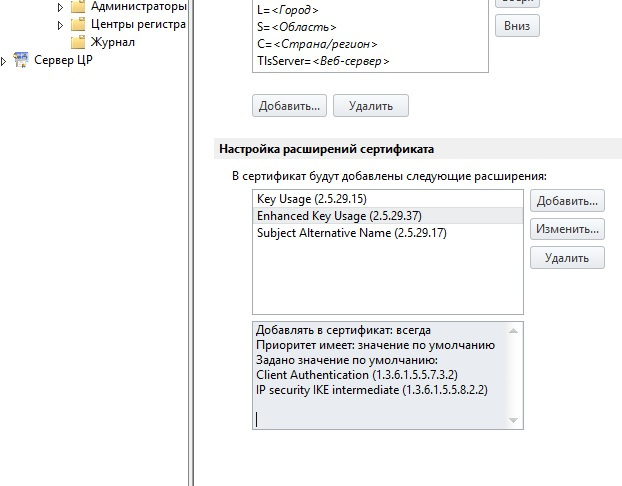

IPSecクライアントテンプレートの構成で、クライアント認証パラメーター(1.3.6.1.5.5.7.3.2)を追加します。 IPセキュリティIKE中間(1.3.6.1.5.5.8.2.2)。

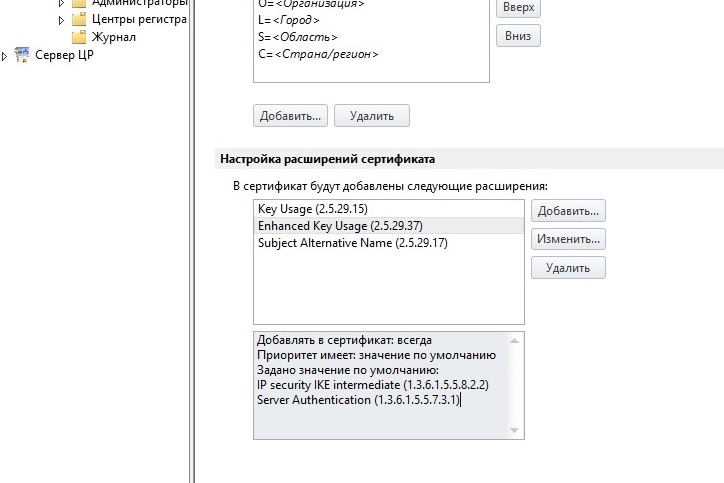

IPSecサーバーテンプレートは同じですが、サーバー認証パラメーター(1.3.6.1.5.5.7.3.1)があります。

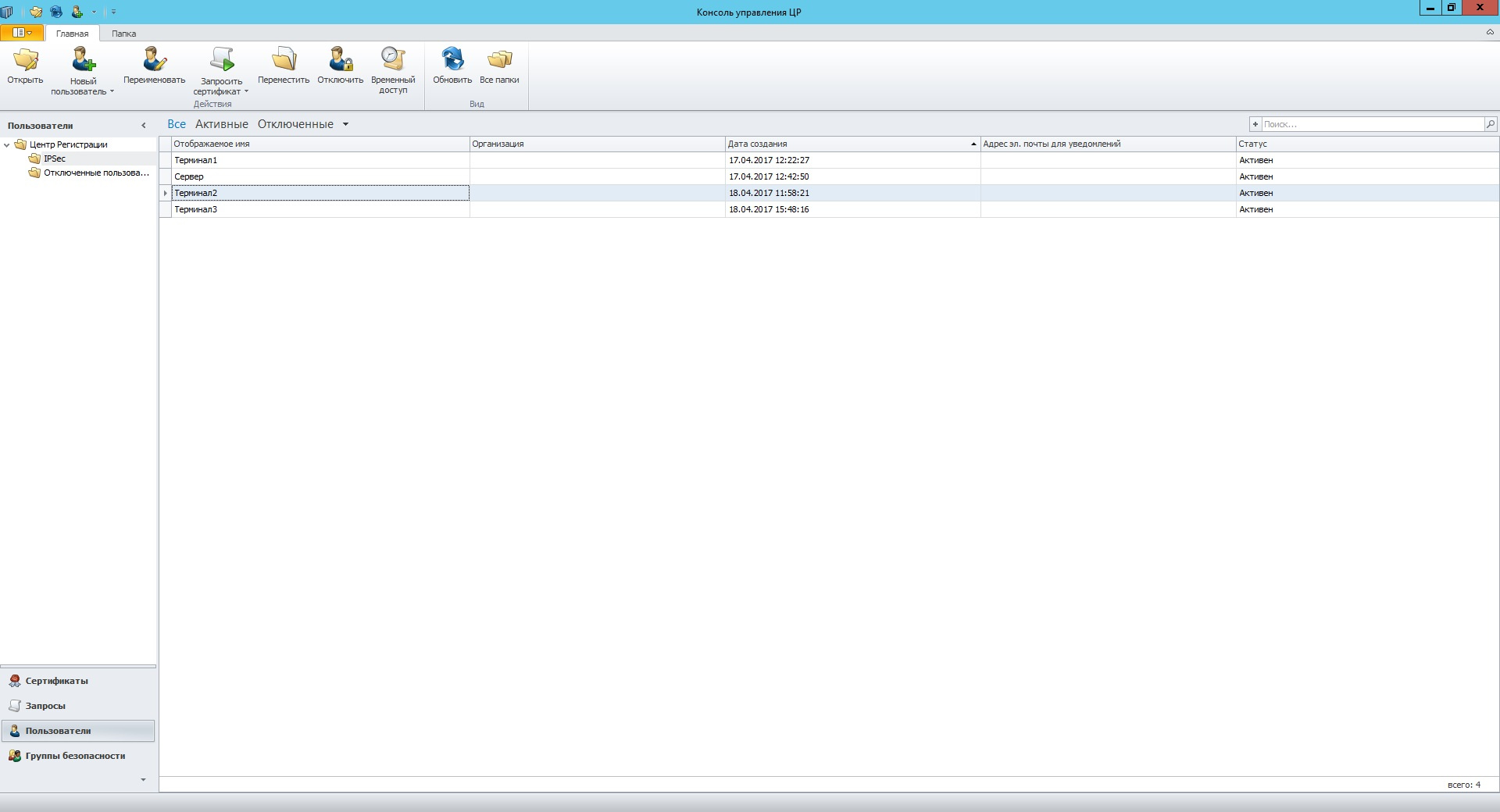

セントラル管理コンソールで作業が完了したら、証明書を要求および生成するユーザーを作成します。

次に、作成されたユーザーの証明書を要求します。 プロンプトが表示されたら、作成したテンプレートを指定する必要があります。

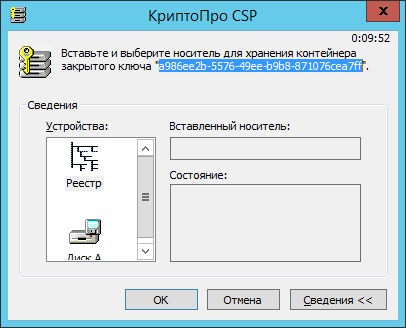

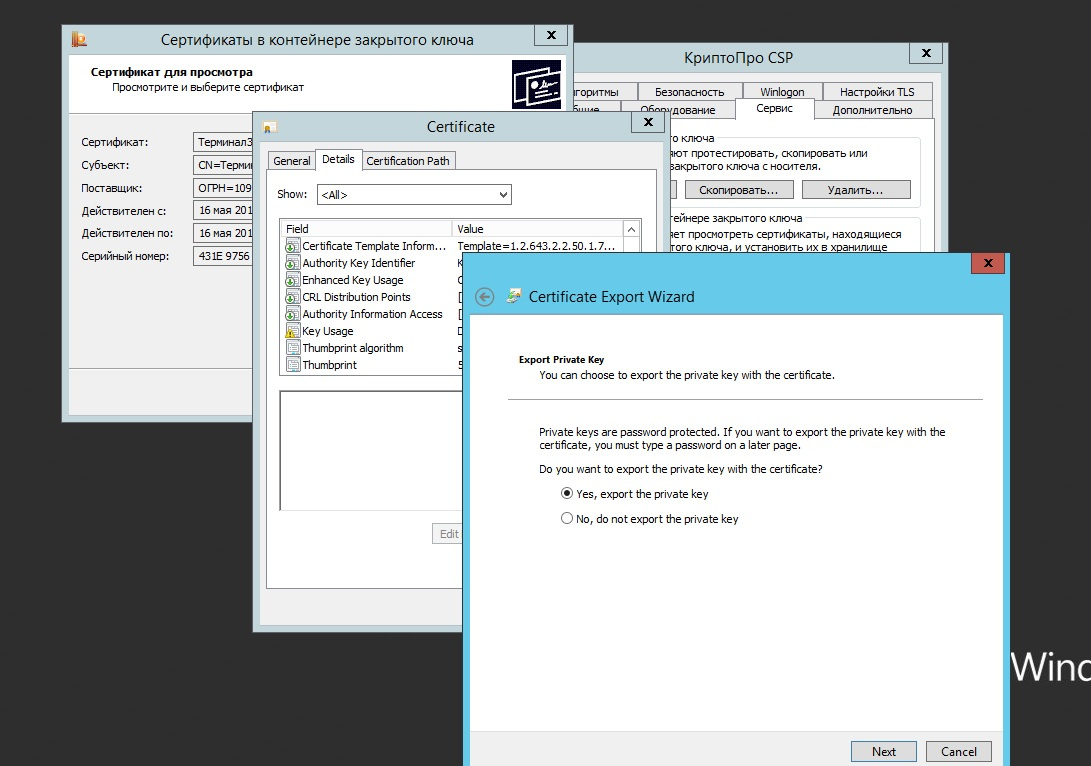

秘密鍵の保管場所(コンテナー)を選択します。

マウスを緊張させた後(これはHRCに必要です)、コンテナのパスワードを設定します。

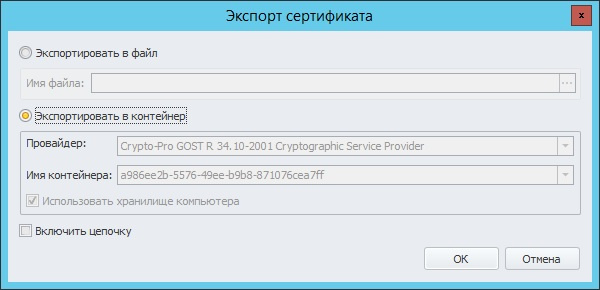

次に、証明書を閉じたコンテナにエクスポートする必要があります。

証明書をコピーした後、コンテナ全体をファイルにコピーして、リモートクライアントをAWPに転送する必要があります。 CryptoPro CSPを使用してpfx形式でエクスポートします。

同じアルゴリズムを使用して、異なるテンプレートのみに従ってサーバーの証明書を作成し、CryptoPro CSP証明書スナップインを使用してインストールします。 信頼されたルート証明機関にあるルート証明書を忘れないでください。

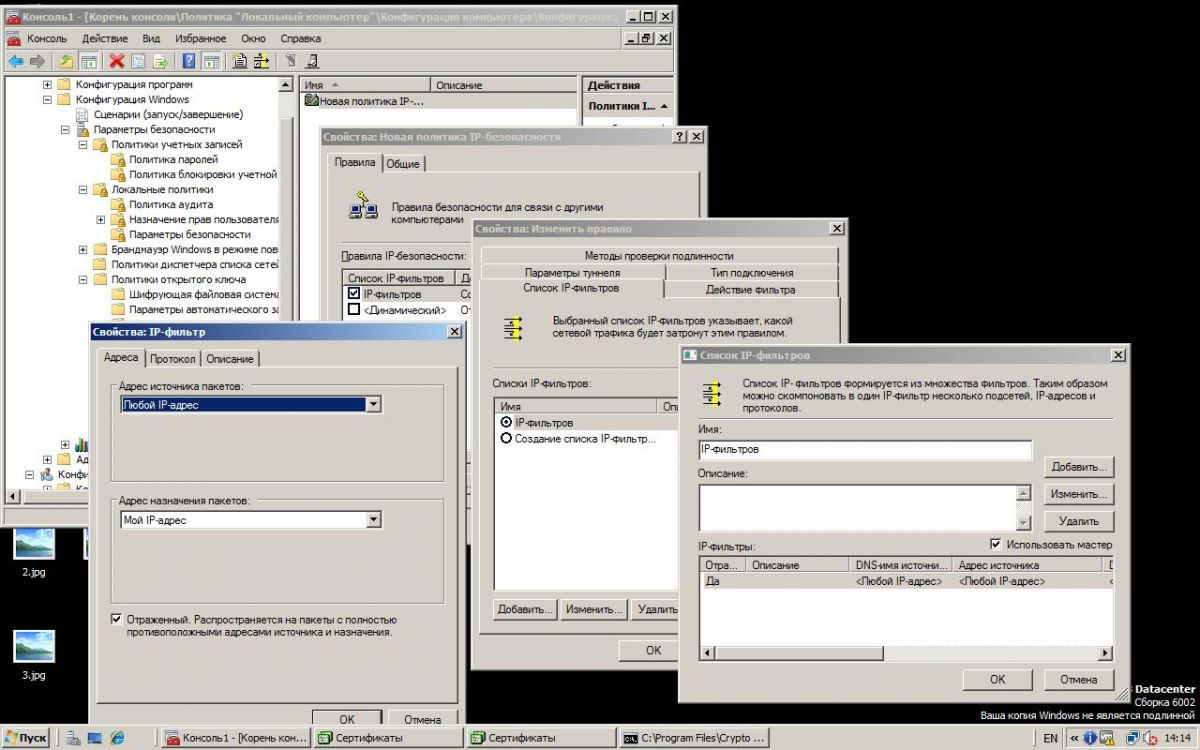

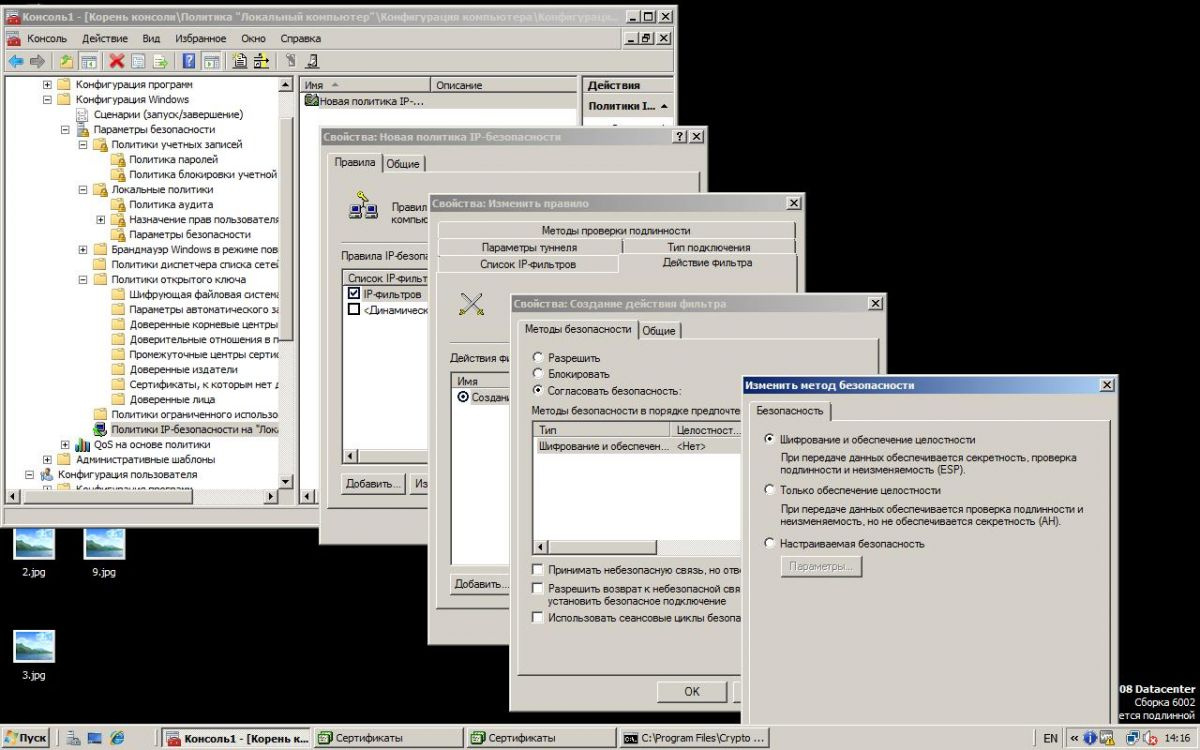

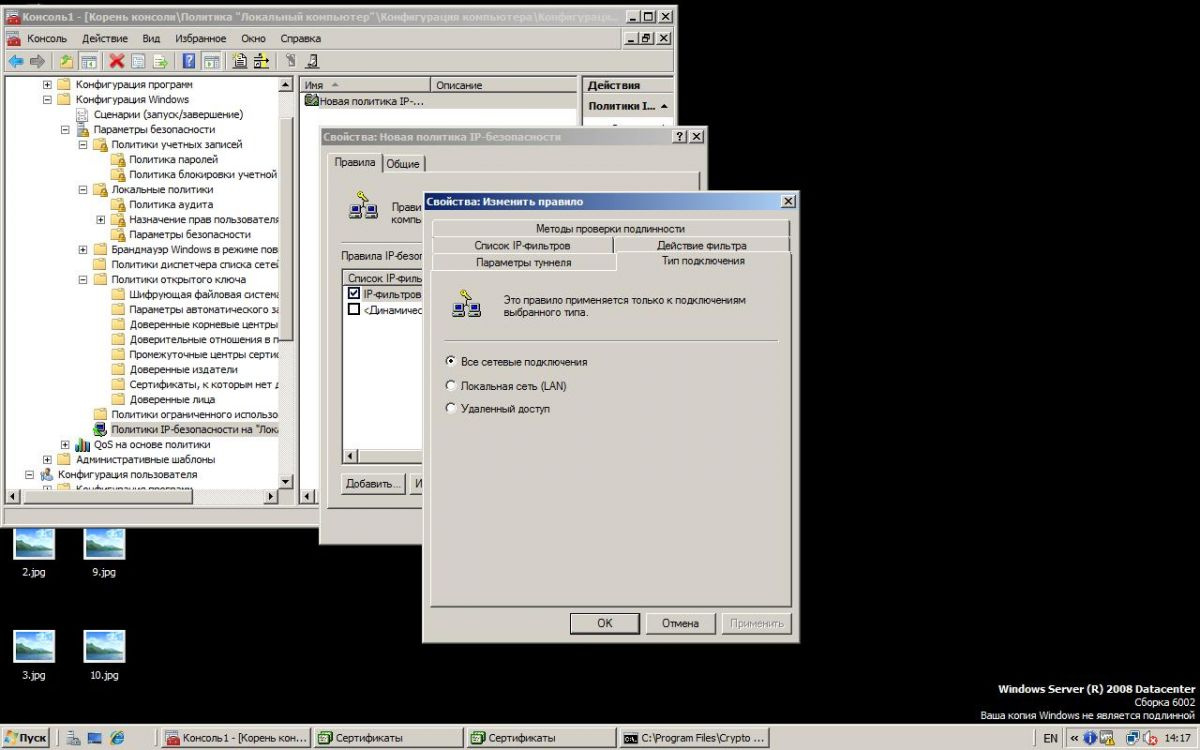

サーバーでのIPセキュリティポリシーの構成

ステップ1。

ステップ2

ステップ3。

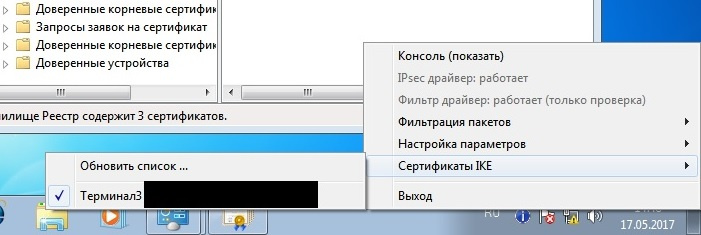

[認証方法]タブで、ルート証明書を追加します。

同じアルゴリズムを使用して、各リモートワークステーションでIPセキュリティポリシーを構成します。

CryptoPro IPSecユーティリティcp_ipsec_info.exeを使用して、証明書のインストールとIPSec操作性チェックの正確性、およびエラーログを確認できます。 [リストの更新]メニューをクリックすると、インストールされている証明書のリストが表示されます。 確立された証明書とは反対に、すべてが正常であることを確認するチェックマークが必要です。

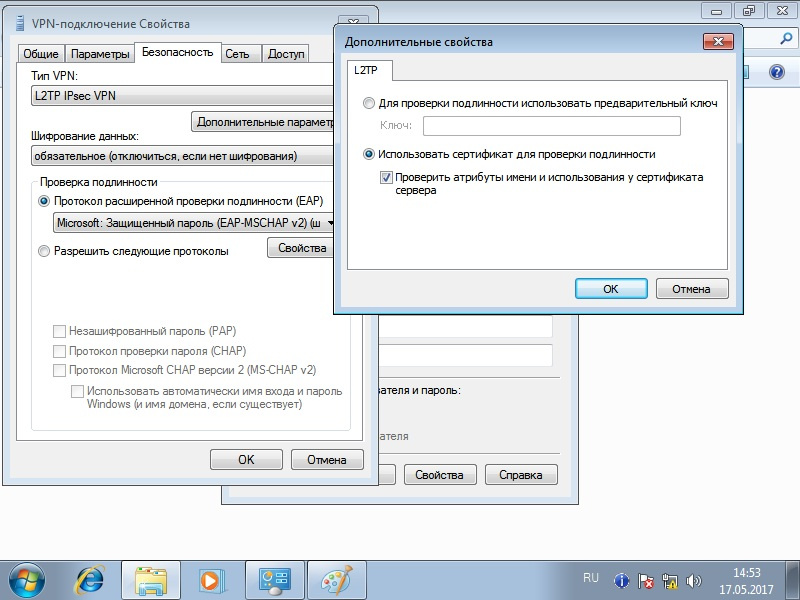

サーバーへのVPN接続を構成する

接続は標準として構成されていますが、わずかな変更が加えられています。

コメントや提案があれば、すべてのニュアンスを伝えたようです。喜んで聞きます!