未知の脅威から保護するためのPanda Adaptive Defenseファミリーソリューションの新しいバージョン2.4の主な革新は、既知の未知の攻撃を早期に検出して阻止できる新しい動的な不正利用技術です。

Adaptive Defenseファミリーのソリューションの新しいバージョン2.4は、以下の改善によりユーザーを喜ばせます。

1.サイバー攻撃のライフサイクルの悪用(感染)段階での検出/緩和-動的な不正利用技術

2.マルウェアやファイルを使用しない攻撃の検出、および管理コンソールによる監視

3.ネットワーク内で攻撃を拡散するために使用されるコンピューターの識別

4.運用アプリケーションへの統合のためのワークステーションとサーバーのステータスに関する詳細情報のエクスポート

5.ローカルSIEMクライアントソリューションと統合するための柔軟性の向上

6.高度なエキスパート分析:1つ以上の脅威のライフサイクルに関する詳細情報をエクスポートする機能、およびコマンドラインパラメーターに関する情報を表示する機能(バージョン2.4.1)

これらの改善点をさらに詳しく見てみましょう。

サイバー攻撃のライフサイクルの悪用(感染)段階での結果の検出と軽減-動的な不正利用テクノロジー

エクスプロイトとは、正当なソフトウェアのバグや脆弱性を利用できる一連のコマンドです。 現代のサイバー犯罪者は、実行可能ファイルと非実行可能ファイル(またはスクリプトに基づくファイルベースの攻撃)を使用して、ワークステーションやサーバーにインストールされたシステムにアクセスし、攻撃を行うためにシステムを悪用します。

典型的な攻撃シナリオでは、ハッカーは正当なプログラムを操作してコードを実行し、セキュリティシステムによる検出を回避しようとします。 その後、このコードはマルウェア、つまり 悪意のある実行可能ファイル、または正当なシステムユーティリティを使用して、実行可能ファイルを使用せずに悪意のあるアクションを実行します(マルウェアまたはファイルレス攻撃を使用しない攻撃)。

後者の場合、および必要なコンピューターを完全に制御するために、ハッカーはソフトウェアの脆弱性を悪用するときに可能になる一連のアクションを実行する必要があります。 このようなシナリオでは、脆弱性を悪用しようとする試みをブロックすることにより、攻撃を完全に停止できます。

Adaptive DefenseおよびAdaptive Defense 360には、デバイスアクティビティを継続的に監視し、既知および未知の(ゼロデイ)エクスプロイトを識別することにより、エクスプロイト試行を防止する新しい動的なアンチエクスプロイトテクノロジーが含まれています。

運用(感染)段階で攻撃を阻止することが重要なのはなぜですか?

サイバー攻撃は、さまざまな手法を使用してシステムに侵入し、既存の検出メカニズムをバイパスする一連のアクションで構成されます。

多くの悪意のある攻撃には、正当なアプリケーションに見られる脆弱性を使用して、インストールされたセキュリティシステムから疑いを引き起こすことなく必要なアクションを実行することが含まれます。 ハッカーはソフトウェアの脆弱性を利用して、システム全体を危険にさらします。 この結果、このような脆弱性により、攻撃者は必要なデバイスだけでなく、ネットワーク上のすべてのコンピューターにも完全にアクセスできます。

Panda Adaptive Defenseのような高度な保護システムの目標は、この一連のアクションを特定して停止し、悪意のあるコードがアプリケーション、システム、およびワークステーションやサーバーを起動して危険にさらさないようにすることです。

サイバー攻撃を構成するアクションまたはステップは、サイバーキルチェーン(CKC)と呼ばれ、境界からターゲットワークステーションおよびサーバーへの拡張バージョンは、アドバンスサイバーキルチェーンと呼ばれます。 サイバーキルチェーンについて詳しく知りたい場合は、それについての記事を読むことをお勧めします。

図 1.拡張サイバーキルチェーンをモデル化します。 ターゲットサーバーおよびデバイスにアクセスするために設計されたアクション、およびハッカーによる操作

拡張サイバーキルチェーンモデルによると、攻撃者は目標を達成するためにこのモデルの各フェーズを成功する必要がありますが、お客様のネットワークの防御者として、ハッカーがアクセスを取得する前にどの段階でも攻撃を停止できる必要があります彼の犠牲者の資産に。 したがって、攻撃のライフサイクルのあらゆる段階で、脅威を可能な限り迅速に阻止するために適切な技術を適用する必要があります。

バージョン2.4に含まれる動的な悪用防止技術は、正当なアプリケーションを危険にさらすまで攻撃を検出して遮断するように設計されています。

Adaptive Defenseの不正利用技術とは何ですか?

Adaptive Defenseには、PandaLabs PandaLabs Antivirus Labの情報セキュリティ専門家によって開発された新しい悪用防止技術が含まれています。 これらの技術は、Panda Securityの継続的に更新された知識(この情報は、数百万のデバイスにインストールされたセンサーを含むさまざまなセンサーからリアルタイムで取得されます)、およびプロセスと、さまざまなプロセス間の原因と結果の関係を継続的に分析するエンドデバイス上のアクティビティの継続的な監視に基づいています

このテクノロジーの主な利点:

- エクスプロイトをリアルタイムでブロックするための追加の保護レイヤーを提供します。 悪用により、このテクノロジーは、コンピューターに感染して社内の他のデバイスに広がる悪意のあるコードの起動を防ぎます。

- 既知または未知の(ゼロデイ)エクスプロイトを示す可能性のある異常を検索することにより、侵害されたプロセスの内部動作を制御します。

- 攻撃で使用されたエクスプロイトに関係なく、脅威を検出します。 Adaptive Defenseは、あらゆる種類のエクスプロイト、特に一般的に使用されるアプリケーション(Java、Adobe Reader、Adobe)のWebブラウザー(Internet Explorer、Firefox、Chrome、Operaなど)の脆弱性を利用する未知のエクスプロイト(ゼロデイ)に対する効果的な保護を提供しますFlash、Microsoft Office、マルチメディアプレーヤー...)およびサポートされていないオペレーティングシステム(Microsoft XPなど)。

- エンドユーザーに継続的な保護を提供し、システムの動作を遅くしません。

現在市販されている他のほとんどの製品とは異なり、Adaptive Defenseは既知の脆弱性だけでなく、最も危険な脅威である未知の脆弱性(ゼロデイ)も中和することができます。 したがって、ソリューションは、ライフサイクルのあらゆる段階でエクスプロイトテクニックを使用する攻撃の検出とブロックを含む、実装のコンテキストでのあらゆる種類の異常と異常な動作の検出に主に焦点を当てています。

その結果、このソリューションは、保護されたデバイスのユーザーに気付かれずに実行される脆弱性を使用する攻撃の非常に早い段階で、悪用を阻止し、正当なアプリケーションの侵害を防ぐことができます。

適応防御アンチエクスプロイトテクノロジーの主な機能

現在市場で提供されているほとんどの不正利用ソリューションは、ファイルおよび/またはその実行コンテキストの形態学的分析、またはWindowsで利用できないさまざまな保護機能の導入に依存しています:ASR、DEP、EAF、および既知の脆弱性の特定の検出(一般的な脆弱性と露出、CVE)。

ただし、これらの手法は、既知および未知の脆弱性のおかげで「エントリポイント」を作成する攻撃を阻止するほど効果的ではありません。

これらすべての要因を考慮して、Adaptive Defense製品ファミリーに現在実装されている不正利用技術の主な違いを強調します。

- そのグローバルな性質:既知および未知の(ゼロデイ)脆弱性のエクスプロイトを検出します。

- 市場にある他のほとんどのソリューションとは異なり、Pandaの新しい不正利用技術は、Windowsシステムのセキュリティホールを修正するためだけに設計されたものではありません。 これは、デバイスで実行されているすべてのプロセスの継続的な監視と、人工知能アルゴリズムを使用して収集されたデータのクラウドベースの相関に基づいています。 これにより、攻撃の方向と脆弱性の悪用のコンテキストを自動的に分析できます。

- 新しい不正利用技術であるAdaptive Defenseの有効性は、次のコンポーネントの注意深い同期によるものです。

- ワークステーションおよびサーバーでの悪用防止保護。高度な保護と完全に統合されています。 更新や追加の処理機能は必要ありません。 保護モデルは、エンドデバイスで実行されているプロセスおよびアプリケーションによって実行されるすべてのアクションの監視に基づいています。

- クラウド環境で実行される専用の機械学習アルゴリズム。 これらのアルゴリズムはマネージドサービスの不可欠な部分であるため、エクスプロイト攻撃に使用される新しいシステム、アプリケーション、高度なバイパス技術に常に適合しています。

- 高度なエクスプロイトテクニックの検出に特化した脅威ハンターの専門チームが管理するマネージドサービス。

Panda Adaptive Defenseでの新しい不正利用技術の紹介

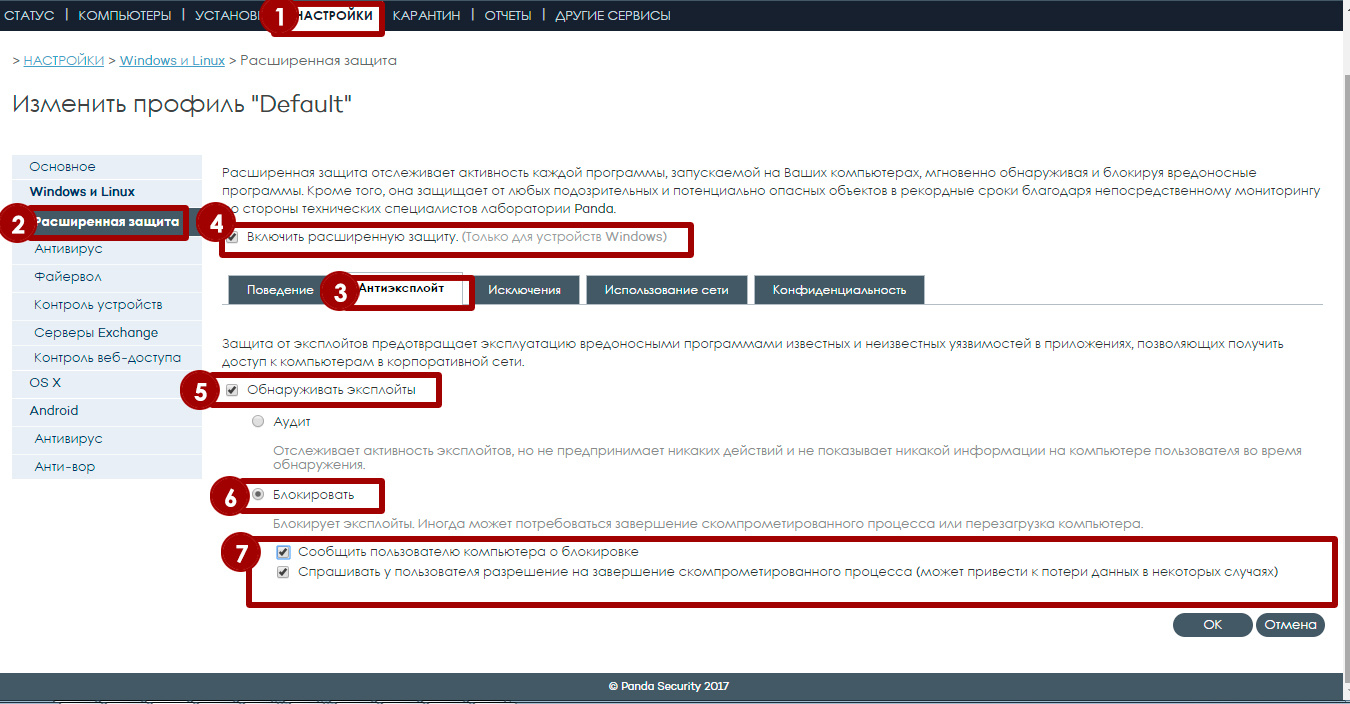

悪用防止技術の設定。 動作モード

バージョン2.4以降では、Webベースの管理コンソールを使用して、セキュリティプロファイルのレベルでこのテクノロジーを構成できます。 悪用防止技術は、高度な保護を含む他の適応型防衛セキュリティモジュールとは独立してオンとオフを切り替えられます。

新しいバージョンでは、このテクノロジーはデフォルトで無効になっていますが、企業ネットワークを保護するように構成されたすべてのセキュリティプロファイルで有効にすることを強くお勧めします。

図 2.セキュリティプロファイルでの不正利用技術の設定

監査モード:コンソール検出通知のみ

この動作モードでは、Adaptive Defenseはエクスプロイトを使用しようとする試みを検出した場合、アクションを実行しません。 ソリューションは、Webベースの管理コンソールでイベントを登録し、統合Advanced Reporting Tool(ART)SIEMシステムに関連情報を表示するだけでなく、SIEMFeederサービスの一部としてサードパーティのSIEMシステムにログを送信します。

ブロックモード:検出についてコンソールに通知し、それらに対してアクションを実行します

この操作モードでは、Adaptive Defenseは管理コンソールと電子メールを介して管理者にエクスプロイトの使用の試みを通知するだけでなく、侵害されたワークステーションとサーバーで必要なアクションを実行し、エンドユーザーの介入なしに攻撃をブロックします 。

それにもかかわらず、 ほとんどのエクスプロイトは、侵害されたアプリケーションのメモリに「存続」するため、多くの場合、プロセスを完了してメモリをクリアする必要があります。

このような状況で、侵害されたプロセスが重要なシステムプロセスである場合、攻撃を停止するには、必要なコンピューターの再起動が必要になる場合があります。

アクションが必要な場合の侵害されたコンピューターユーザーの通知

侵害されたコンピューターのユーザーは、正当なアプリケーションの意図しない停止やシステムの再起動の際に遭遇する可能性があるため、管理者に、エンドユーザーが侵害されたプロセスを自発的に停止したりコンピューターを再起動したりできるオプションを提供します。 このアプローチにより、たとえば、ユーザーファイルへの変更を事前に保存できます。

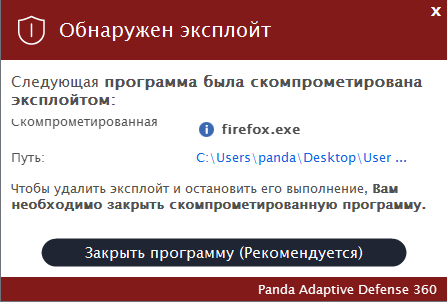

図 3.エクスプロイトが検出されました;侵害されたプログラムをシャットダウンする必要があります

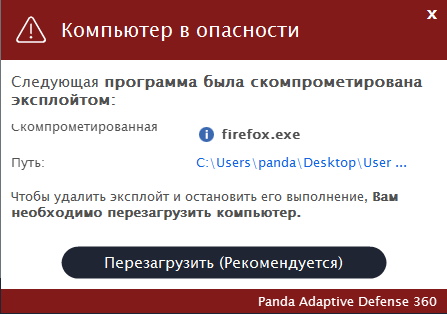

図 4.エクスプロイトが検出されたため、コンピューターの再起動が必要です。 この通知は、エンドデバイスが再起動されるまで定期的に表示されます。

ただし、侵害されたプロセスが検出されてから完了するか、コンピューターが再起動されるまで、悪用コードはメモリにロードされたままで、悪意のあるコードを実行しようとすることに注意してください。 この潜在的に危険な状況をユーザーに思い出させるために、ローカルコンソールには、侵害されたアプリケーションをシャットダウンするかコンピューターを再起動するようユーザーに促す警告が表示されます。

管理コンソールでのエクスプロイト検出の監視

Adaptive Defense Webベースの管理コンソールは、以下の方法でエクスプロイト検出を通知します。

「アクティビティ」をブロックします。 パネル「実行中およびテスト済みのすべてのプログラムの分類」

検出されたエクスプロイトの数は、マルウェアおよびエクスプロイトとして分類されたプログラムの総数に追加されます。

図 5.パネル「実行中およびテスト済みのすべてのプログラムの分類」

「アクティビティ」をブロックします。 悪意のあるアプリケーションとエクスプロイトパネル

検出されたエクスプロイトは、悪意のあるアプリケーションとエクスプロイトパネルのコントロールコンソールにリアルタイムで表示されます。

図 6.パネル「悪意のあるプログラムとエクスプロイト」

検出されたエクスプロイトの詳細:

[悪意のあるプログラムとエクスプロイト]パネルをクリックすると、検出されたマルウェアとエクスプロイトのリストを含むページに移動します。 「エクスプロイト」タブに切り替えると、次の情報が表示されます。

- コンピューター名

- 侵害されたプログラムへの道

- エクスプロイトに関連して実行されたアクション。 この列の意味は次のとおりです。

o 管理者による許可: 「監査」モード。

o ブロック(自動): 「ブロック」モード。 このエクスプロイトは、ユーザーの介入なしですぐにブロックされました。

o プロセスの完了後にブロック: 「ブロック」モード。 ユーザーがアプリケーションを終了した後、エクスプロイトは無効化されました。

o ユーザーによる許可。 「ブロック」モード。 ユーザーはアプリケーションを完了するように求められましたが、まだ完了していませんでした。

o 発見されました。 再起動を待っています。 「ブロック」モード。 このアクションは、次の状況で表示されます。

-悪用をブロックして修正するためにシステムを再起動する必要がある場合 システムプロセスに影響します。

-侵害されたアプリケーションをシャットダウンするようにユーザーに求められたが、一定時間後にそれをしなかった場合。 コンピューターの状態が変わり、システムを再起動する必要があります。

- リスク。 エクスプロイトがすぐにブロックされなかった場合、「リスク」列は、エクスプロイトが発見されてからブロックされるまで(実際にブロックされる場合)、コンピューターがリスクにさらされていたことを示します。

- 発見日。

図 7.マルウェアとエクスプロイトアラート

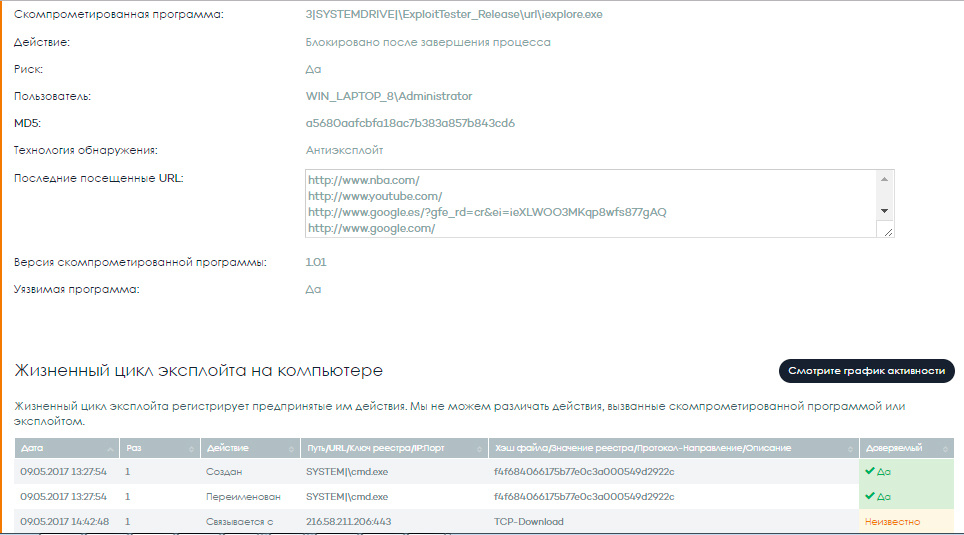

通知の詳細には、攻撃の専門家分析に必要な追加情報が含まれます。攻撃のライフサイクルと、攻撃が停止するまで(攻撃が停止した場合)の進化を詳しく説明するアクティビティスケジュール、および攻撃が検出されるまでのURLへのアクセス これらのアドレスの一部がこの攻撃に関連付けられている可能性が高くなります。

図 8.アクセスしたURLを含むエクスプロイトの詳細

発見されるまで、ライフサイクルを悪用する

図 9.時間のダイナミクスでライフサイクルを活用する

エクスプロイトパーティションの定義済みフィルターを使用すると、特定のコンピューター、侵害されたアプリケーションなどを検索できます。悪意のあるプログラム、望ましくないプログラム、ブロックされたオブジェクトを含むパーティションの定義済みフィルターとまったく同じ方法です。

事前設定されたレポート

管理レポート、高度な管理レポート、脅威レポートには、発見されたエクスプロイトに関する情報が含まれます。

メールアラート

また、マルウェアが検出されたときに電子メール通知を送信するオプションが有効になっている場合、ネットワーク管理者または情報セキュリティサービスの責任者は、悪用を検出した直後に電子メールをすばやく受信できます。

図 10.リアルタイムのメール通知設定、

エクスプロイト発見アラートを含む

図 11. Internet Explorerにより侵害された発見されたエクスプロイトの電子メール通知。 エンドユーザーがアプリケーションをシャットダウンしなかったため、リスクステータスが高い

Advanced Reporting Toolで利用可能な情報

クライアントのネットワークの脆弱性を悪用しようとするたびに、マルウェアまたはPUP検出の場合と同様にAdvanced Reporting Tool(ART)に通知されます。この場合のみ、「Exploit」という値がAlertType列に表示されます。

図 12.エクスプロイト検出通知テーブル

したがって、このタイプの検出の場合、それらはセキュリティインシデントに表示されます。

図 13.エクスプロイト情報を含むセキュリティインシデント

クライアントSIEMソリューションで利用可能な情報

サードパーティのSIEMシステムが企業に実装されている場合、使用されているテクノロジーに関係なく、脆弱性を悪用する試みの各検出に関する情報は、特定の通知の形式でこのSIEMソリューションに伝達されます。 これは、マルウェアおよびPUP検出の場合と同じ方法で実装されます。この場合のみ、そのような通知は「エクスプロイト」イベントタイプで送信されます。

ファイルレスおよび非マルウェア攻撃の検出

悪意のあるプログラムを使用しない攻撃は、非実行可能ファイルの使用、Chrome、Firefox、Internet Explorer、Microsoft Office(Word、Excelなど)、Java VM、Adobe製品などの正当なアプリケーションの脆弱性に基づいています。 攻撃されたユーザーがマクロなどでファイルを開くと、メモリ内のコードの配布と実行を通じてワークステーションとサーバーを危険にさらします。 非実行可能ファイルを使用した攻撃は、正当なアプリケーションのメモリスタックを操作し、悪意のある実行可能ファイルをダウンロードせずに目標を達成します。

これに加えて、ファイルレスまたは「スクリプト化」攻撃は、スクリプト言語(JavaやPowerShellなど)で記述された一連のコマンドに基づいています。 これらの悪意のあるスクリプトは、ファイルをディスクに書き込むことなく実行されます。 そのため、このような攻撃はファイルフリーと呼ばれています。

最後に、多くの攻撃では、コマンドラインにマクロとPowerShell引数の組み合わせを使用します。 たとえば、回避策を使用してリモート管理サーバーのPowerShellスクリプトを使用して攻撃を非表示にして起動するマクロを使用してWord文書を開く攻撃を確認しました。

ファイルレス攻撃と非実行可能ファイルに基づく攻撃は新しいものではありませんが、より一般的になりつつあり、従来のウイルス対策ソリューションでは検出されません。

Adaptive DefenseとAdaptive Defense 360には、プロセスを監視し、それらの関係と正当なアプリケーションの悪意のある動作を識別するソリューションの能力を監視することにより、このタイプの攻撃を判別する技術が含まれています。 これらの手法は、新しいバージョン2.4でさらに強化されています。 このバージョンから、このような攻撃の検出は、他の検出と同じ方法で制御できます。 コントロールパネルに表示され、マルウェア検出としてレポートに表示されます。 これにより、管理者はライフサイクルを監視し、このタイプの攻撃が検出されるたびに電子メール通知を受信できます。

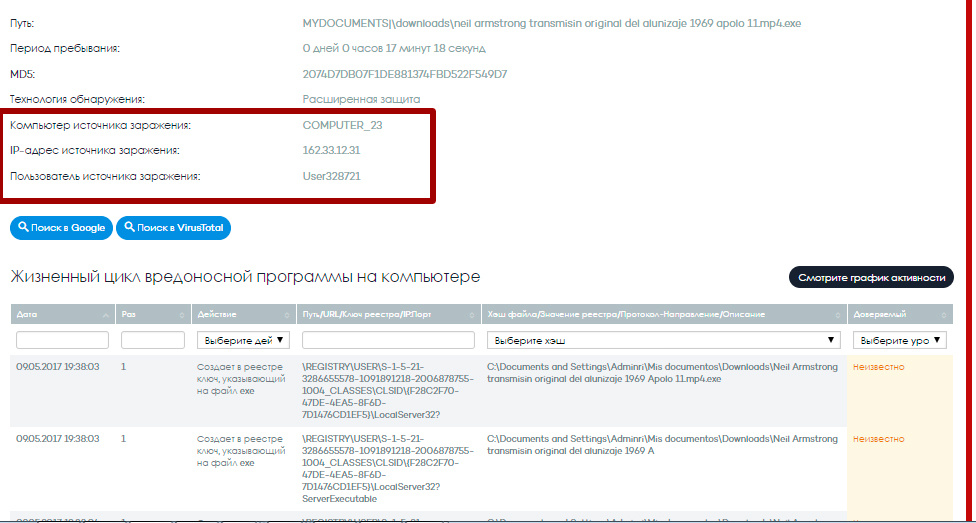

ネットワーク攻撃の感染源として使用されるコンピューター(感染源)

サイバー犯罪者が企業ネットワークの弱点を突破し、エンパワーメント手法、バイパス手法、コンピューターとサーバー間の水平プロモーションを使用して目標を達成することは周知の事実です。 多くの場合、ネットワーク上の特定のコンピューターは「ゾンビ」に変わり、それを通じて外部管理サーバーが必要なコマンドを送信します。 このような「ゾンビ」コンピューターは、企業ネットワーク上の他のコンピューターにサイバー攻撃を仕掛ける発射台として使用できます。

このような場合やその他の場合、どのワークステーションとサーバーが感染源であるかをできるだけ早く発見することが非常に重要です。

バージョン2.4以降、マルウェア/ PUPが検出されるか、未知のオブジェクトがブロックされるたびに、Adaptive Defenseは感染が広がったネットワークコンピューター、そのIPアドレス、および接続ユーザーに関するデータを表示します。 これらの情報はすべて、脅威のライフサイクルデータの一部です。

図 14.感染源を示すライフサイクルデータを活用する

その瞬間に接続したユーザー

コンピューターステータスレポート

多くの場合、特にエンドデバイスのセキュリティを管理し、会社のIT部門またはサードパーティ組織(アウトソーシング)によって管理されるシステム、アプリケーション、プロセス、およびツールを持つ中規模および大規模企業では、ワークステーションおよびサーバーのステータスに関する情報が必要です。これらのプロセスまたはツールに統合します。 この例は、ユーザー要求を管理するための企業システムです(内部テクニカルサポート)。

このため、新しいバージョン2.4には、保護されているすべてのワークステーションとサーバーのステータスに関する情報を含む新しいレポートタイプ(CSV形式)が含まれています。 管理者は、このレポートをエクスポートしたり、自動的に送信されるようにスケジュールしたりできます。

図 15.コンピューターのステータスに関するレポート。これにより、ユーザーの通話管理システムなど、組織のオペレーティングソフトウェアにこのデータを統合できます。

高度なレポートツールの改善

この機能は、 Advanced Reporting Tool(ART)のライセンスを持っているお客様のみが利用できます。

既存のテーブルの新しいデータ

- OPSテーブルに、パラメーターを含む、アプリケーションの起動に使用されるコマンドライン引数が表示されるようになりました。

- アラート表:

-このテーブルには、「エクスプロイト」タイプのイベントと、最後にアクセスしたURL(UrlListフィールドで「*」で区切られた最大10個のURL)が表示されます。

-マルウェアが検出された場合、悪意のあるファイルがネットワーク上のコンピューターから別のコンピューターに転送されたときに発生した場合、テーブルにはソースコンピューターとそれに接続したユーザーのIPアドレスが表示されます。

- 以前は、 SOCKETSテーブルにはネットワークプロトコル(TCP、UDP、ICMP)のみが表示されていました。 新しいバージョンでは、RDPトラフィックのアプリケーションレベルでの接続に関する情報も表示されます(リモートデスクトップ)。 これにより、RDP攻撃を識別できます(「Protocol」キーには値「TCP-RDP」が表示されます)。

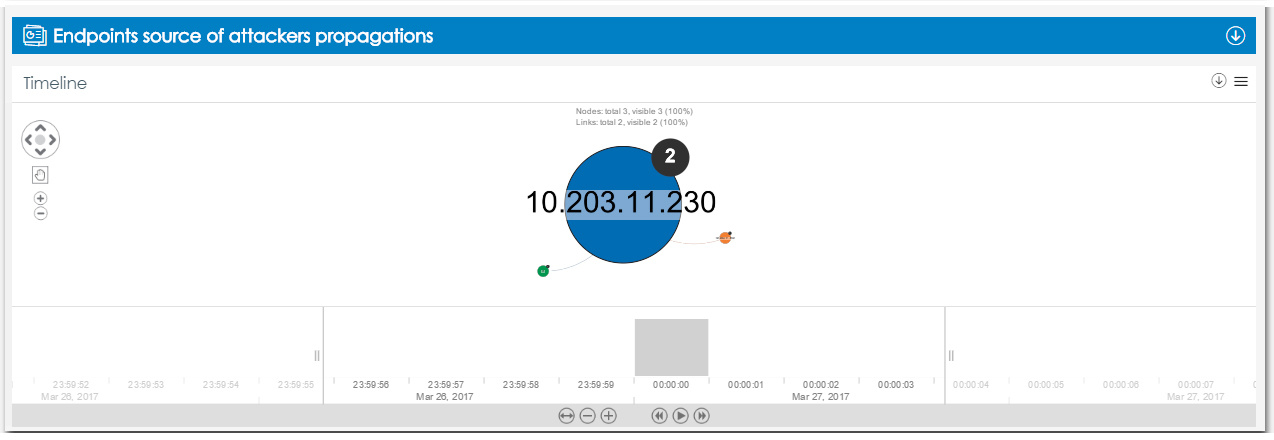

セキュリティインシデントの新しいウィジェット

感染源であるコンピューターに関する情報を含む2つの新しいウィジェットが登場し、悪意のあるプログラムを他のコンピューターにコピーまたは転送しようとしました。

最初のウィジェットは、選択した期間に2つのコンピューター間で確立された関係を表示するノードグラフです。 これにより、マルウェアがどのコンピューターからどのコンピューターに転送しようとしていたかを時系列で確認できます。

図 16.エンドデバイスのタイミング図を備えたARTの新しいウィジェット、

感染源および感染者

2番目のウィジェットはアフィニティグラフです。 これは、あるコンピューター(感染源)から他のコンピューターにマルウェアを転送しようとした回数を示しています。

図 17.エンドデバイスをリンクするARTの新しいウィジェット、

感染源および感染者

イベントに関連付けられている現在のハッシュカテゴリに関する情報

親プロセスと子プロセスのハッシュに関連付けられたカテゴリを示すすべてのテーブルに、イベント発生時のカテゴリと現在のカテゴリ(最大リフレッシュレート4時間)が表示されるようになりました。

SIEMFeederサービスの改善

この機能は、サードパーティのSIEMシステムとソリューションを統合するSIEMFeederのライセンスを持っているAdaptive Defenseユーザーのみが利用できます。

その他のイベント情報

- OPSイベントは、パラメータを含む、アプリケーションの起動に使用されるコマンドライン引数を表示するようになりました。

- アラートイベント:

-現在、「エクスプロイト」タイプのイベントと最後にアクセスしたURL(UrlListフィールドで「*」で区切られた最大10個のURL)が表示されます。 ドキュメントから発生するエクスプロイトの場合、Doclistフィールドに入力されます。

図 18. SIEMFeederのアラートイベント形式

-マルウェアが検出された場合、悪意のあるファイルがネットワーク上のコンピューターから別のコンピューターに転送されたときに発生した場合、テーブルにはソースコンピューターとそれに接続したユーザーのIPアドレスが表示されます。

- 以前は、 SOCKETSイベントはネットワークプロトコル(TCP、UDP、ICMP)によってのみ表示されていました。 新しいバージョンでは、RDPトラフィック(リモートデスクトップ)のアプリケーションレベルでの接続に関する情報も表示されます。 これにより、RDP攻撃を識別できます(「Protocol」キーには値「TCP-RDP」が表示されます)。

図 19. SIEMFeederのソケットイベント形式

クライアント側のローカルSIEMソリューションと統合するための柔軟性の向上

sFTPまたはFTPを介してワークステーションおよびサーバーからアクティビティログを送信することに加えて、新しいバージョン2.4ではSyslogプロトコルを介してログを送信することもできます。 必要に応じて、送信されたデータはSSL / TLS暗号化を使用して暗号化できます。 Syslogプロトコルを使用できるようにするには、私たちの側からログを受信する準備ができているSyslogサーバーをネットワークに実装する必要があります。これはほとんどの場合、SIEMソリューションに既に組み込まれています。

サービスパラメータを設定するには、予備の設定情報と時間が必要であることに注意してください:並列接続の数、試行の数(デフォルトは3)など。

最後に、このバージョンでは、VPNサービスが実装され、FTP / sFTPを介してログを送信する際のセキュリティレベルが向上します。

バージョン2.4のその他の改善

セキュリティバージョン7.70およびエージェントバージョン7.71を備えたバージョン2.4のAdaptive DefenseおよびAdaptive Defense 360ソリューションには、以下の追加の改善が含まれています。

1.例外管理:

- プロファイルレベルの例外も拡張保護に影響します。

- 検出通知と例外通知の間のより高いレベルの一貫性:オブジェクトが拡張保護から除外されている場合、ソリューションは、例外が削除されるまでこのオブジェクトのメール通知を送信しません。

2.ロックモードと上級ユーザー:ユーザーがまだ信頼できると分類されていないアプリケーションを起動することを決定した場合、ソリューションは、信頼できると分類されない場合でも、アプリケーションと必要なライブラリを起動できるようになりました。 つまりユーザーの作業を中断しないように、ユーザーの決定が優先されます。

3.管理コンソールにパスが表示されていないときに、Exchangeサーバーでの通過中にオブジェクトが検出されたときに発生したエラーが修正されました。

4.修正されたバグ:ワークステーションまたはサーバーでアンチウイルス保護が無効になっているが、高度な保護が有効になっている場合、通知領域に表示される情報に高度な保護が有効になったことが表示されます。

5.改善:ワークステーションまたはサーバーのユーザーに表示される検出通知は数分だけ表示された後、自動的に消えました。ユーザーがそれらをスキップした場合、重要なセキュリティ情報を見逃していた可能性があります。このバージョンから、これらの通知は定期的になり、ユーザーが応答するまで表示されます。

その他の改善:

- ローカルエージェントに統合されたリモートコントロールモジュールと、Adaptive Defense / Adaptive Defense 360保護を有効にする機能。

- Webコンソールのメニューには、SIEMFeederユーザーガイドへのリンクが含まれています。

図 20.SIEMFeeder

、、:

- 、Windowsターミナルサーバー。

—。 。

—、Panda Security。 、。

サポートされる新しいシステム

新しいバージョン2.4は、次の新しいシステムをサポートしています。

- Server Core 2008(32または64ビット)、2008 R2(64ビット)、2012および2012 R2、GUIなし。なぜなら サーバーにはGUIがありません。以下をお勧めします。

-セキュリティプロファイルで正しいプロキシ設定を構成したことを確認してください。インシデントが発生すると、サーバーはプロキシデータを必要とするローカルメッセージを表示しません。

- Windows MultiPoint Server 2012

- Virus Barrier X9に基づいたMacの新しい保護

コマンドラインからライフサイクル情報とデータをエクスポートする(バージョン2.4.1)

バージョン2.4.1(2017年6月にリリース予定)は、1つ以上の検出またはブロックされたオブジェクトのライフサイクルデータをCSV形式にエクスポートする機能を提供します。次に、このデータをExcelなどの他のアプリケーションに簡単にインポートできるため、管理者は、オブジェクトの最大レベルの詳細と相関を使用して、ネットワーク全体の専門家による分析を実行できます。

たとえば、過去24時間に発生したすべての検出をエクスポートして、特定の悪意のある攻撃の影響を受けたコンピューターの数を確認できます。

組織への攻撃の影響の可能性の程度を評価するために、攻撃中にアクセスされたファイルを確認することもできます。

さらに、時間の経過とともに検出を相関させることができ、ハッカーが使用する攻撃者やエントリポイントの水平的な進歩を特定することもできます。

最後に、バージョン2.4.1の管理コンソールには、PowerShellスクリプトの展開時にハッカーが使用するコマンドラインオプションに関する情報が表示されます。

バージョン2.4に切り替える時期と方法

新しいバージョン2.4は2017年5月8日から利用可能になり、関連する情報がWeb管理コンソールの通知領域に公開されます。

したがって、Adaptive Defense 360の無料トライアルライセンスを登録することを最初に決定した場合、新しいバージョン2.4が利用可能になります。

企業ネットワークでAdaptive Defense 360を構成する方法については、以前の記事

「Adaptive Defense商用ライセンスのユーザー」を参照してください。

- コンソールバージョンをバージョン2.4にアップグレードするには、対応する通知にあるボタンをクリックする必要があります。

- バージョン2.4のリリース後数週間以内に、管理コンソールのバージョンが自動的に更新されることに注意してください。以下は、コンソールバージョンの自動更新のカレンダーです。

-最大101ライセンスの

クライアント:05/17 /2017-101〜501ライセンスのクライアント:05

/29/2017-501ライセンスを超えるクライアント:06/12/2017

- コンソールバージョンをバージョン2.4にアップグレードすると、エージェントは自動的にバージョン7.71にアップグレードされます

- 保護は、エンドデバイスに適用されるセキュリティポリシーで構成されている場合にのみ、自動的にバージョン7.70に更新されます。セキュリティポリシーの構成を確認してください。

いつ、どのようにあなたがバージョン2.4.1にアップグレードすることができます

新バージョン2.4.1は、Webベースのコンソール管理通知領域にある、2017年6月に利用できるようになり、関連する情報を公開されます。

バージョン2.4とは異なり、新しいバージョン2.4.1には管理コンソール自体の更新のみが含まれます。

おわりに

、 、適応防衛。

、、、、。 、、、、、、、、/、 ..

新しいバージョン2.4は、未知の脅威に対する保護を強化し、高度なサイバーキルチェーンモジュールを考慮して、攻撃の非常に初期の段階(操作(感染)ステージ)で既知および未知のエクスプロイトに対するより効果的な保護レベルをユーザーに提供します。

近い将来、Adaptive Defenseはユーザーに新しい改善を提供できるようになります:

-保護されたコンピューター用の統合リモートコントロールシステム

-新しいWebベースの管理コンソール:より柔軟で使いやすく、数百および数千のデバイスをリアルタイムで管理するためのわかりやすく効果的な

-その他の改善データ漏洩を防ぐため。

ただし、これについては次の記事で説明します。

Adaptive Defense 360デモコンソール

管理コンソールに慣れるには、通常のブラウザ(ChromeまたはFirefoxを推奨)と少しの空き時間があれば十分です。

コンソール:demologin.pandasecurity.com

ログイン:DRUSSIAN_FEDERATION_C14@panda.com

パスワード:DRUSSIAN#123

トライアルライセンスAdaptive Defense 360 1か月間、無料のフル機能ライセンスに登録

できます。