春は終末論的な規模の穴のために、そして最も予期しない場所で寛大に際立っていました。 今回は、スマートフォンでもルーターでもありませんが、もっと悪いのはMicrosoft Malware Protection Engineです。 このコンポーネントはWindows Defenderによって使用され、Windows 8、8.1、10、およびWindows Server 2016にデフォルトで含まれています

春は終末論的な規模の穴のために、そして最も予期しない場所で寛大に際立っていました。 今回は、スマートフォンでもルーターでもありませんが、もっと悪いのはMicrosoft Malware Protection Engineです。 このコンポーネントはWindows Defenderによって使用され、Windows 8、8.1、10、およびWindows Server 2016にデフォルトで含まれています

Googleは今回、Google Project Zeroの研究者Tavis OrmandiとNatalie Silvanovich が 「クレイジー悪い」脆弱性を発見しました 。 Ormandiはこれについてツイートすることを急いでおり、これは最近のWindowsでのリモートコード実行の最悪の脆弱性であると言っており、そしてもちろん、多くのセンセーショナルなヘッダーを生成しました。 マイクロソフトの開発者は、冬宮殿を襲撃するために、船乗りのように急いで穴を塞ぎ、3日後にパッチの準備が整いました。 Ormandiは、すべての詳細を勇気を持って自分自身に保ち、 バグ報告で安心しました。

何が判明した。 一般的に無制限の可能性を持つマルウェア保護エンジン(MsMpEng)は、いくつかの異なるWindowsサービス(特にExchangeおよびIIS)を介してリモートで利用できることが判明しました。 一番下の行は、MsMpEngがファイルシステムに関連するすべてのアクションを正しく制御し、サービスがJavaScriptに似た何かをディスクに書き込もうとすると、脅威レベルがNScriptコンポーネントのヒューリスティックメソッドによって決定されることです。 -サンドボックス内ではなく、高いレベルの権限で実行されます。 そしてもちろん、このコンポーネントで悪意のあるバグが発見されました。このバグにより、unningなスクリプトがNScriptに任意のコードを実行させることができます。

もちろん、楽しい部分は攻撃シナリオです。 手紙を受け取って(それを開く必要すらありません!)、リンクをクリックするか、たとえば、メッセンジャーを介してファイルを取得し、悪意のあるコードがコンピューターで実行されるのに十分であることが判明しました。 まるで検閲官が、当直中の新聞から反政府の扇動を強要し、読んで、革命的なアイデアを信じて、カーボリアンの仲間入りをしたかのようです。 このような予想外の発見的です。

さらに怖がらせることは可能ですが、私はしたくありません。 そして、これが悪いことは明らかです。 理論的には、Microsoftからの更新プログラムは、インターネットに接続されているすべてのシステムに沿って既に忍び込んでいるはずです。ファイアウォールでネットワークを閉じた管理者は、自分で対処する必要があります。 幸いなことに、市場には十分な保護ソリューションがあります。

HandBrakeはMacのマルウェアに感染しました

ニュース 。 疑わしい場所からプログラムをダウンロードしたり、サイトの信頼性を常にチェックしたり、httpsに厳密にアクセスしたりする必要がなければ、最終的にあなたはMacユーザーになります。

そして、ここではそうではありません! ダークサイドの人は指で作られておらず、このクラフトで生計を立てているので、彼らは常に罪のないユーザーの人生を台無しにする方法を見つけます。 はい、オープンソースのHandBrakeビデオトランスコーダーでのみインシデントを確認できます! 5月2日から6日の間にメーカーのWebサイトからMac OS X用のバージョンをダウンロードし、それ以上何もインストールしなかった場合、これらの手でMacを感染させたことになります。 しかし、100%ではなく、ミラーが侵害されたことが判明しました。メインファイルのホスティングではありません。

ディストリビューション内には、キーストローク、ファイルのダウンロード、画面の状態など、被害者のシステム内のすべてのアクティビティを監視するプロトン型トロイの木馬であるRATがありました。 ところで、プロトンは、最近のOSX / Dokのように、Apple開発者の本当の署名によって署名されていることが判明しました。

いかにcなハッカーがHandBrakeファイルミラーに侵入したか-報告されていませんが、一般的にはトリックではありません。管理者に対する平凡なフィッシング攻撃から始めて、多くの方法があります。 主なことは、所有者がどれほど権威があっても、ほとんどすべてのサイトでこれが再び発生する可能性があることです。

指定した日にトランスコーダーをダウンロードした人の数に達した場合、HandBrakeプロジェクトの参加者は、起動する前に配布ファイルのチェックサムSHA1およびSHA256を確認することをお勧めします。すでにインストールしている場合は、activity_agentプロセスを確認してください。 削除、修復、パスワードの変更。

100万人のGoogleドキュメントユーザーがフィッシングしています

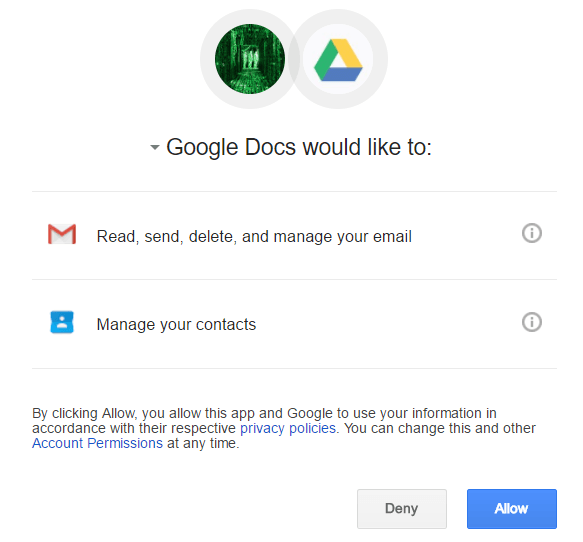

ニュース 。 週の初めに、大規模なフィッシング攻撃がGoogleサービスのユーザーを一掃しました。 それは非常に単純に構成されていました。誰か、そして多くの場合、被害者の連絡先リストの人が、Googleアカウントのドキュメントを受信者と共有したいという手紙が被害者に送られました。 好奇心recipient盛な受信者が[ドキュメントで開く]ボタンをクリックすると、Google OAUTH認証サービスページが開きました。 不正行為なしの本物。

ただし、このサービスは、外部サービスへのアクセスをGoogleアカウントに発行することのみを目的としています。 もちろん、ユーザー名とパスワードは提供されません-ユーザーがアクセスを許可すると、ユーザーに代わって特定のアクションを実行するために有効な認証トークンが外部サービスに転送されます。 この場合、外部サービスは「Google Docs」と呼ばれ、連絡先の管理、メールの読み取りと送信、およびメールの管理を行う権限が必要でした。

OAUTHについて苦情はありません。サービスは、「Google Docs」という人に欲しいものを大文字で書きました。 しかし、そのような警告を読むのは誰ですか? GoogleサービスがGmailへのアクセスを求めている理由については考えていますが、問題はありません。

いずれにせよ、Googleによると、攻撃は1時間以内に停止し、その間、Gmailユーザーの0.1%が惨めな悪意のあるスパムを受信しました。 ただし、Google自体が10億人のアクティブユーザーを宣言しているため、100万人のユーザーが攻撃の犠牲になる可能性があります。 何回クリックすれば、読まなくてもわかりませんが、確かにかなりの数があります。

古物

VFSI

非居住の危険なウイルス。 感染ファイルが起動されると、デフォルトで.COMファイルに感染します。 現在の時間に応じて、「HELLO !!! ウイルス1.1VFSI-Svistovの幸せな日と成功。

Eugene Kaspersky著の本「MS-DOSのコンピューターウイルス」からの引用。 1992年。 93ページ

免責事項:このコラムは、著者の個人的な意見のみを反映しています。 カスペルスキーの位置と一致する場合もあれば、一致しない場合もあります。 ここは幸運です。