画像: アンドリュー・アボガド 、 CC BY 2.0

情報セキュリティ研究者のDavid Golunskiは、WordPressの重大な脆弱性に関するデータを公開しています。ホストヘッダーを変更することにより、シェルコマンドのリモート実行と管理者パスワードのリセットが可能です。 さらに、研究者は 、オープン製品のVanilla Forumsにある2つの同様の重大な脆弱性について話しました 。

WordPressの脆弱性

発見されたGolunskiの脆弱性(CVE-2017-8295)は、ビルド4.7.4を含むWordPressのすべてのバージョンに影響します。 研究者によると、彼は製品の開発者にセキュリティ問題に関する情報を繰り返し送信したが、彼らはまだ公式の修正を発行していない。

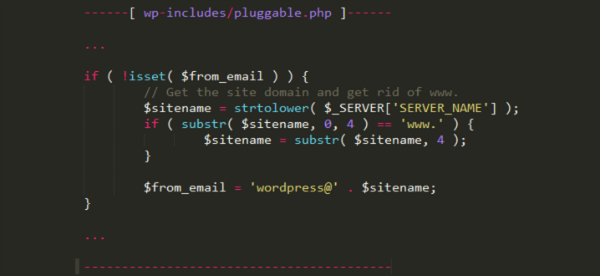

この攻撃の詳細については、Golunskyが公開した特別なセキュリティ速報に記載されています。 その本質は、Wordpressのパスワード回復メカニズムで論理エラーを使用することです。 ユーザーがそのような変更を要求すると、WordPressは一意のシークレットコードを生成し、データベースに保存されている電子メールに送信します。

このメッセージを送信する場合、SERVER_NAME変数を使用してサーバーのホスト名を取得します。これは、From / Return-Pathフィールドに値を設定するために必要です。 [差出人]フィールドには送信者のアドレスが格納され、[リターンパス]-「バウンスバック」メッセージの配信先アドレスは、送信に失敗した場合に生成されます。

Golunskyによると、攻撃者は、事前定義されたホスト名の値(attacker-mxserver.comなど)を使用して特別なHTTP要求を送信し、同時にユーザー(サイト管理者など)のパスワードリセットプロセスを開始できます。

HTTPリクエストのホスト名は攻撃者が制御するドメインであるため、パスワードリセットメールのFromフィールドとReturn-Pathフィールドは、

wordpress@attacker-mxserver.com

などのハッカードメインに関連付けられたメールアドレスを含むように変更されます

wordpress@victim-domain.com

代わりに

wordpress@attacker-mxserver.com

。

パスワードリセットコードが記載された手紙は引き続き被害者のアドレスに送信されますが、特定の条件下では、攻撃者も受け取ることができます。

- 被害者が手紙に返信すると、返信は既にクラッカーのアドレスに送信され(現在は[差出人]フィールドに保存されています)、パスワードをリセットするためのリンクが通信履歴に保存されます。

- 何らかの理由で被害者への手紙の配信が失敗した場合、失敗に関するメッセージは自動的に攻撃者のアドレスにリダイレクトされます(Return-Pathで指定されます)。

- 別の考えられるシナリオは、最初のメッセージが被害者に配信されないようにすることです。攻撃者はターゲットユーザーのメールサーバーでDDoS攻撃を行うか、自分のアドレスに大量の手紙を送信して、メールアドレスがメッセージを受信できないようにします。 したがって、配信は失敗し、メッセージが攻撃者に配信されます。

Host HTTPヘッダーを使用したSERVER_NAMEヘッダーの操作は、Apache Webサーバーの「デフォルト」設定で実行できます。これは、WordPressのデプロイに最もよく使用されます。

この脆弱性を解決するための公式パッチはないため、WordPressサイト管理者はUseCanonicalNameオプションを有効にして構成を更新することをお勧めします。これにより、SERVER_NAME静的値が設定され、攻撃が不可能になります。

バニラフォーラムの何が問題になっていますか

WordPressのセキュリティバグを発見してから1週間後、Golunskiは人気のオープンソースソフトウェアVanilla Forumsの2つの重大な脆弱性に関する情報も投稿しました。 1つ目( CVE-2016-10033 )はリモートコード実行の可能性を開き、2つ目(CVE-2016-10073)はWordPressの脆弱性に似ており、パスワードをリセットするメッセージをインターセプトする攻撃を実行できます。 現在、両方のエラーに対するパッチはありません。 最新バージョンのVanilla Forums 2.3を含む脆弱性により、研究者は以前のバージョンも脆弱であると確信しています。

Golunskyによると、製品開発者が人気のあるオープンソースライブラリの脆弱なバージョンを使用してPHPMailerメールを送信するという事実により、シェルコマンドをリモートで実行する機能がVanillaフォーラムに登場しました。 研究者は2017年1月に脆弱性を発見し、開発者に情報を渡しました。エラーは修正されず、約5か月後、ゴルンスキーはそれらに関する情報を公開しました。 同様の脆弱性は、Wordpressの研究者によって以前に発見されました。

昨年、研究者は、PHPMailerライブラリの重大な脆弱性( CVE-2016-10033 )の検出について報告しました。これにより、Webサーバーのコンテキストでシェルコマンドをリモート実行できるようになりました-これは、攻撃されたWebアプリケーションの侵害につながります。 Golunskiは、古いPHPMailerのエクスプロイトがVanilla Forumsを攻撃するのに適していることを明らかにしたビデオも作成しました。

研究者は、複数の仮想ホストが有効になっているApache WebサーバーにVanilla Forumsがインストールされていて、攻撃されたソフトウェア自体がデフォルトの仮想ホストではない場合でも、脆弱性が悪用される可能性があることに注意しています。

Vanilla Forumsの開発者がアップデートをリリースするまで、Golunskiは、このソフトウェアを使用するサイト管理者が送信者のメールアドレスとして事前定義された静的な値を設定することを推奨します。これにより、Hostヘッダーの使用がブロックされます。

前述のWordPressおよびVanilla Forumsの脆弱性を使用した攻撃を防ぐために、Positive Technologiesの専門家は、特別な保護ツールの使用を推奨しています。特に、 PT Application Firewallアプリケーションレベルのセキュリティ画面では、これらのセキュリティエラーを悪用する試みを反映できます。