最新の標的型攻撃は、複雑な手段であり、その結果、ネットワークのハッキングや感染は「突然の薄気味」では発生しません。 これには、一連のアクション全体が先行します。 サイバーキルチェーンモデルとその拡張バージョンは、攻撃のすべての段階を記述するだけです。

脅威の変化する状況、発生頻度、攻撃の複雑さおよび標的の性質により、既存のセキュリティルールを進化させ、サイバー攻撃を防止、検出、対応するためのテクノロジーの組み合わせに移行する必要があります。

ほとんどの組織には既知の攻撃を検出するためのツールがありますが、そのようなソリューションがなければ企業が見つかることもあります。 最も困難なことは、署名と動作パターンを変更することで既存の保護をバイパスするように特別に設計された未知の攻撃を阻止することです 。

多くの組織は、独自の脅威ハンティングチームの作成や、セキュリティテクニックを絶えず改善し、知的財産とデジタル資産のセキュリティを確保するための最良のツールと方法を見つけるという重要なタスクをサービスプロバイダーに移すことに既に多大な投資を行っています。

なんで?

脅威の現状の現状

このテーマについてはすでに多くのことが書かれているので、この問題の論文について説明します。

私たちの意見では、「悪者」の成功には3つの主要な要因があります。

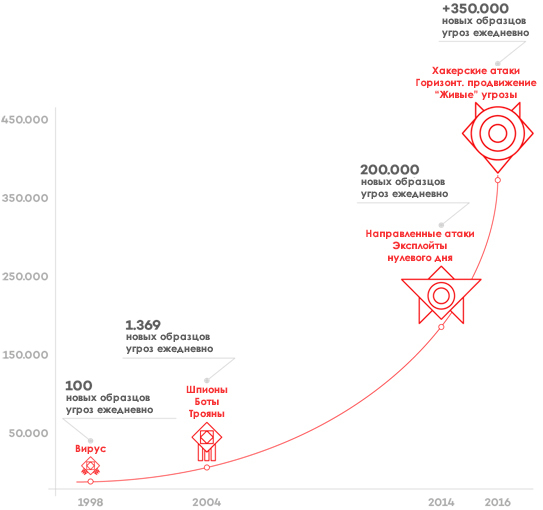

要因1.攻撃の進化

悪意のあるソフトウェアはますます洗練されています。 攻撃実行技術自体も開発されています。現在では、標的がランダムに選択されないことが増えています。 攻撃は指示され、調整され、さまざまなベクトルを使用するようになりました。 さらに、金銭的な動機も重要な役割を果たします。

一般的に、最後のフレーズが重要です。 サイバー犯罪は非常に魅力的で収益性の高いビジネスです。 攻撃者はますます技術的および経済的なリソースを使用しているため、より高度な攻撃を開発できます。 その結果、より多くの攻撃とより複雑な攻撃が行われます。

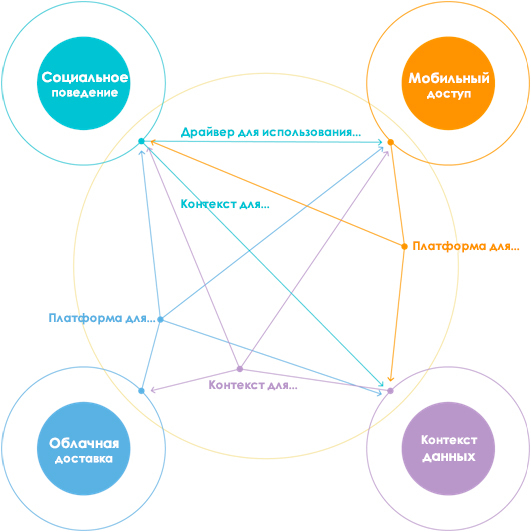

要因2.新しいデジタルライフ

現在のデジタル動作は、相互接続された複雑なハイパーダイナミック環境で発生します。 現在、境界線はユーザーがいる場所です。 ITシステムの複雑さは、サイバー脅威に対する脆弱性を高めます。

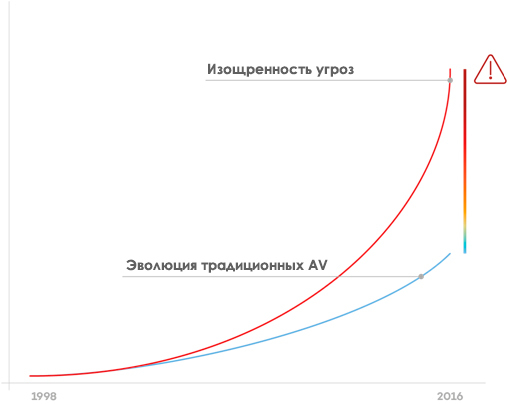

要因3.保護に対する従来のアプローチ

「次世代」の保護ソリューションについてますます耳にしているのは偶然ではありません。 実際、ほとんどの場合、保護は従来のソリューションに基づいて構築されており、次の点が特徴です。

•署名ファイルに基づいています。 それらのサイズは、膨大な量のマルウェアのために巨大になります。

•主に既知の脅威を検出します。 なぜなら 脅威がより高度になったため、企業は攻撃を調査するためにより多くの時間とリソースを投入する必要があります。

•原則として、古い脅威の動作に基づきます。 これらの検出システムは時代遅れであり、既知の脅威、またはせいぜい、従来の技術の観点から疑わしいオブジェクトのコンピューターに侵入しようとする場合にのみ、原則として機能します。 彼らは、因果関係分析による詳細な活動モニタリングを実施しません。

•攻撃情報を提供しないでください。 ITインフラストラクチャの複雑化、デジタル動作の新しいモデルと新しいプラットフォームの出現、アクティビティの詳細な監視の欠如により、従来の保護では攻撃とその有効性のトレーサビリティを提供できません。

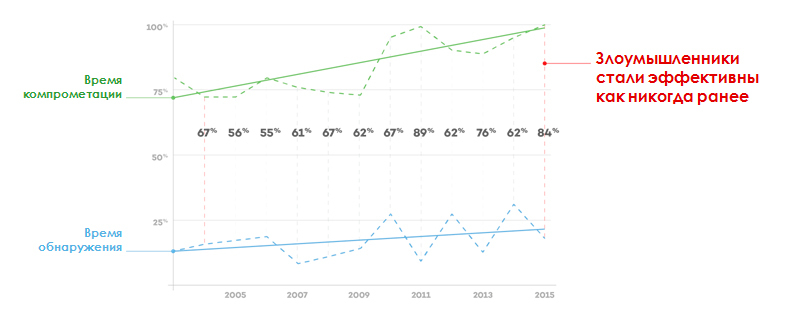

発見のギャップ

その結果、未知の脅威と攻撃の検出にギャップが拡大していることがわかります。 たとえば、Verizon Data Breach Investigations Report 2016によると、システムの侵害に要する時間が1日以下になったときにインシデントが着実に増加しています。 はい、インシデントの数が増加している間、それらの検出の時間が1日未満だったが、これらの指標間のギャップは大きく、増加しています。 そしてこれは、攻撃者がより効果的になっていることを示唆しています。

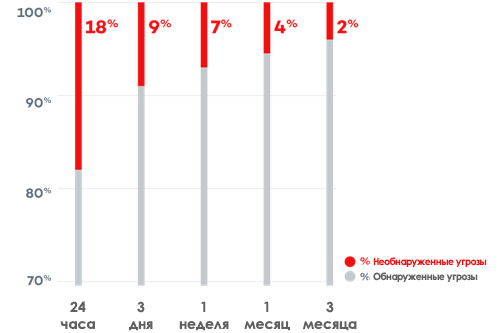

さらに、未知の脅威はチャンスの窓です。 IDG ResearchのDARK Readingによると、新しい悪意のあるプログラムの18%は最初の24時間は気付かれず、脅威の2%は感染後3か月以内でも気付かれない可能性があります。

しかし、これに加えて、別の重大な問題があります。VerizonData Breach Investigations Report 2016によると、脅威サンプルの99%が58秒以内で「ライブ」です ! 実際、ほとんどのマルウェアは一度しか観察されません。 これは 、検出を回避するために各サンプルが異なるように見える場合に、ハッカーがコードのパッケージをどれだけ迅速に変更するかを示しています 。

さらに、見てください:脅威は数分または数時間でシステムを危険にさらす可能性がありますが、企業の反応は通常数週間、数ヶ月、または数年もかかります 。

どこで、どこで、どの脅威を待つべきか

攻撃の種類について話すと、次の主な種類を区別できます。

•悪意のあるソフトウェア。 実行可能ファイルとファイルレスの脅威

•エクスプロイト。 組み込みの悪意のあるコード、スクリプトベースの攻撃

•インサイダー。 ログインとパスワードの盗難、データ漏洩

•ハッカー攻撃。 水平的前進と協調攻撃

Global State of Cybersecurity-PwCに従って提示された、情報セキュリティインシデントのソースの統計を見るのは興味深いです。

内部ソース

外部ソース

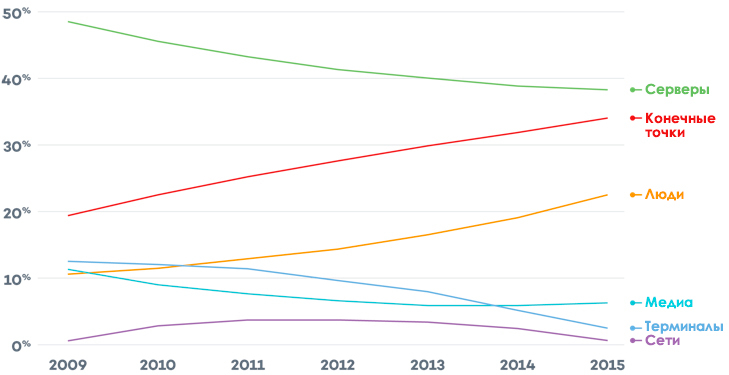

さらに、Verizon Data Breach Investigations Report 2016によると、エンドポイントはますます望ましい目標になりつつあります。 攻撃者はエンドポイントに到達する必要があります。そこから、他のターゲットへのアクセス、情報の抽出、登録データの盗用、情報の収集、または他の攻撃を開始できるためです。 ここで、たとえば、目的に応じたインシデントの分布:

さらに、現代の攻撃は、エンドポイントのアクティビティ、ユーザーの行動、データアクセスに「取りつかれ」ています。 多くの場合、企業の情報セキュリティの予算は、エンドポイントではなくネットワーク境界に集中します。 このため、ガートナーによると、企業のコンピューターの2%から8%が感染しています。

サイバー攻撃の実行方法を理解し、企業の防御戦略とライフサイクルを比較することで、これらの攻撃を検出、停止、阻止、修復後、セキュリティ運用を強化する必要がある場所を確認できます。

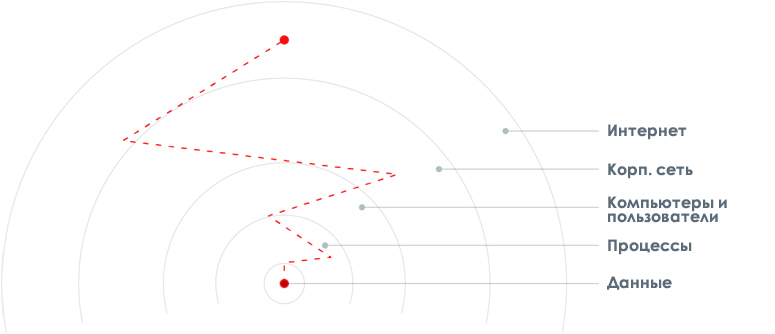

この記事では、サイバーキルチェーン(CKC)と呼ばれるサイバー攻撃のライフサイクルの有名なモデルと、ネットワーク全体への拡張について少しお話したいと思います。 一般に、このモデルは、攻撃のライフサイクルの各段階で脅威をキャッチして阻止することにより、企業が環境の防御機能を大幅に強化する方法を理解するための優れたツールです。 CKCは、ハッカーが成功するためにプロセスのすべての段階を通過する必要があるが、防御側は、少なくとも攻撃がその目標を完全に達成できないように、プロセスのどの段階でも攻撃を停止する必要があることを示しています。

また、会社の貴重な資産のほとんどがワークステーションとサーバーに保存されていることにも注意してください。 したがって、すべての攻撃者はそれらにアクセスして、これらの重要な資産にアクセスすることを望みます。 エンドポイントでハッカーを停止すると、成功の可能性が大幅に低下し、チェーンを破る努力が簡素化され、セキュリティソリューションの効率と有効性が大幅に向上します。

サイバーキルチェーンを理解する

サイバーキルチェーンという用語は、サイバー侵入プロセスを識別して防止するために、ロッキードマーティンによってインテリジェンス駆動型防御モデル[1]の一部として最初に提案されました。

このモデルは、ネットワークを攻撃し、データを抽出し、組織内で存在感を維持することによって、目標を達成するために攻撃者がしなければならないことを定義します。 このモデルのおかげで、どの段階でもハッカーをブロックすると攻撃チェーン全体が破壊されることがわかっています。 ハッカーは成功するためにすべての段階を経なければならないことを繰り返します。そして、防御側である私たちが少なくとも最小限の成功を達成するために任意の段階でそれらをブロックするだけで十分です。

エンドポイントは、すべての攻撃が通過する避けられないポイントであるため、このレベルで攻撃を停止すると、サイバー攻撃に対抗する機会が大幅に増加します。 ハッカーが初期段階で停止した場合、成功の確率は高くなります。

さらに、すべての侵入、およびそれがエンドポイントに残す痕跡は、ハッカーの行動についてより多くを学び、この情報をあなたの利益のために使用する機会です。 ハッカーと攻撃の実行方法をよく理解すればするほど、より効果的な防御を構築できる可能性が高くなります。

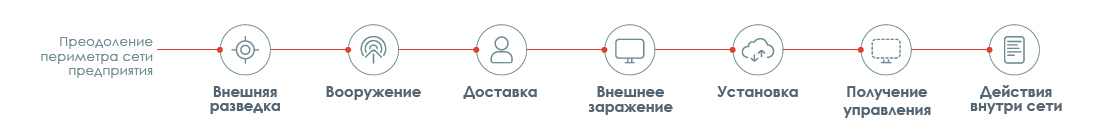

サイバーキルチェーンモデルは、残虐行為を実行するために、ハッカーは常に次の主要な手順を実行する必要があることを示しています。

ステージ1.外国情報機関

この段階は、目標の選択、組織の特性、特定の業界の特定の要件の特定、技術の選択、ソーシャルネットワークまたは郵送による会社の活動の調査の段階として定義できます。

実際、ハッカーは次の質問への回答を得ようとしています。「どの程度の攻撃方法が最大の成功を収めますか?」または、例えば「投資とリソースの観点から最も効果的なのはどれですか?」

ステージ2.武装と梱包

Webアプリケーションの悪用、標準または特別に作成された悪意のあるプログラム、さまざまなドキュメント(PDF、Officeまたはその他のドキュメント形式)の脆弱性、散水穴のような攻撃[2]。 彼らは通常、目標の非常に具体的な知識で準備されています。

ステージ3.配信

必要な(悪意のある)コンテンツの転送は、被害者(たとえば、ユーザーが悪意のあるプログラムを送信した結果として悪意のあるWebサイトにアクセスするか、悪意のあるPDFファイルを開く)によって開始されるか、ハッカーのイニシアチブ(SQLインジェクションまたはネットワークサービスの侵害)によって開始されます。

ステージ4.感染

ユーザーのコンピューターまたはデバイスに配信された後、必要な(悪意のある)コンテンツが展開され、環境にインストールされます。 通常、これは、以前にパッチが利用可能であった既知の脆弱性を使用している場合に発生します。 ほとんどの場合(目的に応じて)、ハッカーは未知の脆弱性を見つけて悪用するための追加費用を負担する必要はありません。

ステージ5.インストール

多くの場合、インストール(実装)は、一部の外部接続を背景にして行われます。 通常、悪意のあるプログラムはこれらの操作に隠れて、アクセスできるエンドポイントに静かに侵入します。 その後、ハッカーは被害者の知らないうちにこのアプリケーションを制御できます。

ステージ6.制御の取得

この時点で、ハッカーは、DNS、インターネット制御メッセージプロトコル(ICMP)、Webサイト、ソーシャルネットワークなどの管理方法(通常はリモート)を使用して、被害者の資産を制御し始めます。

その結果、ハッカーは必要なコマンドを制御された「資産」に送信します。次に何をすべきか、どの情報を収集するかです。 データの収集に使用される方法:スクリーンショット、キープレス制御、パスワードクラッキング、資格情報のネットワーク監視、重要なコンテンツとドキュメントの収集。 多くの場合、すべてのデータがコピーされる中間ホストが割り当てられ、さらに送信するために圧縮/暗号化されます。

ステージ7.被害者でのアクションの実行

最終段階では、ハッカーは収集したデータを送信したり、被害者のネットワーク上にいる間にIT資産を無効にしたりします。 次に、他の目標を特定し、組織内での目標を拡大し、(最も重要なことですが)データを抽出するための手段が取られます。

その後、チェーンが繰り返されます。 一般に、サイバーキルチェーンの特徴は、直線ではなく円形であることです。 ハッカーがネットワークに侵入するとすぐに、ネットワーク内でこのチェーンを再び開始し、追加のインテリジェンスを実行し、ネットワーク内で水平プロモーションを実行します。

さらに、方法論は同じですが、ネットワーク内では、ハッカーはネットワーク外の場合よりも内部チェーンの段階で他の方法を使用することに留意する必要があります。 実際、ハッカーがネットワークに入った後、彼はインサイダー(ネットワーク上の特定の権利と存在を持つユーザー)になります。これにより、セキュリティ会社は攻撃を疑い、拡張サイバーキルチェーンモデルの高度な段階がすでに進行中であることに気付くことができません。

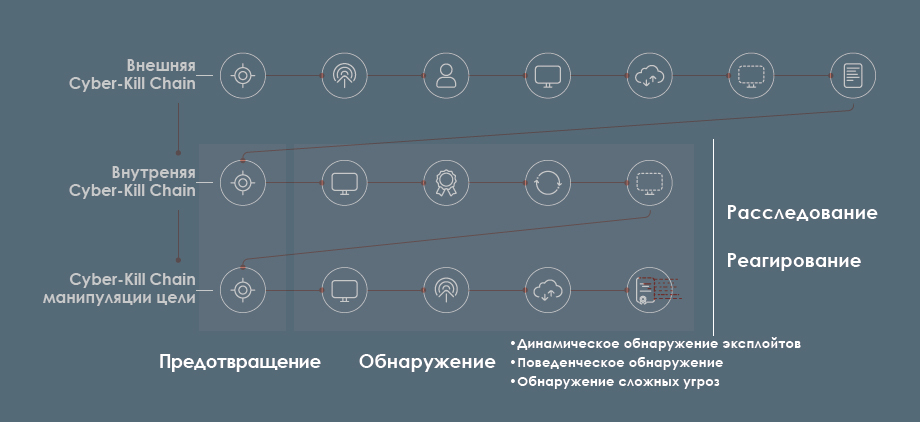

拡張モデルサイバーキルチェーン

サイバーキルチェーンは、ハッカーがネットワーク内で継続的に水平方向に前進する場合の循環的で非線形のプロセスです。 ネットワーク内で実行される手順は、目的がネットワークへのアクセスを取得することである場合に実行される手順と同じです。 これはさまざまな手法と戦術を使用していますが。

外部と内部のサイバーキルチェーンの組み合わせは、サイバーキルチェーンの拡張モデルと呼ばれます。 これは、実際にはほとんど同じステージセットを表す追加のステージを追加することを意味し、名前に「内部」という単語のみが含まれるので、サイバーキルチェーンは独自のステージ(内部インテリジェンス、内部武器など)を持つ内部サイバーキルチェーンになります。 。)。

被害者のネットワークに入った後の攻撃の各段階は、サイトですべてが準備されて攻撃を開始できる最終待機時間を含め、数分から数か月かかる場合があります。

ハッカーは攻撃を最大限に活用するために、攻撃を開始する最適な時間を待つことに注意してください。 偵察と武装の段階には数ヶ月かかることがあります。 ところで、これらの段階を傍受することは非常に困難です。 ハッカーに接続せずに実行されます。 そのため、エンドポイントセキュリティツールが、デバイスで実行されているすべてのシステムとアプリケーションを分析および制御することが非常に重要です。 これは、ハッカーの仕事を著しく複雑にし、その結果、攻撃は金銭的に不利になる可能性があります。

内部インテリジェンスの段階では、攻撃者は1人のユーザーのワークステーションにアクセスし、そこでローカルファイル、ネットワークフォルダー、ブラウザー履歴からデータを抽出し、WikiおよびSharePointに接続します。 目標は、このマシンがネットワークを探索し、他のより価値のある資産へのアクセスを許可する方法を見つけることです。

ハッカーは、欠落しているパッチ、Webアプリケーションとデータ転送プロトコルの識別、スプーフィング、またはデフォルトの資格情報などの単純なものを使用して、権利の拡張、ネットワーク内での水平プロモーション、および個々のターゲットマシンへの影響を使用して、ワークステーションからサーバーに切り替えることができます。

解決策は何ですか?

サイバーキルチェーンの一部としての適応防衛

ハッカーには目標があり、それらを達成するために特定のリソースを費やすことをいとわない。 エンドポイントのセキュリティメカニズムが攻撃(お金、人、または時間)のコストを予想コストを上回る場合、ハッカーは成功する可能性が低くなるか、組織の攻撃を放棄する可能性があります。

すべての組織は、ハッカーが社内ネットワーク、ログインとパスワード、すべてのドキュメントとネットワークデバイス、システム、バックアップ、アプリケーションのすべての仕様にアクセスし、すぐに行動できる状況に備える必要があります。

より持続可能な企業を構築するには、組織のエンドポイントおよび資産に対するより優れたセキュリティ戦略が必要です。 すべての攻撃を防ぐことはできませんが、初期段階でほとんどの攻撃を阻止します。 目標の1つは、拡張されたサイバーキルチェーンを考慮に入れた効果的な防御メカニズムを使用して、ハッカーの行動を遅くし、攻撃の開発プロセスをより高価にし、後続の各段階への移行を困難にすることです。

ハッカーが経済的に実行可能な方法で目標を達成できない場合、他の組織を攻撃するときに他の目標に切り替えるか、同様の目標を達成する可能性があります。

組織のセキュリティ戦略では、外部からの攻撃だけでなく、最も重要なこととして、内部からの攻撃も考慮する必要があります。 ハッカーがネットワークに侵入した後、彼はエンドポイントとその資産にアクセスできる内部関係者になります。

セキュリティへの従来のアプローチは、サイバーキルチェーンの理解に基づく方法と、ハッカーがエンドポイントにアクセスするのを防ぎ、内部のサイバーキルチェーン内の可能な段階でそれらを止めることができる技術の使用によって広げられるべきです。

高度なサイバーキルチェーンモデルに防御戦略を重ねることにより、組織が攻撃のすべての段階で回復アクションを防止、検出、無効化、および実行し、ハッカーが使用するのと同じ成功基準を企業のセキュリティに適用する方法を示します。

これは多くの要因により達成が困難です。アプリケーションはより複雑で相互接続され、多くのプログラムは厳格なセキュリティ原則と人的要因を使用せずに開発されるため脆弱です。 従業員とパートナーも主要なリスクベクターであり続けているため、ソーシャルエンジニアリングに基づく攻撃の機会があります。

たとえば、Adaptive DefenseとAdaptive Defense 360は主な要因を考慮しているため、企業はこれらのマネージドサービスを使用して、高度なサイバーキルチェーンモデルの各段階でより複雑な攻撃手法と戦術を防止および検出できます。 これにより、組織内のセキュリティ専門家は、高度なサイバーキルチェーンモデルに焦点を当てたセキュリティ戦略を開発できます。

適応防衛の基礎

既知の脅威の防止

既知の脅威の検索では、オプションや未知の攻撃から保護されませんが、追加のセキュリティレベルで強化すると、既知の脅威がエンドポイントに侵入しようとするときに積極的に阻止できます。 Adaptive Defense 360は、評判サービスの広範なコレクションを使用して、クラウドからのデータを使用して、配信段階でハッカーを積極的にブロックします。

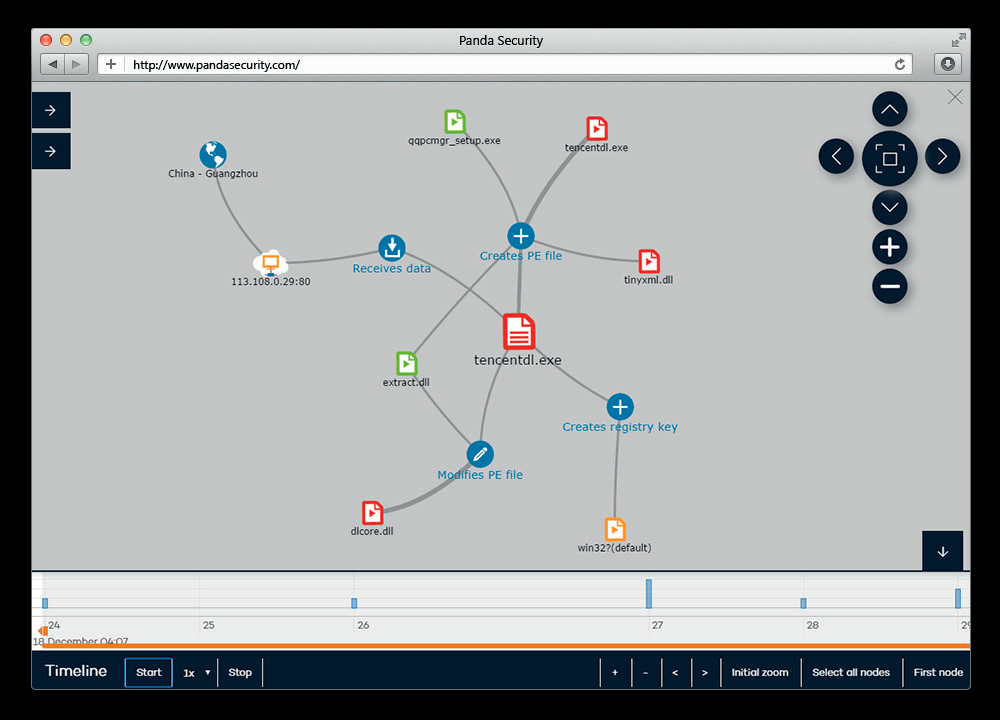

複雑なマルウェアと未知の脅威の検出

Adaptive DefenseおよびAdaptive Defense 360は、3つの原則に基づくセキュリティモデルのおかげで、未知のマルウェアと標的型攻撃を検出およびブロックします:エンドポイントで実行されているすべてのアプリケーションの継続的な詳細監視、クラウド上のビッグデータマシン学習技術を使用したエンドポイントでのプロセスの自動分類プラットフォーム、およびプロセスが自動的に分類されない場合の技術専門家による脅威の挙動の詳細な分析の可能性。

動的なエクスプロイト検出[3]

高度なサイバーキルチェーンモデルの感染段階では、ハッカーはエクスプロイトを使用してコードレベルで脆弱性を悪用するため、アプリケーションやシステムをハッキングし、マルウェアをインストールして実行できます。 インターネットダウンロードは、エクスプロイト攻撃の一般的なベクトルです。 Panda Adaptive DefenseおよびPanda Adaptive Defense 360は、アプリケーションおよびメモリに対する攻撃から保護するための動的な不正利用オプションを提供します。

Panda Adaptive DefenseおよびAdaptive Defense 360は、感染段階でハッカーが使用する関連技術(ヒープスプレー、スタックスプーフィング、ROP攻撃、メモリ権の変更など)を検出およびブロックします。 また、これらのソリューションは、デバイスで実行されているすべてのプロセスを監視し、クラウド内の機械学習アルゴリズムを介してデータを相関させることにより、未知の攻撃を動的に検出します。

アダプティブディフェンスのアンチエクスプロイトテクノロジーは、内部攻撃の初期段階でハッカーを阻止し、信頼できるアプリケーション/プロセスを危険にさらす瞬間を検出します。

攻撃の緩和

次世代エンドポイントの保護は、サイバーキルチェーンのさまざまな段階でハッカーを防止および検出する必要がありますが、検出には初期段階での攻撃の迅速な緩和が伴う必要があります。

Panda Adaptive Defense 360は、マルウェアを隔離したり、侵害されたプロセスを停止したり、システムを完全にシャットダウンして損害を最小限に抑えたりすることにより、攻撃を自動的かつタイムリーに軽減します。

回復

悪意のあるプログラムは、実行中にシステムファイルやレジストリ設定を作成、変更、削除したり、構成設定を変更したりすることがよくあります。

これらの変更または後で残る可能性のある残留物は、システムの誤動作を引き起こしたり、新しい攻撃の「ドアを開ける」ことさえあります。 Panda Adaptive Defense 360は、マルウェアに感染する前にエンドポイントを安定した位置に復元します。

専門家情報

ハッカーの脅威、その発生頻度、複雑さ、および指向性の急速に変化する「風景」の間、100%の効率を保証する単一のセキュリティテクノロジーは存在できないため、完全を保証するためにリアルタイムで各エンドポイントの専門家情報を取得する可能性があります可視性。

企業の情報セキュリティ部門の従業員は、報告システムの違反に対抗し、法執行機関などと対話するための実装計画を持つ必要があります。

Panda Adaptive DefenseおよびPanda Adaptive Defense 360は、組織内の悪意のある活動の明確かつタイムリーな概要を提供します。 この可視性により、セキュリティ企業は攻撃の範囲を迅速に評価し、適切な措置を講じることができます。

その結果、Adaptive Defense 360と高度なサイバーキルチェーンモデルとの比較は次のとおりです。

おわりに

より複雑な脅威と攻撃の増加が見られます。 誰もが怖いのは、技術の民主化、闇市場、オープンソースツールのおかげで誰でも攻撃を仕掛けることができるということです。 さらに、どの企業も現代の攻撃の標的です。 したがって、セキュリティポリシーを当然のことと見なして改善し、より効果的なソリューションを使用する必要があります。

なぜなら ハッカーはお金と利益に駆り立てられているため、攻撃が不採算になったり費用がかかりすぎたりするように、すべてを行う必要があります。 ほとんどの場合、これにより攻撃者はその後のアクションを停止できます。

さらに、攻撃の追跡可能性のために専門家の情報を記録する必要があります。 この場合、攻撃がどこから来たか、どのテクニックを使用したか、そのアクションは何であったか、何をしたか、なぜ早期に見つけられなかったかなどに応じて、より適切に行動することができます。

すべての保護メカニズムは、特定の脅威を起動する試みを防ぐことを目的とするだけでなく、メカニズムを使用して、最終的な目標を完全に達成する前に、あらゆるタイプの攻撃の結果を検出、ブロック、および排除する必要があります。

記事の作成では、次の資料が使用されました。

•ロッキードマーティンのサイバーキルチェーン: www.lockheedmartin.com/content/dam/lockheed/data/corporate/documents/LM-White-Paper-Intel-Driven-Defense.pdf

•Black Hat 2016の戦略的サイバーセキュリティリーダー兼エグゼクティブコンサルタント、Sean T. Mallon:拡張サイバーキルチェーン

•Verizonデータ侵害調査レポート2016: regmedia.co.uk/2016/05/12/dbir_2016.pdf

•マイターのサイバーセキュリティ脅威ベースの防御

•マイクロソフトのセキュリティ開発ライフサイクル

•Gartner Research、G00298058、Craig Lawson、2016年4月7日

[1] Eric M. Hutchins、Michael J. Cloppert、RohanM.Amín、Ph.D.、Lntellígence-Drívenコンピューターネットワーク防御は、攻撃キャンペーンと侵入キリチェーンの分析によって情報を得ました。

[2]散水型攻撃 。 被害者が特定のグループ(組織、活動分野、または地域)に属している場合の特定のタイプの標的型攻撃。 この攻撃では、ハッカーはこのグループのメンバーが頻繁にアクセスする一連のWebサイトを特定し、1つまたは複数のWebサイトにマルウェアを感染させます。 最終的に、このグループの一部のメンバーは感染します。 このような攻撃で使用される悪意のあるプログラムは通常、ユーザーに関する情報を収集します。

このタイプの攻撃の名前は、水飲み場の近くで獲物を攻撃しようとする自然界の捕食者に関連付けられています。 スピアフィッシングやその他のフィッシングに耐性のあるグループを攻撃する場合でも、グループメンバーが信頼するWebサイトに依存することで、このような戦略は非常に効果的になります。

[3]動的なエクスプロイト検出 。 これは、Panda Securityの革新的なテクノロジーであり、エンドポイントまたはサーバーで実行中のすべてのプロセスを監視し、信頼性の高いアプリケーションにエクスプロイトを適用する試みを検出することを目的とした機械学習(ML)テクノロジーを使用してクラウドで分析します

この新しいテクノロジーは、サイバーキルチェーンの初期段階でワークステーションおよびサーバーへの攻撃を阻止するように設計されています。 ハッカーを抑止し、攻撃の経済的意味が失われるほどデバイスへのアクセスを妨げると、攻撃を実行するさらなる試みが妨げられます。 最終的に、これにより保護レベルが大幅に向上します。

Adaptive Defense 360デモコンソール

管理コンソールに慣れるには、通常のブラウザ(ChromeまたはFirefoxを推奨)と少しの空き時間があれば十分です。

コンソール:demologin.pandasecurity.com

ログイン:DRUSSIAN_FEDERATION_C14@panda.com

パスワード:DRUSSIAN#123

トライアルライセンスAdaptive Defense 360 1か月間、無料のフル機能ライセンスに登録

できます。