標的となるアプリケーションの定数セットを持つ他の悪意のあるプログラムとは異なり、このトロイの木馬は、感染したデバイスにインストールされているソフトウェアに応じて、目標を動的に変更します。

どのように機能しますか?

インストールと起動後、アプリケーションは、デバイス管理者の権利と、他のアプリケーションの上に画面を表示する許可を求めます(Android 6.0以降に関連)。

次に、トロイの木馬はリモートC&Cサーバーにアクセスし、デバイスに関する情報とインストールされているアプリケーションのリスト、およびフロントカメラで撮影した所有者の写真を送信します。

感染したデバイスがロシア、ウクライナ、またはベラルーシにある場合、管理サーバーはトロイの木馬を無効にします。攻撃者は、自国での刑事訴追を回避しようとしているようです。

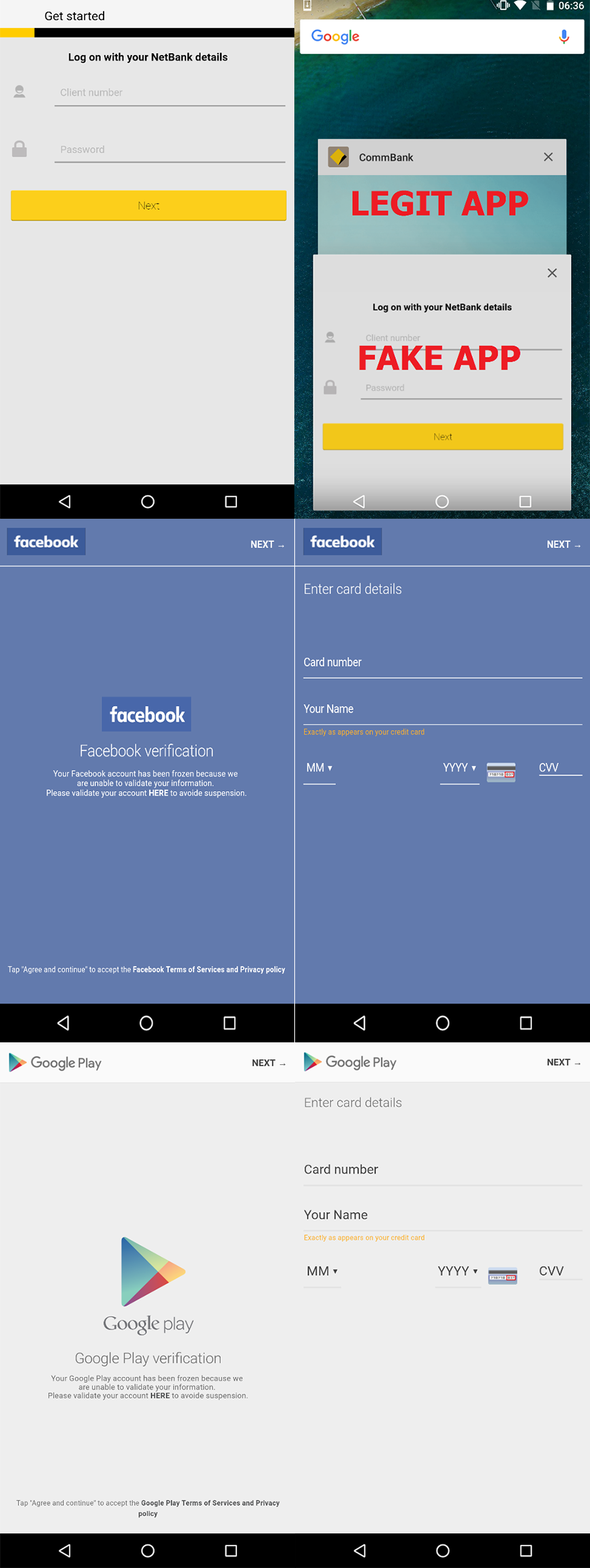

インストールされたアプリケーションのリストを受信すると、C&Cサーバーは対応するアクティビティを模倣し、悪意のあるHTMLコードをデバイスに送信します。 このコードは、被害者がターゲットアプリケーションを起動したときにWebViewによって実行されます。 偽の画面は正当な活動を隠し、銀行カードの詳細またはログイン/パスワードを要求します。 偽のフォームに入力された資格情報は、暗号化されていないフォームでC&Cサーバーに送信されます。

ターゲットアプリケーションをリストすることは困難です。リモートサーバーから受信したHTMLコードは、デバイスにインストールされているアプリケーションによって異なります。 調査中に、Commbank、NAB、Westpac Mobile Bankingのパスワード、およびFacebook、Instagram、Google Playの傍受が観察されました。

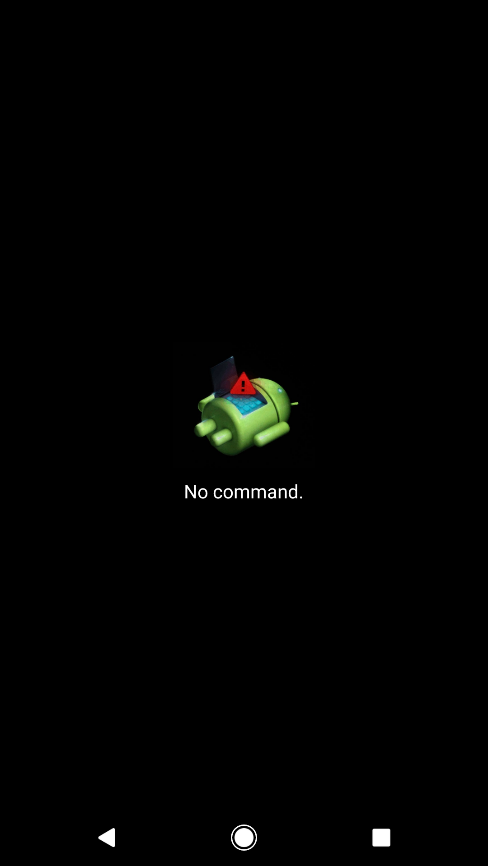

デバイスロック機能は、侵害されたアカウントから資金を引き出す段階で使用される可能性が高いです。 攻撃者は、偽の更新画面を使用してデバイスをリモートでブロックできます。悪意のあるアクティビティを隠し、被害者がプロセスに干渉するのを防ぎます。

管理サーバーと通信するために、トロイの木馬はFirebase Cloud Messages(FCM)を使用します。 これは、この通信チャネルを使用する調査済みの最初のAndroidマルウェアです。

このトロイの木馬はAndroid / Chargerの修正版であり、 2017年1月に Check Pointによって最初に発見されました。 ただし、主にランサムウェア(デバイスロック-身代金要求)として使用された最初のバージョンとは異なり、攻撃者は銀行データを盗むことに切り替えました-Androidプラットフォームでは比較的まれな進化です。

フィッシングウィンドウとブロック機能を使用しているため、Android / Charger.B は2月に分析したモバイルバンカーに似ています。 ただし、新しい発見はより危険です。このトロイの木馬には、ターゲットのハードコードされたリストがないため、ほとんどすべてのアプリケーションを攻撃できます。 これにより、将来的にmalvariを使用する可能性がほぼ無限に広がります。

削除する方法は?

悪意のあるアプリケーションの検索:設定-アプリケーション/アプリケーションマネージャー-懐中電灯ウィジェット。

アプリケーションの検出は簡単ですが、削除はより困難です。 このトロイの木馬は、被害者がポップアップウィンドウで画面を閉じて管理者権限を無効にすることを許可しません。 この場合、デバイスはセーフモードで再起動する必要があります。 ビデオの指示に従って行動できます。

ESET NOD32ウイルス対策製品は、マルウェアをTrojan.Android/Charger.Bとして検出します。

サンプル:

Android / Charger.B

com.flashscary.widget

CA04233F2D896A59B718E19B13E3510017420A6D

ウイルスの専門家Lukash Stefankoへの新しい報告をありがとう。