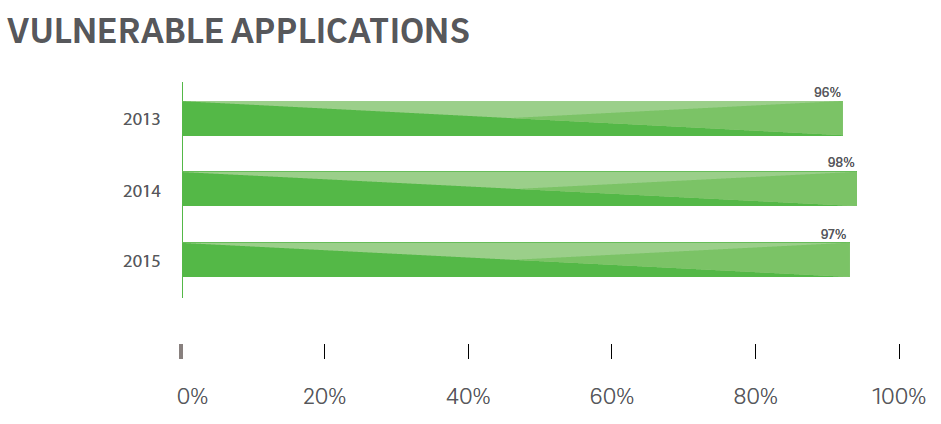

信頼できるTrustWaveアプリケーションの97%は 、何らかの脅威に対して脆弱です。

Webアプリケーションの脆弱性が時間内に解決されない場合、会社の評判と財政状態を損なう可能性があります。

悲しい事実は、ほとんどのサイトがほとんどの場合脆弱な立場にあるということです。 White Hat Securityは 、業界ごとに脆弱性を解決するのにかかる平均日数を示す興味深いレポートを提供しました。

既知および未知のWebアプリケーションの脆弱性が確実に発見されるようにする方法

多くのクラウドベースの検証ツールがあります 。 この記事では、有望なSaaSプラットフォームの1つであるDetectifyについて説明します。

Detectifyは開発プロセスに含まれており、開発の初期段階 (デバッグ/非実稼働環境)でセキュリティの脅威を識別し、アプリケーションの起動前にそれらを排除することができます。

開発プロセスへの統合は、システムの多くの便利な機能の 1つにすぎませんが、デバッグ環境がない場合は必要ありません。

Detectifyでは、サイトに関する自動情報コレクターを使用して、Webアプリケーションで使用されるテクノロジーに基づいてテストを最適化します 。

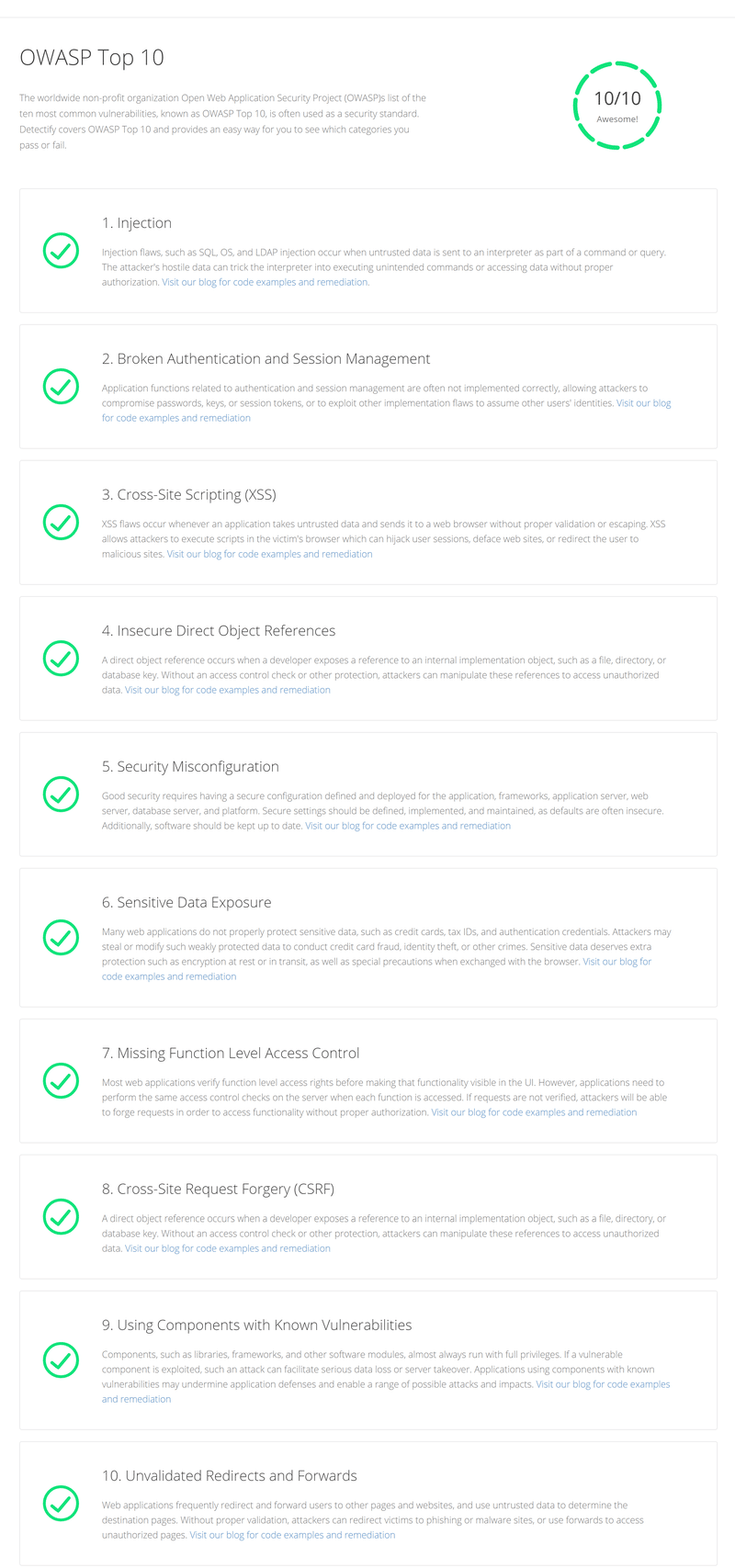

検証後、検出された各脆弱性に関するレポートを含むOWASPトップ10リストなど、 500種類を超える脅威についてサイトがチェックされます。

検出機能

とりわけ、注目に値する:

レポート。 テスト結果は、短いレポートまたは完全なレポートとしてエクスポートできます。 結果をPDF、JSON、またはTrelloにアップロードできます。 OWASP Top 10リストのみを表示することもできます。 このレポートは、このリストから脅威のみを排除する場合に役立ちます。

統合 Detectify APIを使用すると、アプリケーションまたは次のものと対話できます。

- Slack、Pager Duty、Hipchat-インスタントアラートを受信します。

- JIRA-検索結果に基づいてタスクを作成します。

- Trello-結果をTrelloパネルに表示します。

- Zapier-ワークフローの自動化。

多数のチェックが利用可能です。 既に述べたように、次のような500種類以上の脅威を検索できます。

- SQL /ブラインド/ WPML / NoSQL SQLインジェクション;

- クロスサイトスクリプティング(XSS);

- クロスサイトリクエストフォージェリ(CSRF)

- リモート/ローカルファイルの注入。

- SQLエラー

- 暗号化されていない承認セッション。

- データ漏洩;

- メールのなりすまし;

- ユーザーまたは電子メールの列挙。

- 中断されたセッション。

- XPATH;

- 悪意のあるコード。

すべての作業を自分で行うのではなく 、同僚にタスクに参加してもらい、結果を共有してもらいます。

要件に合わせたテストのカスタマイズ。 各アプリケーションは一意です。 必要に応じて、お客様、クライアントアプリケーション、ヘッダーに適したCookieを使用し、スキャンの性質を変更し、さまざまなデバイスに対してそれを実行できます。

継続的なセキュリティ更新。 このツールは定期的に更新され、すべての最新の脅威がカバーおよびスキャンされるようにします。 たとえば、先週、10種類以上のチェックが登場しました 。

CMSセキュリティ。 ブログ、情報リソース、またはオンラインストアを管理している場合は、おそらくWordPress、Joomla、Drupal、MagentoなどのCMSを使用している可能性があります。 幸いなことに、セキュリティチェックも利用できます。

DetectifyはCMSの詳細チェックを実行して、サイトが潜在的な脅威にさらされていないことを確認します。

安全なページを確認します。 認証が必要なページを表示します。

Detectifyを使い始める

Detectifyの無料トライアルは14日間有効です(クレジットカード情報は不要です)。 次に、例として、アカウントを作成し、サイトのセキュリティを確認します。

- トライアルアカウントの作成ページで情報を入力し、 [続行]をクリックします。

- 資格情報を確認するための確認メールが届きます。

- [メールを確認して開始]をクリックすると、チュートリアルのツールバーが表示されます。

- ここでは、手順を追って説明するか、ビデオクリップを見ることができますが、現時点ではこのウィンドウを閉じています。

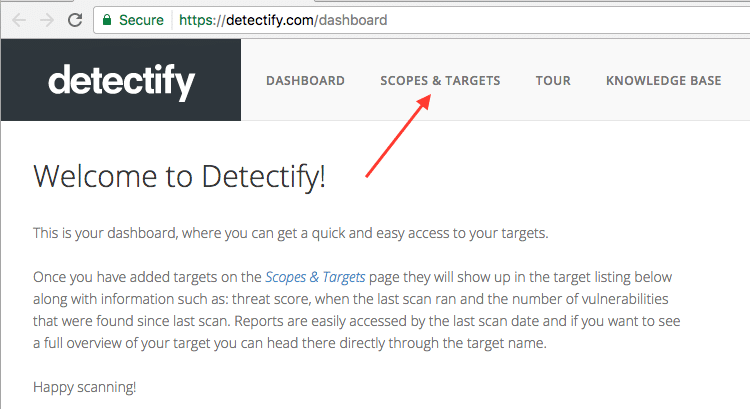

これで、アカウントが作成されました-確認のためにサイトを追加できます。 ツールバーの「スコープとターゲット」メニューを見つけてクリックします。

タスク (URL)を追加するには2つの方法があります。

- 手動 -URLを手動で入力します。

- 自動 -Googleアナリティクスを使用してURLをインポートします。

好きなものを選択してください。 Google Analyticsからインポートします 。

- [Googleアナリティクスを使用]をクリックし、Googleアカウント情報を入力してURL情報を取得します。 追加されると、URL情報が表示されます。

それだけです:DetectifyにURLを追加したので、必要なときにいつでもチェックを実行したり、毎日、毎週、または毎月の定期チェックを設定したりできます。

セキュリティチェックを実行する

楽しい時間です!

- ツールバーに移動して、追加したばかりのURLをクリックします。

- 画面右下の「スキャン開始」をクリックします。

検証プロセスが開始されます。検証プロセスは7つのステージで構成され、それぞれの進行状況が表示されます。

- 開始;

- 情報収集;

- 検索;

- デジタル指紋の作成。

- 情報の分析;

- 操作;

- 完了。

完全なチェックには時間がかかります(サイトのサイズに応じて約3〜4時間)。 ブラウザを閉じることができます 。チェックが完了すると、電子メール通知を受け取ります 。

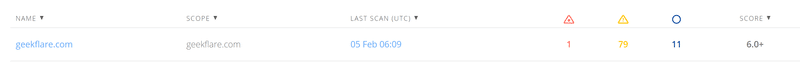

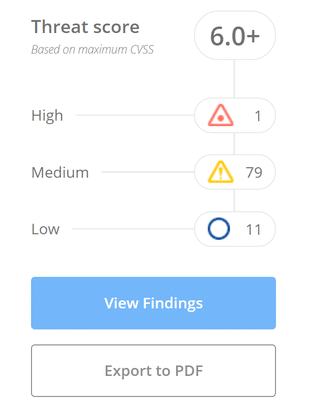

Geek Flareのテストには約3.5時間かかりました。 起こったことは次のとおりです。

レポートを表示するには、レターのリンクをたどるか、ツールバーに移動します。

Detectifyレポートの調査

サイトの所有者とセキュリティの責任者は、主にレポートに関心があります。 表示される問題のトラブルシューティングを行う必要があるため、これは非常に重要な機能です。

ツールバーに移動すると、サイトのリストが表示されます。

最後のチェックの日付と時刻、結果、合計スコアを表示できます。

- 赤いアイコン-高レベルの危険;

- 黄色のアイコン-中危険レベル。

- 青いアイコン-低危険レベル。

危険度の高い脅威に最初に対処する必要があります。

次に、詳細なレポートを見てみましょう。 ツールバーで、Webサイトをクリックすると、結果ビューページが表示されます。

脅威レベルの評価を表示するには、2つのオプションがあります。 結果はオンラインで表示するか、 PDF形式でエクスポートできます。

351ページのPDFレポートをアップロードしました。 ここに詳細があります !

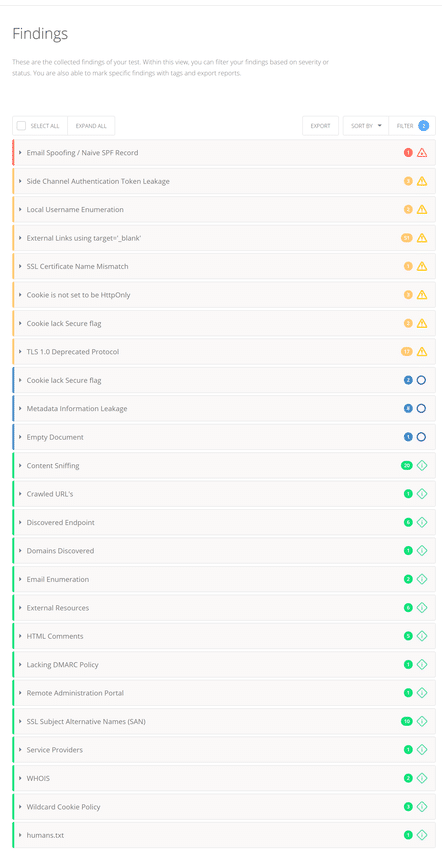

以下は、サイトにレポートを表示する例です。 各セクションをクリックすると、詳細情報を取得できます。

レポートの各要素には、明確な説明と推奨事項が付随しています。 セキュリティの専門家にとって、情報は脅威を排除するのに十分でなければなりません。

OWASPトップ10脅威レポート。 OWASPトップ10リストの脅威のみに関心がある場合は、左側のナビゲーションパネルの[ レポート]セクションでそれらの結果を個別に表示できます。

レポートを調べて、対処する必要がある脅威を特定します。 レポートから問題を解決した後、結果を再テストして確認できます。

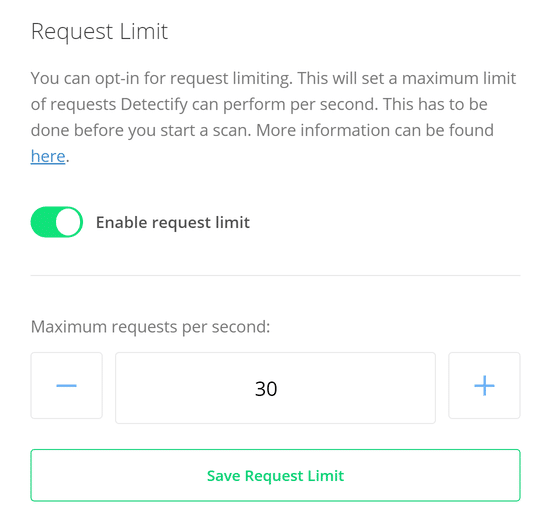

Detectify設定の調査

ニーズに基づいて、さまざまな便利な設定を使用できます。

[設定]セクションで、[基本]を選択します。

リクエストの数を制限します。 サイトでDetectifyが行う1秒あたりのリクエスト数を制限する場合は、ここで適切な設定を選択します。 デフォルトでは、この機能は無効になっています。

サブドメイン。 Detectifyがサブドメインをチェックしないようにシステムを構成できます。 デフォルトでは、この機能は有効になっています。

定期的なチェックを設定します。 セキュリティチェックが毎日、毎週、または毎月行われるようにスケジュールを変更します。 デフォルトでは、チェックは毎週実行されます。

[設定]セクションで、[詳細設定]を選択します。

Cookieとヘッダーを構成します。 検証用のCookieとヘッダーを選択します。

モバイルデバイスからの検証。 検証は、さまざまなクライアントアプリケーションから開始できます。 これは、モバイルデバイスのユーザーとして、自分のクライアントなどからチェックしたい人に役立ちます。

特定の種類のチェックを無効にします。 特定の脅威を確認したくない場合はどうしますか? このセクションでは、このようなチェックを無効にすることができます。

次はあなたの番です。

ハッカーが脆弱性をどのように見ているのかを本当に知りたい場合は、Detectifyを試してください。 無料試用版を試して、すべての機能を学習してください。

HOSTING.cafeは、 仮想および専用サーバー、共有ホスティング 、およびSSL証明書を見つけるためのツールを提供します。