最も重要なWebアプリケーションセキュリティリスクであるOWASPの脆弱性トップ10のリストが更新されました。

OWASP Top 10プロジェクトは、MITRE、PCI DSS、DISA、FTCなど、多くの標準、ツール、および組織によって参照されています。 OWASP Top 10は、世界中で認められているWebアプリケーションの脆弱性評価手法です。

Open Web Application Security Project(OWASP)は、オープンソースのWebアプリケーションセキュリティプロジェクトです。 OWASPコミュニティには、世界中の企業、教育機関、個人が含まれます。 コミュニティは、自由にアクセスできる記事、マニュアル、ドキュメント、ツール、テクノロジーの作成に取り組んでいます。

標準バージョンは約3年ごとに更新され、Webアプリケーションのセキュリティの最新の傾向を反映しています。

OWASPトップ10 2013

2013年以降のWebアプリケーションの最も危険なリスク(脆弱性)のリスト:

- A1コードインジェクション

- A2不正な認証とセッション管理

- A3 Crossiteスクリプト

- A4安全でない直接オブジェクト参照

- A5安全でない構成

- A6機密データの漏洩

- A7機能レベルへのアクセス制御の欠如

- A8クロスサイトリクエストフォージェリ

- A9既知の脆弱性を持つコンポーネントの使用

- A10資格のないリダイレクト

OWASPトップ10 2017 RC

2017年からのWebアプリケーションの最も危険なリスク(脆弱性)のリスト:

- A1コードインジェクション

- A2不正な認証とセッション管理

- A3 Crossiteスクリプト

- A4アクセス違反

- A5安全でない構成

- A6機密データの漏洩

- A7不十分な攻撃保護(新規)

- A8クロスサイトリクエストフォージェリ

- A9既知の脆弱性を持つコンポーネントの使用

- A10不十分なロギングとモニタリング

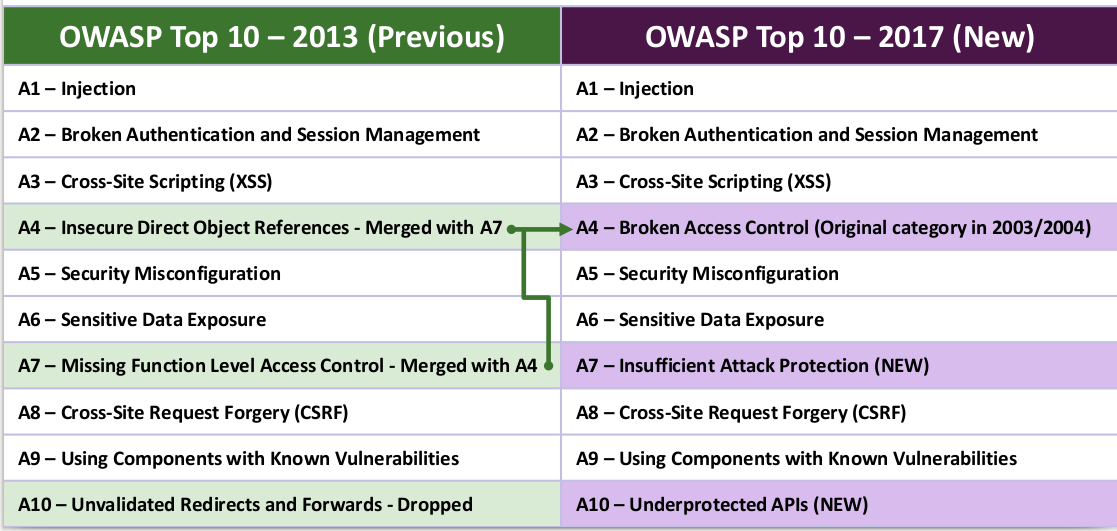

変更点

最初の3つ-コードインジェクション、セッション管理とストレージの欠陥、クロスサイトスクリプティングは変更されず、安全なコード、データクレンジングツール、さまざまなトークンなどの実装に関する多数のベストプラクティスにもかかわらず、Webアプリケーションは安全ではないことを示しますなります。

古いカテゴリ-壊れたアクセス制御は、新版では2013年版のA4とA7の合併で構成され、4位に戻りました。

7位は現在、新しいカテゴリ-Insufficient Attack Protectionに占有されています。 ほとんどのWebアプリケーションおよび環境には、自動および手動の両方の最新の攻撃を検出、防止、および対応する機能がありません。 攻撃に対する検出と保護は、基本的な入力の検証(通常は入力値の検証)をはるかに超えており、自動検出、ログ記録、応答、さらにはブロック操作の試みまで含める必要があります。 また、アプリケーションの所有者は、攻撃から保護するためにパッチを迅速に展開できる必要があります。 つまり、 Webアプリケーションファイアウォールを使用してWebアプリケーションを保護することを直接お勧めします。

未検証のリダイレクトは10位から姿を消し、その場所はJavaScript、SOAP / XML、REST / JSON、RPC、GWTなどのAPIクラスの保護されていない手段に取って代わられました。 これらのクラスは多くの場合安全ではなく、多くの脆弱性を含んでいます。

13年以上にわたって、Open Web Application Security Project(OWASP)の参加者は、Webアプリケーションのトップ10の最も危険な脆弱性のリストを編集し、Web開発者の注意を引き付けようとしてきました。 OWASP Webサイトでは、各脆弱性が詳細に分析されています。

→ OWASPプロジェクト